Reprendre un répertoire non géré en tant qu'administrateur dans Microsoft Entra ID

Cet article décrit deux façons de prendre le contrôle d’un nom de domaine DNS dans un répertoire non géré dans Microsoft Entra ID. Lorsqu'un utilisateur libre-service s'inscrit à un service cloud qui utilise Microsoft Entra ID, il est ajouté à un répertoire Microsoft Entra non géré en fonction de son domaine de messagerie. Pour plus d’informations sur l’inscription en libre-service ou « virale » pour un service, consultez Présentation de l’inscription en libre-service pour Microsoft Entra ID.

Décidez comment vous voulez prendre le contrôle d’un annuaire non géré

Lors du processus de prise de contrôle par l’administrateur, vous pouvez prouver la propriété comme décrit dans Ajouter un nom de domaine personnalisé à Microsoft Entra ID. Les sections suivantes vous expliquent plus en détail l'expérience administrateur, mais en voici un résumé :

Lorsque vous effectuez une prise de contrôle par l’administrateur « interne » d’un annuaire Azure non géré, vous êtes ajouté en tant qu’administrateur général de l’annuaire non géré. Aucun utilisateur, domaine ou plan de service n’est migré vers un autre annuaire que vous administrez.

Quand vous effectuez une prise de contrôle par administrateur « externe » d’un annuaire Azure non géré, vous ajoutez le nom de domaine DNS de l’annuaire non géré à votre annuaire Azure géré. Quand vous ajoutez le nom de domaine, un mappage des utilisateurs aux ressources est créé dans votre annuaire Azure géré, pour que les utilisateurs puissent continuer à accéder aux services sans interruption.

Prise de contrôle par administrateur interne

Certains produits qui incluent SharePoint et OneDrive, comme Microsoft 365, ne permettent pas la prise de contrôle externe. Si tel est votre scénario, ou si vous êtes un administrateur et souhaitez reprendre une organisation Microsoft Entra non gérée ou « fantôme » créée par des utilisateurs qui ont utilisé l'inscription en libre-service, vous pouvez le faire avec une prise de contrôle par un administrateur interne.

Créez un contexte utilisateur dans l’organisation non gérée en vous inscrivant à Power BI. Par commodité pour l’exemple, cette procédure suppose que cette voie est choisie.

Ouvrez le site Power BI et sélectionnez Démarrer gratuitement. Entrez un compte d’utilisateur qui utilise le nom de domaine pour l’organisation ; par exemple,

admin@fourthcoffee.xyz. Une fois que vous avez entré le code de vérification, vous recevez le code de confirmation dans votre messagerie.Dans l’e-mail de confirmation de Power BI, sélectionnez Oui, c’est bien moi.

Connectez-vous au centre d’administration Microsoft 365 avec le compte d’utilisateur Power BI.

Vous recevrez un message vous disant de devenir l’administrateur du nom de domaine qui a déjà été vérifié au sein de l’organisation non gérée. Sélectionnez Oui, je veux être l’administrateur.

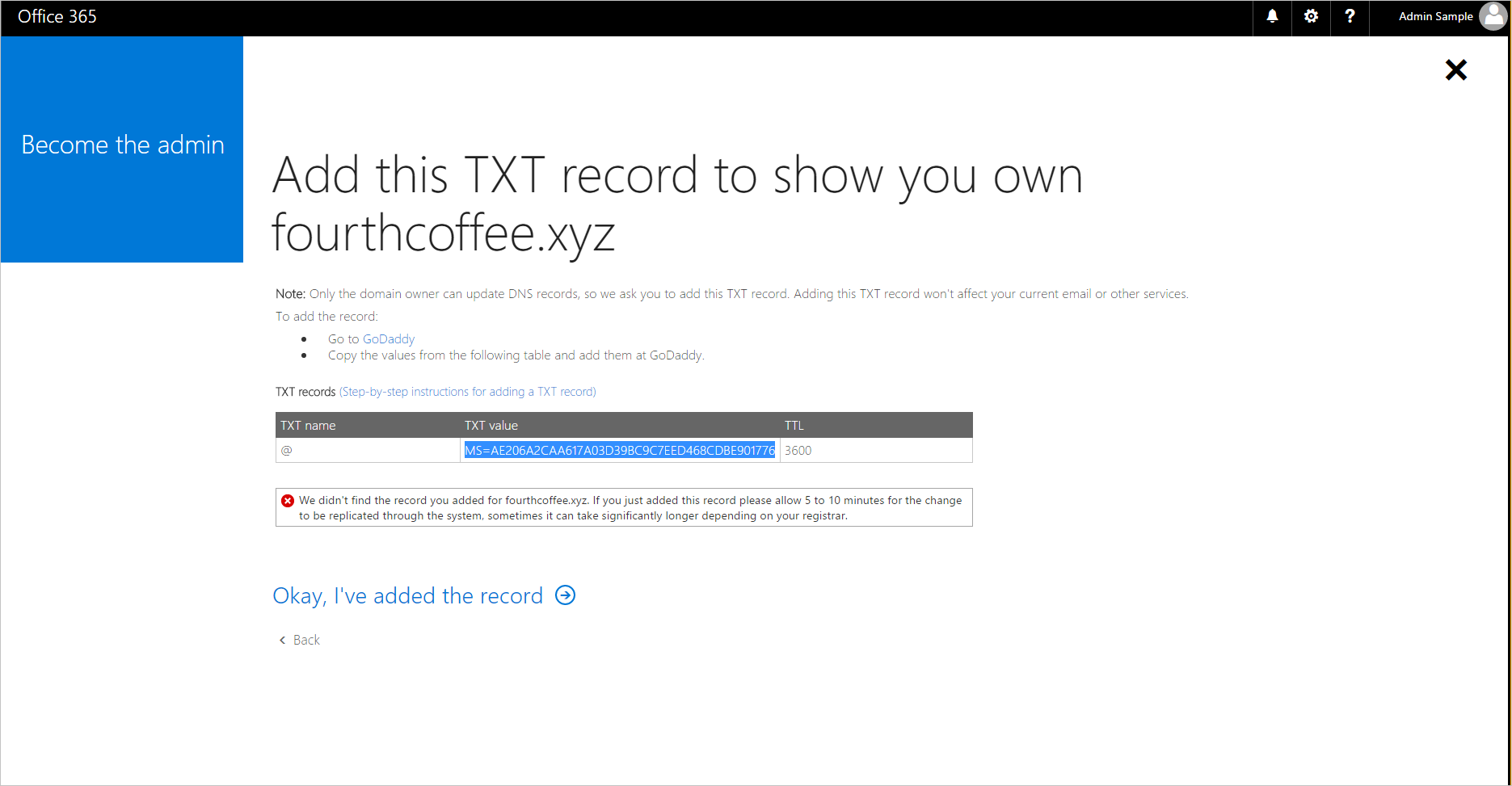

Ajoutez un enregistrement TXT pour prouver que vous êtes propriétaire du nom de domaine fourthcoffee.xyz à votre bureau d’enregistrement de nom de domaine. Dans cet exemple, il s’agit de GoDaddy.com.

Lorsque les enregistrements DNS TXT sont vérifiés auprès de votre registraire de nom de domaine, vous pouvez gérer l'organisation Microsoft Entra.

Une fois les étapes précédentes terminées, vous devenez l’administrateur général de l’organisation Fourth Coffee dans Microsoft 365. Pour intégrer le nom de domaine à vos autres services Azure, vous pouvez le supprimer de Microsoft 365 et l’ajouter à une autre organisation gérée dans Azure.

Ajout du nom de domaine à une organisation gérée dans Microsoft Entra ID

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Ouvrez le centre d’administration Microsoft 365.

Sélectionnez l’onglet Utilisateurs et créez un compte d’utilisateur avec un nom comme user@fourthcoffeexyz.onmicrosoft.com qui n’utilise pas le nom de domaine personnalisé.

Assurez-vous que le nouveau compte utilisateur dispose des privilèges d'administrateur global pour l'organisation Microsoft Entra.

Ouvrez l’onglet Domaines dans le centre d’administration Microsoft 365, sélectionnez le nom de domaine, puis sélectionnez Supprimer.

Si vous avez des utilisateurs ou des groupes dans Microsoft 365 qui référencent le nom de domaine supprimé, ils doivent être renommés pour le domaine onmicrosoft.com. Si vous forcez la suppression du nom de domaine, tous les utilisateurs sont automatiquement renommés, dans cet exemple en user@fourthcoffeexyz.onmicrosoft.com.

Connectez-vous au centre d'administration Microsoft Entra en tant qu'administrateur général.

Dans la zone de recherche en haut de la page, recherchez Noms de domaine.

Sélectionnez + Ajouter des noms de domaine personnalisés, puis ajoutez le nom de domaine. Vous devrez entrer les enregistrements TXT DNS pour confirmer la propriété du nom de domaine.

Remarque

Les utilisateurs du service Power BI ou Azure Rights Management qui disposent de licences au sein de l’organisation Microsoft 365 doivent enregistrer leurs tableaux de bord si le nom de domaine est supprimé. Ils doivent se connecter avec un nom d’utilisateur comme user@fourthcoffeexyz.onmicrosoft.com, au lieu de user@fourthcoffee.xyz.

Prise de contrôle par administrateur externe

Si vous gérez déjà une organisation avec les services Azure ou Microsoft 365, vous ne pouvez pas ajouter un nom de domaine personnalisé s'il est déjà vérifié dans une autre organisation Microsoft Entra. Cependant, à partir de votre organisation gérée dans Microsoft Entra ID, vous pouvez reprendre une organisation non gérée en tant que prise de contrôle par un administrateur externe. La procédure générale suit l'article Ajouter un domaine personnalisé à Microsoft Entra ID.

Lorsque vous vérifiez la propriété du nom de domaine, Microsoft Entra ID supprime le nom de domaine de l'organisation non gérée et le déplace vers votre organisation existante. La prise de contrôle par administrateur externe d’un annuaire non géré nécessite le même processus de validation TXT DNS que la prise de contrôle par administrateur interne. La différence est que les éléments suivants sont également déplacés avec le nom de domaine :

- Utilisateurs

- Abonnements

- Affectations de licences

Prise en charge de la prise de contrôle par administrateur externe

La prise de contrôle par administrateur externe est prise en charge par les services en ligne suivants :

- Azure Rights Management

- Exchange Online

Les plans de service pris en charge sont les suivants :

- Power Apps gratuit

- Power Automate gratuit

- RMS pour les particuliers

- Microsoft Stream

- Version d’évaluation gratuite de Dynamics 365

La prise de contrôle par administration externe n’est pas prise en charge pour les services dont les plans de service incluent SharePoint, OneDrive ou Skype entreprise, par exemple, via un abonnement gratuit à Office.

Notes

La prise de contrôle par un administrateur externe n’est pas prise en charge au-delà des frontières du cloud (par exemple Azure Commercial vers Azure Government). Dans ces scénarios, il est recommandé d’effectuer une prise de contrôle d’administration externe dans un autre locataire Azure commercial, puis de supprimer le domaine de ce locataire afin de pouvoir vérifier correctement le locataire Azure Government de destination.

En savoir plus sur RMS pour les particuliers

Concernant RMS pour les particuliers, si l’organisation non gérée se trouve dans la même région que l’organisation dont vous êtes propriétaire, la clé d’organisation Azure Information Protection qui a été générée automatiquement et les modèles de protection par défaut sont déplacés en même temps que le nom de domaine.

La clé et les modèles ne sont pas déplacés si l’organisation non gérée se trouve dans une région différente. (par exemple, si l’organisation non gérée se trouve en Europe alors que votre organisation se situe en Amérique du Nord).

Bien que RMS pour les particuliers soit conçu pour prendre en charge l'authentification Microsoft Entra pour ouvrir du contenu protégé, il n'empêche pas les utilisateurs de protéger également le contenu. Si les utilisateurs protègent le contenu avec l’abonnement RMS pour les particuliers et que la clé et les modèles n’ont pas été déplacés, le contenu n’est plus accessible une fois le domaine pris en charge.

Applets de commande Azure AD PowerShell pour l’option ForceTakeover

Vous pouvez voir ces applets de commande utilisées dans un exemple PowerShell.

Remarque

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

| Applet de commande | Usage |

|---|---|

connect-mggraph |

Quand vous y êtes invité, connectez-vous à votre organisation gérée. |

get-mgdomain |

Affiche vos noms de domaine associés à l’organisation active. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Ajoute le nom de domaine à l’organisation avec l’état Non vérifié (aucune vérification DNS n’a encore été effectuée). |

get-mgdomain |

Le nom de domaine est désormais inclus dans la liste des noms de domaine associés à votre organisation gérée, mais il s’affiche avec l’état Non vérifié. |

Get-MgDomainVerificationDnsRecord |

Fournit les informations à placer dans le nouvel enregistrement TXT DNS pour le domaine (MS=xxxxx). La vérification peut ne pas se produire immédiatement, car un certain temps est nécessaire à la propagation de l’enregistrement TXT : attendez donc quelques minutes avant d’envisager l’utilisation de l’option -ForceTakeover. |

confirm-mgdomain –Domainname <domainname> |

– Si votre nom de domaine n’est pas encore vérifié, vous pouvez appliquer l’option -ForceTakeover. Elle vérifie que l’enregistrement TXT a été créé et lance le processus de prise de contrôle. – L’option -ForceTakeover doit être ajoutée à l’applet de commande uniquement lorsque la prise de contrôle par un administrateur externe est forcée, par exemple quand des services Microsoft 365 bloquent la prise de contrôle de l’organisation non gérée. |

get-mgdomain |

La liste des domaines affiche maintenant le nom de domaine avec l’état Vérifié. |

Remarque

L’organisation Microsoft Entra non gérée est supprimée 10 jours après que vous avez exercé l’option de prise de contrôle externe.

Exemple PowerShell

Connectez-vous à Microsoft Graph en utilisant les informations d’identification qui ont été utilisées pour répondre à l’offre en libre-service :

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Obtenez une liste de domaines :

Get-MgDomainExécutez l’applet de commande New-MgDomain pour ajouter un nouveau domaine dans :

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Exécutez l’applet de commande Get-MgDomainVerificationDnsRecord pour afficher le défi DNS :

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textPar exemple :

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textCopiez la valeur (le test) qui est renvoyée depuis cette commande. Par exemple :

MS=ms18939161Dans votre espace de noms DNS public, créez un enregistrement DNS txt qui contient la valeur que vous avez copiée lors de l'étape précédente. Le nom de cet enregistrement est le nom du domaine parent : ainsi, si vous créez cet enregistrement de ressource en utilisant le rôle DNS de Windows Server, laissez vide le nom de l’enregistrement et collez simplement la valeur dans la zone de texte.

Exécutez l'applet de commande Confirm-MgDomain pour vérifier le défi :

Confirm-MgDomain -DomainId "<your domain name>"Par exemple :

Confirm-MgDomain -DomainId "contoso.com"

Remarque

Le cmdlet Confirm-MgDomain est en cours de mise à jour. Vous pouvez consulter l’article Cmdlet Confirm-MgDomain pour les mises à jour.

Un test réalisé avec succès vous renvoie à l'invite sans erreur.