Restreindre les autorisations d'accès des invités dans Microsoft Entra ID

Microsoft Entra ID, qui fait partie de Microsoft Entra, offre la possibilité de limiter ce que peuvent voir les utilisateurs invités externes au sein de leur organisation dans Microsoft Entra ID. Les utilisateurs invités sont définis par défaut sur un niveau d’autorisation limité dans Microsoft Entra ID, tandis que les utilisateurs membres disposent de l’ensemble complet d’autorisations utilisateur. Il existe un autre niveau d’autorisation des utilisateurs invités dans les paramètres de collaboration externe de l’organisation Microsoft Entra qui offre un accès encore plus restreint. Les niveaux d’accès invité possibles sont les suivants :

| Niveau d’autorisation | Niveau d’accès | Valeur |

|---|---|---|

| Identique aux utilisateurs membres | Les invités ont le même accès aux ressources Microsoft Entra ID que les utilisateurs membres | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Accès limité (par défaut) | Les invités peuvent voir l’appartenance de tous les groupes non masqués | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Accès restreint (nouveau) | Les invités ne peuvent voir l’appartenance d’aucun groupe | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Lorsque l’accès invité est restreint, les invités ne peuvent afficher que leur propre profil utilisateur. L’autorisation de voir d’autres utilisateurs n’est pas accordée, même si l’invité effectue une recherche par nom d’utilisateur principal ou par objectId. L’accès restreint empêche également les utilisateurs invités de consulter l’appartenance des groupes dont ils sont membres. Pour plus d’informations sur les autorisations utilisateur globales par défaut, consultez Quelles sont les autorisations utilisateur par défaut dans Microsoft Entra ID ?.

Autorisations et licences

Vous devez être dans le rôle Administrateur général pour configurer l’accès des utilisateurs invités. Il n’existe aucune exigence de licence supplémentaire nécessaire pour restreindre l’accès invité.

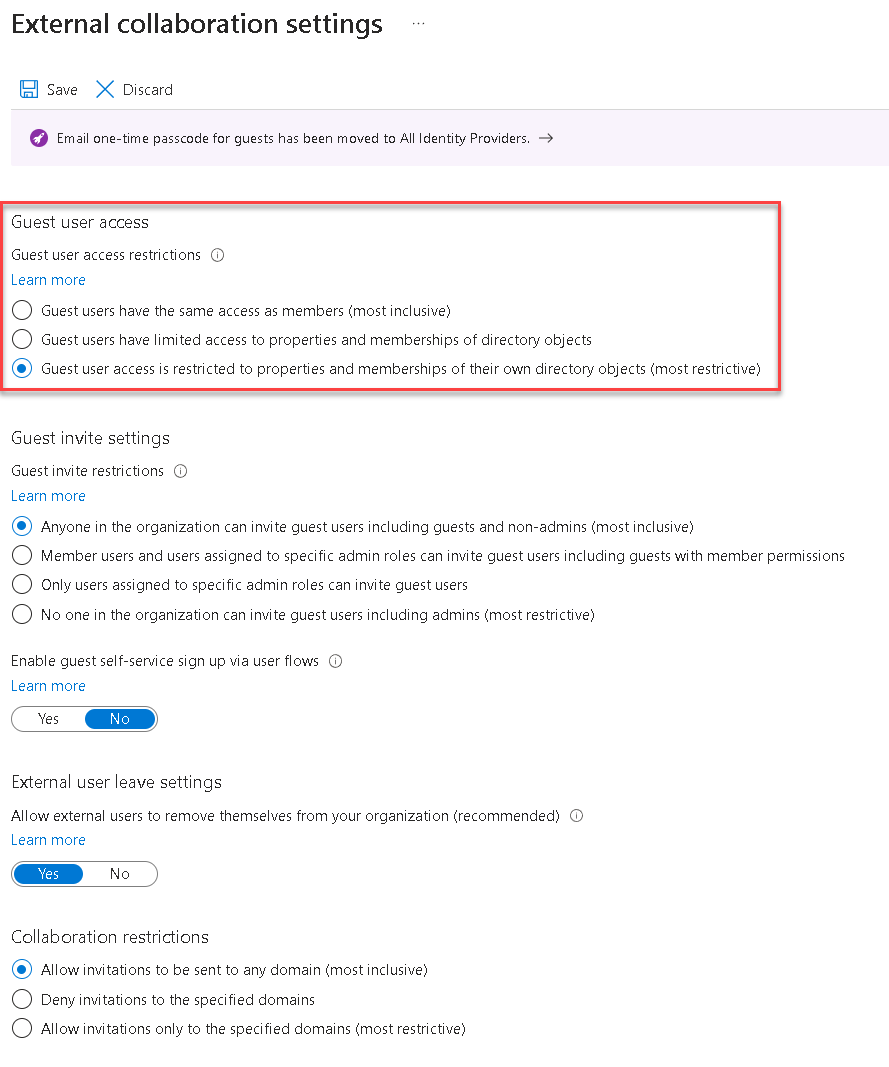

Mise à jour sur le Portail Azure

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

Nous avons apporté des modifications aux contrôles existants du Portail Azure concernant les autorisations des utilisateurs invités.

Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur d’utilisateurs.

Sélectionnez Microsoft Entra ID >Utilisateurs>Tous les utilisateurs.

Sous Utilisateurs externes, sélectionnez Gérer les paramètres de collaboration externe.

Sur la page Paramètres de collaboration externe , sélectionnez l’option L’accès utilisateur invité est limité aux propriétés et appartenances de leurs propres objets annuaire.

Cliquez sur Enregistrer. La prise en compte des modifications pour les utilisateurs invités peut prendre jusqu’à 15 minutes.

Mise à jour avec l’API Microsoft Graph

Nous avons ajouté une nouvelle API Microsoft Graph servant à configurer les autorisations invité dans une organisation Microsoft Entra. Les appels d’API suivants permettent d’assigner n’importe quel niveau d’autorisation. La valeur de guestUserRoleId utilisée ici permet d’illustrer le paramètre d’utilisateur invité le plus restreint. Pour savoir comment définir des autorisations invité avec Microsoft Graph, consultez authorizationPolicyType de ressource.

Configuration initiale

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

La réponse doit être Réussite 204.

Important

La dépréciation d’Azure AD PowerShell est prévue pour le 30 mars 2024. Pour en savoir plus, lisez la mise à jour de dépréciation. Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Microsoft Graph PowerShell permet d'accéder à toutes les API Microsoft Graph et est disponible sur PowerShell 7. Pour obtenir des réponses aux requêtes de migration courantes, consultez la FAQ sur la migration.

Mise à jour de la valeur existante

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

La réponse doit être Réussite 204.

Affichage de la valeur actuelle

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Exemple de réponse :

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Mise à jour avec des cmdlets PowerShell

Avec cette fonctionnalité, nous avons ajouté la possibilité de configurer les autorisations restreintes via des cmdlets PowerShell v2. Les cmdlets PowerShell Get et Update ont été publiées dans la version 2.0.2.85.

Commande Get : Get-MgPolicyAuthorizationPolicy

Exemple :

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Commande Update : Update-MgPolicyAuthorizationPolicy

Exemple :

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Services Microsoft 365 pris en charge

Services pris en charge

« Pris en charge » signifie que l’expérience est conforme aux attentes ou, plus précisément, identique à l’expérience invité actuelle.

- Teams

- Outlook (OWA)

- SharePoint

- Planificateur dans Teams

- Application mobile Planner

- Application web Planner

- Project pour le web

- Project Operations

Services non pris en charge actuellement

Le service non pris en charge actuellement risquent de présenter des problèmes de compatibilité avec le nouveau paramètre de restriction invité.

- Formulaires

- Project Online

- Yammer

- Planificateur dans SharePoint

Forum Aux Questions (FAQ)

| Question | Réponse |

|---|---|

| Où ces autorisations s’appliquent-elles ? | Ces autorisations au niveau des répertoires sont appliquées dans les services Microsoft Entra, notamment Microsoft Graph, PowerShell v2, le Portail Azure et le portail Mes applications. Les services Microsoft 365 qui utilisent des groupes Microsoft 365 pour les scénarios de collaboration (en particulier Outlook, Microsoft Teams et SharePoint) sont également affectés. |

| Comment les autorisations restreintes affectent-elles les groupes que les invités peuvent voir ? | Quelles que soient les autorisations d’invité par défaut ou restreintes, les invités ne peuvent pas énumérer la liste des groupes ni des utilisateurs. Les invités peuvent voir les groupes dont ils sont membres dans le portail Azure et le portail Mes applications en fonction des autorisations :

Pour une comparaison plus détaillée des autorisations de répertoire qui proviennent de l’API Graph, consultez Autorisations utilisateur par défaut. |

| Quelles sont les parties du portail Mes applications affectées par cette fonctionnalité ? | La fonctionnalité de groupes du portail Mes applications tient compte de ces nouvelles autorisations. Cette fonctionnalité inclut tous les chemins pour afficher la liste des groupes et les appartenances aux groupes dans Mes applications. Aucune modification n’a été apportée à la disponibilité des vignettes de groupe. La disponibilité des vignettes de groupe est toujours contrôlée par le paramètre de groupe existant dans le portail Azure. |

| Ces autorisations remplacent-elles les paramètres invités SharePoint ou Microsoft Teams ? | Non. Ces paramètres existants contrôlent toujours l’expérience et l’accès dans ces applications. Si, par exemple, vous constatez des problèmes dans SharePoint, vérifiez vos paramètres de partage externe. Les invités ajoutés par les propriétaires d’équipe au niveau de l’équipe ont accès à la conversation de réunion de canal uniquement pour les canaux standard, à l’exclusion de tous les canaux privés et partagés. |

| Quels sont les problèmes de compatibilité connus dans Yammer ? | Lorsque les autorisations sont définies sur « restreint », les invités connectés à Yammer ne peuvent pas quitter le groupe. |

| Mes autorisations invité existantes seront-elles modifiées dans mon locataire ? | Aucune modification n’a été apportée à vos paramètres actuels. Nous maintenons une compatibilité descendante avec vos paramètres existants. Vous décidez quand vous souhaitez apporter des modifications. |

| Ces autorisations seront-elles définies par défaut ? | Non. Les autorisations par défaut existantes restent inchangées. Vous pouvez si vous le souhaitez les définir de manière plus restrictive. |

| Cette fonctionnalité est-elle soumise à des conditions de licence ? | Non, il n’existe aucune nouvelle exigence de licence associée à cette fonctionnalité. |

Étapes suivantes

- Pour en savoir plus sur les autorisations d’invité existantes dans Microsoft Entra ID, consultez Quelles sont les autorisations utilisateur par défaut dans Microsoft Entra ID ?

- Pour connaître les méthodes de l’API Microsoft Graph permettant de restreindre l’accès invité, consultez

authorizationPolicyType de ressource - Pour révoquer tous les accès d’un utilisateur, consultez Révocation de l’accès utilisateur dans Microsoft Entra ID