Charger, importer, exporter et supprimer des certificats sur Azure Stack Edge Pro GPU

S’APPLIQUE À : Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Pour garantir une communication sécurisée et fiable entre votre appareil Azure Stack Edge et les clients qui s’y connectent, vous pouvez utiliser des certificats auto-signés ou apporter vos propres certificats. Cet article explique comment gérer ces certificats, notamment comment les charger, les importer et les exporter. Vous pouvez également afficher les dates d’expiration des certificats et supprimer vos anciens certificats de signature.

Pour en savoir plus sur la création de ces certificats, consultez Créer des certificats à l’aide d’Azure PowerShell.

Charger des certificats sur votre appareil

Si vous apportez vos propres certificats, les certificats que vous avez créés pour votre appareil résident par défaut dans le magasin personnel sur votre client. Ces certificats doivent être exportés sur votre client dans des fichiers de format appropriés qui peuvent ensuite être chargés sur votre appareil.

Prérequis

Avant de charger vos certificats racines et vos certificats de point de terminaison sur l’appareil, assurez-vous que les certificats sont exportés dans le format approprié.

- Le certificat racine doit être exporté au format DER avec l’extension

.cer. Pour obtenir des instructions détaillées, consultez Exporter des certificats au format DER. - Les certificats de point de terminaison doivent être exportés en tant que fichiers .pfx avec des clés privées. Pour obtenir des instructions détaillées, consultez Exporter des certificats en tant que fichiers .pfx avec des clés privées.

Charger des certificats

Pour charger des certificats racines et de point de terminaison sur l’appareil, utilisez l’option + Ajouter un certificat dans la page Certificats de l’interface utilisateur web locale. Suivez ces étapes :

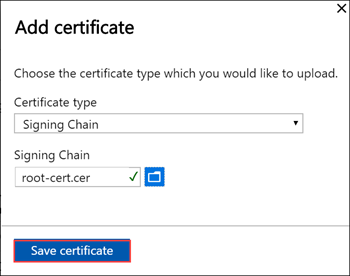

Téléchargez d’abord le certificat racine. Dans l’interface utilisateur web locale, accédez à Certificats.

Sélectionnez + Ajouter un certificat.

Enregistrez le certificat.

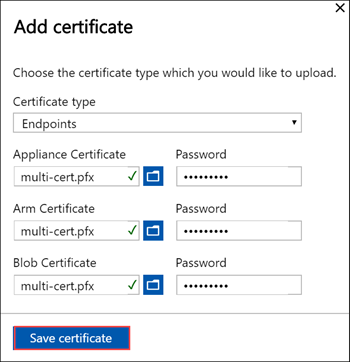

Charger le certificat du point de terminaison

Ensuite, téléchargez les certificats de point de terminaison.

Choisissez les fichiers de certificat au format .pfx et entrez le mot de passe que vous avez fourni lors de l’exportation du certificat. L’application du certificat Azure Resource Manager peut prendre quelques minutes.

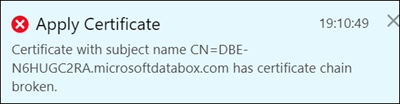

Si la chaîne de signature n’est pas mise à jour d’abord et que vous essayez de charger les certificats de point de terminaison, vous obtiendrez une erreur.

Revenez en arrière et chargez le certificat de chaîne de signature, puis chargez et appliquez les certificats de point de terminaison.

Important

Si le nom de l’appareil ou le domaine DNS est modifié, de nouveaux certificats doivent être créés. Les certificats clients et les certificats d’appareil doivent ensuite être mis à jour avec les nouveaux nom d’appareil et domaine DNS.

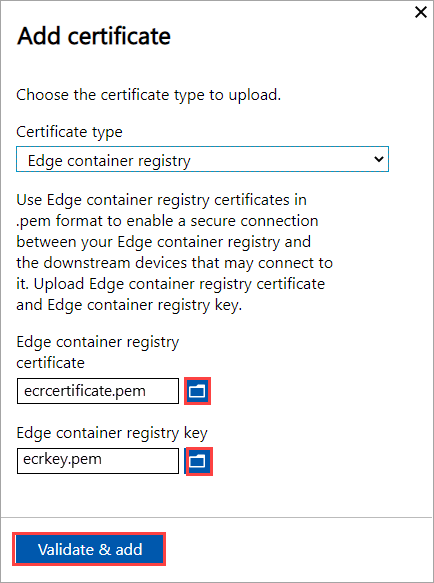

Charger des certificats Kubernetes

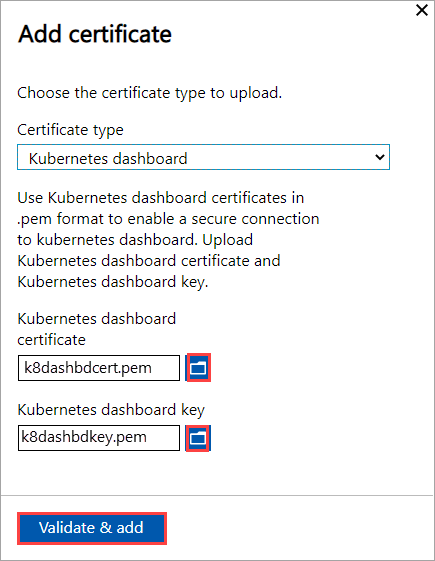

Les certificats Kubernetes peuvent être destinés à Edge Container Registry ou au tableau de bord Kubernetes. Dans chaque cas, un certificat et un fichier de clé doivent être chargés. Pour créer et charger des certificats Kubernetes, procédez comme suit :

Vous utiliserez

opensslpour créer le certificat de tableau de bord Kubernetes ou Edge Container Registry. Veillez à installer openssl sur le système que vous utiliserez pour créer les certificats. Sur un système Windows, vous pouvez utiliser Chocolatey pour installeropenssl. Une fois que vous avez installé Chocolatey, ouvrez PowerShell et saisissez :choco install opensslUtilisez

opensslpour créer ces certificats. Un fichier de certificatcert.pemet un fichier de clékey.pemsont créés.Pour Edge Container Registry, utilisez la commande suivante :

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Voici un exemple de sortie :

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Pour le certificat de tableau de bord Kubernetes, utilisez la commande suivante :

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Voici un exemple de sortie :

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Chargez le certificat Kubernetes et le fichier de clé correspondant que vous avez générés précédemment.

Pour Edge Container Registry

Pour le tableau de bord Kubernetes

Importer des certificats sur le client qui accède à l’appareil

Vous pouvez utiliser les certificats générés par l’appareil ou apporter vos propres certificats. Si vous utilisez les certificats générés par l’appareil, vous devez les télécharger sur votre client avant de pouvoir les importer dans le magasin de certificats approprié. Consultez Télécharger des certificats sur le client qui accède à l’appareil.

Dans les deux cas, les certificats que vous avez créés et chargés sur votre appareil doivent être importés sur votre client Windows (qui accède à l’appareil) dans le magasin de certificats approprié.

Le certificat racine que vous avez exporté en tant que DER doit maintenant être importé dans les Autorités de certification racines de confiance sur votre système client. Pour obtenir des instructions détaillées, consultez Importer des certificats dans le magasin Autorités de certification racine approuvées.

Les certificats de point de terminaison que vous avez exportés en tant que

.pfxdoivent être exportés au format DER avec l’extension.cer. Ce.cerest ensuite importé dans le magasin de certificats personnel sur votre système. Pour obtenir des instructions détaillées, consultez Importer des certificats dans le magasin de certificats personnel.

Importer des certificats au format DER

Pour importer des certificats sur un client Windows, procédez comme suit :

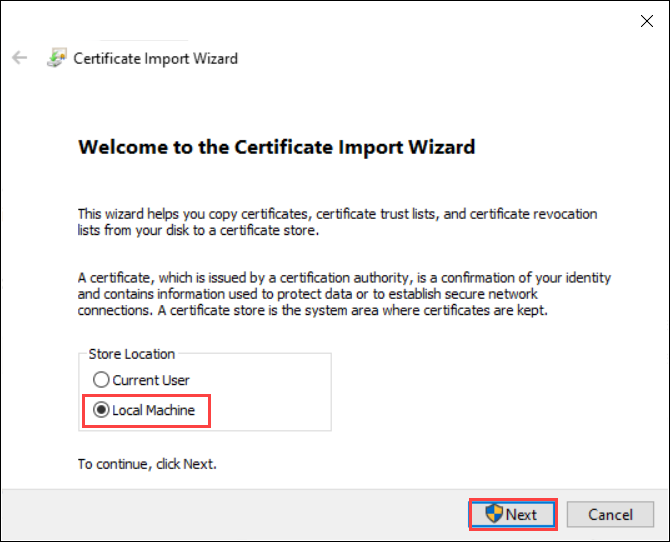

Cliquez avec le bouton droit sur le fichier et sélectionnez Installer le certificat. Cette action démarre l’Assistant Importation de certificat.

Pour Emplacement du magasin, sélectionnez Ordinateur local, puis sélectionnez Suivant.

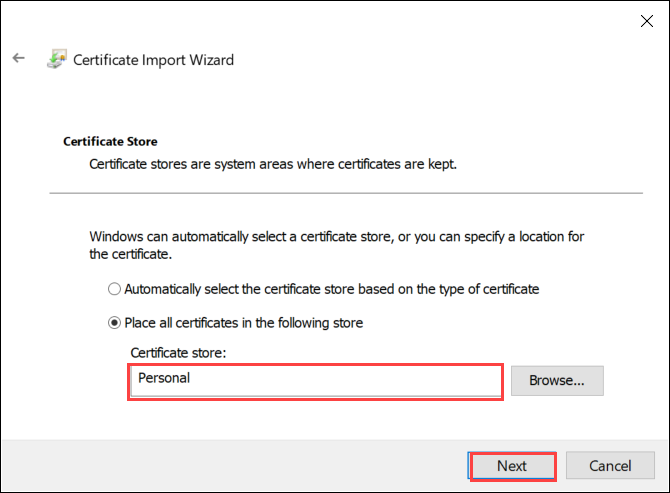

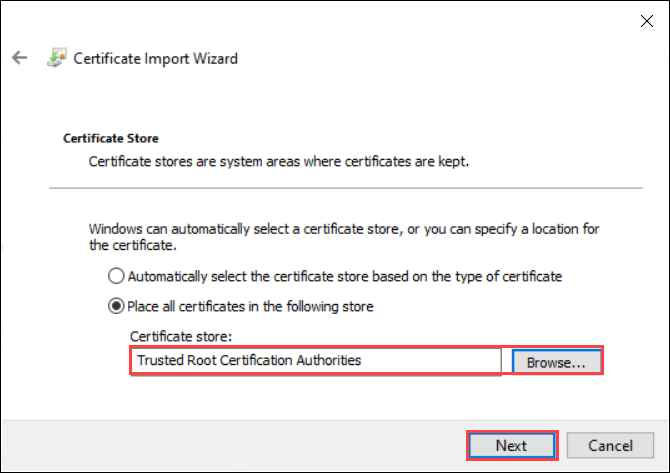

Sélectionnez Placer tous les certificats dans le magasin suivant, puis sélectionnez Parcourir.

Pour effectuer l’importation dans le magasin personnel, accédez au magasin personnel de votre hôte distant, puis sélectionnez Suivant.

Pour effectuer l’importation dans le magasin de confiance, accédez à l’autorité de certification racine approuvée, puis sélectionnez Suivant.

Cliquez sur Terminer. Un message indiquant que l’importation a réussi s’affiche.

Afficher l’expiration du certificat

Si vous apportez vos propres certificats, les certificats expirent généralement après 1 an ou 6 mois. Pour afficher la date d’expiration de votre certificat, accédez à la page Certificats dans l’interface utilisateur web locale de votre appareil. Si vous sélectionnez un certificat spécifique, vous pouvez afficher la date d’expiration de votre certificat.

Supprimer un certificat de chaîne de signature

Vous pouvez supprimer un certificat de chaîne de signature ancien et arrivé à expiration de votre appareil. Dans ce cas, tous les certificats dépendants dans la chaîne de signature ne seront plus valides. Seuls les certificats de chaîne de signature peuvent être supprimés.

Pour supprimer un certificat de chaîne de signature de votre appareil Azure Stack Edge, procédez comme suit :

Dans l’interface utilisateur web locale de votre appareil, accédez à CONFIGURATION>Certificats.

Sélectionnez le certificat de chaîne de signature que vous souhaitez supprimer. Puis sélectionnez Supprimer.

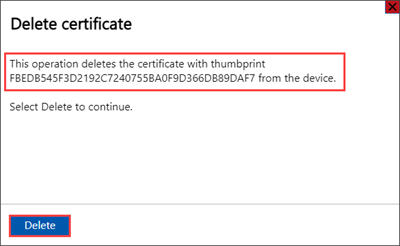

Dans le volet Supprimer le certificat, vérifiez l’empreinte numérique du certificat, puis sélectionnez Supprimer. La suppression du certificat ne peut pas être annulée.

Une fois la suppression du certificat terminée, tous les certificats dépendants dans la chaîne de signature ne sont plus valides.

Pour afficher les mises à jour d’état, actualisez l’affichage. Le certificat de chaîne de signature ne s’affiche plus et les certificats dépendants présentent l’état Non valide.