Présentation des ressources d’inventaire

Vue d’ensemble

La technologie de découverte propriétaire de Microsoft recherche de manière récursive l’infrastructure avec des connexions observées à des ressources légitimes connues (par exemple « seeds » de ressource) pour faire des inférences sur la relation de cette infrastructure avec l’organisation et découvrir des propriétés inconnues et non supervisées.

Defender EASM inclut la découverte des types de ressources suivants :

- Domaines

- Hôtes

- Pages

- Blocs d’adresses IP

- Adresses IP

- Numéros système autonomes (ASN)

- Certificats SSL

- Contacts WHOIS

Ces types de ressources comprennent votre inventaire de surface d’attaque dans Defender EASM. Cette solution découvre les ressources accessibles en externe qui sont exposées à l’Internet ouvert en dehors de la protection pare-feu traditionnelle ; elles doivent être surveillées et maintenues pour réduire le risque et améliorer la posture de sécurité d’une organisation. Microsoft Defender External Attack Surface Management (Defender EASM) détecte et surveille activement ces ressources, puis met en évidence les informations clés qui aident les clients à résoudre efficacement les vulnérabilités de leur organisation.

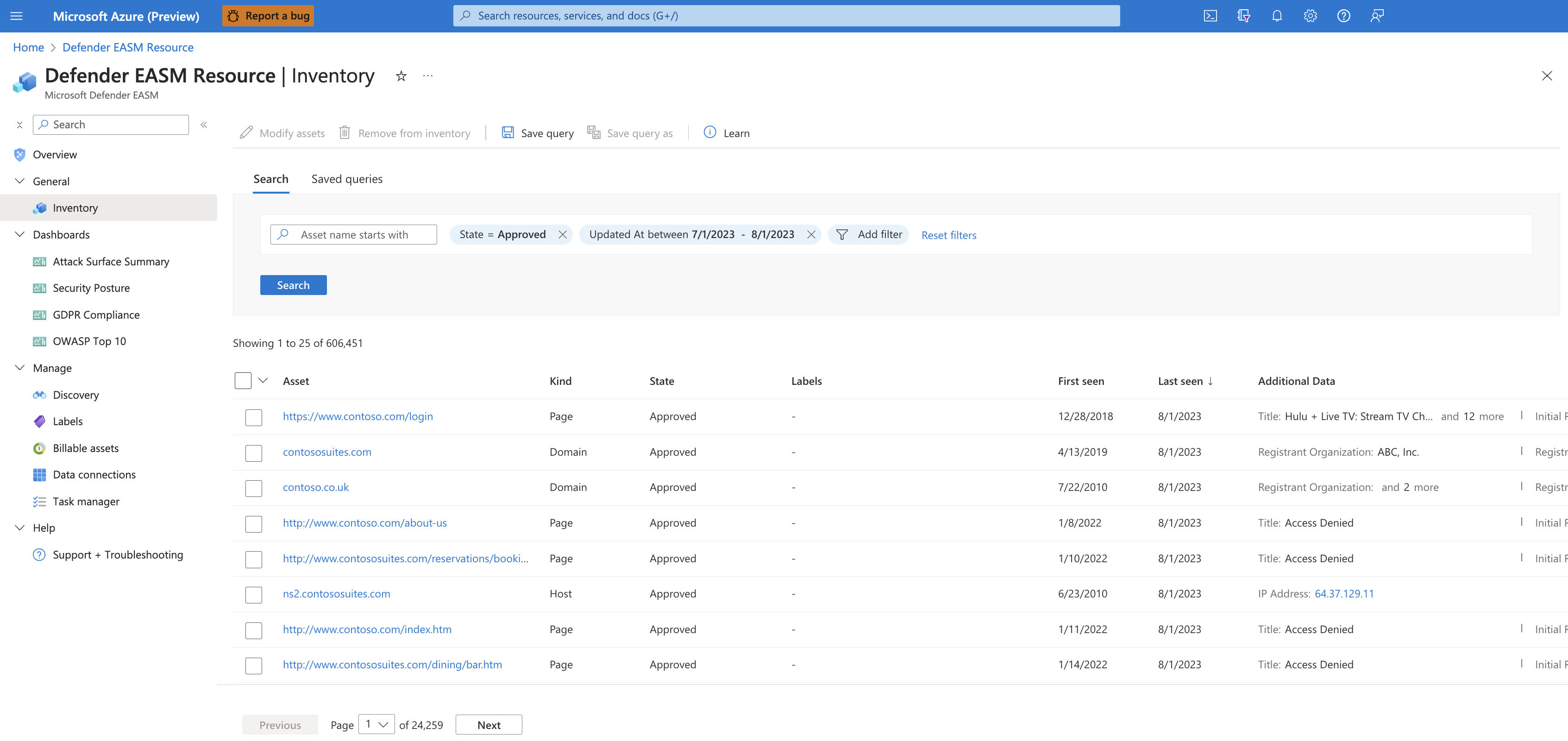

États des ressources

Toutes les ressources sont étiquetées suivant l’un de ces états :

| Nom de l’état | Description |

|---|---|

| Inventaire approuvé | Une partie de votre surface d’attaque détenue ; un élément dont vous êtes directement responsable. |

| Dépendance | Infrastructure appartenant à un tiers, mais qui fait partie de votre surface d’attaque, car elle prend directement en charge l’opération de vos ressources détenues. Par exemple, vous pouvez dépendre d’un fournisseur informatique pour héberger votre contenu web. Bien que le domaine, le nom d’hôte et les pages font partie de votre « Inventaire approuvé », vous souhaiterez peut-être traiter l’adresse IP exécutant l’hôte comme une « dépendance ». |

| Moniteur uniquement | Ressource pertinente pour votre surface d’attaque, mais qui n’est ni directement contrôlée ni une dépendance technique. Par exemple, des franchisés indépendants ou des ressources appartenant à des sociétés associées peuvent être étiquetés « Surveiller uniquement » plutôt qu’« Inventaire approuvé » pour séparer les groupes à des fins de création de rapports. |

| Candidat | Une ressource qui a une relation avec les ressources seed connues de votre organisation, mais qui n’a pas suffisamment de lien pour l’étiqueter immédiatement comme « Inventaire approuvé ». Ces biens candidats doivent être examinés manuellement pour déterminer la propriété. |

| Nécessite une investigation | Un état similaire aux états « Candidats », mais cette valeur est appliquée aux ressources qui nécessitent une investigation manuelle pour les valider. Cela est déterminé en fonction de nos scores de confiance générés en interne qui évaluent la force des connexions détectées entre les ressources. Elle n’indique pas la relation exacte de l’infrastructure à l’organisation autant qu’elle indique que cette ressource a été marquée comme nécessitant une révision supplémentaire pour déterminer comment elle doit être catégorisée. |

Gestion des différents états d’actifs

Ces états d’actifs sont traités et surveillés de manière unique pour s’assurer que les clients ont une visibilité claire sur les ressources les plus critiques par défaut. Par exemple, les ressources « Inventaire approuvé » sont toujours représentées dans les graphiques de tableau de bord et sont analysées quotidiennement pour garantir la récurrence des données. Tous les autres types de ressources ne sont pas inclus dans les graphiques de tableau de bord par défaut ; toutefois, les utilisateurs peuvent ajuster leurs filtres d’inventaire pour afficher les ressources dans différents états selon les besoins. De même, les ressources « Candidat » ne sont analysées que pendant le processus de découverte ; il est important de revoir ces ressources et de passer leur état en « Inventaire approuvé » si elles appartiennent à votre organisation.

Suivi des modifications d’inventaire

Votre surface d’attaque change constamment, c’est pourquoi Defender EASM analyse et met à jour votre inventaire en permanence pour garantir la précision. Les ressources sont fréquemment ajoutées et supprimées de l’inventaire. Il est donc important de suivre ces modifications pour comprendre votre surface d’attaque et identifier les tendances clés. Le tableau de bord des modifications d’inventaire fournit une vue d’ensemble de ces modifications, en affichant les nombres « ajoutés » et « supprimés » pour chaque type de ressource. Vous pouvez filtrer le tableau de bord par deux plages de dates : les 7 ou 30 derniers jours. Pour obtenir une vue plus précise de ces modifications d’inventaire, reportez-vous à la section « Modifications par date ».