Configurer le réseau Azure Private 5G Core pour accéder aux adresses IP de l’équipement utilisateur

Azure Private 5G Core (AP5GC) fournit un réseau sécurisé et fiable pour les besoins de communication de votre organisation. Pour accéder aux adresses IP de l’équipement utilisateur (UE) à partir du réseau de données (DN), vous devez configurer les règles de pare-feu, les itinéraires et d’autres paramètres appropriés. Cet article vous guide tout au long des étapes et considérations requises.

Prérequis

Avant de commencer, vous devez disposer des éléments suivants :

- Accédez à votre azure Private 5G Core via le Portail Azure.

- Connaissance de la topologie de réseau de votre organisation.

- Une API5GC avec traduction de port d’adresse réseau (NAPT) désactivée.

Important

L’utilisation d’un déploiement où NAPT est activé fonctionne uniquement si l’UE lance le contact sur le serveur et que le serveur est capable de différencier les clients UE à l’aide d’une combinaison d’adresses IP et de port.

Si le serveur tente d’établir le contact initial ou tente de contacter un UE après l’expiration du délai d’attente du trou de broche, la connexion échoue. - Accès à tous les périphériques réseau nécessaires pour la configuration (par exemple, routeurs, pare-feu, commutateurs, proxys).

- Possibilité de capturer des traces de paquets à différents points de votre réseau.

Configurer l’accès aux adresses IP UE

- Déterminez les adresses IP des appareils auxquels vous souhaitez accéder à partir du réseau de données. Ces adresses IP appartiennent au pool IP défini lors de la création du site.

Vous pouvez voir les adresses IP des appareils par l’une ou l’autre- case activée le suivi distribué,

- case activée captures de paquets de l’appareil attachant et créant une session,

- ou à l’aide d’outils intégrés pour l’UE (par exemple, ligne de commande ou interface utilisateur).

- Vérifiez que l’appareil client que vous utilisez peut atteindre l’UE via l’API5GC N6 (dans un déploiement 5G) ou SGi (dans un réseau de déploiement 4G).

- Si le client se trouve sur le même sous-réseau que l’interface AP5GC N6/SGi, l’appareil client doit avoir un itinéraire vers le sous-réseau UE, et le tronçon suivant doit se trouver à l’adresse IP N6/SGi qui appartient au nom de réseau de données (DNN) affecté à l’UE.

- Sinon, s’il existe un routeur ou un pare-feu entre le client et AP5GC, l’itinéraire vers le sous-réseau UE doit avoir le routeur ou le pare-feu comme tronçon suivant.

- Vérifiez que le trafic de l’appareil client destiné à l’UE atteint l’interface réseau AP5GC N6.

- Vérifiez chaque pare-feu entre l’adresse N6 et l’adresse IP de l’appareil client.

- Vérifiez que le type de trafic attendu entre l’appareil client et UE est autorisé à passer par le pare-feu.

- Répétez les ports TCP/UDP, les adresses IP et les protocoles requis.

- Vérifiez que le pare-feu dispose d’itinéraires pour transférer le trafic destiné à l’adresse IP UE vers l’adresse IP de l’interface N6.

- Configurez les itinéraires appropriés dans vos routeurs pour vous assurer que le trafic du réseau de données est dirigé vers les adresses IP de destination correctes dans le réseau RAN.

- Testez la configuration pour vous assurer que vous pouvez accéder correctement aux adresses IP UE à partir du réseau de données.

Exemple

- UE : caméra intelligente accessible à l’aide du protocole HTTPS. L’UE utilise AP5GC pour envoyer des informations au serveur managé d’un opérateur.

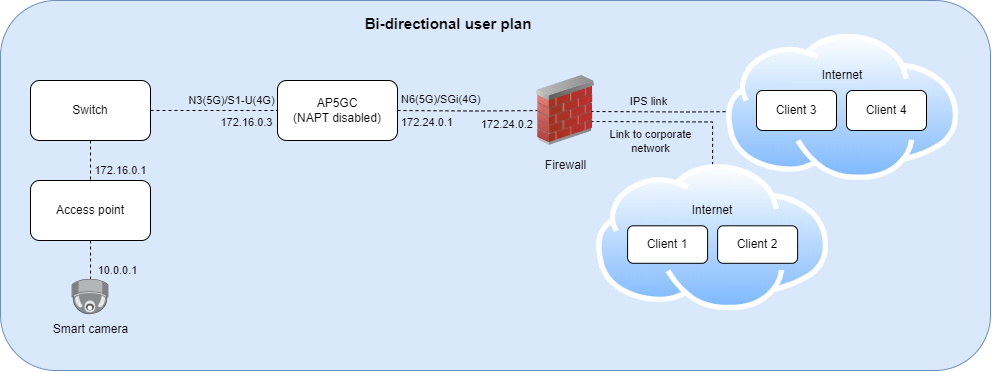

- Topologie du réseau : le réseau N6 dispose d’un pare-feu le séparant du réseau d’entreprise sécurisé et d’Internet.

- Condition requise : de l’infrastructure informatique de l’opérateur peut se connecter à la caméra intelligente à l’aide du protocole HTTPS.

Solution

- Déployez AP5GC avec NAPT désactivé.

- Ajoutez des règles au pare-feu d’entreprise pour autoriser le trafic HTTPS du réseau d’entreprise à l’adresse IP de la caméra intelligente.

- Ajoutez la configuration de routage au pare-feu. Transférer le trafic destiné à l’adresse IP de la caméra intelligente vers l’adresse IP N6 du nom de nom de réseau affecté à l’UE dans le déploiement AP5GC.

- Vérifiez les flux de trafic prévus pour les interfaces N3 et N6.

- Prenez simultanément des captures de paquets sur l’interface N3 et N6.

- Vérifiez le trafic sur l’interface N3.

- Vérifiez la capture de paquets pour que le trafic attendu atteigne l’interface N3 à partir de l’UE.

- Vérifiez la capture de paquets pour que le trafic attendu quitte l’interface N3 vers l’UE.

- Vérifiez le trafic sur l’interface N6.

- Vérifiez la capture de paquets pour que le trafic attendu atteigne l’interface N6 à partir de l’UE.

- Vérifiez la capture de paquets pour le trafic attendu quittant l’interface N6 vers l’UE.

- Prenez les captures de paquets pour case activée que le pare-feu reçoit et envoie le trafic destiné à la caméra intelligente et à l’appareil client.

Résultat

Votre réseau Azure Private 5G Core peut accéder aux adresses IP UE à partir du réseau de données.