Activer la dissimulation des SUPI

L’identificateur permanent d’abonnement (SUPI) est un identificateur unique et permanent pour un appareil. Pour éviter de transmettre cet identificateur en texte brut, il peut être masqué via le chiffrement. La valeur chiffrée est connue sous le nom d’identificateur masqué d’abonnement (SUCI). Le chiffrement (masquage du SUPI) est effectué par l’équipement utilisateur lors de l’inscription, générant un nouveau SUCI à chaque fois pour empêcher l’utilisateur d’être suivi. Le déchiffrement (démasquage du SUCI) est effectué par la fonction réseau UDM (Unified Data Management) dans le cœur du paquet.

Le masquage du SUPI nécessite une clé publique de réseau domestique (HNPK) et une clé privée correspondante. La clé publique est stockée sur le SIM. La clé privée est stockée dans Azure Key Vault et référencée par une URL configurée sur le cœur du paquet. Dans ce guide pratique, vous apprendrez à configurer une clé privée sur le cœur du paquet pour le démasquage du SUCI.

Le masquage du SUPI et le démasquage du SUCI sont définis dans la section 3GPP TS 33.501 : Architecture et procédures de sécurité pour le système 5G.

Important

Le masquage du SUPI peut être nécessaire au bon fonctionnement de certains équipements de l’utilisateur. Pour plus d’informations, reportez-vous à la documentation de votre fournisseur d’équipement.

Prérequis

Assurez-vous que vous pouvez vous connecter au portail Azure à l’aide d’un compte ayant accès à l’abonnement actif que vous avez identifié dans Effectuer les tâches préalables pour le déploiement d’un réseau mobile privé. Ce compte doit avoir le rôle de Contributeur intégré au niveau de l’étendue de l’abonnement.

Identifiez le nom de la ressource de réseau mobile correspondant à votre réseau mobile privé.

Identifiez le schéma de protection du SUPI que vous souhaitez utiliser (profil A ou profil B).

Contactez votre fournisseur SIM pour discuter de la programmation des clés publiques sur vos SIM. Vous devez accepter le ou les identificateurs de clé à utiliser pour identifier le schéma de protection du SUPI à utiliser (profil A ou profil B) et le ou les identificateurs de clé à utiliser.

Générer des clés privées du réseau domestique

Vous pouvez utiliser l’outil OpenSSL dans Bash pour générer une paire de clés publique et privée pour le profil A ou le profil B.

Profil A

Lorsque vous utilisez le profil A du schéma de protection du SUPI, la clé doit être une clé privée X25519.

Connectez-vous à Azure CLI à l’aide d’Azure Cloud Shell et sélectionnez Bash dans le menu déroulant.

Générez une paire de clés et enregistrez la clé privée dans un fichier appelé

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemObtenez la clé publique correspondante et enregistrez-la dans un fichier appelé

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profil B

Lorsque vous utilisez le profil B du schéma de protection du SUPI, la clé doit être une clé privée de courbe elliptique utilisant la courbe prime256v1.

Connectez-vous à Azure CLI à l’aide d’Azure Cloud Shell et sélectionnez Bash dans le menu déroulant.

Générez une paire de clés et enregistrez la clé privée dans un fichier appelé

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemObtenez la clé publique correspondante et enregistrez-la dans un fichier appelé

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Ajouter des clés privées du réseau domestique à Azure Key Vault

Les clés privées du réseau domestique sont stockées dans Azure Key Vault.

Important

Vous devez utiliser la ligne de commande Azure pour charger les clés, car le Portail ne prend pas en charge les entrées multilignes.

Créez un Azure Key Vault ou choisissez-en un existant pour héberger vos clés privées. Vérifiez que Key Vault utilise le contrôle d’accès en fonction du rôle (RBAC) pour l’autorisation. L’utilisateur a besoin du rôle Agent des secrets Key Vault.

Chargez la clé privée dans le coffre de clés en tant que secret et spécifiez un nom pour l’identifier :

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Prenez note de l’URL de l’identificateur de secret. Il s’agit de la sortie de commande. Vous pouvez également accéder à votre coffre de clés dans le Portail et sélectionner le secret. Vous devez configurer cette URL sur le cœur du paquet.

Répétez cette opération pour toutes les clés privées supplémentaires.

Créer une identité managée attribuée par l’utilisateur

Créer une identité managée attribuée par l’utilisateur. Prenez note de son ID de ressource UAMI.

Attribuez l’accès utilisateur des secrets Key Vault au coffre de clés pour l’identité managée.

Accédez à la ressource Réseau mobile dans le Portail et sélectionnez Identité dans le menu Paramètres de gauche. Sélectionnez Ajouter pour ajouter l’identité managée affectée par l’utilisateur au réseau mobile.

Configurer des clés privées du réseau domestique sur le cœur du paquet

Connectez-vous au portail Azure.

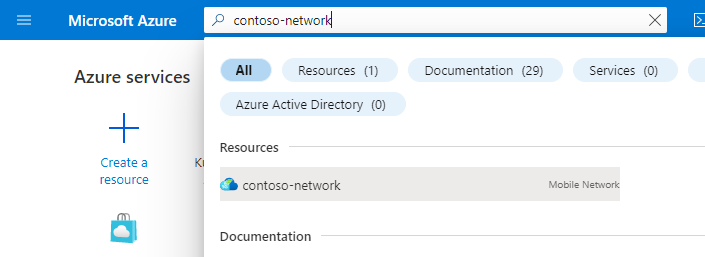

Recherchez et sélectionnez la ressource Réseau mobile représentant le réseau mobile privé pour lequel vous souhaitez approvisionner des SIM.

Sélectionnez Modifier le réseau mobile.

Sous Configuration de la clé publique du réseau domestique, sélectionnez Ajouter pour le profil A ou le profil B.

Ajoutez les informations de la clé.

- Choisissez un ID compris entre 1 et 255 et entrez-le dans le champ ID. L’ID doit correspondre à l’identificateur de clé approvisionné sur les SIM, comme convenu avec votre fournisseur SIM.

- Entrez l’URL du secret de clé privée dans le champ URL ou sélectionnez Choisir un secret pour le sélectionner dans un menu déroulant.

Sélectionnez Ajouter.

Répétez cette opération pour toutes les clés privées supplémentaires.

Revenez à la ressource Réseau mobile. Elle doit maintenant afficher Clés publiques du réseau domestique : Succès.

Accédez à la ressource Plan de contrôle de Packet Core. Elle doit maintenant afficher Approvisionnement des clés privées du réseau domestique : Succès.

Désactiver le masquage du SUPI

Si vous devez désactiver le masquage du SUPI, supprimez la configuration de la ressource Réseau Mobile.

Rotation des clés

La clé publique est stockée définitivement sur le SIM. Vous devrez donc émettre de nouveaux SIM. Nous vous recommandons donc de créer une paire de clés avec un nouvel ID et d’émettre de nouveaux SIM. Une fois la totalité des anciens SIM hors service, vous pouvez supprimer la configuration des anciennes clés sur le cœur du paquet.

Étapes suivantes

Vous pouvez utiliser le suivi distribué pour vérifier que le masquage du SUPI est effectué dans le réseau.