Créer ou mettre à jour des rôles personnalisés Azure à l’aide du portail Azure

Si les rôles intégrés Azure ne répondent pas aux besoins spécifiques de votre organisation, vous pouvez créer vos propres rôles personnalisés Azure. Tout comme les rôles intégrés, vous pouvez affecter des rôles personnalisés aux utilisateurs, groupes et principaux de service au niveau des étendues des groupes d’administration, des abonnements et des groupes de ressources. Les rôles personnalisés sont stockés dans un répertoire Microsoft Entra et peuvent être partagés entre les abonnements. Chaque annuaire peut avoir jusqu’à 5 000 rôles personnalisés. Vous pouvez créer des rôles personnalisés à l’aide du portail Azure, d’Azure PowerShell, d’Azure CLI ou de l’API REST. Cet article explique comment créer des rôles personnalisés à l’aide du portail Azure.

Prérequis

Pour créer des rôles personnalisés, vous avez besoin des éléments suivants :

- autorisations nécessaires pour créer des rôles personnalisés, par exemple, Propriétaire ou Administrateur de l’accès utilisateur ;

Étape 1 : Déterminer les autorisations dont vous avez besoin

Azure dispose de plusieurs milliers d’autorisations que vous pouvez inclure dans votre rôle personnalisé. Voici quelques moyens de déterminer les autorisations à ajouter à un rôle personnalisé :

- Examinez les rôles intégrés existants.

- Dressez la liste des services Azure auxquels vous souhaitez accorder l’accès.

- Déterminez les fournisseurs de ressources correspondant aux services Azure. Une méthode de recherche est décrite plus loin à l’étape 4 : Autorisations.

- Recherchez dans Autorisations disponibles les autorisations que vous souhaitez inclure. Une méthode de recherche est décrite plus loin à l’étape 4 : Autorisations.

Étape 2 : Choisir comment démarrer

Vous pouvez commencer à créer un rôle personnalisé de trois façons. Vous pouvez cloner un rôle existant, démarrer à partir de zéro ou démarrer avec un fichier JSON. Le moyen le plus simple consiste à rechercher un rôle existant disposant de la plupart des autorisations dont vous avez besoin, puis à le cloner et le modifier pour votre scénario.

Cloner un rôle

Si un rôle existant ne dispose pas de toutes les autorisations dont vous avez besoin, vous pouvez le cloner, puis modifier les autorisations. Pour démarrer le clonage d’un rôle, procédez comme suit.

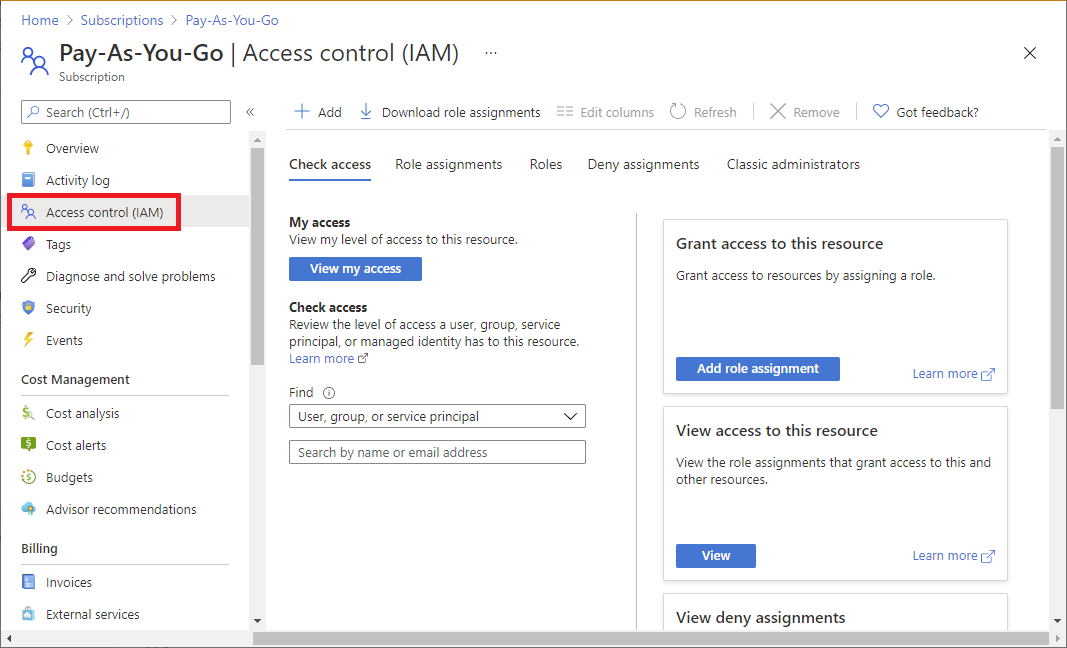

Dans le Portail Azure, ouvrez un groupe d’administration, un abonnement ou un groupe de ressources dans lequel vous souhaitez que le rôle personnalisé soit assignable, puis ouvrez le contrôle d’accès (IAM).

La capture d’écran suivante montre la page Contrôle d’accès (IAM) ouverte pour un abonnement.

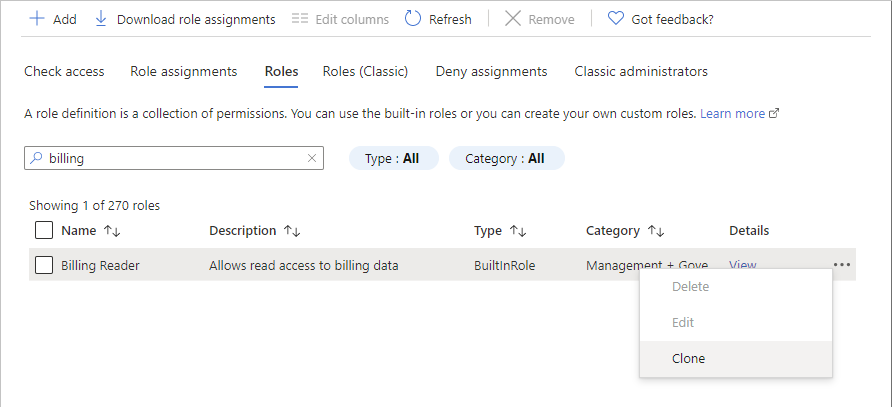

Cliquez sur l’onglet Rôles pour afficher une liste de tous les rôles intégrés et personnalisés.

Recherchez un rôle à cloner, tel que le rôle Lecteur de facturation.

À la fin de la ligne, cliquez sur les points de suspension ( ... ), puis sur Cloner.

Cette action ouvre l’éditeur de rôles personnalisés avec l’option Cloner un rôle sélectionnée.

Passez à l’étape 3 : Principes de base.

Commencer à partir de zéro

Si vous préférez, vous pouvez suivre ces étapes pour démarrer un rôle personnalisé à partir de rien.

Dans le Portail Azure, ouvrez un groupe d’administration, un abonnement ou un groupe de ressources dans lequel vous souhaitez que le rôle personnalisé soit assignable, puis ouvrez le contrôle d’accès (IAM).

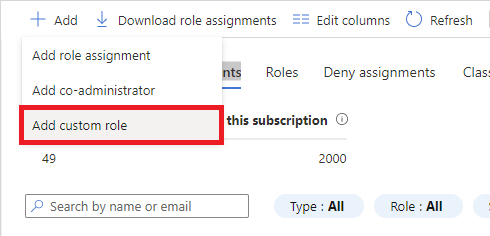

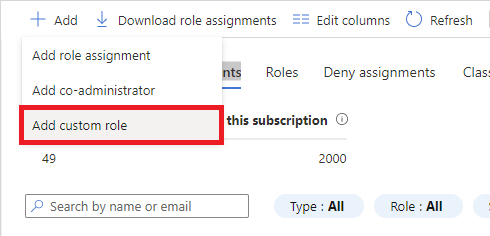

Cliquez sur Ajouter, puis sur Ajouter un rôle personnalisé.

Cette action ouvre l’éditeur de rôles personnalisés avec l’option Commencer à partir de zéro sélectionnée.

Passez à l’étape 3 : Principes de base.

Démarrer à partir d’un JSON

Si vous préférez, vous pouvez spécifier la plupart des valeurs de votre rôle personnalisé dans un fichier JSON. Vous pouvez ouvrir le fichier dans l’éditeur de rôles personnalisés, apporter des modifications supplémentaires, puis créer le rôle personnalisé. Pour commencer avec un fichier JSON, procédez comme suit.

Créez un fichier JSON au format suivant :

{ "properties": { "roleName": "", "description": "", "assignableScopes": [], "permissions": [ { "actions": [], "notActions": [], "dataActions": [], "notDataActions": [] } ] } }Dans le fichier JSON, spécifiez les valeurs des différentes propriétés. Voici un exemple avec des valeurs ajoutées. Pour obtenir des informations sur les différentes propriétés, consultez Comprendre les définitions de rôle Azure.

{ "properties": { "roleName": "Billing Reader Plus", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/11111111-1111-1111-1111-111111111111" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Support/*" ], "notActions": [], "dataActions": [], "notDataActions": [] } ] } }Dans le portail Azure, ouvrez la page Contrôle d’accès (IAM).

Cliquez sur Ajouter, puis sur Ajouter un rôle personnalisé.

Cette action ouvre l’éditeur de rôles personnalisés.

Sous l’onglet Paramètres de base, dans Autorisations de base, sélectionnez Démarrer à partir d’un JSON.

En regard de la zone Sélectionner un fichier, cliquez sur le bouton de dossier pour ouvrir la boîte de dialogue Ouvrir.

Sélectionnez votre fichier JSON, puis cliquez sur Ouvrir.

Passez à l’étape 3 : Principes de base.

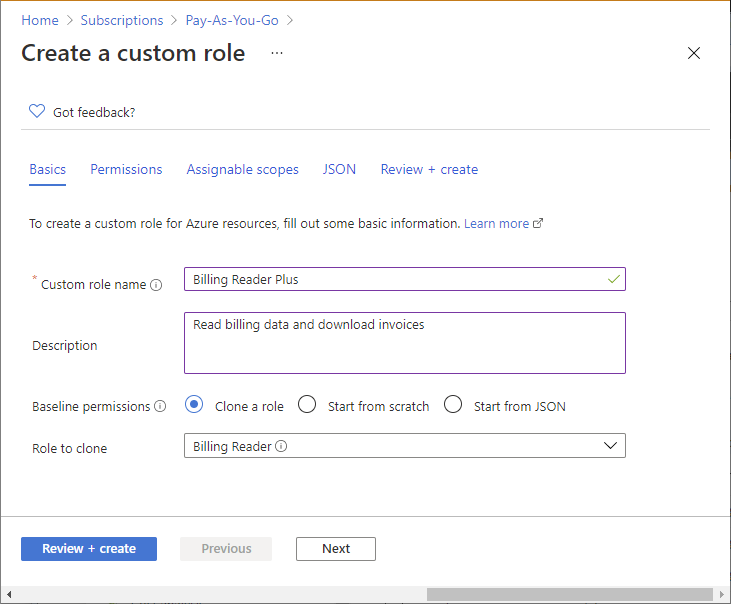

Étape 3 : Notions de base

Sous l’onglet Paramètres de base, spécifiez le nom, la description et les autorisations de base pour votre rôle personnalisé.

Dans la zone Nom de rôle personnalisé, spécifiez un nom pour le rôle personnalisé. Le nom doit être unique pour le répertoire Microsoft Entra. Il peut inclure des lettres, des chiffres, des espaces et des caractères spéciaux.

Dans la zone Description, entrez une description facultative pour le rôle personnalisé. Celle-ci deviendra l’info-bulle pour le rôle personnalisé.

L’option Autorisations de base devrait déjà être définie suite à l’étape précédente, mais vous pouvez la modifier.

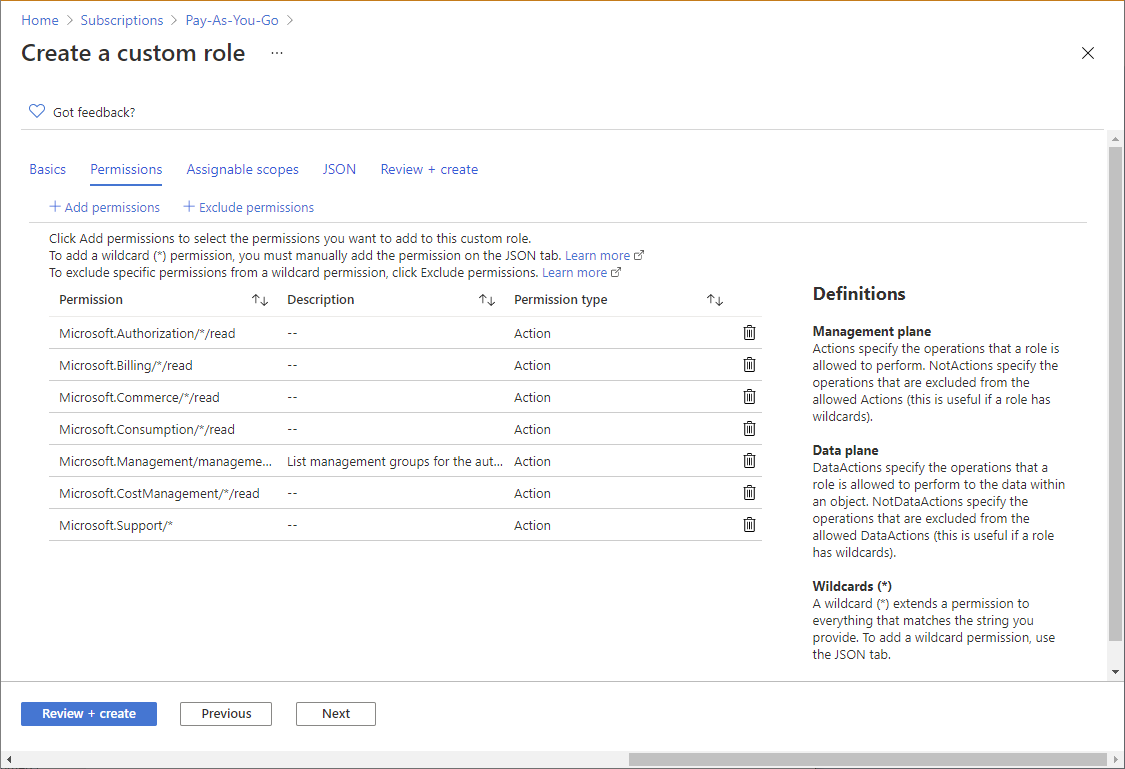

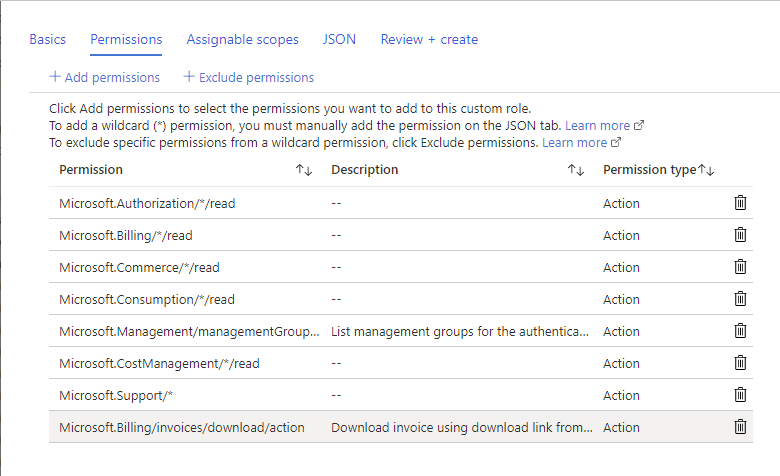

Étape 4 : Autorisations

Sous l’onglet Autorisations, vous spécifiez les autorisations pour votre rôle personnalisé. Selon que vous avez cloné un rôle ou avez démarré avec un fichier JSON, il se peut que l’onglet Autorisations répertorie déjà certaines autorisations.

Ajouter ou supprimer des autorisations

Pour ajouter ou supprimer des autorisations pour votre rôle personnalisé, procédez comme suit.

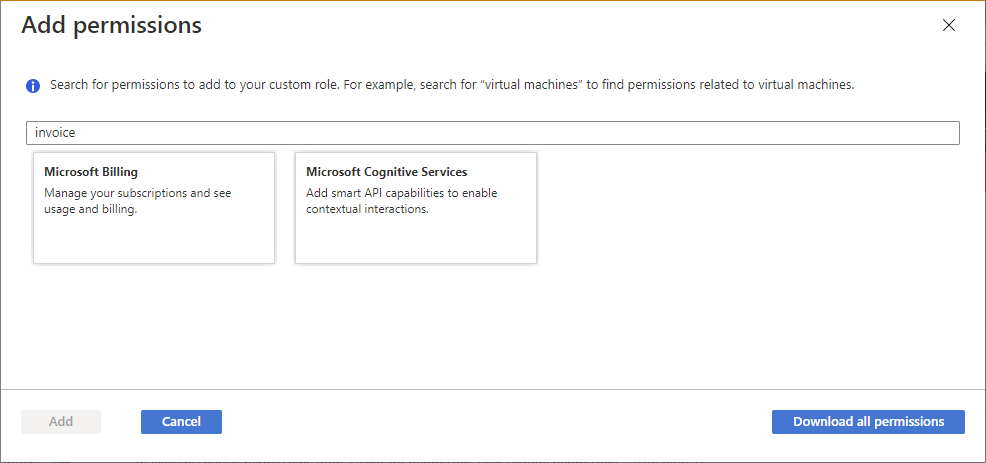

Pour ajouter des autorisations, cliquez sur Ajouter des autorisations pour ouvrir le volet Ajouter des autorisations.

Ce volet répertorie toutes les autorisations disponibles regroupées par catégories dans un format de carte. Chaque catégorie représente un fournisseur de ressources, à savoir un service fournissant des ressources Azure.

Dans la zone Rechercher une autorisation, tapez une chaîne pour rechercher des autorisations. Par exemple, recherchez facture pour trouver des autorisations liées à la facture.

Une liste de cartes de fournisseur de ressources s’affiche en fonction de votre chaîne de recherche. Pour obtenir une liste qui mappe des fournisseurs de ressources à des services Azure, voir Fournisseurs de ressources pour les services Azure.

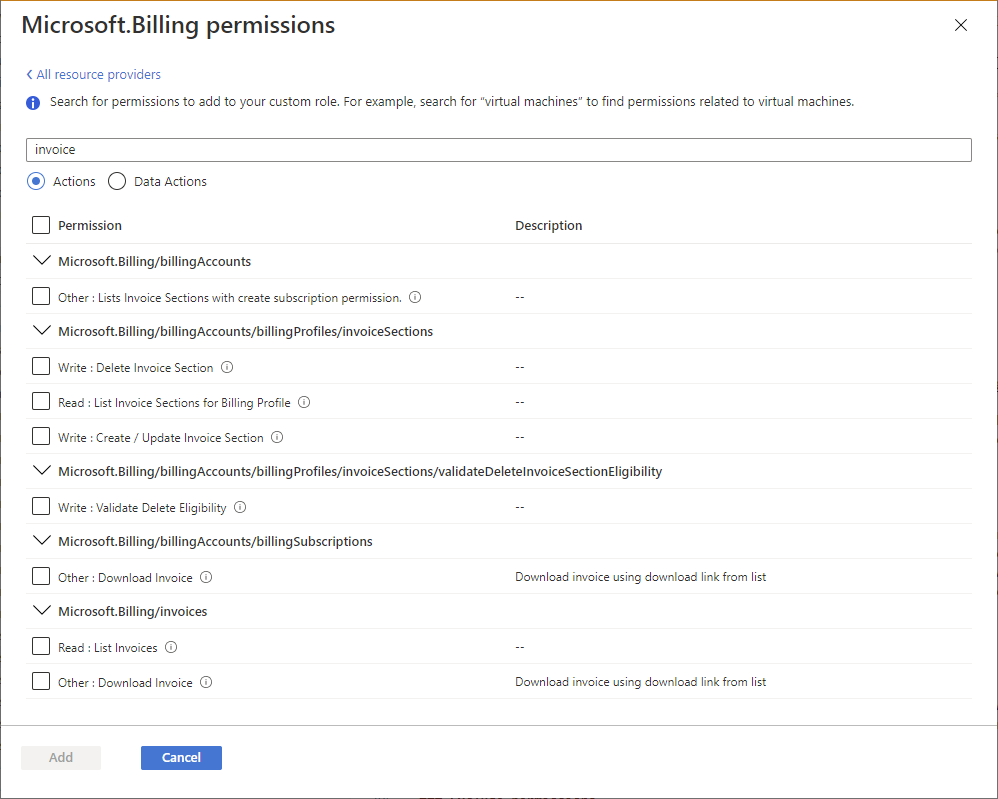

Cliquez sur une carte de fournisseur de ressources susceptible d’avoir les autorisations que vous souhaitez ajouter à votre rôle personnalisé, par exemple Facturation Microsoft.

Une liste des autorisations de gestion pour ce fournisseur de ressources s’affiche en fonction de votre chaîne de recherche.

Si vous recherchez des autorisations qui s’appliquent au plan de données, cliquez sur Actions de données. Dans le cas contraire, laissez le bouton bascule des actions positionné sur Actions pour répertorier les autorisations qui s’appliquent au plan de contrôle. Pour plus d’informations sur les différences entre le plan de contrôle et le plan de données, voir Opérations de contrôle et sur les données.

Si nécessaire, mettez à jour la chaîne de recherche pour affiner votre recherche.

Une fois que vous avez trouvé une ou plusieurs autorisations à ajouter à votre rôle personnalisé, ajoutez une coche en regard des autorisations. Par exemple, ajoutez une marque de case activée en regard d’Autres : Télécharger la facture pour ajouter l’autorisation de télécharger les factures.

Cliquez sur Ajouter pour ajouter l’autorisation à votre liste d’autorisations.

L’autorisation est ajoutée en tant que

ActionsouDataActions.

Pour supprimer des autorisations, cliquez sur l’icône Supprimer à la fin de la ligne. Dans cet exemple, étant donné qu’un utilisateur n’a pas besoin de pouvoir créer des tickets de support, l’autorisation

Microsoft.Support/*peut être supprimée.

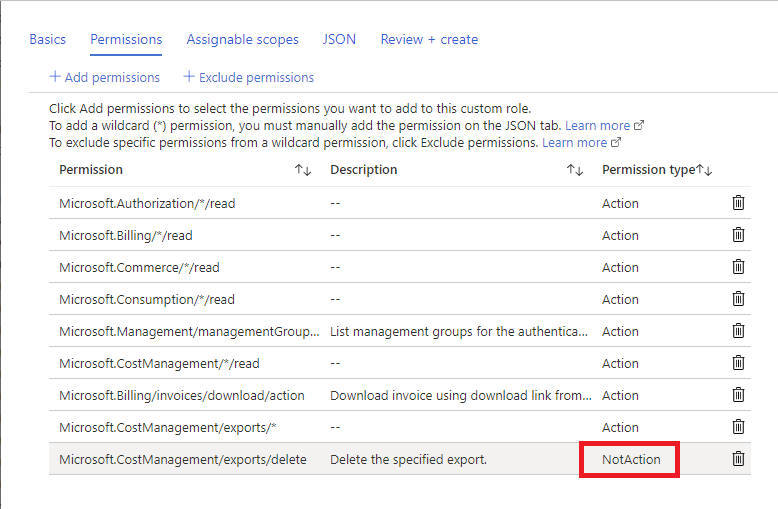

Ajouter des autorisations génériques

Selon la façon dont vous avez choisi de commencer, il se peut que votre liste d’autorisations contienne des autorisations avec des caractères génériques (*). Un caractère générique (*) étend une autorisation à tout ce qui correspond à la chaîne d’action que vous fournissez. Par exemple, la chaîne de caractères génériques suivante ajoute toutes les autorisations relatives à Azure Cost Management et aux exportations. Cela inclut également toutes les futures autorisations d’exportation qui pourraient être ajoutées.

Microsoft.CostManagement/exports/*

Si vous souhaitez ajouter une nouvelle autorisation générique, vous ne pouvez pas le faire à l’aide du volet Ajouter des autorisations. Pour ajouter une autorisation générique carte, vous devez l’ajouter manuellement à l’aide de l’onglet JSON. Pour plus d’informations, consultez l’étape 6 : JSON.

Remarque

Il est recommandé de spécifier Actions et DataActions explicitement au lieu d’utiliser le caractère générique (*). Un accès et des autorisations supplémentaires accordés via des Actions ou des DataActions peuvent représenter un comportement non souhaité dû à l’utilisation du caractère générique.

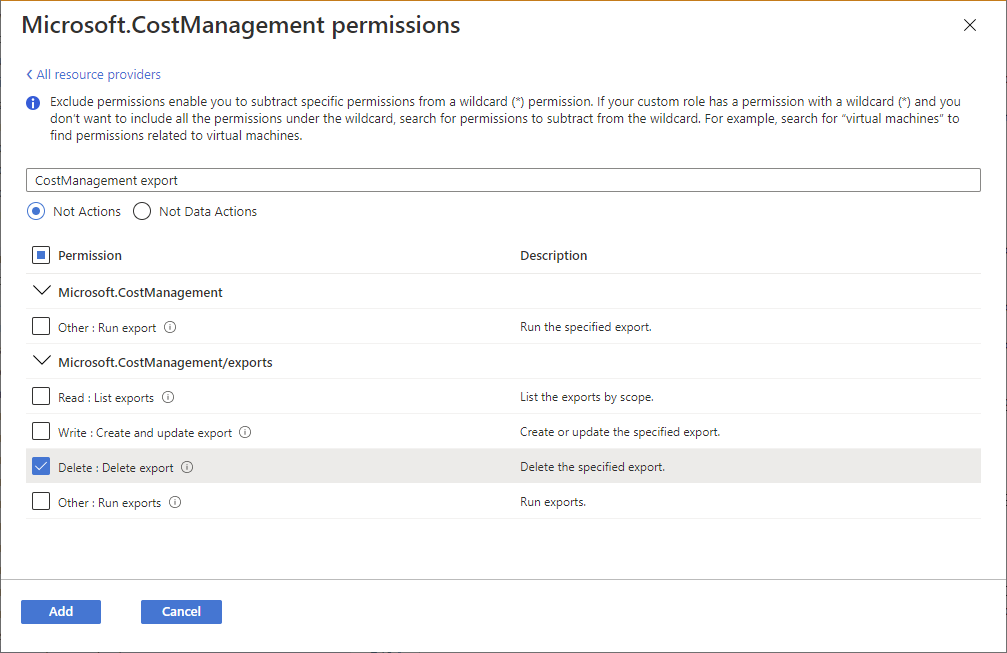

Exclure les autorisations

Si votre rôle a une autorisation générique (*) et que vous souhaitez exclure ou soustraire des autorisations spécifiques de cette autorisation générique, vous pouvez les exclure. Par exemple, supposons que vous disposez de l’autorisation générique suivante :

Microsoft.CostManagement/exports/*

Si vous ne souhaitez pas autoriser la suppression d’une exportation, vous pouvez exclure l’autorisation de suppression suivante :

Microsoft.CostManagement/exports/delete

Lorsque vous excluez une autorisation, celle-ci est ajoutée en tant que NotActions ou NotDataActions. Les autorisations de gestion effectives sont calculées en ajoutant toutes les Actions, puis en soustrayant toutes les NotActions. Les autorisations de données effectives sont calculées en ajoutant toutes les DataActions, puis en soustrayant toutes les NotDataActions.

Remarque

Une exclusion d’autorisation n’est pas la même chose qu’un refus. L’exclusion d’autorisations est simplement un moyen pratique de soustraire des autorisations d’une autorisation générique.

Pour exclure ou soustraire une autorisation d’une autorisation générique accordée, cliquez sur Exclure les autorisations pour ouvrir le volet Exclure les autorisations.

Dans ce volet, vous spécifiez les autorisations de gestion ou de données qui sont exclues ou soustraites.

Une fois que vous avez trouvé une ou plusieurs autorisations à exclure, ajoutez une coche en regard des autorisations, puis cliquez sur le bouton Ajouter.

L’autorisation est ajoutée en tant que

NotActionsouNotDataActions.

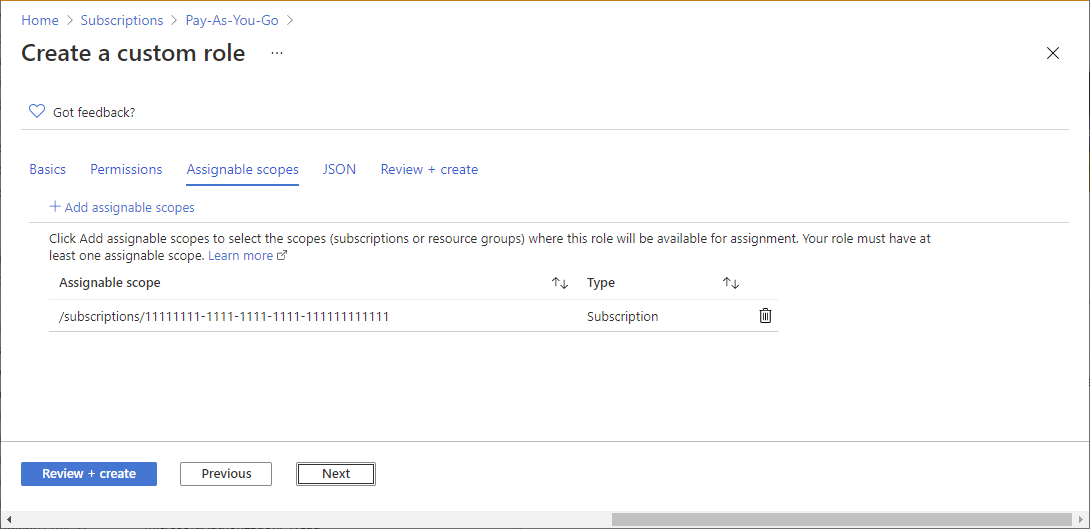

Étape 5 : Étendues assignables

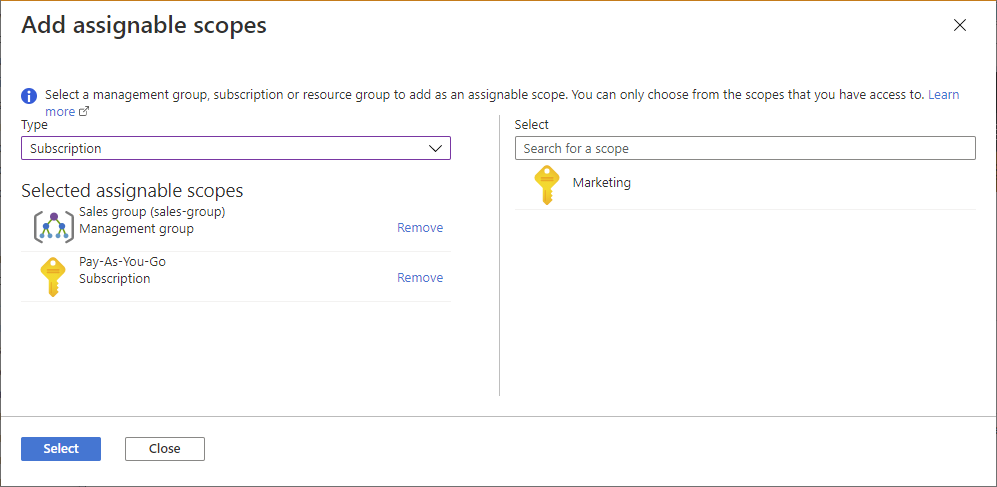

Sous l’onglet Étendues attribuables, spécifiez l’emplacement où votre rôle personnalisé est disponible pour affectation, par exemple, une groupe d’administration, un abonnement ou un groupe de ressources. Selon la façon dont vous avez choisi de commencer, cet onglet peut déjà répertorier l’étendue dans laquelle vous avez ouvert la page Contrôle d’accès (IAM).

Vous ne pouvez définir qu’un seul groupe d’administration dans des étendues assignables. La définition de l’étendue attribuable sur l’étendue racine (« / ») n’est pas prise en charge.

Cliquez sur Ajouter des étendues attribuables pour ouvrir le volet Ajouter des étendues attribuables.

Cliquez sur une ou plusieurs étendues à utiliser, généralement votre abonnement.

Cliquez sur le bouton Ajouter pour ajouter votre étendue attribuable.

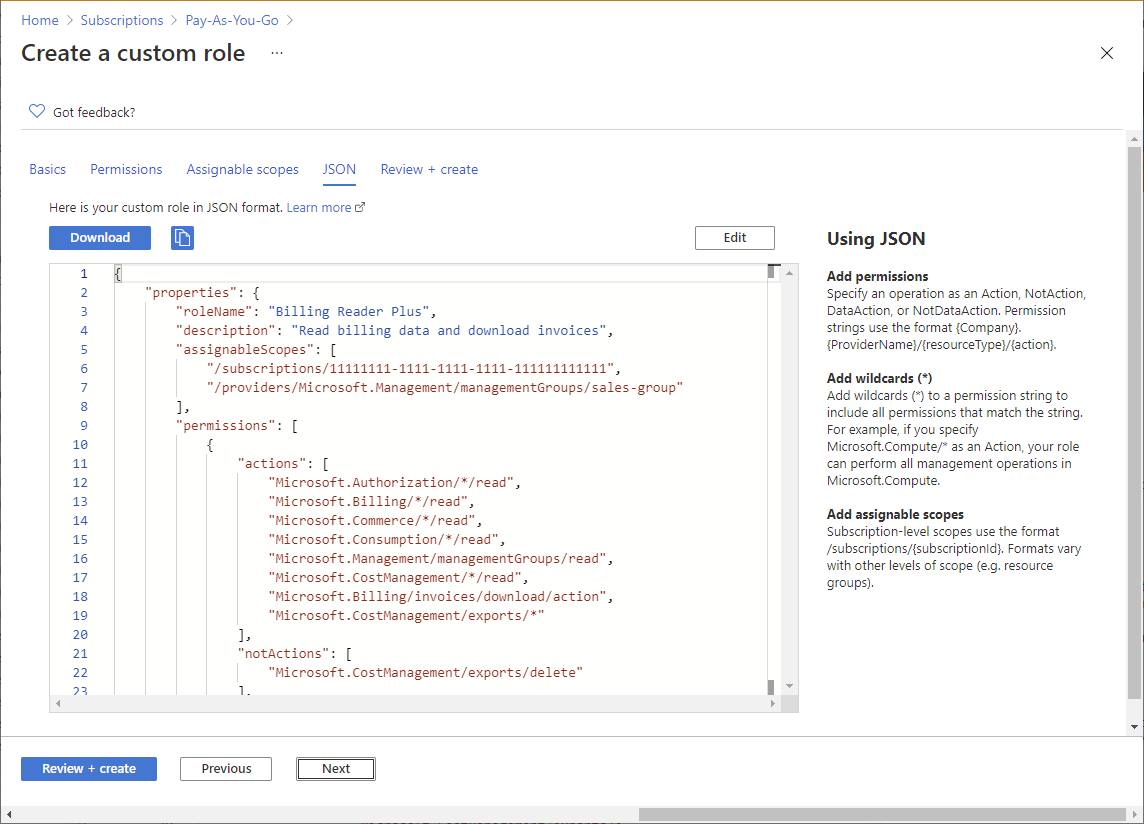

Étape 6 : JSON

Sous l’onglet JSON, vous voyez votre rôle personnalisé au format JSON. Si vous le souhaitez, vous pouvez modifier directement le JSON.

Pour modifier le JSON, cliquez sur Modifier.

Modifiez le JSON.

Si le JSON n’est pas mis en forme correctement, une ligne en escalier rouge et un indicateur apparaissent dans la marge verticale.

Une fois la modification terminée, cliquez sur Enregistrer.

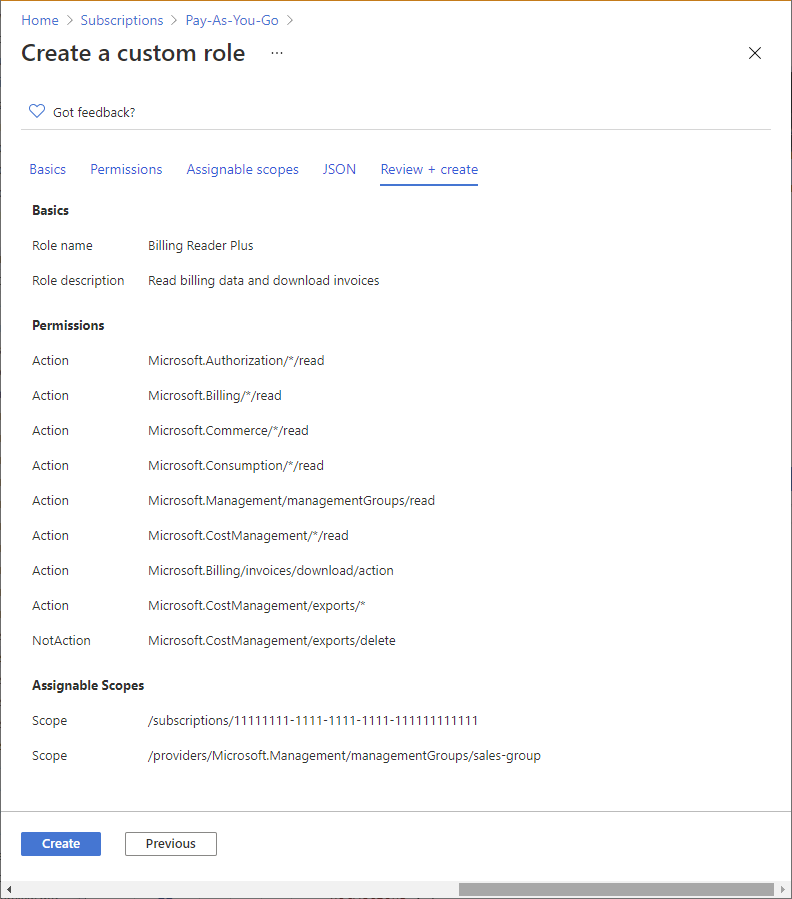

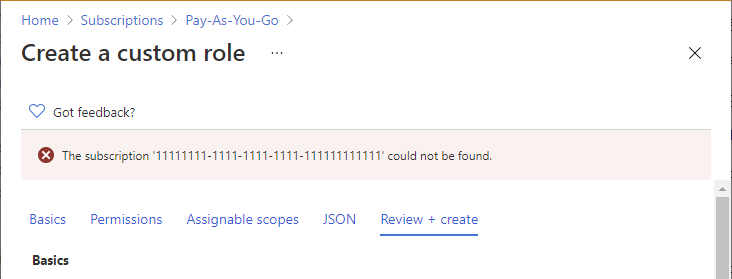

Étape 7 : Vérifier + créer

Sous l’onglet Vérifier + créer, vous pouvez vérifier les paramètres de votre rôle personnalisé.

Vérifiez les paramètres de votre rôle personnalisé.

Cliquez sur Créer pour créer votre rôle personnalisé.

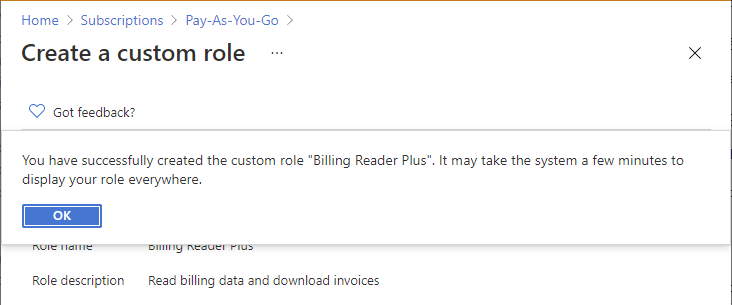

Après quelques instants, une zone de message s’affiche, indiquant que votre rôle personnalisé a été créé avec succès.

Si des erreurs sont détectées, un message s’affiche.

Affichez votre nouveau rôle personnalisé dans la liste Rôles. Si vous ne voyez pas votre rôle personnalisé, cliquez sur Actualiser.

Plusieurs minutes peuvent s’écouler avant que votre rôle personnalisé s’affiche partout.

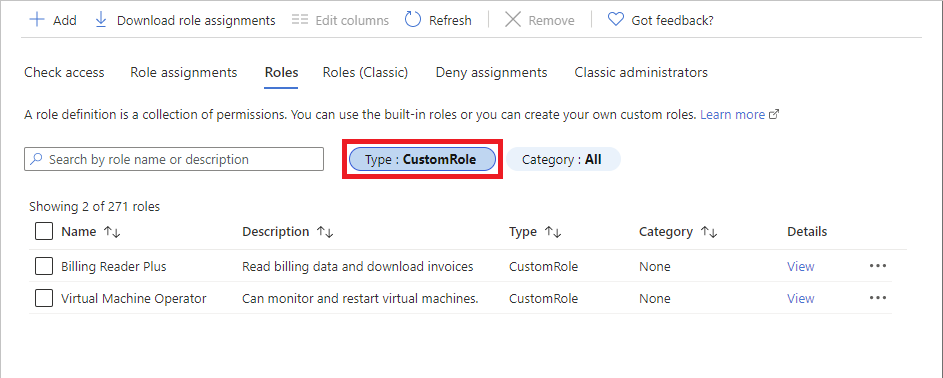

Répertorier les rôles personnalisés

Pour afficher vos rôles personnalisés, procédez comme suit.

Ouvrez un groupe d’administration, un abonnement ou un groupe de ressources, puis ouvrez contrôle d’accès (IAM).

Cliquez sur l’onglet Rôles pour afficher une liste de tous les rôles intégrés et personnalisés.

Dans la liste Type, sélectionnez CustomRole pour voir vos rôles personnalisés.

Si vous venez de créer votre rôle personnalisé et ne le voyez pas dans la liste, cliquez sur Actualiser.

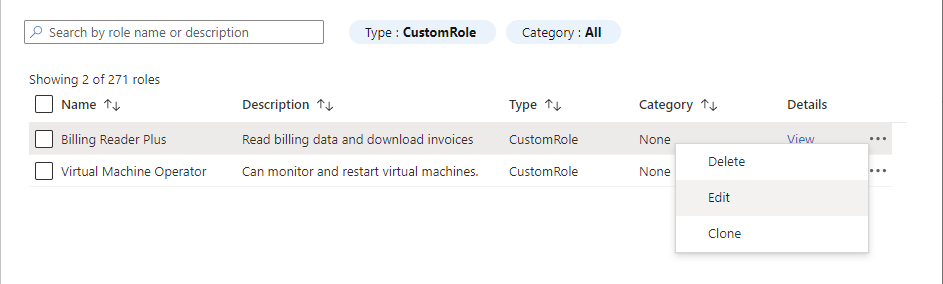

Mettre à jour un rôle personnalisé

Comme décrit précédemment dans cet article, ouvrez votre liste de rôles personnalisés.

Cliquez sur les points de suspension (...) pour le rôle personnalisé à mettre à jour, puis cliquez sur Modifier. Notez que vous ne pouvez pas mettre à jour des rôles intégrés.

Le rôle personnalisé s’ouvre dans l’éditeur.

Utilisez les différents onglets pour mettre à jour le rôle personnalisé.

Une fois vos modifications apportées, cliquez sur l’onglet Vérifier + créer pour passer en revue vos modifications.

Cliquez sur le bouton Mettre à jour pour mettre à jour votre rôle personnalisé.

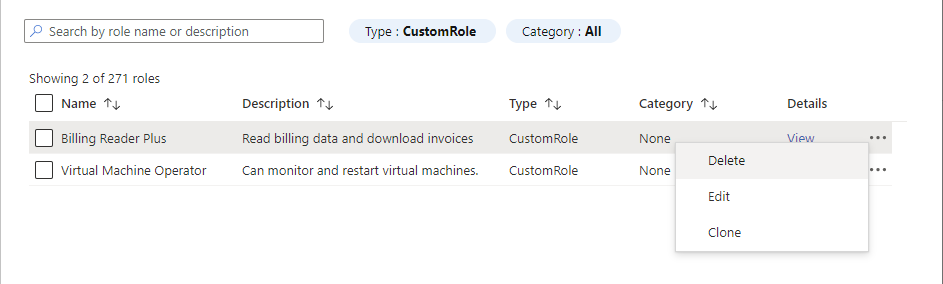

Supprimer un rôle personnalisé

Supprimez toutes les attributions de rôles qui utilisent le rôle personnalisé. Pour plus d’informations, consultez Rechercher des attributions de rôles pour supprimer un rôle personnalisé.

Comme décrit précédemment dans cet article, ouvrez votre liste de rôles personnalisés.

Cliquez sur les points de suspension (...) pour le rôle personnalisé à supprimer, puis cliquez sur Supprimer.

Plusieurs minutes peuvent s’écouler avant que votre rôle personnalisé soit complètement supprimé.