Comment Defender for Cloud Apps permet de protéger votre OneLogin

En tant que solution de gestion des identités et des accès, OneLogin contient les clés des services les plus critiques pour l’entreprise de votre organisation. OneLogin gère les processus d’authentification et d’autorisation pour vos utilisateurs. Tout abus de OneLogin par un acteur malveillant ou toute erreur humaine peut exposer vos ressources et services les plus critiques à des attaques potentielles.

La connexion de OneLogin à Defender for Cloud Apps vous donne des insights améliorés sur les activités de vos administrateurs OneLogin et les connexions des utilisateurs managés, et fournit une détection des menaces en cas de comportement anormal.

Menaces principales

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation insuffisante à la sécurité

- Appareil BYOD (apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à la protection de votre environnement

Détecter les menaces du cloud, les comptes compromis et les insiders malveillants

Utiliser la piste d’audit des activités pour les examens forensiques

Contrôler OneLogin avec des stratégies

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie prédéfinie | Activité depuis des adresses IP anonymes Activité à partir de pays peu fréquents Activité à partir d’adresses IP suspectes Voyage impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Plusieurs tentatives de connexion infructueuses Activités administratives inhabituelles Activités inhabituelles d’usurpation d’identité |

| Stratégie d’activité | Créer une stratégie personnalisée par les activités OneLogin |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Outre la surveillance des menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance OneLogin suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des utilisateurs | Avertir l’utilisateur en cas d’alerte (via Microsoft Entra ID) Exiger que l’utilisateur se reconnecte (via Microsoft Entra ID) Suspendre l’utilisateur (via Microsoft Entra ID) |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger OneLogin en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes et bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter OneLogin à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender pour le cloud Apps à votre application OneLogin existante à l’aide des API app Connecter or. Cette connexion vous permet de bénéficier de plus de visibilité et de contrôle lors de l’utilisation de OneLogin par votre organisation.

Prérequis

- Le compte OneLogin utilisé pour la connexion à OneLogin doit être un super utilisateur. Pour plus d’informations sur les privilèges d’administration OneLogin, consultez cet article.

Configurer OneLogin

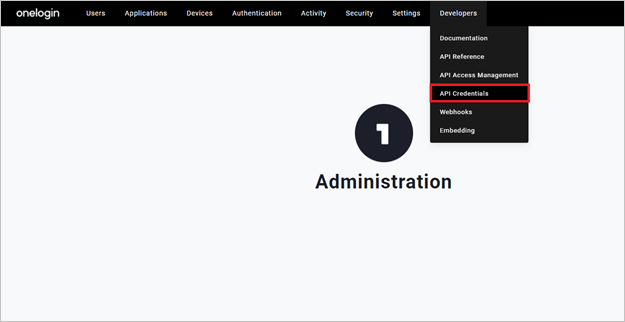

Accédez au portail d’administration OneLogin. Sélectionnez Identifiants de l’API dans le menu déroulant Développeurs.

Sélectionnez Nouveaux identifiants.

Nommez votre nouvelle application en tant que Microsoft Defender for Cloud Apps, choisissez les autorisations Lire tout, puis sélectionnez Enregistrer.

Copiez l’ID client et la clé secrète client. Vous en aurez besoin dans les étapes qui suivent.

Configurer Defender for Cloud Apps

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Applications connectées, sélectionnez Connecteurs d’applications.

Dans la page Connecteurs d’applications, sélectionnez +Connecter une application, puis sur OneLogin.

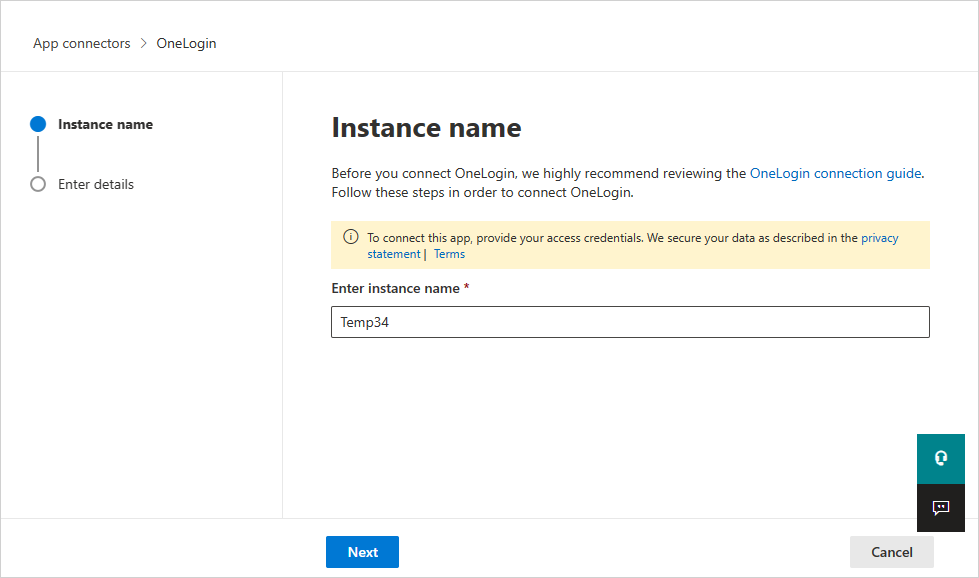

Dans la fenêtre suivante, donnez au connecteur un nom descriptif, puis sélectionnez Suivant.

Dans la fenêtre Saisir les détails, entrez l’ID client et la clé secrète client que vous avez copiées, puis sélectionnez Envoyer.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Applications connectées, sélectionnez Connecteurs d’applications. Vérifiez que le statut du connecteur d’applications connectées est Connecté.

La première connexion peut prendre jusqu’à 4 heures pour obtenir tous les utilisateurs et leurs activités après l’établissement du connecteur.

Une fois que le statut du connecteur est marqué comme Connecté, le connecteur est actif et fonctionne.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.