HoloLens 2 lignes de base de sécurité

Important

Certaines des stratégies utilisées dans cette base de référence de sécurité sont introduites dans notre dernière build Insider. Ces stratégies fonctionnent uniquement sur les appareils mis à jour vers la dernière build Insider.

Cet article répertorie et décrit les différents paramètres de base de sécurité que vous pouvez configurer sur HoloLens 2 à l’aide des fournisseurs de services de configuration (CSP). Dans le cadre de la gestion de vos appareils mobiles à l’aide de Microsoft Endpoint Manager (officiellement appelé Microsoft Intune), utilisez les paramètres de base de base de sécurité standard ou avancés suivants en fonction des stratégies et des besoins de votre organisation. Utilisez ces paramètres de base de référence de sécurité pour protéger vos ressources organisationnelles.

- Les paramètres de base de référence de sécurité standard s’appliquent à tous les types d’utilisateurs, quel que soit le scénario de cas d’usage et le secteur vertical.

- Les paramètres de base de base de sécurité avancés sont recommandés pour les utilisateurs qui ont des contrôles de sécurité stricts de leur environnement et qui nécessitent des stratégies de sécurité strictes pour les appareils utilisés dans leur environnement.

Ces paramètres de base de sécurité sont basés sur les meilleures pratiques de Microsoft et l’expérience acquise dans le déploiement et la prise en charge d’appareils HoloLens 2 pour les clients de différents secteurs.

Une fois que vous avez examiné la base de référence de sécurité et décidé d’utiliser l’une, les deux ou les parties, case activée comment activer ces lignes de base de sécurité

1. Paramètres de base de référence de sécurité standard

Les sections suivantes décrivent les paramètres recommandés de chaque fournisseur de solutions cloud dans le cadre du profil de base de base de sécurité standard.

1.1 Stratégie CSP

| Nom de la stratégie | Valeur | Description |

|---|---|---|

| Comptes (Accounts) | ||

| Accounts/AllowMicrosoftAccountConnection | 0 – Non autorisé | Limitez l’utilisateur à utiliser un compte MSA pour l’authentification et les services de connexion non liés à la messagerie électronique. |

| Gestion des applications | ||

| ApplicationManagement/AllowAllTrustedApps | 0 - Refus explicite | Refuser explicitement les applications autres que le Microsoft Store. |

| ApplicationManagement/AllowAppStoreAutoUpdate | 1 – Autorisé | Autoriser la mise à jour automatique des applications à partir du Microsoft Store. |

| ApplicationManagement/AllowDeveloperUnlock | 0 - Refus explicite | Limitez l’utilisateur à déverrouiller le mode développeur, ce qui permet à l’utilisateur d’installer des applications sur l’appareil à partir d’un IDE. |

| Browser | ||

| Browser/AllowCookies | 1 – Bloquer uniquement les cookies provenant de sites web tiers | Avec cette stratégie, vous pouvez configurer Microsoft Edge pour bloquer uniquement les cookies tiers ou bloquer tous les cookies. |

| Navigateur/AllowPasswordManager | 0 – Non autorisé | Interdire à Microsoft Edge d’utiliser le gestionnaire de mots de passe. |

| Browser/AllowSmartScreen | 1 – Activé | Active Windows Defender SmartScreen et empêche les utilisateurs de le désactiver. |

| Connectivité | ||

| Connectivity/AllowUSBConnection | 0 – Non autorisé | Désactive la connexion USB entre l’appareil et un ordinateur pour synchroniser des fichiers avec l’appareil ou pour utiliser des outils de développement pour déployer ou déboguer des applications. |

| Verrouillage d’appareil | ||

| DeviceLock/AllowIdleReturnWithoutPassword | 0 – Non autorisé | Interdire le retour d’inactif sans code confidentiel ou mot de passe. |

| DeviceLock/AllowSimpleDevicePassword | 0 – Bloqué | Bloquez les codes PIN ou les mots de passe tels que « 1111 » ou « 1234 ». |

| DeviceLock/AlphanumericDevicePasswordRequired | 1 – Mot de passe ou code pin numérique requis | Exiger un mot de passe ou un code confidentiel alphanumérique. |

| DeviceLock/DevicePasswordEnabled | 0 – Activé | Le verrouillage de l’appareil est activé. |

| DeviceLock/MaxInactivityTimeDeviceLock | Entier X où 0 < X < 999 Valeur recommandée : 3 | Spécifie la durée maximale (en minutes) autorisée une fois que l’appareil est inactif, ce qui entraîne le verrouillage du code confidentiel ou du mot de passe. |

| DeviceLock/MinDevicePasswordComplexCharacters | 1 - Chiffres uniquement | Nombre de types d’éléments complexes (lettres majuscules et minuscules, chiffres et ponctuation) obligatoires pour un mot de passe ou un code PIN fort. |

| DeviceLock/MinDevicePasswordLength | Entier X où 4 < X < 16 pour les appareils clients Valeur recommandée : 8 | Spécifie le nombre minimal ou les caractères requis dans le code confidentiel ou le mot de passe. |

| Inscription GPM | ||

| Experience/AllowManualMDMUnenrollment | 0 – Non autorisé | Interdire à l’utilisateur de supprimer le compte d’espace de travail à l’aide du panneau de configuration de l’espace de travail. |

| Identité | ||

| MixedReality/AADGroupMembershipCacheValidityInDays | Nombre de jours où le cache doit être valide Valeur recommandée : 7 jours | Nombre de jours pendant lesquels le cache d’appartenance au groupe Microsoft Entra doit être valide. |

| Power | ||

| Power/DisplayOffTimeoutPluggedIn | Temps d’inactivité en nombre de secondes Valeurs recommandées : 60 secondes | Vous permet de spécifier la période d’inactivité avant que Windows ne désactive l’affichage. |

| Paramètres | ||

| Settings/AllowVPN | 0 – Non autorisé | Interdire à l’utilisateur de modifier les paramètres VPN. |

| Paramètres/PageVisibilityList | Nom abrégé des pages visibles par l’utilisateur. Fournit une interface utilisateur pour sélectionner ou désélectionner les noms de page. Consultez les commentaires pour connaître les pages recommandées à masquer. | Autoriser uniquement les pages répertoriées à afficher pour l’utilisateur dans l’application Paramètres. |

| Système | ||

| System/AllowStorageCard | 0 – Non autorisé | L’utilisation de SD carte n’est pas autorisée et les lecteurs USB sont désactivés. Ce paramètre n’empêche pas l’accès par programme au carte de stockage. |

| Mises à jour | ||

| Update/AllowUpdateService | 1 – Autorisé | Autoriser l’accès à Microsoft Update, Windows Server Update Services (WSUS) ou microsoft Store. |

| Update/ManagePreviewBuilds | 0 - Désactiver les builds en préversion | Interdire l’installation des builds en préversion sur l’appareil. |

1.2 ClientCertificateInstaller le fournisseur de services de configuration

Nous vous recommandons de configurer ce fournisseur de solutions Cloud comme meilleure pratique, mais nous n’avons pas de recommandations pour des valeurs spécifiques pour chaque nœud de ce csp.

1.3 PassportForWork CSP

| Node Name | Valeur | Description |

|---|---|---|

| ID client | TenantId | Identificateur global unique (GUID), sans accolades ( { , } ), qui est utilisé dans le cadre de l’approvisionnement et de la gestion Windows Hello Entreprise. |

| TenantId/Policies/UsePassportForWork | True | Définit Windows Hello Entreprise comme méthode de connexion à Windows. |

| TenantId/Policies/RequireSecurityDevice | True | Nécessite un module de plateforme sécurisée (TPM) pour Windows Hello Entreprise. |

| TenantId/Policies/ExcludeSecurityDevices/TPM12 | False | Les modules TPM revision 1.2 sont autorisés à être utilisés avec Windows Hello Entreprise. |

| TenantId/Policies/EnablePinRecovery | Faux | Le secret de récupération du code confidentiel n’est pas créé ou stocké. |

| TenantId/Policies/UseCertificateForOnPremAuth | False | Le code confidentiel est provisionné lorsque l’utilisateur se connecte, sans attendre une charge utile de certificat. |

| TenantId/Policies/PINComplexity/MinimumPINLength | 6 | La longueur du code confidentiel doit être supérieure ou égale à ce nombre. |

| TenantId/Policies/PINComplexity/MaximumPINLength | 6 | La longueur du code confidentiel doit être inférieure ou égale à ce nombre. |

| TenantId/Policies/PINComplexity/UppercaseLetters | 2 | Les chiffres sont obligatoires et tous les autres jeux de caractères ne sont pas autorisés. |

| TenantId/Policies/PINComplexity/LowercaseLetters | 2 | Les chiffres sont obligatoires et tous les autres jeux de caractères ne sont pas autorisés. |

| TenantId/Policies/PINComplexity/SpecialCharacters | 2 | N’autorise pas l’utilisation de caractères spéciaux dans le code confidentiel. |

| TenantId/Policies/PINComplexity/Digits | 0 | Autorise l’utilisation de chiffres dans le code confidentiel. |

| TenantId/Policies/PINComplexity/History | 10 | Nombre de codes CONFIDENTIELs antérieurs pouvant être associés à un compte d’utilisateur qui ne peut pas être réutilisé. |

| TenantId/Policies/PINComplexity/Expiration | 90 | Période (en jours) pendant laquelle un code confidentiel peut être utilisé avant que le système n’oblige l’utilisateur à le modifier. |

| TenantId/Policies/UseHelloCertificatesAsSmartCardCertificates | Faux | Les applications n’utilisent pas de certificats Windows Hello Entreprise comme certificats de carte intelligents, et des facteurs biométriques sont disponibles lorsqu’un utilisateur est invité à autoriser l’utilisation de la clé privée du certificat. |

1.4 Fournisseur de services de configuration RootCATrustedCertificates

Nous vous recommandons de configurer les nœuds Root, CA, TrustedPublisher et TrustedPeople dans ce fournisseur de solutions Cloud, mais nous ne recommandons pas d’utiliser des valeurs spécifiques pour chaque nœud de ce csp.

1.5 Fournisseur de solutions Cloud TenantLockdown

| Node Name | Valeur | Description |

|---|---|---|

| RequireNetworkInOOBE | True | Lorsque l’appareil passe par OOBE lors de la première connexion ou après une réinitialisation, l’utilisateur doit choisir un réseau avant de continuer. Il n’existe pas d’option « Ignorer pour l’instant ». Cette option garantit que l’appareil reste lié au locataire en cas de réinitialisations ou de réinitialisations accidentelles ou intentionnelles. |

Csp 1.6 VPNv2

Nous vous recommandons de configurer ce fournisseur de solutions Cloud comme meilleure pratique, mais nous n’avons pas de recommandations pour des valeurs spécifiques pour chaque nœud de ce fournisseur de solutions Cloud. La plupart des paramètres sont liés à l’environnement du client.

Csp Wi-Fi 1.7

Nous vous recommandons de configurer ce fournisseur de solutions Cloud comme meilleure pratique, mais nous n’avons pas de recommandations pour des valeurs spécifiques pour chaque nœud de ce fournisseur de solutions Cloud. La plupart des paramètres sont liés à l’environnement du client.

2 Paramètres de base de référence de sécurité avancés

Les sections suivantes décrivent les paramètres recommandés de chaque fournisseur de solutions Cloud dans le cadre du profil de base de référence de sécurité avancée.

2.1 Fournisseur de services de configuration de stratégie

| Nom de la stratégie | Valeur | Description |

|---|---|---|

| Comptes (Accounts) | ||

| Accounts/AllowMicrosoftAccountConnection | 0 – Non autorisé | Limitez l’utilisateur à utiliser un compte MSA pour les services et l’authentification de connexion non liés à l’e-mail. |

| Gestion des applications | ||

| ApplicationManagement/AllowAllTrustedApps | 0 - Refus explicite | Refuser explicitement les applications non-Microsoft Store. |

| ApplicationManagement/AllowAppStoreAutoUpdate | 1 – Autorisé | Autoriser la mise à jour automatique des applications à partir du Microsoft Store. |

| ApplicationManagement/AllowDeveloperUnlock | 0 - Refus explicite | Limitez l’utilisateur pour déverrouiller le mode développeur, ce qui lui permet d’installer des applications sur l’appareil à partir d’un IDE. |

| Authentification | ||

| Authentication/AllowFastReconnect | 0 – Non autorisé | Interdire la tentative de reconnexion rapide EAP pour la méthode EAP TLS. |

| Bluetooth | ||

| Bluetooth/AllowDiscoverableMode | 0 – Non autorisé | Les autres appareils ne pourront pas détecter cet appareil. |

| Browser | ||

| Browser/AllowAutofill | 0 – Empêché/non autorisé | Empêcher les utilisateurs d’utiliser la fonctionnalité de remplissage automatique pour remplir automatiquement les champs de formulaire dans Microsoft Edge. |

| Browser/AllowCookies | 1 – Bloquer uniquement les cookies provenant de sites web tiers | Bloquer uniquement les cookies provenant de sites web tiers. |

| Navigateur/AllowDoNotTrack | 0 - Ne jamais envoyer d’informations de suivi | N’envoyez jamais d’informations de suivi. |

| Navigateur/AllowPasswordManager | 0 – Non autorisé | Interdire à Microsoft Edge d’utiliser le gestionnaire de mots de passe. |

| Browser/AllowPopups | 1 – Activer le bloqueur de fenêtres contextuelles | Activez le bloqueur de fenêtres contextuelles pour empêcher l’ouverture des fenêtres contextuelles. |

| Navigateur/AllowSearchSuggestionsinAddressBar | 0 – Empêché/non autorisé | Masquer les suggestions de recherche dans la barre d’adresse de Microsoft Edge. |

| Browser/AllowSmartScreen | 1 – Activé | Active Windows Defender SmartScreen et empêche les utilisateurs de le désactiver. |

| Connectivité | ||

| Connectivity/AllowBluetooth | 0 – Interdire le Bluetooth | Le panneau de configuration Bluetooth est grisé et l’utilisateur ne pourra pas activer Bluetooth. |

| Connectivity/AllowUSBConnection | 0 – Non autorisé | Désactive la connexion USB entre l’appareil et un ordinateur pour synchroniser les fichiers avec l’appareil ou utiliser des outils de développement pour déployer ou déboguer des applications. |

| Verrouillage d’appareil | ||

| DeviceLock/AllowIdleReturnWithoutPassword | 0 – Non autorisé | Interdire le retour d’inactif sans code confidentiel ou mot de passe. |

| DeviceLock/AllowSimpleDevicePassword | 0 – Bloqué | Bloquer les codes confidentiels ou les mots de passe tels que « 1111 » ou « 1234 ». |

| DeviceLock/AlphanumericDevicePasswordRequired | 0 – Mot de passe ou code pin alphanumérique requis | Exiger un mot de passe ou un code confidentiel alphanumérique. |

| DeviceLock/DevicePasswordEnabled | 0 – Activé | Le verrouillage de l’appareil est activé. |

| DeviceLock/DevicePasswordHistory | Entier X où 0 < X < 50 Valeur recommandée : 15 | Spécifie le nombre de mots de passe qui peuvent être stockés dans l'historique et qui ne peuvent pas être utilisés. |

| DeviceLock/MaxDevicePasswordFailedAttempts | Entier X où 4 < X < 16 pour les appareils clients Valeur recommandée : 10 | Le nombre d’échecs d’authentification autorisé avant réinitialisation de l’appareil. |

| DeviceLock/MaxInactivityTimeDeviceLock | Entier X où 0 < X < 999 Valeur recommandée : 3 | Spécifie la durée maximale (en minutes) autorisée une fois que l’appareil est inactif, ce qui entraîne le verrouillage du code confidentiel ou du mot de passe de l’appareil. |

| DeviceLock/MinDevicePasswordComplexCharacters | 3 - Les chiffres, les lettres minuscules et les lettres majuscules sont obligatoires | Nombre de types d’éléments complexes (lettres majuscules et minuscules, chiffres et ponctuation) obligatoires pour un mot de passe ou un code PIN fort. |

| DeviceLock/MinDevicePasswordLength | Entier X où 4 < X < 16 pour les appareils clients Valeur recommandée : 12 | Spécifie le nombre minimal ou les caractères requis dans le code confidentiel ou le mot de passe. |

| Inscription MDM | ||

| Experience/AllowManualMDMUnenrollment | 0 – Non autorisé | Interdire à l’utilisateur de supprimer le compte d’espace de travail à l’aide du panneau de configuration de l’espace de travail. |

| Identité | ||

| MixedReality/AADGroupMembershipCacheValidityInDays | Nombre de jours pendant lesquels le cache doit être valide Valeur recommandée : 7 jours | Nombre de jours pendant lesquels le cache d’appartenance au groupe Microsoft Entra doit être valide. |

| Power | ||

| Power/DisplayOffTimeoutPluggedIn | Durée d’inactivité en nombre de secondes Valeurs recommandées : 60 secondes | Vous permet de spécifier la période d’inactivité avant que Windows désactive l’affichage. |

| Confidentialité | ||

| Confidentialité/LetAppsAccess Infocomptes |

2 - Forcer le refus | Refuse aux applications Windows l’accès aux informations de compte. |

| Confidentialité/LetAppsAccess AccountInfo_ForceAllowTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications Windows | Les applications Windows répertoriées sont autorisées à accéder aux informations de compte. |

| Confidentialité/LetAppsAccess AccountInfo_ForceDenyTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications Windows | L’accès aux informations de compte est refusé aux applications Windows répertoriées. |

| Confidentialité/LetAppsAccess AccountInfo_UserInControlOfTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications Windows | L’utilisateur peut contrôler le paramètre de confidentialité des informations de compte pour les applications Windows répertoriées. |

| Confidentialité/LetAppsAccess BackgroundSpatialPerception |

2 - Forcer le refus | Refusez aux applications Windows l’accès au mouvement de la tête, des mains, des contrôleurs de mouvement et d’autres objets suivis de l’utilisateur, pendant que les applications s’exécutent en arrière-plan. |

| Confidentialité/LetAppsAccess BackgroundSpatialPerception_ForceAllowTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications du Windows Store | Les applications répertoriées sont autorisées à accéder aux mouvements de l’utilisateur pendant l’exécution des applications en arrière-plan. |

| Confidentialité/LetAppsAccess BackgroundSpatialPerception_ForceDenyTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications du Windows Store | Les applications répertoriées se voient refuser l’accès aux mouvements de l’utilisateur pendant l’exécution des applications en arrière-plan. |

| Confidentialité/LetAppsAccess sBackgroundSpatialPerception_UserInControlOfTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications du Windows Store | L’utilisateur peut contrôler le paramètre de confidentialité des mouvements de l’utilisateur pour les applications répertoriées. |

| Confidentialité/LetAppsAccess Microphone_ForceDenyTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications du Microsoft Store | L’accès au microphone est refusé aux applications répertoriées. |

| Confidentialité/LetAppsAccess Microphone_UserInControlOfTheseApps |

Liste des noms de famille de packages délimités par des points-virgules des applications du Microsoft Store | L’utilisateur peut contrôler le paramètre de confidentialité du microphone pour les applications répertoriées. |

| action | ||

| Recherche/Autoriser la recherche à utiliser l’emplacement | 0 – Non autorisé | Interdire la recherche pour utiliser les informations d’emplacement. |

| Sécurité | ||

| Security/AllowAddProvisioningPackage | 0 – Non autorisé | Interdire à l’agent de configuration du runtime d’installer des packages d’approvisionnement. |

| Paramètres | ||

| Settings/AllowVPN | 0 – Non autorisé | Interdire à l’utilisateur de modifier les paramètres VPN. |

| Settings/PageVisibilityList | Nom raccourci des pages visibles par l’utilisateurDésmettez une interface utilisateur pour sélectionner ou désélectionner les noms des pages. Consultez les commentaires pour les pages recommandées à masquer. | Autoriser uniquement les pages répertoriées à afficher pour l’utilisateur dans l’application Paramètres. |

| Système | ||

| System/AllowStorageCard | 0 – Non autorisé | L’utilisation de carte SD n’est pas autorisée et les lecteurs USB sont désactivés. Ce paramètre n’empêche pas l’accès programmatique au carte de stockage. |

| System/AllowTelemetry | 0 - Non autorisé | Interdire à l’appareil d’envoyer des données de télémétrie de diagnostic et d’utilisation, comme Watson. |

| Mises à jour | ||

| Update/AllowUpdateService | 1 – Autorisé | Autoriser l’accès à Microsoft Update, à Windows Server Update Services (WSUS) ou au Microsoft Store. |

| Update/ManagePreviewBuilds | 0 - Désactiver les builds en préversion | Interdire l’installation des builds en préversion sur l’appareil. |

| Wi-Fi | ||

| Wifi/AllowManualWiFiConfiguration | 0 – Non autorisé | Interdire la connexion à Wi-Fi en dehors des réseaux installés sur le serveur MDM. |

2.2 Fournisseur de services de configuration AccountManagement

| Node Name | Valeur | Description |

|---|---|---|

| UserProfileManagement/EnableProfileManager | True | Activez la gestion de la durée de vie des profils pour les scénarios d’appareils partagés ou communautaires. |

| UserProfileManagement/DeletionPolicy | 2 - supprimer au niveau du seuil de capacité de stockage et du seuil d’inactivité du profil | Configure le moment où les profils seront supprimés. |

| UserProfileManagement/StorageCapacityStartDeletion | 25% | Commencez à supprimer des profils lorsque la capacité de stockage disponible est inférieure à ce seuil, en pourcentage du stockage total disponible pour les profils. Les profils qui ont été inactifs le plus longtemps seront d’abord supprimés. |

| UserProfileManagement/StorageCapacityStopDeletion | 50% | Arrêtez la suppression de profils lorsque la capacité de stockage disponible est portée à ce seuil, en pourcentage du stockage total disponible pour les profils. |

| UserProfileManagement/ProfileInactivityThreshold | 30 | Commencez à supprimer des profils lorsqu’ils n’ont pas été connectés pendant la période spécifiée, en tant que nombre de jours. |

2.3 Fournisseur de services de configuration ApplicationControl

| Node Name | Valeur | Description |

|---|---|---|

| Stratégies/GUID de stratégie | ID de stratégie dans l’objet blob de stratégie | ID de stratégie dans l’objet blob de stratégie. |

| Stratégies/GUID de stratégie/Stratégie | Objet blob de stratégie | Objet blob binaire de stratégie encodé en base64. |

2.4 Fournisseur de services de configuration ClientCertificateInstall

Nous vous recommandons de configurer ce fournisseur de solutions Cloud comme meilleure pratique, mais nous n’avons pas de recommandations pour des valeurs spécifiques pour chaque nœud de ce csp.

2.5 PassportForWork CSP

| Node Name | Valeur | Description |

|---|---|---|

| ID client | TenantId | Identificateur global unique (GUID), sans accolades ( { , } ), qui est utilisé dans le cadre de l’approvisionnement et de la gestion Windows Hello Entreprise. |

| TenantId/Policies/UsePassportForWork | True | Définit Windows Hello Entreprise comme méthode de connexion à Windows. |

| TenantId/Policies/RequireSecurityDevice | True | Nécessite un module de plateforme sécurisée (TPM) pour Windows Hello Entreprise. |

| TenantId/Policies/ExcludeSecurityDevices/TPM12 | Faux | Les modules TPM revision 1.2 sont autorisés à être utilisés avec Windows Hello Entreprise. |

| TenantId/Policies/EnablePinRecovery | False | Le secret de récupération du code confidentiel n’est pas créé ou stocké. |

| TenantId/Policies/UseCertificateForOnPremAuth | False | Le code confidentiel est configuré lorsque l’utilisateur se connecte, sans attendre une charge utile de certificat. |

| TenantId/Policies/PINComplexity/MinimumPINLength | 6 | La longueur du code confidentiel doit être supérieure ou égale à ce nombre. |

| TenantId/Policies/PINComplexity/MaximumPINLength | 6 | La longueur du code confidentiel doit être inférieure ou égale à ce nombre. |

| TenantId/Policies/PINComplexity/UppercaseLetters | 2 | Les chiffres sont obligatoires et tous les autres jeux de caractères ne sont pas autorisés. |

| TenantId/Policies/PINComplexity/LowercaseLetters | 2 | Les chiffres sont obligatoires et tous les autres jeux de caractères ne sont pas autorisés. |

| TenantId/Policies/PINComplexity/SpecialCharacters | 2 | N’autorise pas l’utilisation de caractères spéciaux dans le code confidentiel. |

| TenantId/Policies/PINComplexity/Digits | 0 | Autorise l’utilisation de chiffres dans le code confidentiel. |

| TenantId/Policies/PINComplexity/History | 10 | Nombre de codes PIN précédents qui peuvent être associés à un compte d’utilisateur qui ne peuvent pas être réutilisés. |

| TenantId/Policies/PINComplexity/Expiration | 90 | Période (en jours) pendant laquelle un code confidentiel peut être utilisé avant que le système n’oblige l’utilisateur à le modifier. |

| TenantId/Policies/UseHelloCertificatesAsSmartCardCertificates | Faux | Les applications n’utilisent pas Windows Hello Entreprise certificats comme certificats de carte intelligents, et des facteurs biométriques sont disponibles lorsqu’un utilisateur est invité à autoriser l’utilisation de la clé privée du certificat. |

2.6 RootCATrustedCertificates CSP

Nous vous recommandons de configurer les nœuds Root, CA, TrustedPublisher et TrustedPeople dans ce csp comme meilleure pratique, mais ne recommandons pas de valeurs spécifiques pour chaque nœud de ce csp.

2.7 TenantLockdown CSP

| Node Name | Valeur | Description |

|---|---|---|

| RequireNetworkInOOBE | True | Lorsque l’appareil passe par OOBE lors de la première connexion ou après une réinitialisation, l’utilisateur doit choisir un réseau avant de continuer. Il n’existe pas d’option « ignorer pour l’instant ». Cela garantit que l’appareil reste lié au locataire en cas de réinitialisations ou de réinitialisations accidentelles ou intentionnelles. |

2.8 Fournisseur de solutions cloud VPNv2

Nous vous recommandons de configurer des profils VPN comme bonne pratique, mais ne recommandons pas de valeurs spécifiques pour chaque nœud de ce fournisseur de solutions cloud. La plupart des paramètres sont liés à l’environnement client.

Csp Wi-Fi 2.9

Nous vous recommandons de configurer des profils Wi-Fi comme bonne pratique, mais nous ne recommandons pas de valeurs spécifiques pour chaque nœud de ce fournisseur de solutions Cloud. La plupart des paramètres sont liés à l’environnement client.

Comment activer ces lignes de base de sécurité

- Passez en revue la base de référence de sécurité et décidez des éléments à appliquer.

- Déterminez les groupes Azure auxquels vous allez affecter la base de référence. (Plus d’informations sur les utilisateurs et les groupes)

- Créez la base de référence.

Voici comment créer la base de référence.

La plupart des paramètres peuvent être ajoutés à l’aide du catalogue Paramètres, mais il peut parfois y avoir un paramètre qui n’a pas encore été renseigné dans le catalogue Paramètres. Dans ce cas, vous allez utiliser une stratégie personnalisée ou OMA-URI (Open Mobile Alliance - Uniform Resource Identifier). Commencez par rechercher dans le catalogue Paramètres et, s’il n’est pas trouvé, suivez les instructions ci-dessous pour créer une stratégie personnalisée via OMA-URI.

Catalogue des paramètres

Connectez-vous à votre compte dans le Centre d’administration MEM.

- Accédez à Appareils ->Profils de configuration ->+Créer un profil. Pour Plateforme, sélectionnez Windows 10 et versions ultérieures, puis, pour le type de profil, sélectionnez Catalogue de paramètres (préversion).

- Créez un nom pour le profil, puis sélectionnez le bouton Suivant .

- Dans l’écran Paramètres de configuration, sélectionnez + Ajouter des paramètres.

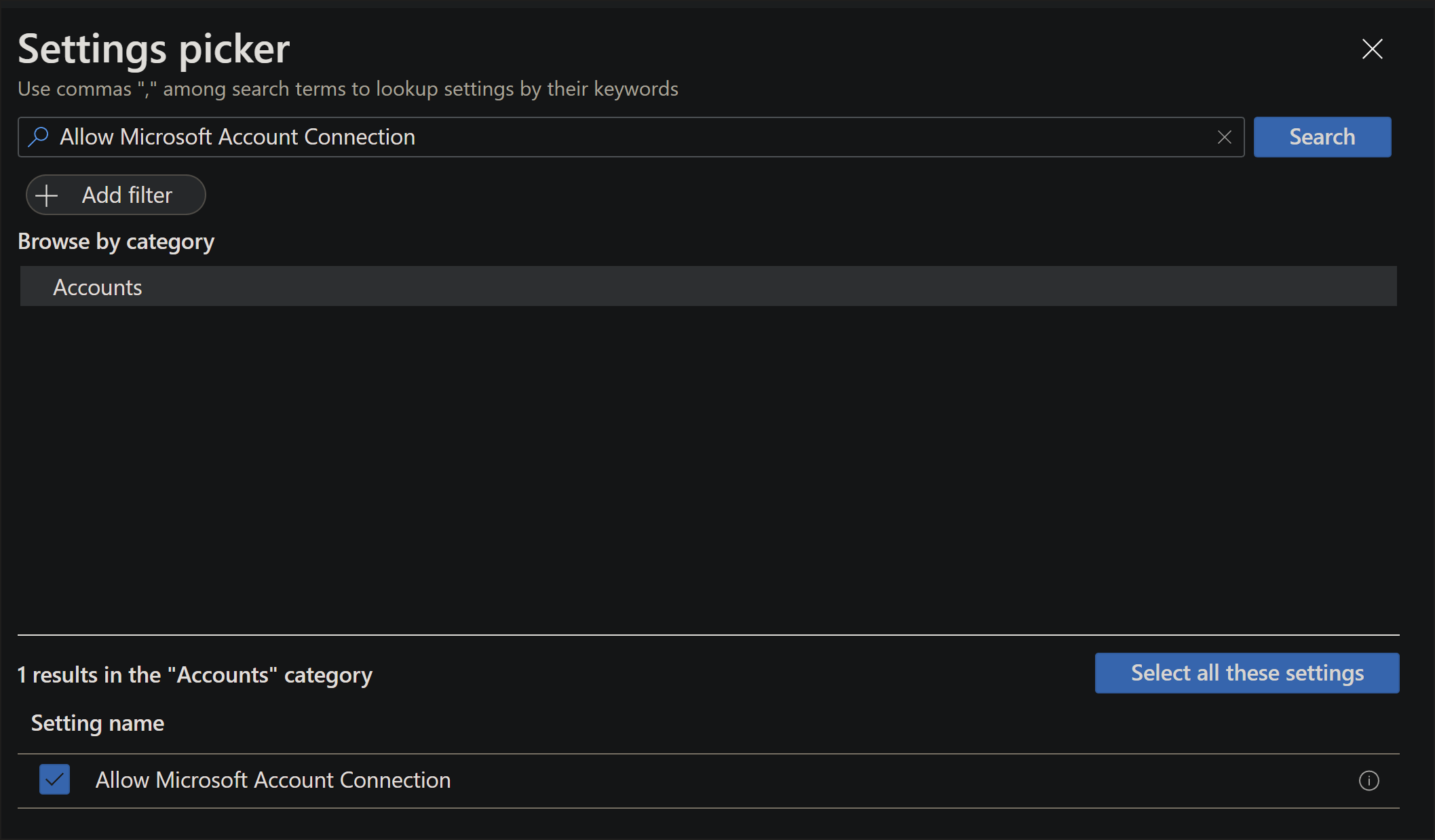

À l’aide du nom de la stratégie à partir de la base de référence ci-dessus, vous pouvez rechercher la stratégie. Le catalogue de paramètres espace le nom. Pour rechercher « Comptes/AllowMicrosoftAccountConnection », vous devez rechercher « Autoriser la connexion de compte Microsoft ». Après avoir effectué une recherche, vous verrez la liste des stratégies réduite au fournisseur de solutions Cloud qui a cette stratégie. Sélectionnez Comptes (ou le fournisseur de solutions cloud correspondant à ce que vous recherchez actuellement), une fois que vous le faites, vous verrez le résultat de la stratégie ci-dessous. Cochez la case correspondant à la stratégie.

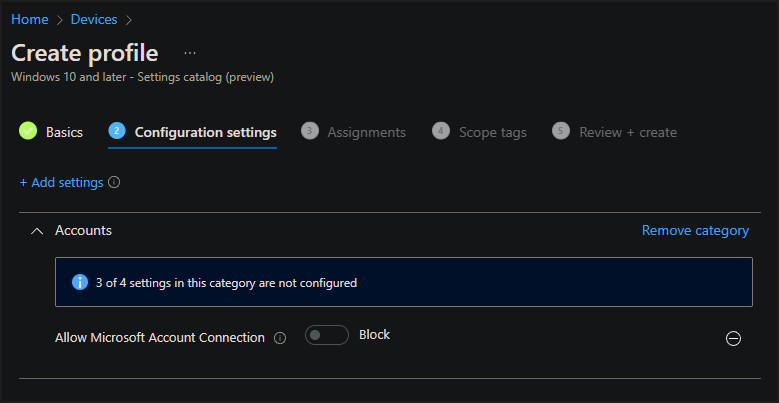

Une fois terminé, le panneau à gauche ajoute la catégorie CSP et le paramètre que vous avez ajouté. À partir de là, vous pouvez le configurer à partir du paramètre par défaut, vers un paramètre sécurisé de plus.

Vous pouvez continuer à ajouter plusieurs configurations au même profil, ce qui facilite l’affectation à la fois.

Ajout de stratégies OMA-URI personnalisées

Certaines stratégies ne sont peut-être pas encore disponibles dans le catalogue Paramètres. Pour ces stratégies, vous devez créer un profil OMA-URI personnalisé. Connectez-vous à votre compte dans le Centre d’administration MEM.

- Accédez à Appareils ->Profils de configuration ->+Créer un profil. Pour Plateforme, sélectionnez Windows 10 et versions ultérieures, puis, pour type de profil, sélectionnez Modèles, puis Personnalisé.

- Créez un nom pour le profil, puis sélectionnez le bouton Suivant .

- Sélectionnez le bouton Ajouter.

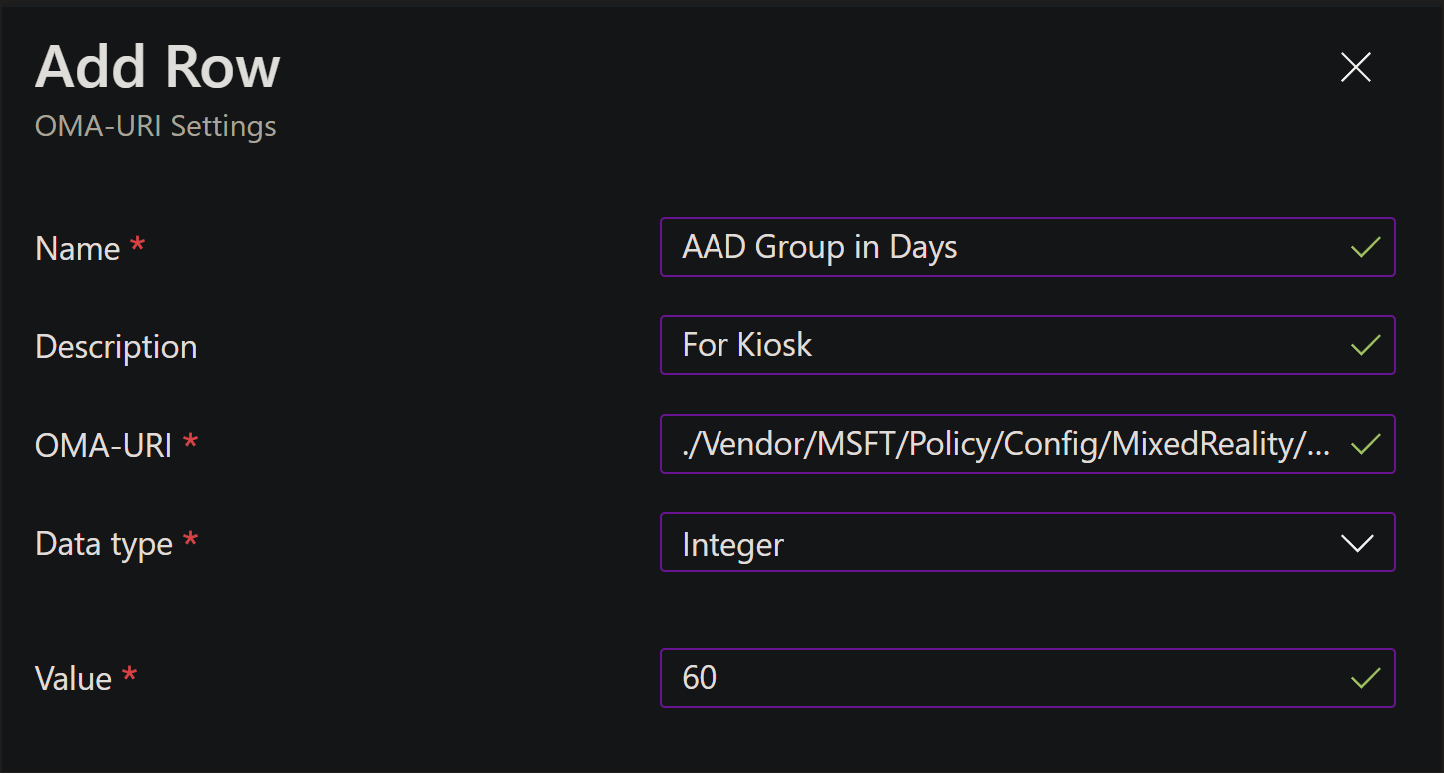

Vous devrez remplir quelques champs.

- Nom, vous pouvez le nommer tout ce dont vous avez besoin en lien avec la stratégie. Il peut s’agir d’un nom abrégé que vous utilisez pour le reconnaître.

- La description sera plus détaillée que vous pourriez avoir besoin.

- L’OMA-URI sera la chaîne OMA-URI complète où se trouve la stratégie. Exemple :

./Vendor/MSFT/Policy/Config/MixedReality/AADGroupMembershipCacheValidityInDays - Le type de données est le type de valeur accepté par cette stratégie. Pour cet exemple, il s’agit d’un nombre compris entre 0 et 60. Entier a donc été sélectionné.

- Une fois que vous avez sélectionné le type de données, vous pouvez écrire ou charger la valeur nécessaire dans le champ.

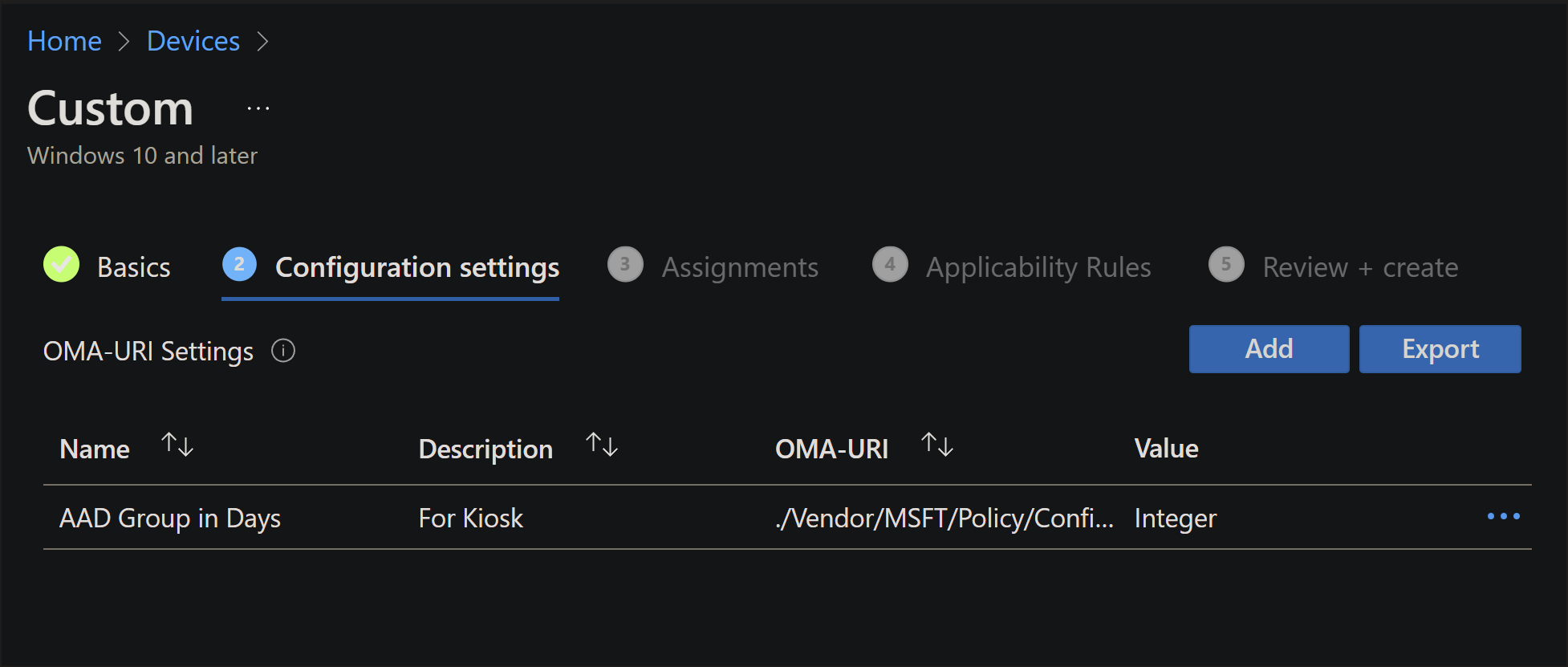

Une fois terminé, votre stratégie est ajoutée à la fenêtre main. Vous pouvez continuer à ajouter toutes vos stratégies personnalisées à la même configuration personnalisée. Cela permet de réduire la gestion de plusieurs configurations d’appareils et facilite l’affectation.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour