Déployer OMA-URIs pour cibler un fournisseur de solutions Cloud via Intune et une comparaison avec l’environnement local

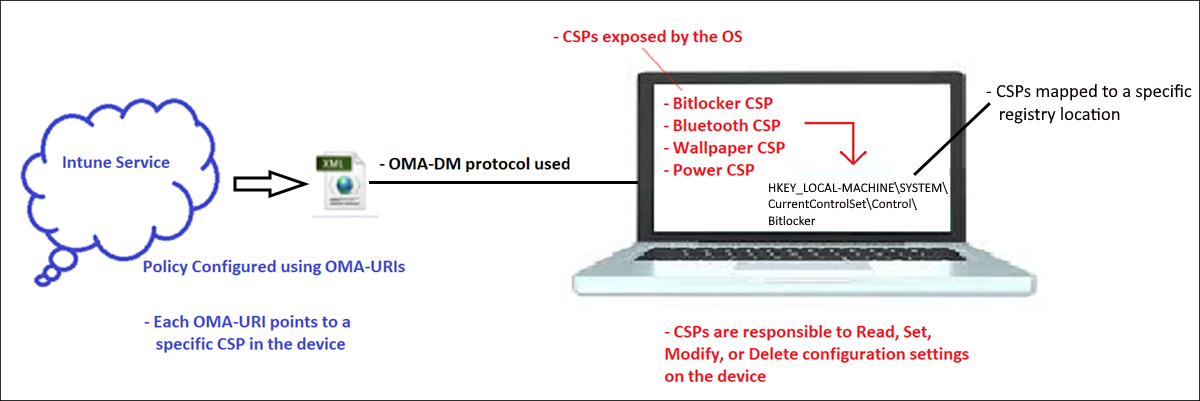

Cet article décrit l’importance des fournisseurs de services de configuration (CSP) Windows, d’Open Mobile Alliance – Uniform Resources (OMA-URIs) et de la façon dont les stratégies personnalisées sont fournies à un appareil Windows 10 avec Microsoft Intune.

Intune fournit une interface pratique et facile à utiliser pour configurer ces stratégies. Toutefois, tous les paramètres ne sont pas nécessairement disponibles dans le centre d’administration Microsoft Intune. Bien que de nombreux paramètres puissent être configurés sur un appareil Windows, il n’est pas possible de les avoir tous dans le centre d’administration. En outre, au fur et à mesure que des progrès sont faits, il n’est pas rare d’avoir un certain degré de décalage avant qu’un nouveau paramètre soit ajouté. Dans ces scénarios, le déploiement d’un profil OMA-URI personnalisé qui utilise un fournisseur de services de configuration (CSP) Windows est la réponse.

Étendue csp

Les csp sont une interface utilisée par les fournisseurs de gestion des appareils mobiles (GPM) pour lire, définir, modifier et supprimer des paramètres de configuration sur l’appareil. En règle générale, elle s’effectue par le biais de clés et de valeurs dans le Registre Windows. Les stratégies CSP ont une étendue qui définit le niveau auquel une stratégie peut être configurée. Il est similaire aux stratégies disponibles dans le centre d’administration Microsoft Intune. Certaines stratégies peuvent être configurées uniquement au niveau de l’appareil. Ces stratégies s’appliquent quel que soit l’utilisateur connecté à l’appareil. D’autres stratégies peuvent être configurées au niveau de l’utilisateur. Ces stratégies s’appliquent uniquement à cet utilisateur. Le niveau de configuration est dicté par la plateforme, et non par le fournisseur MDM. Lorsque vous déployez une stratégie personnalisée, vous pouvez rechercher ici l’étendue du fournisseur de solutions cloud que vous souhaitez utiliser.

L’étendue du csp est importante, car elle dicte la syntaxe de la chaîne OMA-URI que vous devez utiliser. Par exemple :

Étendue de l’utilisateur

./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName pour configurer la stratégie. ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName pour obtenir le résultat.

Étendue de l’appareil

./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName pour configurer la stratégie. ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName pour obtenir le résultat.

OMA-URIs

OMA-URI est un chemin d’accès à un paramètre de configuration spécifique pris en charge par un fournisseur de solutions Cloud.

OMA-URI : il s’agit d’une chaîne qui représente une configuration personnalisée pour un appareil Windows 10. La syntaxe est déterminée par les fournisseurs de services cloud sur le client. Vous trouverez des détails sur chaque csp ici.

Une stratégie personnalisée : elle contient les OMA-URIs à déployer. Il est configuré dans Intune.

Intune : une fois qu’une stratégie personnalisée est créée et affectée aux appareils clients, Intune devient le mécanisme de remise qui envoie les OMA-URIs à ces clients Windows. Intune utilise le protocole OMA-DM (Open Mobile Alliance Gestion des appareils) pour ce faire. Il s’agit d’une norme prédéfinie qui utilise SyncML basé sur XML pour envoyer les informations au client.

Csp : une fois que les OMA-URIs ont atteint le client, le fournisseur de solutions cloud les lit et configure la plateforme Windows en conséquence. En règle générale, il le fait en ajoutant, en lisant ou en modifiant des valeurs de Registre.

Pour résumer : OMA-URI est la charge utile, la stratégie personnalisée est le conteneur, Intune est le mécanisme de remise de ce conteneur, OMA-DM est le protocole utilisé pour la remise, et le csp Windows lit et applique les paramètres configurés dans la charge utile OMA-URI.

Il s’agit du même processus que celui utilisé par Intune pour fournir les stratégies de configuration d’appareil standard qui sont déjà intégrées à l’interface utilisateur. Lorsque OMA-URIs utilisez l’interface utilisateur Intune, elles sont masquées derrière des interfaces de configuration conviviales. Cela rend le processus plus facile et plus intuitif pour l’administrateur. Utilisez les paramètres de stratégie intégrés dans la mesure du possible et utilisez des stratégies OMA-URI personnalisées uniquement pour les options qui ne sont autrement pas disponibles.

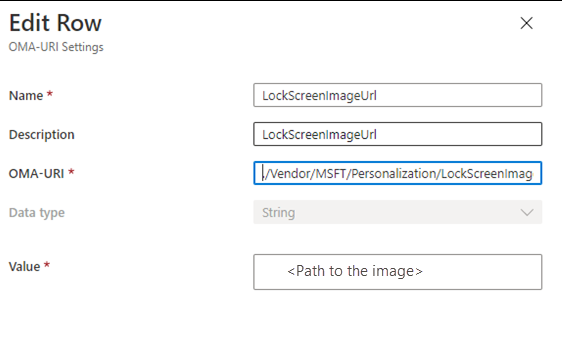

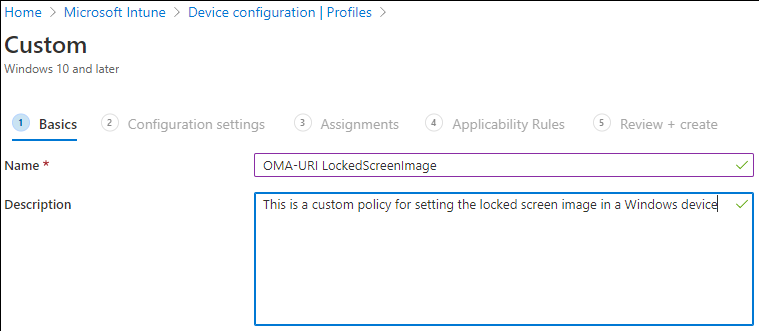

Pour illustrer ce processus, vous pouvez utiliser une stratégie intégrée pour définir l’image de l’écran de verrouillage sur un appareil. Vous pouvez également déployer un OMA-URI et cibler le csp approprié. Les deux méthodes obtiennent le même résultat.

OMA-URIs à partir du Centre d’administration Microsoft Intune

Utiliser une stratégie personnalisée

Le même paramètre peut être défini directement à l’aide de l’OMA-URI suivant :

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

Il est documenté dans les informations de référence sur le fournisseur de solutions Cloud Windows. Après avoir déterminé l’OMA-URI, créez une stratégie personnalisée pour celui-ci.

Quelle que soit la méthode que vous utilisez, le résultat final est identique.

Voici un autre exemple qui utilise BitLocker.

Utiliser une stratégie personnalisée à partir du Centre d’administration Microsoft Intune

Utilisation d’une stratégie personnalisée

Associer des OMA-URIs personnalisées au monde local

Vous pouvez utiliser vos paramètres de stratégie de groupe existants comme référence lors de la création de votre configuration de stratégie GPM. Si votre organization souhaite passer à la gestion des appareils mobiles pour gérer les appareils, nous vous recommandons de vous préparer en analysant les paramètres stratégie de groupe actuels pour voir ce qui est nécessaire pour passer à la gestion MDM.

L’outil DPM Migration Analysis Tool (MMAT) détermine les stratégies de groupe qui ont été définies pour un utilisateur ou un ordinateur ciblé. Ensuite, il génère un rapport qui répertorie le niveau de prise en charge de chaque paramètre de stratégie dans les équivalents MDM.

Aspects de votre stratégie de groupe avant et après la migration vers le cloud

Le tableau suivant présente les différents aspects de votre stratégie de groupe avant et après la migration vers le cloud à l’aide de MMAT.

| Sur site | Cloud |

|---|---|

| Stratégie de groupe | GPM |

| Contrôleurs de domaine | Serveur GPM (service Intune) |

| Dossier Sysvol | Intune base de données/unités de gestion de base de données |

| Extension côté client pour traiter l’objet de stratégie de groupe | Fournisseurs de services cloud pour traiter la stratégie GPM |

| Protocole SMB utilisé pour la communication | Protocole HTTPS utilisé pour la communication |

.pol | .ini fichier (il s’agit généralement de l’entrée) |

SyncML est l’entrée pour les appareils |

Remarques importantes sur le comportement de la stratégie

Si la stratégie change sur le serveur MDM, la stratégie mise à jour est envoyée à l’appareil et le paramètre est configuré sur la nouvelle valeur. Toutefois, la suppression de l’attribution de la stratégie de l’utilisateur ou de l’appareil peut ne pas rétablir la valeur par défaut du paramètre. Quelques profils sont supprimés après la suppression de l’affectation ou la suppression du profil, tels que les profils Wi-Fi, les profils VPN, les profils de certificat et les profils de messagerie. Étant donné que ce comportement est contrôlé par chaque fournisseur csp, vous devez essayer de comprendre le comportement du fournisseur de solutions Cloud pour gérer correctement vos paramètres. Pour plus d’informations, consultez Informations de référence sur le fournisseur de solutions Cloud Windows.

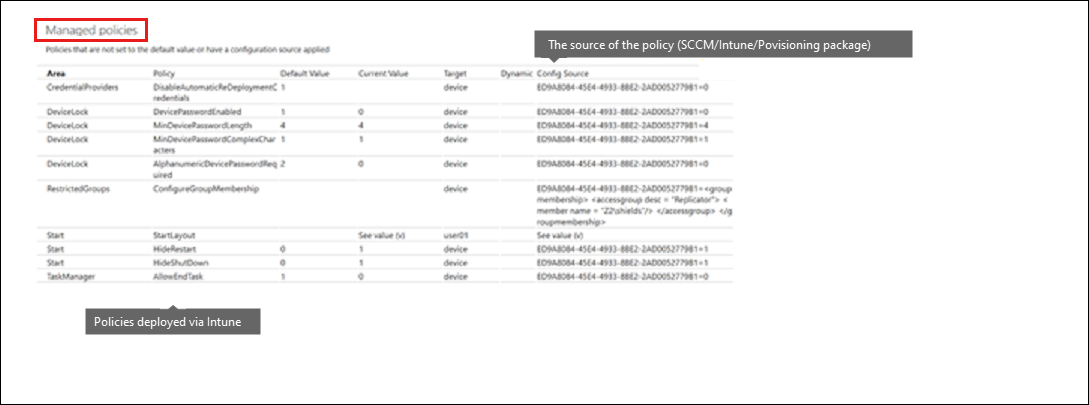

Tout mettre ensemble

Pour déployer un OMA-URI personnalisé pour cibler un fournisseur de solutions Cloud sur un appareil Windows, créez une stratégie personnalisée. La stratégie doit contenir le chemin d’accès au chemin d’accès OMA-URI ainsi que la valeur que vous souhaitez modifier dans le csp (activer, désactiver, modifier ou supprimer).

Une fois la stratégie créée, affectez-la à un groupe de sécurité afin qu’elle prenne effet.

Résoudre les problèmes

Lorsque vous résolvez les problèmes liés aux stratégies personnalisées, vous constaterez que la plupart des problèmes entrent dans les catégories suivantes :

- La stratégie personnalisée n’a pas atteint l’appareil client.

- La stratégie personnalisée a atteint l’appareil client, mais le comportement attendu n’est pas observé.

Si vous avez une stratégie qui ne fonctionne pas comme prévu, vérifiez si la stratégie a atteint le client. Il existe deux journaux à case activée pour vérifier sa livraison.

Journaux de diagnostic GPM

Journal des événements Windows

Les deux journaux doivent contenir une référence à la stratégie personnalisée ou au paramètre OMA-URI que vous essayez de déployer. Si vous ne voyez pas cette référence, il est probable que la stratégie n’a pas été remise à l’appareil. Vérifiez que la stratégie est correctement configurée et qu’elle cible le groupe approprié.

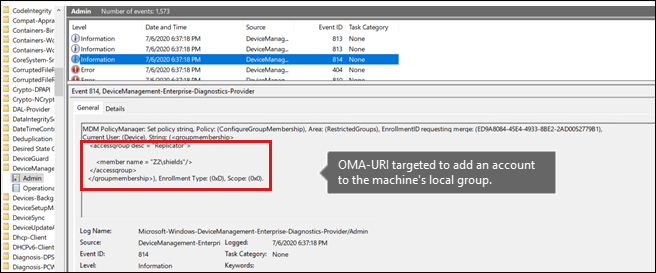

Si vous vérifiez que la stratégie atteint le client, case activée sur DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log le client pour les erreurs. Vous pouvez voir une entrée d’erreur qui contient des informations supplémentaires sur la raison pour laquelle la stratégie ne s’est pas appliquée. Les causes varient, mais il y a souvent un problème dans la syntaxe de la chaîne OMA-URI configurée dans la stratégie personnalisée. Double-case activée la référence CSP et vérifiez que la syntaxe est correcte.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour