Rechercher et résoudre les manques dans une couverture d’authentification forte pour vos administrateurs

Imposer l’authentification multifacteur (MFA) pour les administrateurs de votre locataire est l’une des premières étapes que vous pouvez effectuer pour augmenter la sécurité de votre locataire. Dans cet article, nous allons vous montrer comment vous assurer que tous vos administrateurs sont couverts par l’authentification multifacteur.

Détecter l’utilisation actuelle des rôles d’administrateur intégrés Microsoft Entra

Le score de sécurité Microsoft Entra ID fournit un score pour exiger l’authentification multifacteur pour les rôles d’administration dans votre locataire. Cette action d’amélioration suit l’utilisation de l’authentification multifacteur par l’administrateur général, l’administrateur de la sécurité, l’administrateur Exchange et l’administrateur SharePoint.

Il existe différents moyens de vérifier si vos administrateurs sont couverts par une stratégie MFA.

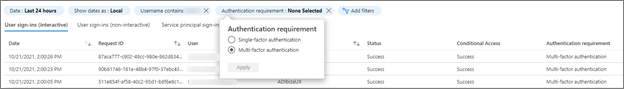

Pour résoudre les problèmes de connexion d’un administrateur spécifique, vous pouvez utiliser les journaux de connexion. Les journaux de connexion vous permettent de filtrer les exigences d’authentification pour des utilisateurs spécifiques. Toute connexion pour laquelle l’Exigence d’authentification est une Authentification à un seul facteur signifie qu’aucune stratégie d’authentification multifacteur n’était requise pour la connexion.

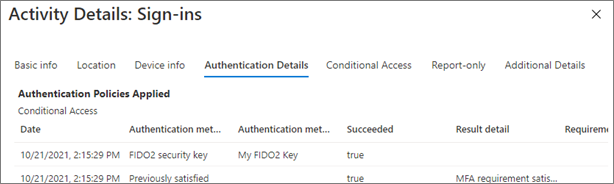

Lorsque vous affichez les détails d’une connexion spécifique, sélectionnez l’onglet Détails de l’authentification pour obtenir plus d’informations sur les exigences de l’authentification multifacteur. Pour plus d’informations, consultez Détails de l’activité du journal de connexion.

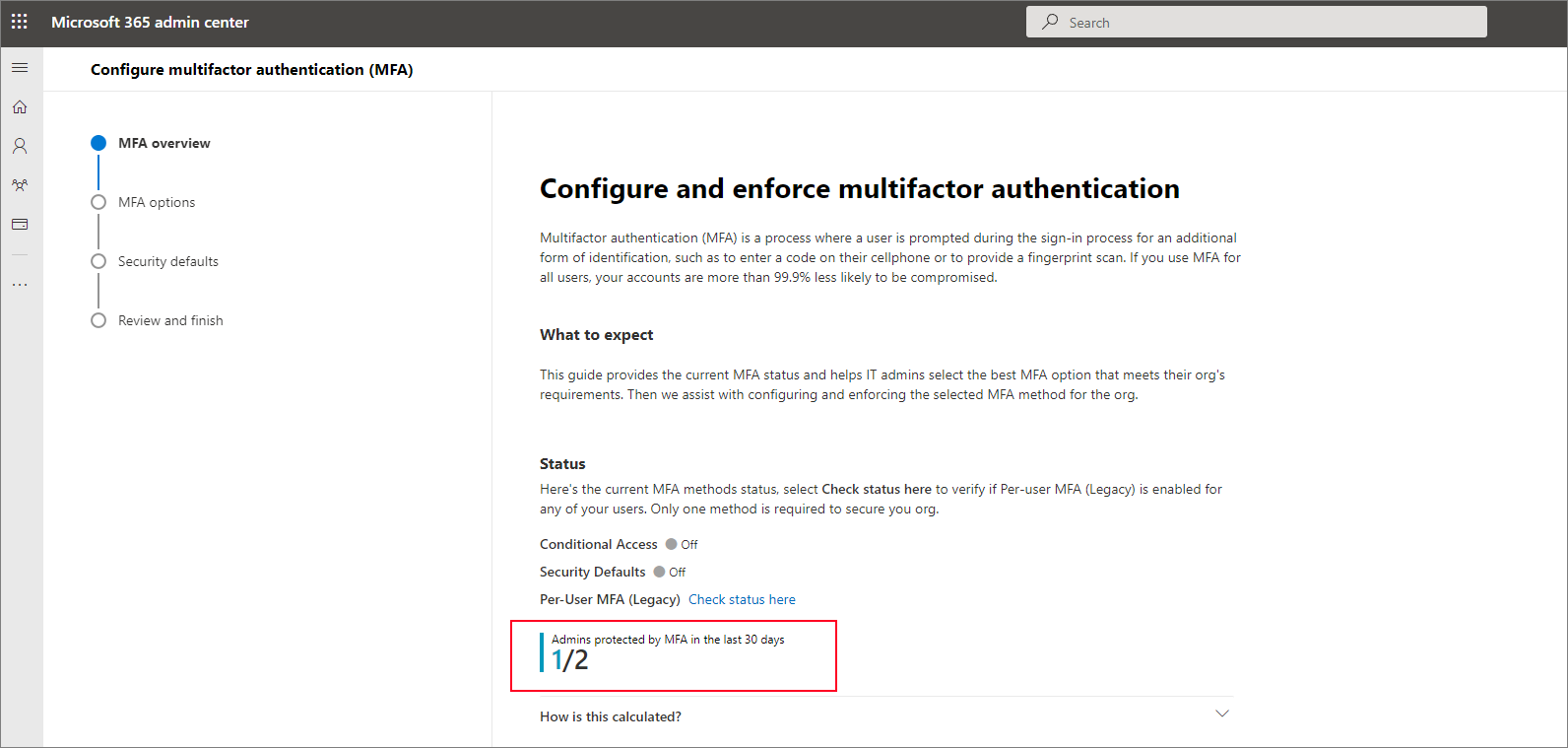

Pour choisir la stratégie à activer en fonction de vos licences utilisateur, nous avons un nouvel Assistant d’activation de MFA pour vous aider à comparer les stratégies MFA et à déterminer les étapes qui conviennent à votre organisation. L’Assistant montre les administrateurs qui ont été protégés par MFA au cours des 30 derniers jours.

Vous pouvez exécuter ce script pour générer par programmation un rapport de tous les utilisateurs ayant des attributions de rôle annuaire qui se sont connectées avec ou sans MFA au cours des 30 derniers jours. Ce script énumère toutes les attributions de rôles intégrées et personnalisées actives, toutes les attributions de rôles intégrées et personnalisées éligibles et les groupes auxquels des rôles sont attribués.

Appliquer l’authentification multifacteur à vos administrateurs

Si vous trouvez des administrateurs qui ne sont pas protégés par l’authentification multifacteur, vous pouvez les protéger de l’une des manières suivantes :

Si vos administrateurs ont une licence Microsoft Entra ID P1 ou P2, vous pouvez créer une stratégie d’accès conditionnel pour leur appliquer MFA. Vous pouvez également mettre à jour cette stratégie pour imposer MFA aux utilisateurs qui ont des rôles personnalisés.

Exécutez l’Assistant d’activation MFA pour choisir votre stratégie MFA.

Si vous attribuez des rôles d’administrateur personnalisés ou intégrés dans Privileged Identity Management, exigez l’authentification multifacteur lors de l’activation des rôles.

Utiliser des méthodes d’authentification sans mot de passe et résistantes à l’hameçonnage pour vos administrateurs

Une fois que l’authentification multifacteur est appliquée à vos administrateurs et qu’ils l’utilisent depuis un moment, il est temps d’améliorer l’authentification forte et d’utiliser une méthode d’authentification sans mot de passe et résistant à l’hameçonnage :

Vous pouvez en savoir plus sur ces méthodes d’authentification et leur sécurité dans Méthodes d’authentification Microsoft Entra.