Qu’est-ce que l’informatique confidentielle ?

L’informatique confidentielle est un terme du secteur établi par le Confidential Computing Consortium (CCC), qui fait partie de la Fondation Linux. Voici sa définition :

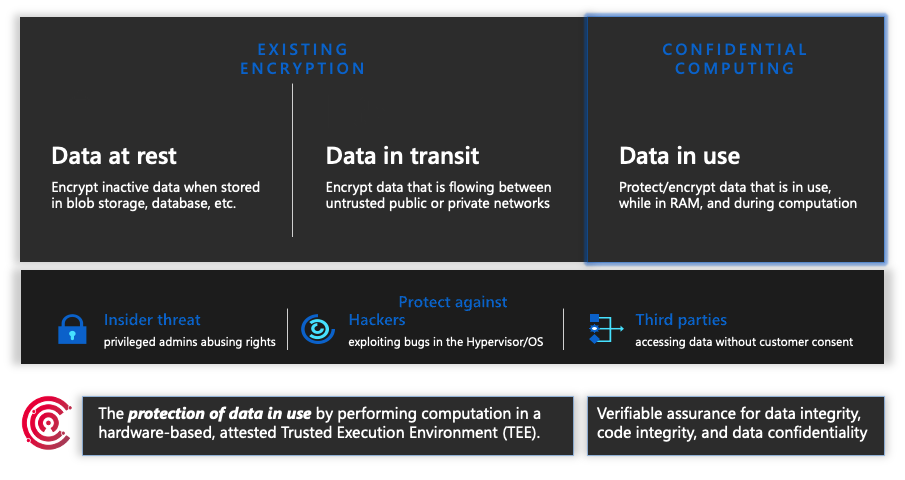

L’informatique confidentielle protège les données utilisées en effectuant des calculs dans un environnement d’exécution de confiance (TEE, Trusted Execution Environment) certifié et basé sur du matériel.

Ces environnements sécurisés et isolés empêchent l’accès ou la modification non autorisés des applications et des données pendant qu’elles sont utilisées, améliorant ainsi le niveau de sécurité des organisations qui gèrent des données sensibles et régulées.

Le modèle de menace vise à réduire ou à supprimer la possibilité pour un opérateur de fournisseur de cloud ou d’autres acteurs dans le domaine du locataire d’accéder au code et aux données pendant leur exécution. Pour cela, une racine matérielle de confiance, non contrôlée par le fournisseur de cloud et conçue pour garantir la modification ou l’accès non autorisé de l’environnement, est utilisée dans Azure.

Lorsqu’elle est utilisée conjointement au chiffrement des données au repos et en transit, l’informatique confidentielle étend les protections des données pour protéger les données en cours d’utilisation. Cela est avantageux pour les organisations qui recherchent d’autres protections pour des applications et des données sensibles hébergées dans des environnements cloud.

Limiter le besoin d’approbation

L’exécution de charges de travail sur le cloud demande une approbation. Vous donnez cette approbation à différents fournisseurs en activant différents composants de votre application.

Fournisseurs de logiciels d’application : Approuvez un logiciel en déployant localement, en utilisant de l’open source ou en créant un logiciel d’application en interne.

Fournisseurs de matériel : Approuvez du matériel en utilisant du matériel local ou du matériel d’origine interne.

Fournisseurs d’infrastructure : Approuvez des fournisseurs de cloud ou gérez vos propres centres de données locaux.

Réduction de la surface d’attaque

La Base de calcul de confiance (TCB, Trusted Computing Base) fait référence à l’ensemble des composants matériels, des microprogrammes et des logiciels d’un système qui fournissent un environnement sécurisé. Les composants au sein du TCB sont considérés comme « critiques. » Si un composant au sein du TCB est compromis, toute la sécurité du système peut être en péril. Plus le TCB est petit, plus la sécurité est élevée. Il y a moins de risques d’exposition à différentes vulnérabilités, programmes malveillants, attaques et personnes malveillantes.

Leader de l’industrie

Microsoft a cofondé le Confidential Computing Consortium en 2019 et a présidé à la fois l’instance dirigeante et le conseil consultatif technique (TAC).

Étapes suivantes

Les offres de Microsoft pour l’informatique confidentielle s’étendent de l’infrastructure as a service (IaaS) à la plateforme as a service (PaaS), ainsi qu’aux outils de développement pour soutenir le parcours des données et de la confidentialité du code dans le cloud. En savoir plus sur l’informatique confidentielle sur Azure

Overview of Azure Confidential Computing (Présentation de l’informatique confidentielle Azure)