Utiliser des identités managées pour accéder aux certificats Azure Key Vault

Une identité managée générée par Microsoft Entra ID permet à votre instance Azure Front Door d’accéder facilement et en toute sécurité à d’autres ressources protégées par Microsoft Entra, telles qu’Azure Key Vault. Azure gère la ressource d’identité. Vous n’avez donc pas à créer ni à faire tourner les secrets. Pour en savoir plus sur les identités managées, consultez la section Que sont les identités managées pour les ressources Azure ?

Une fois que vous avez activé l’identité managée pour Azure Front Door et accordé les autorisations appropriées pour accéder à votre Key Vault Azure, Front Door utilise seulement l’identité managée pour accéder aux certificats. Si vous n’ajoutez pas l’autorisation d’identité managée à votre Key Vault, l’auto-rotation de certificats personnalisé et l’ajout de nouveaux certificats échouent sans autorisations pour Key Vault. Si vous désactivez l’identité managée, Azure Front Door revient à utiliser l’application Microsoft Entra configurée d’origine. Cette solution n’est pas recommandée et sera mise hors service à l’avenir.

Vous pouvez accorder deux types d’identités à un profil Azure Front Door :

Une identité affectée par le système est liée à votre service, et elle est supprimée si votre service est supprimé. Le service ne peut avoir qu’une seule identité affectée par le système.

Une identité affectée par l’utilisateur est une ressource Azure autonome qui peut être affectée à votre service. Le service peut avoir plusieurs identités affectées par l’utilisateur.

Les identités managées sont propres au locataire Microsoft Entra où votre abonnement Azure est hébergé. Elles ne sont pas mises à jour si un abonnement est déplacé vers un autre annuaire. Si un abonnement est déplacé, vous devez recréer et configurer l’identité.

Vous avez également la possibilité de configurer l’accès Azure Key Vault à l’aide du contrôle d’accès en fonction du rôle (RBAC) ou de la stratégie d’accès.

Prérequis

Avant de pouvoir configurer de l’identité managées pour Azure Front Door, vous devez disposer d’un profil Azure Front Door Standard ou Premium crée. Pour créer un nouveau profil Front Door, consultez Créer un Azure Front Door.

Activer une identité managée

Aller vers un profil Azure Front Door existant. Sélectionnez Identité sous Sécurité dans la volet de menu latérale gauche.

Sélectionnez soit une identité managée affectée par le système ou affectée par l’utilisateur.

Affectée par le système : une identité managée est créée pour le cycle de vie du profil Azure Front Door, et elle est utilisée pour accéder à une instance Azure Key Vault.

Affectée par l’utilisateur : ressource d’identité managée autonome est utilisée pour s’authentifier auprès de Azure Key Vault, et qui possède son propre cycle de vie.

Attribuée par le système

Faites passer l’État à Activé, puis sélectionnez Enregistrer.

Vous êtes invité à envoyer un message pour confirmer que vous souhaitez créer une identité managée par le système pour votre profil Front Door. Sélectionnez Oui pour confirmer.

Une fois l’identité managée affectée par le système créée et inscrite avec l’ID Microsoft Entra, vous pouvez utiliser l’ID d’objet (principal) pour accorder à Azure Front Door l’accès à votre coffre de clés Azure.

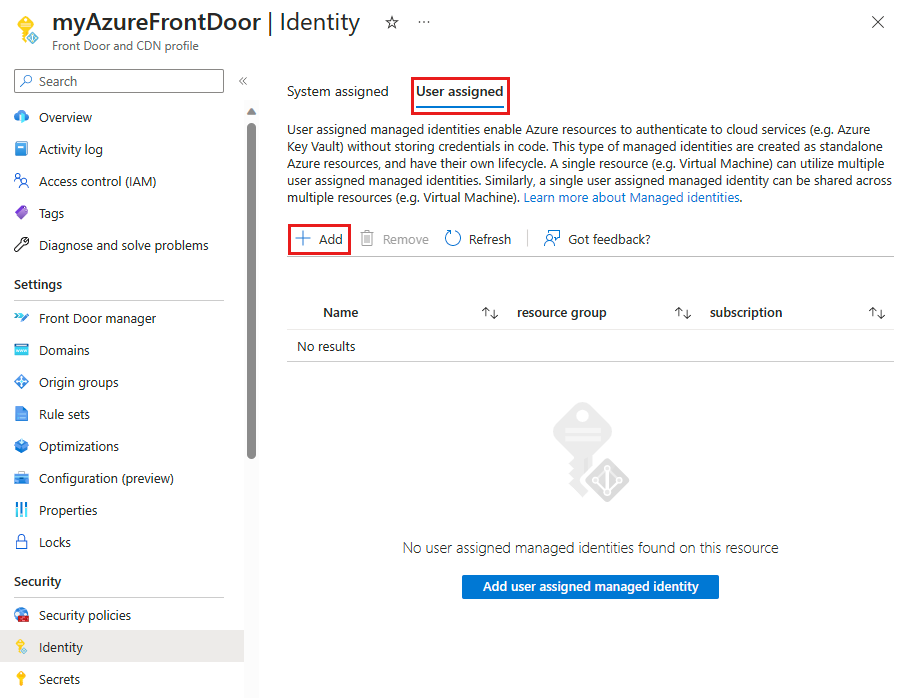

Attribuée par l'utilisateur

Vous devez déjà avoir créé une identité managée par l’utilisateur. Pour créer une identité, consultez Créer une identité managée affectée par l’utilisateur.

Sous l’onglet Utilisateur affecté , sélectionnez + Ajouter pour ajouter une identité managée affectée par l’utilisateur.

Recherchez et sélectionnez l’identité managée affectée par l’utilisateur. Sélectionnez ensuite Ajouter pour ajouter l’identité managée par l’utilisateur au profil Azure Front Door.

Vous voyez le nom de l’identité managée affectée par l’utilisateur que vous avez sélectionnée dans le profil Azure Front Door.

Configurer l’accès aux coffres de clés

- Contrôle d’accès en fonction du rôle : accordez à Azure Front Door l’accès à votre coffre de clés Azure avec un contrôle d’accès affiné avec Azure Resource Manager.

- Stratégie d’accès : contrôle d’accès Azure Key Vault natif pour accorder à Azure Front Door l’accès à votre coffre de clés Azure.

Pour plus d’informations, consultez le contrôle d’accès en fonction du rôle Azure (Azure RBAC) et la stratégie d’accès.

Contrôle d’accès en fonction du rôle (RBAC)

Accédez à votre coffre de clés Azure Key Vault. Sélectionnez Contrôle d’accès (IAM) sous Paramètres, puis sélectionnez + Ajouter. Sélectionnez Ajouter une attribution de rôle dans le menu déroulant.

Dans la page Ajouter une attribution de rôle, recherchez Key Vault Secret User dans la zone de recherche. Sélectionnez Ensuite Key Vault Secret User dans les résultats de la recherche.

Sélectionnez l’onglet Membres, puis sélectionnez Identité managée. Sélectionnez + Sélectionner des membres pour ajouter l’identité managée à l’attribution de rôle.

Sélectionnez l’identité managée affectée par le système ou affectée par l’utilisateur associée à votre instance Azure Front Door, puis sélectionnez Sélectionner pour ajouter l’identité managée à l’attribution de rôle.

Sélectionnez Vérifier + affecter pour configurer l’attribution de rôle.

Stratégie d’accès

Accédez à votre coffre de clés Azure Key Vault. Sélectionnez Stratégies d’accès sous Paramètres, puis sélectionnez + Créer.

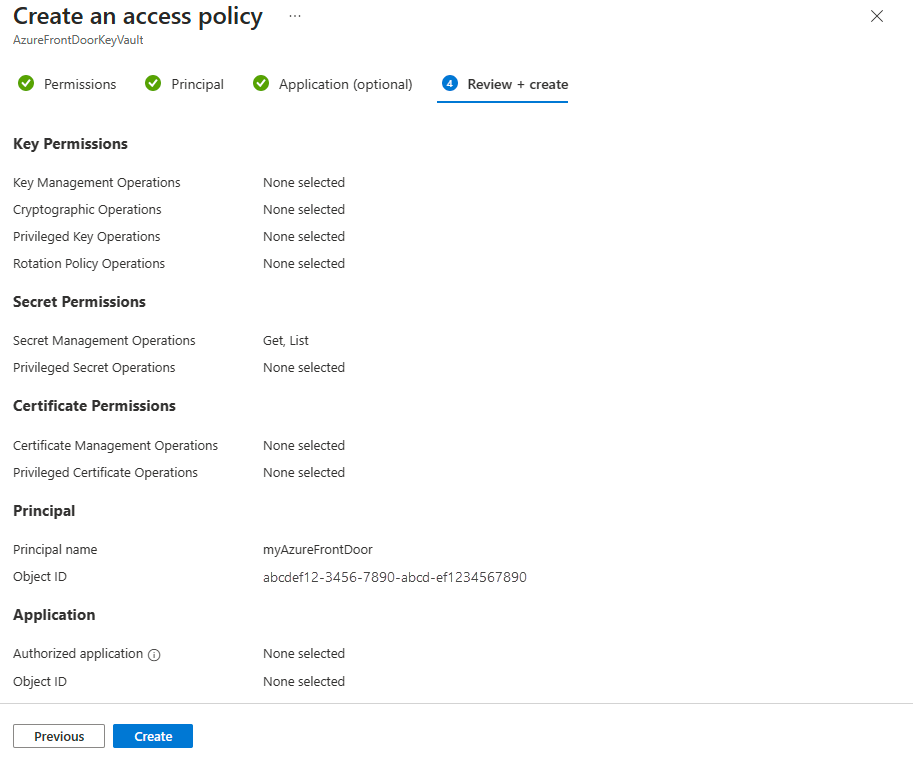

Sous l’onglet Autorisations de la page Créer une stratégie d’accès, sélectionnez Liste et Obtenir sous Autorisations du secret. Ensuite, sélectionnez Suivant pour configurer l’onglet principal.

Sous l’onglet Principal, collez l’ID d’objet (principal) si vous utilisez une identité managée affectée par le système, ou entrez un nom si vous utilisez une identité managée affectée par l’utilisateur. Sélectionnez ensuite l’onglet Vérifier + créer . L’onglet Application est ignoré, car Azure Front Door est déjà sélectionné pour vous.

Passez en revue les paramètres de stratégie d’accès, puis sélectionnez Créer pour configurer la stratégie d’accès.

Vérifier l’accès

Accédez au profil Azure Front Door où vous avez activé l’identité managée, puis sélectionnez Secret sous Sécurité.

Vérifiez que Identité managée s’affiche bien sous la colonne Rôle d’accès pour le certificat utilisé dans Front Door. Si vous configurez l’identité managée pour la première fois, vous devez ajouter un certificat à Front Door pour afficher cette colonne.

Étapes suivantes

- En savoir plus sur le chiffrement TLS de bout en bout.

- Découvrez comment configurer HTTPS dans un domaine personnalisé Azure Front Door.