Connecter votre plateforme de veille des menaces à Microsoft Sentinel avec l’API Indicateurs de chargement

Beaucoup d’organisations utilisent des solutions de plateforme de renseignement sur les menaces (TIP) pour agréger les flux d’indicateurs de menaces issus de différentes sources. À partir du flux agrégé, les données sont organisées pour s’appliquer aux différentes solutions de sécurité, comme les appareils réseau, les solutions EDR/XDR ou les solutions SIEM (Microsoft Sentinel, par exemple). Le connecteur de données Threat Intelligence Upload Indicators API vous permet d’utiliser ces solutions pour importer des indicateurs de menace dans Microsoft Sentinel. Ce connecteur de données utilise l’API Indicateurs de chargement Sentinel pour ingérer des indicateurs de veille des menaces dans Microsoft Sentinel. Pour plus d’informations, consultez Veille des menaces.

Important

L’API Indicateurs de chargement Microsoft Sentinel et le connecteur de données Threat Intelligence Upload Indicators API sont en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Microsoft Sentinel est disponible dans le cadre de la préversion publique de la plateforme d’opérations de sécurité unifiées dans le portail Microsoft Defender. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Remarque

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Voir aussi : Connecter Microsoft Sentinel aux flux de renseignement sur les menaces STIX/TAXII

Prérequis

- Pour installer, mettre à jour et supprimer du contenu autonome ou des solutions dans le hub de contenu, vous avez besoin du rôle Contributeur Microsoft Sentinel au niveau du groupe de ressources.

- Vous devez disposer d’autorisations en lecture et en écriture sur l’espace de travail Microsoft Sentinel pour stocker vos indicateurs de menace.

- Vous devez être en mesure d’inscrire une application Microsoft Entra.

- L’application Microsoft Entra doit être octroyée le rôle de contributeur Microsoft Sentinel au niveau de l’espace de travail.

Instructions

Effectuez les étapes suivantes pour importer des indicateurs de menace dans Microsoft Sentinel à partir de votre TIP intégrée ou de votre solution personnalisée de renseignement sur les menaces :

- Inscrivez une application Microsoft Entra, puis enregistrez son ID d’application.

- Générez, puis enregistrez une clé secrète client pour votre application Microsoft Entra.

- Attribuez à votre application Microsoft Entra le rôle de contributeur Microsoft Sentinel ou un rôle équivalent.

- Activez le connecteur de données API de chargement de veille des menaces dans Microsoft Sentinel.

- Configurez votre solution TIP ou votre application personnalisée.

Enregistrer une application Microsoft Entra

Les autorisations de rôle utilisateur par défaut permettent aux utilisateurs de créer des inscriptions d’applications. Si ce paramètre a été basculé sur Non, vous avez besoin d’une autorisation pour gérer les applications dans Microsoft Entra ID. Les rôles Microsoft Entra suivants incluent les autorisations nécessaires :

- Administrateur d’application

- Développeur d’applications

- Administrateur d’application cloud

Si vous souhaitez en savoir plus sur l’inscription de votre application Microsoft Entra, veuillez consulter la rubrique Inscrire une application.

Une fois que vous avez inscrit votre application, enregistrez son ID d’application (client) depuis l’onglet Vue d’ensemble de l’application.

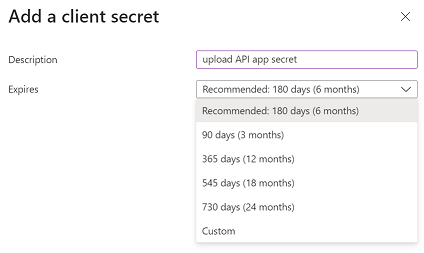

Générer, puis enregistrer une clé secrète client

Maintenant que votre application a été inscrite, générez, puis enregistrez une clé secrète client.

Si vous souhaitez en savoir plus sur la génération d’une clé secrète client, veuillez consulter la rubrique Ajouter une clé secrète client.

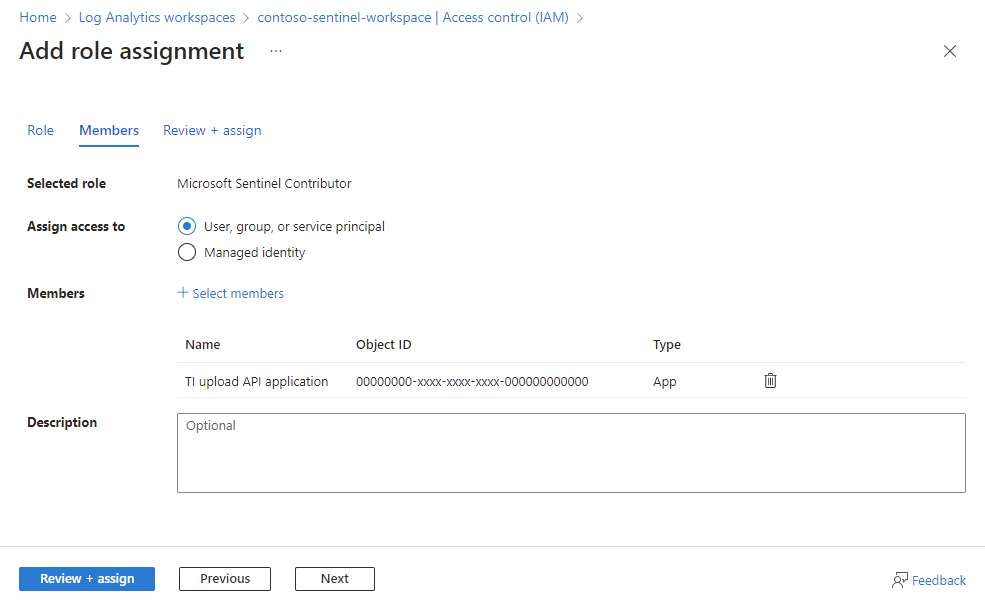

Attribuer un rôle à l’application

L’API Indicateurs de chargement ingère les indicateurs de menaces au niveau de l’espace de travail, puis autorise un rôle de privilège minimum de contributeur Microsoft Sentinel.

Dans le Portail Azure, accédez aux espaces de travail Log Analytics.

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez Ajouter>Ajouter une attribution de rôle.

Sous l’onglet Rôle, sélectionnez le rôle Contributeur Microsoft Sentinel>Suivant.

Sous l’onglet Membres, sélectionnez Attribuer l’accès à>Utilisateur, groupe ou principal du service.

Sélectionnez des membres. Par défaut, les applications Microsoft Entra ne figurent pas dans les options disponibles. Pour trouver votre application, recherchez-la par son nom.

Sélectionnez>Vérifier + attribuer.

Si vous souhaitez en savoir plus sur l’attribution de rôles à des applications, veuillez consulter la rubrique Attribuer un rôle à l’application.

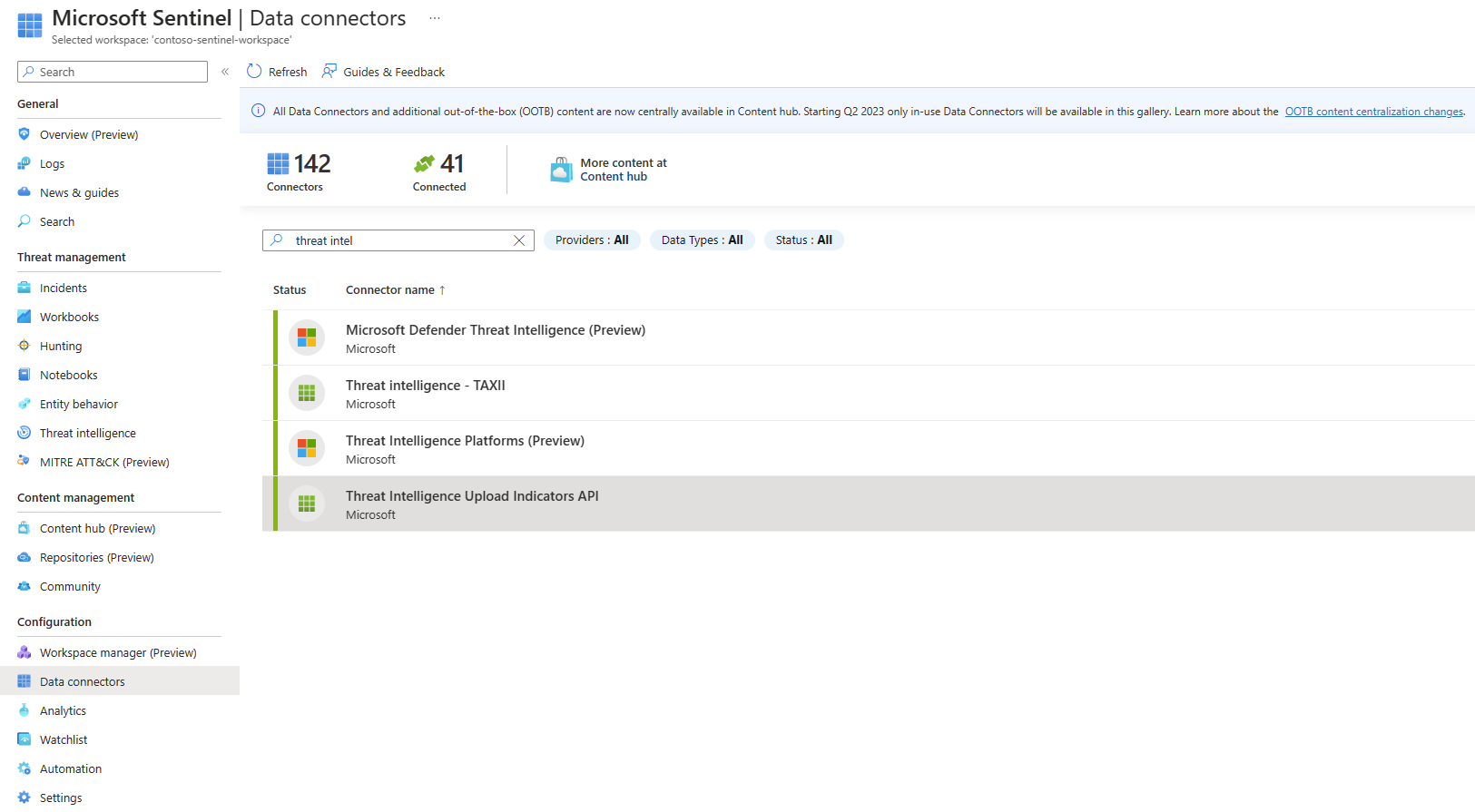

Activer le connecteur de données Threat Intelligence Upload Indicators API dans Microsoft Sentinel

Activez le connecteur de données Threat Intelligence Upload Indicators API pour permettre à Microsoft Sentinel de recevoir des indicateurs de menaces envoyés depuis votre plateforme TIP ou de votre solution personnalisée. Ces indicateurs sont disponibles pour l’espace de travail Microsoft Sentinel que vous configurez.

Dans Microsoft Sentinel, dans le Portail Azure, sous Gestion du contenu, sélectionnez Hub de contenu.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion du contenu>Hub de contenu.Recherchez et sélectionnez la solution Threat Intelligence.

Sélectionnez le bouton

Installer/Mettre à jour.

Installer/Mettre à jour.

Pour plus d’informations sur la gestion des composants de la solution, consultez Découvrir et déployer du contenu prête à l’emploi.

Le connecteur de données est désormais visible dans Configuration>Connecteurs de données. Ouvrez la page du connecteur de données pour obtenir plus d’informations sur la configuration de votre application avec cette API.

Configurer votre solution TIP ou votre application personnalisée

Les informations de configuration suivantes requises par l’API des indicateurs de chargement :

- ID d’application (client)

- Clé secrète client

- ID de l’espace de travail Microsoft Sentinel

Entrez ces valeurs dans la configuration de votre solution de plateforme Threat Intelligence ou votre solution personnalisée, si nécessaire.

Envoyez les indicateurs à l’API de chargement Microsoft Sentinel. Si vous souhaitez en savoir plus sur l’API Indicateurs de chargement, veuillez consulter le document de référence API d’indicateurs de chargement Microsoft Sentinel.

Après quelques minutes, les indicateurs de menaces doivent commencer à circuler dans votre espace de travail Microsoft Sentinel. Vous trouverez les nouveaux indicateurs dans le panneau Veille des menaces, accessible depuis le menu de navigation de Microsoft Sentinel.

L’état du connecteur de données correspond à Connecté et le graphique Données reçues est mis à jour une fois les indicateurs envoyés avec succès.

Contenu connexe

Dans ce document, vous avez appris à connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel. Si vous souhaitez en savoir plus sur l’utilisation des indicateurs de menaces dans Microsoft Sentinel, veuillez consulter les articles suivants.

- Comprendre la veille des menaces.

- Utiliser des indicateurs de menace tout au long de l’expérience Microsoft Sentinel.

- Démarrage de la détection de menaces avec des règles d’analyse intégrées ou personnalisées dans Microsoft Sentinel.