Points de terminaison de service de réseau virtuel

Le point de terminaison de service de réseau virtuel fournit une connexion sécurisée et directe aux services Azure sur un itinéraire optimisé du réseau principal Azure. Les points de terminaison permettent de sécuriser vos ressources critiques du service Azure pour vos réseaux virtuels uniquement. Les points de terminaison de service permettent aux adresses IP privées du réseau virtuel d'atteindre le point de terminaison d'un service Azure sans qu'une adresse IP publique soit nécessaire sur le réseau virtuel.

Remarque

Microsoft recommande l’utilisation d’Azure Private Link et de points de terminaison privés pour un accès sécurisé et privé aux services hébergés sur la plateforme Azure. Azure Private Link provisionne une interface réseau dans un réseau virtuel de votre choix pour les services Azure tels que le stockage Azure ou Azure SQL. Pour plus d’informations, consultez Azure Private Link et Présentation d’un point de terminaison privé.

Des points de terminaison de service sont disponibles pour les services et régions Azure suivants. La ressource Microsoft.* est entre parenthèses. Activez cette ressource depuis le côté du sous-réseau lors de la configuration des points de terminaison de service pour votre service :

Mise à la disposition générale

- Stockage Azure (Microsoft.Storage) : mis à la disposition générale dans toutes les régions Azure.

- Points de terminaison de service entre régions du Stockage Azure (Microsoft.Storage.Global) : Généralement disponible dans toutes les régions Azure.

- Azure SQL Database (Microsoft.Sql) : mis à la disposition générale dans toutes les régions Azure.

- Azure Synapse Analytics (Microsoft.Sql) : Mis à la disposition générale dans toutes les régions Azure pour les pools SQL dédiés (anciennement SQL DW).

- Serveur Azure Database pour PostgreSQL (Microsoft.Sql) : mis à la disposition générale dans les régions Azure où le service de base de données est disponible.

- Serveur Azure Database pour MySQL (Microsoft.Sql) : mis à la disposition générale dans les régions Azure où le service de base de données est disponible.

- Azure Database for MariaDB (Microsoft.Sql) : mis à la disposition générale dans les régions Azure où le service de base de données est disponible.

- Azure Cosmos DB (Microsoft.AzureCosmosDB) : mis à la disposition générale dans toutes les régions Azure.

- Azure Key Vault (Microsoft.KeyVault) : mis à la disposition générale dans toutes les régions Azure.

- Azure Service Bus (Microsoft.ServiceBus) : mis à la disposition générale dans toutes les régions Azure.

- Azure Event Hubs (Microsoft.EventHub) : mis à la disposition générale dans toutes les régions Azure.

- Azure App Service (Microsoft.Web) : En disponibilité générale dans toutes les régions Azure où App Service est disponible.

- Azure Cognitive Services (Microsoft.CognitiveServices) : Généralement disponible dans toutes les régions Azure où les services Azure AI sont disponibles.

Préversion publique

- Azure Container Registry (Microsoft.ContainerRegistry) : préversion disponible dans certaines régions Azure où Azure Container Registry est disponible.

Pour obtenir les notifications les plus récentes, vérifiez la page Mises à jour du réseau virtuel Microsoft Azure.

Principaux avantages

Les points de terminaison de service fournissent les avantages suivants :

Sécurité améliorée de vos ressources de service Azure : Les espaces d’adressage privé de réseau virtuel peuvent se chevaucher. Vous ne pouvez pas utiliser d’espaces qui se chevauchent pour identifier de manière unique le trafic provenant de votre réseau virtuel. Les points de terminaison de service permettent de sécuriser les ressources de service Azure sur votre réseau virtuel en étendant l’identité du réseau virtuel au service. Une fois que vous avez activé les points de terminaison de service dans votre réseau virtuel, vous pouvez ajouter une règle de réseau virtuel afin de sécuriser les ressources du service Azure pour votre réseau virtuel. L’ajout de règles améliore la sécurité en supprimant totalement l’accès Internet public aux ressources et en autorisant le trafic uniquement à partir de votre réseau virtuel.

Routage optimal pour le trafic de service Azure à partir de votre réseau virtuel : Aujourd’hui, tous les itinéraires dans votre réseau virtuel qui forcent le trafic Internet vers vos appliances locales et/ou virtuelles forcent également le trafic de service Azure à prendre le même itinéraire que le trafic Internet. Les points de terminaison de service fournissent un routage optimal pour le trafic Azure.

Les points de terminaison prennent toujours le trafic des services directement de votre réseau virtuel vers le service sur le réseau principal de Microsoft Azure. La conservation du trafic sur le réseau principal d’Azure vous permet de continuer l’audit et la surveillance du trafic Internet sortant à partir de vos réseaux virtuels, via le tunneling forcé, sans affecter le trafic de service. Pour plus d’informations sur les itinéraires définis par l’utilisateur et le tunneling forcé, consultez Routage du trafic de réseau virtuel Azure.

Une configuration simple et un temps de gestion réduit : les adresses IP publiques réservées dans vos réseaux virtuels ne sont désormais plus nécessaires pour sécuriser les ressources Azure via le pare-feu IP. Aucune traduction d’adresses réseau (NAT) ni aucun appareil de passerelle n’est requis pour configurer les points de terminaison de service. Vous pouvez configurer des points de terminaison de service par une simple sélection d’un sous-réseau. La gestion des points de terminaison n’entraîne pas de surcharge supplémentaire.

Limites

- La fonctionnalité est disponible uniquement pour les réseaux virtuels déployés à l’aide du modèle de déploiement Azure Resource Manager.

- Les points de terminaison sont activés sur les sous-réseaux configurés dans les réseaux virtuels Azure. Les points de terminaison ne peuvent pas servir pour le trafic à partir de votre réseau local vers les services Azure. Pour plus d’informations, consultez Sécuriser l’accès au service en local

- Pour Azure SQL, un point de terminaison de service concerne uniquement le trafic de service Azure dans la région d’un réseau virtuel.

- Avec Azure Data Lake Storage (ADLS) Gen 1, la fonctionnalité d’intégration au réseau virtuel est uniquement disponible pour les réseaux virtuels situés dans une même région. Notez également que l’intégration au réseau virtuel dans ADLS Gen1 utilise la sécurité des points de terminaison de service de réseau virtuel entre votre réseau virtuel et Microsoft Entra ID afin de générer d’autres revendications de sécurité dans le jeton d’accès. Ces revendications permettent ensuite d’authentifier votre réseau virtuel à votre compte Data Lake Storage Gen1 et d’y accéder. La balise Microsoft.AzureActiveDirectory répertoriée sous les services prenant en charge les points de terminaison de service est uniquement utilisée pour gérer ces derniers dans ADLS Gen 1. Microsoft Entra ID ne prend pas en charge les points de terminaison de service en mode natif. Pour plus d’informations sur l’intégration au réseau virtuel d’Azure Data Lake Storage Gen1, consultez Sécurité du réseau dans Azure Data Lake Storage Gen1.

- Un réseau virtuel peut être associé à un maximum de 200 abonnements et régions différents par chaque service pris en charge avec des règles de VNet configurées.

Sécuriser les services Azure pour des réseaux virtuels

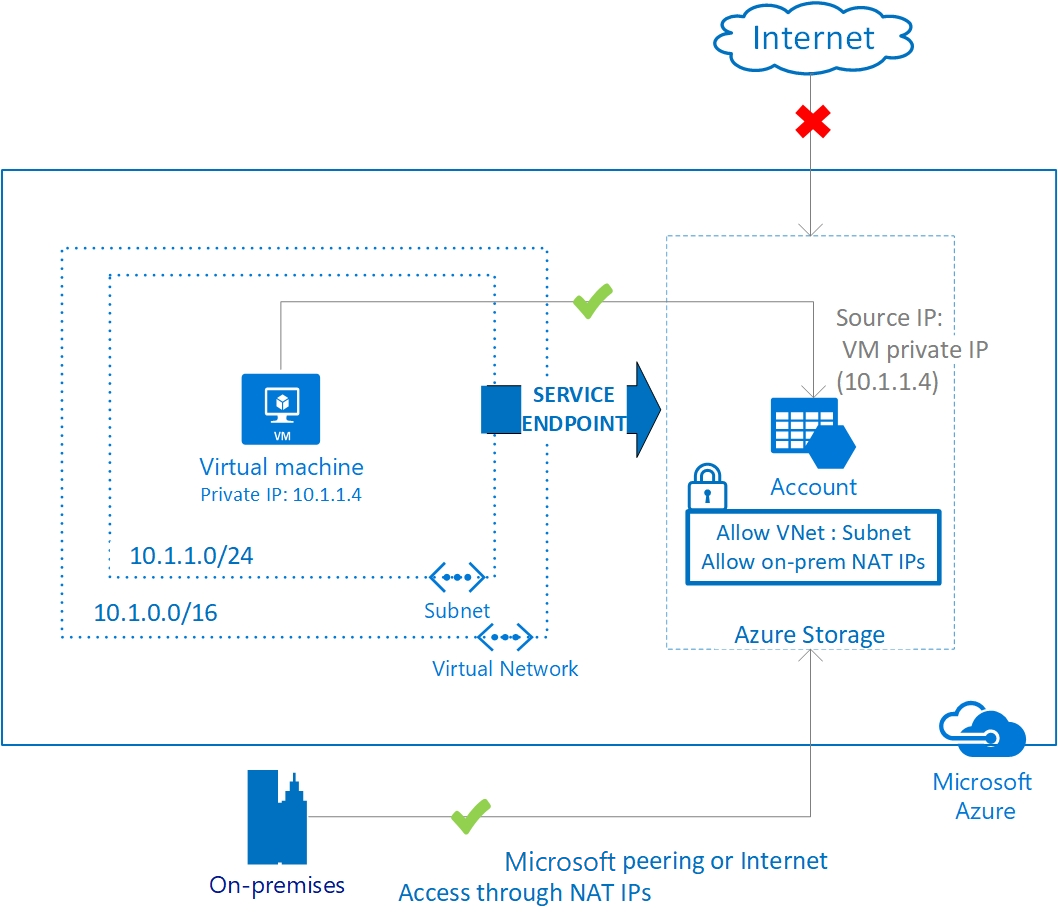

Un point de terminaison de service de réseau virtuel fournit l’identité de votre réseau virtuel au service Azure. Une fois que vous avez activé les points de terminaison de service dans votre réseau virtuel, vous pouvez ajouter une règle de réseau virtuel afin de sécuriser les ressources du service Azure pour votre réseau virtuel.

Aujourd’hui, le trafic du service Azure à partir d’un réseau virtuel utilise des adresses IP publiques en tant qu’adresses IP source. Avec les points de terminaison de service, le trafic de service change pour utiliser des adresses privées de réseau virtuel en tant qu’adresses IP source lors de l’accès au service Azure à partir d’un réseau virtuel. Ce changement permet d’accéder aux services sans avoir besoin d’adresses IP publiques réservées et utilisées dans les pare-feux IP.

Notes

Avec les points de terminaison de service, les adresses IP sources des machines virtuelles dans le sous-réseau pour le trafic de service passe d’une utilisation des adresses IPv4 publiques à une utilisation des adresses IPv4 privées. Les règles de pare-feu de service Azure existantes utilisant des adresses IP publiques Azure cesseront de fonctionner avec ce changement. Vérifiez que les règles de pare-feu de service Azure autorisent ce changement avant de définir des points de terminaison de service. Vous pouvez également rencontrer une interruption temporaire du trafic de service à partir de ce sous-réseau lors de la configuration des points de terminaison de service.

Sécuriser l’accès au service Azure en local

Par défaut, les ressources du service Azure sécurisées pour des réseaux virtuels ne sont pas accessibles à partir des réseaux locaux. Si vous souhaitez autoriser le trafic depuis un réseau local, vous devez également autoriser les adresses IP publiques (généralement NAT) à partir de vos circuits locaux ou ExpressRoute. Vous pouvez ajouter ces adresses IP via la configuration du pare-feu IP des ressources du service Azure.

ExpressRoute : Si vous utilisez ExpressRoute pour le Peering public ou Microsoft en local, vous devez identifier les adresses IP NAT utilisées. Pour le Peering public, chaque circuit ExpressRoute utilise par défaut deux adresses IP NAT qui sont appliquées au trafic du service Azure lorsque le trafic entre dans le réseau principal de Microsoft Azure. Pour le Peering Microsoft, les adresses IP NAT sont fournies par le client ou par le fournisseur du service. Pour autoriser l’accès à vos ressources de votre service, vous devez autoriser ces adresses IP publiques dans le paramètre de pare-feu IP de ressource. Pour trouver les adresses IP de votre circuit ExpressRoute de peering public, ouvrez un ticket de support avec ExpressRoute via le portail Azure. Pour plus d’informations sur le Peering Microsoft et public NAT pour ExpressRoute, consultez Configuration NAT requise pour ExpressRoute.

Configuration

- Configurez les points de terminaison de service sur un sous-réseau dans un réseau virtuel. Les points de terminaison fonctionnent avec n’importe quel type d’instances de calcul en cours d’exécution dans ce sous-réseau.

- Vous pouvez configurer plusieurs points de terminaison de service pour tous les services Azure pris en charge (par exemple, Stockage Azure ou Azure SQL Database) sur un sous-réseau.

- Pour Azure SQL Database, les réseaux virtuels doivent être dans la même région que la ressource de service Azure. Pour tous les autres services, vous pouvez sécuriser les ressources du service Azure pour les réseaux virtuels de n’importe quelle région.

- Le réseau virtuel dans lequel est configuré le point de terminaison peut être dans le même abonnement ou dans un abonnement différent de celui de la ressource du service Azure. Pour plus d’informations sur les autorisations requises pour la configuration de points de terminaison et la sécurisation des services Azure, consultez Approvisionnement.

- Pour les services pris en charge, vous pouvez sécuriser des ressources nouvelles ou existantes pour des réseaux virtuels à l’aide de points de terminaison de service.

Considérations

Après l’activation d’un point de terminaison de service, les adresses IP sources basculent de l’utilisation des adresses IPv4 publiques à l’utilisation de leur adresse IPv4 privée lors de la communication avec le service à partir de ce sous-réseau. Toute connexion TCP ouverte existante pour le service sera fermée lors de ce changement. Assurez-vous qu’aucune tâche critique n’est en cours d’exécution lors de l’activation ou de la désactivation d’un point de terminaison de service à un service pour un sous-réseau. En outre, assurez-vous que vos applications peuvent se connecter automatiquement aux services Azure après le changement d’adresse IP.

Le changement d’adresse IP affecte uniquement le trafic de service à partir de votre réseau virtuel. L’impact sur tout autre trafic adressé vers ou depuis des adresses IPv4 publiques attribuées à vos machines virtuelles est inexistant. Si vous possédez des règles de pare-feu existantes à l’aide d’adresses IP publiques Azure pour les services Azure, ces règles cessent de fonctionner avec le changement pour les adresses privées de réseau virtuel.

Avec les points de terminaison de service, les entrées DNS pour les services Azure ne sont pas modifiées et continuent de résoudre les adresses IP publiques assignées au service Azure.

Groupes de sécurité réseau (NSG) avec points de terminaison de service :

- Par défaut, les groupes de sécurité réseau autorisent le trafic Internet sortant, ainsi que le trafic de votre réseau virtuel vers les services Azure. Ce trafic continue de fonctionner avec les points de terminaison de service tels quels.

- Si vous souhaitez refuser tout trafic Internet sortant et autoriser le trafic uniquement vers des services Azure spécifiques, vous pouvez le faire à l’aide de balises de service dans vos groupes de sécurité réseau. Vous pouvez spécifier les services Azure pris en charge en tant que destination dans vos règles de groupe de sécurité réseau, et Azure fournit également la maintenance des adresses IP sous-tendant chaque balise. Pour plus d’informations, voir Balises de Service Azure pour les groupes de sécurité réseau.

Scénarios

- Réseaux virtuels appariés, connectés ou multiples : afin de sécuriser les services Azure pour plusieurs sous-réseaux au sein d’un réseau virtuel ou sur plusieurs réseaux virtuels, vous pouvez activer les points de terminaison de service sur chacun des sous-réseaux indépendamment et sécuriser les ressources de service Azure pour l’ensemble des sous-réseaux.

- Filtrage du trafic sortant vers les services Azure à partir du réseau virtuel : Si vous souhaitez inspecter ou filtrer le trafic envoyé à un service Azure à partir d’un réseau virtuel, vous pouvez déployer une appliance virtuelle réseau au sein du réseau virtuel. Vous pouvez ensuite appliquer des points de terminaison de service au sous-réseau sur lequel est déployée l’appliance virtuelle réseau et sécuriser les ressources de service Azure uniquement pour ce sous-réseau. Ce scénario peut être utile si vous souhaitez utiliser le filtrage de l’appliance virtuelle réseau pour restreindre l’accès aux services Azure à partir de votre réseau virtuel uniquement pour des ressources Azure spécifiques. Pour plus d’informations, consultez la section relative à la sortie avec les appliances virtuelles réseau.

- Sécurisation des ressources Azure pour les services déployés directement dans les réseaux virtuels : Vous pouvez déployer directement divers services Azure dans des sous-réseaux spécifiques au sein d’un réseau virtuel. Vous pouvez sécuriser les ressources du service Azure pour les sous-réseaux du service administré en configurant un point de terminaison de service sur le sous-réseau de service administré.

- Trafic de disques à partir d’une machine virtuelle Azure : Le trafic des disques de machine virtuelle pour les disques managés et non managés n’est pas perturbé par la modification du routage des points de terminaison de service pour Stockage Azure. Ce trafic comprend l’E/S disque ainsi que le montage et le démontage. Vous pouvez limiter l’accès REST aux objets blob de page pour sélectionner les réseaux via des points de terminaison de service et les règles de réseau de Stockage Azure.

Journalisation et résolution des problèmes

Une fois que vous avez configuré les points de terminaison de service pour un service spécifique, vérifiez que l’itinéraire de point de terminaison de service est activé en procédant comme suit :

- Validation de l’adresse IP source de toute demande de service dans les diagnostics du service. Toutes les nouvelles demandes avec les points de terminaison de service affichent l’adresse IP source de la demande en tant qu’adresse IP privée du réseau virtuel, attribuée au client qui effectue la demande à partir de votre réseau virtuel. Sans le point de terminaison, cette adresse est une adresse IP publique Azure.

- Affichage des itinéraires effectifs sur n’importe quelle interface réseau d’un sous-réseau. L’itinéraire jusqu’au service :

- affiche un itinéraire par défaut plus spécifique jusqu’aux plages de préfixes d’adresses de chaque service ;

- possède un type de tronçon VirtualNetworkServiceEndpoint ;

- indique qu’une connexion plus directe pour le service est appliquée, par rapport à n’importe quel tunneling forcé.

Notes

Les itinéraires de point de terminaison de service remplacent tout itinéraire BGP pour la correspondance de préfixe d’adresse d’un service Azure. Pour plus d’informations, consultez Résolution des problèmes à l’aide d’itinéraires effectifs.

Approvisionnement

Les points de terminaison de service peuvent être configurés indépendamment sur les réseaux virtuels par un utilisateur avec accès en écriture à un réseau virtuel. Pour sécuriser les ressources du service Azure pour un réseau virtuel, l’utilisateur doit disposer des autorisations sur Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action pour les sous-réseaux ajoutés. Les rôles Administrateur de service fédérés intégrés incluent cette autorisation par défaut. Vous pouvez modifier l’autorisation en créant des rôles personnalisés.

Pour plus d’informations sur les rôles intégrés, consultez Rôles intégrés Azure. Pour plus d’informations sur l’attribution d’autorisations spécifiques à des rôles personnalisés, consultez Rôles Azure personnalisés.

Les réseaux virtuels et les ressources du service Azure peuvent être dans des abonnements identiques ou différents. Certains services Azure (pas tous), comme Stockage Azure et Azure Key Vault, prennent également en charge les points de terminaison de service sur plusieurs locataires Active Directory (AD). Cela signifie que le réseau virtuel et la ressource de service Azure peuvent se trouver dans des locataires Active Directory (AD) différents. Pour plus d’informations, consultez la documentation des services individuels.

Tarification et limites

L’utilisation de points de terminaison de service n’engendre pas de frais supplémentaires. Le modèle tarifaire actuel pour les services Azure (Stockage Azure, Azure SQL Database, etc.) reste le même.

Il n’existe aucune limite sur le nombre total de points de terminaison de service dans un réseau virtuel.

Certains services Azure, comme Comptes Stockage Azure, peuvent appliquer des limites sur le nombre de sous-réseaux utilisés pour sécuriser la ressource. Pour en savoir plus, reportez-vous à la documentation pour les différents services dans la section Étapes suivantes.

Stratégies de points de terminaison de service de réseau virtuel

Les stratégies de point de terminaison de service de réseau virtuel vous permettent de filtrer le trafic de réseau virtuel vers les services Azure. Ce filtre autorise uniquement des ressources de service Azure spécifiques sur les points de terminaison de service. Les stratégies de points de terminaison de service fournissent un contrôle d’accès granulaire pour le trafic de réseau virtuel vers les services Azure. Pour plus d’informations, consultez Stratégies de points de terminaison de service de réseau virtuel.

FAQ

Pour consulter les Forums aux questions, consultez les FAQ sur les points de terminaison de service de réseau virtuel.

Étapes suivantes

- Configurer des points de terminaison de service de réseau virtuel

- Sécuriser un compte de stockage Azure pour un réseau virtuel

- Sécuriser une base de données Azure SQL Database pour un réseau virtuel

- Sécuriser une instance Azure Synapse Analytics dans un réseau virtuel

- Comparer des points de terminaison privés et des points de terminaison de service

- Stratégies de points de terminaison de service de réseau virtuel

- Modèle Azure Resource Manager