Pare-feu d’applications web Azure sur Azure Front Door

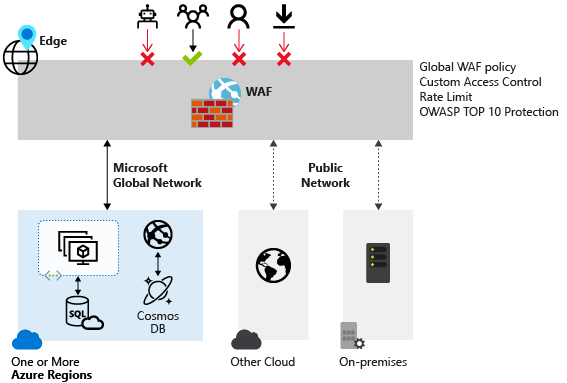

Azure Web Application Firewall sur Azure Front Door offre une protection centralisée à vos applications web. Un pare-feu d’applications web (WAF) protège vos services web contre les vulnérabilités et les exploits courants. Il assure la haute disponibilité de votre service pour vos utilisateurs et vous aide à répondre aux exigences de conformité.

Azure Web Application Firewall sur Azure Front Door est une solution globale et centralisée. Il est déployé sur les sites de périphérie du réseau Azure dans le monde entier. Les applications web compatibles WAF inspectent chaque demande entrante fournie par Azure Front Door à la périphérie du réseau.

WAF empêche les attaques malveillantes proches des sources d’attaque avant qu’elles entrent dans votre réseau virtuel. Vous bénéficiez d’une protection globale à grande échelle sans sacrifier les performances. Une stratégie WAF est facile à lier à un profil Azure Front Door dans votre abonnement. De nouvelles règles peuvent être déployées en quelques minutes : vous pouvez donc répondre rapidement aux modèles de menaces changeants.

Remarque

Pour les charges de travail Web, nous vous recommandons vivement d’utiliser la protection DDoS Azure et un pare-feu d’applications Web pour vous protéger contre les attaques DDoS émergentes. Une autre option consiste à utiliser Azure Front Door avec un pare-feu d’applications Web. Azure Front Door offre une protection au niveau de la plateforme contre les attaques DDoS au niveau du réseau. Pour plus d’informations, consultez Base de référence de la sécurité pour les services Azure.

Azure Front Door a deux niveau de service :

- standard

- Premium

Azure Web Application Firewall est intégré en mode natif à Azure Front Door Premium avec des fonctionnalités complètes. Pour Azure Front Door Standard, seules les règles personnalisées sont prises en charge.

Protection

Azure Web Application Firewall protège vos :

- Applications web contre les vulnérabilités et les attaques web sans modification du code principal.

- Applications web contre des bots malveillants avec l’ensemble de règles de réputation IP.

- Applications contre les attaques DDoS. Si vous souhaitez obtenir plus d’informations, consultez Protection DDoS d’application (couche 7).

Stratégie et règles WAF

Vous pouvez configurer une stratégie WAF et l'associer à un ou plusieurs domaines Azure Front Door à des fins de protection. Une stratégie WAF se compose de deux types de règles de sécurité :

- Règles personnalisées que le client a créées.

- Les ensembles de règles managées, qui sont des collections d’ensembles de règles préconfigurés et gérés par Azure.

Quand ces deux types de règles sont utilisés conjointement, les règles personnalisées sont appliquées avant celles d’un ensemble de règles managées. Une règle est constituée d’une condition de correspondance, d’une priorité et d’une action. Les types d’actions pris en charge sont : ALLOW, BLOCK, LOG, et REDIRECT. Vous pouvez créer une stratégie entièrement personnalisée qui répond aux exigences de protection spécifiques de votre application en combinant des règles personnalisées et des règles managées.

Les règles d’une stratégie sont traitées selon un ordre de priorité. La priorité est représentée par un entier unique qui définit l’ordre des règles à traiter. Une valeur entière plus petite indique une priorité plus élevée, et ces règles sont évaluées avant les règles ayant une valeur entière plus élevée. Après qu'une correspondance de règle est trouvée, l’action associée définie dans la règle est appliquée à la requête. Après qu’une telle correspondance est traitée, aucune autre règle avec une priorité inférieure n’est traitée.

Une application web fournie par Azure Front Door peut être associée à une seule stratégie WAF. Toutefois, il n’est pas obligatoire d’associer une stratégie WAF dans une configuration Azure Front Door. Si une stratégie WAF est présente, elle est répliquée sur tous nos emplacements de périphérie pour garantir des stratégies de sécurité cohérentes à travers le monde.

Modes WAF

Vous pouvez configurer une stratégie WAF pour qu'elle s'exécute dans deux modes :

- Détection : lorsqu’un WAF s’exécute en mode de détection, il surveille et consigne uniquement la demande et sa règle WAF correspondante dans les journaux WAF. Il n’y a pas d’autres actions. Vous pouvez activer la journalisation des diagnostics pour Azure Front Door. Quand vous utilisez le portail, accédez à la section Diagnostics.

- Prevention : le WAF entreprend l’action spécifiée si une demande correspond à une règle. Si une correspondance est trouvée, aucune autre règle avec une priorité inférieure n’est évaluée. Toutes les requêtes mises en correspondance sont également enregistrées dans les journaux WAF.

Actions WAF

Les clients de la solution WAF peuvent choisir d’exécuter l’une des actions disponibles quand une requête correspond aux conditions d’une règle :

- Autoriser : La demande est transférée à l’origine par le biais du WAF. Aucune autre règle de priorité inférieure ne peut bloquer cette requête.

- Bloquer : la requête est bloquée et le WAF envoie une réponse au client sans transférer la requête à l’origine.

- Journaliser : la demande est journalisée dans les journaux WAF, puis le WAF continue l’évaluation des règles de priorité inférieure.

- Rediriger : le WAF redirige la requête vers l’URI spécifié. L’URI spécifié est un paramètre défini au niveau de la stratégie. Après la configuration, toutes les demandes qui correspondent à l’action Rediriger sont envoyées à cet URI.

- Score d’anomalie : Le score total d’anomalie est augmenté de façon brouillée lorsqu’une règle avec cette action est mise en correspondance. Cette action par défaut concerne l’ensemble de règles par défaut 2.0 ou version ultérieure. Elle ne s’applique pas à l’ensemble de règles Bot Manager.

Règles WAF

Une stratégie WAF se compose de deux types de règles de sécurité :

- Règles personnalisées, créées par le client et ensembles de règles managées

- Ensembles de règles préconfigurées gérés par Azure

Règles WAF personnalisées

Pour configurer des règles personnalisées pour un WAF, utilisez les contrôles suivants :

- Listes d’adresses IP autorisées et bloquées : Vous pouvez contrôler l’accès à vos applications web en fonction d’une liste d’adresses IP de clients ou de plages d’adresses IP. Les deux types d’adresses IPv4 et IPv6 sont pris en charge. Cette liste peut être configurée pour bloquer ou autoriser les requêtes dont l’adresse IP source correspond à l’une des adresses IP listées.

- Contrôle d’accès en fonction de l’emplacement géographique : Vous pouvez contrôler l’accès à vos applications web en fonction du code de pays qui est associé à l’adresse IP d’un client.

- Contrôle d’accès en fonction des paramètres HTTP : Vous pouvez baser des règles sur des correspondances de chaîne dans les paramètres de requête HTTP/HTTPS. Par exemple, les chaînes de requête, les arguments POST, l’URI de la demande, l’en-tête de la demande et le corps de la demande.

- Contrôle d’accès en fonction de la méthode de demande : Vous basez les règles sur la méthode de demande HTTP de la demande. Les exemples incluent GET, PUT ou HEAD.

- Contrainte de taille : Vous pouvez baser les règles sur la longueur de parties spécifiques d’une requête, comme la chaîne de requête, l’URI ou le corps de la demande.

- Règle de limitation du débit : Une règle de limitation du débit limite le trafic anormalement élevé en provenance de n’importe quelle adresse IP cliente. Vous pouvez configurer un seuil sur le nombre de requêtes web autorisées à partir d’une adresse IP cliente pendant une durée d’une minute. Cette règle est différente d’une règle personnalisée basée sur une liste d’adresses autorisées ou bloquées, qui autorise ou bloque toutes les requêtes provenant d’une adresse IP cliente. Des limitations de débit peuvent être combinées avec des conditions de correspondance supplémentaires, comme la mise en correspondance de paramètres HTTP/HTTPS pour un contrôle du débit plus précis.

Ensembles de règles managées par Azure

Les ensembles de règles managées par Azure fournissent un moyen simple de déployer une solution de protection contre diverses menaces de sécurité courantes. Comme Azure gère ces ensembles de règles, celles-ci sont mises à jour si nécessaire pour assurer la protection contre les nouvelles signatures d'attaques. L’ensemble de règles par défaut managé par Azure comprend des règles de protection contre les catégories de menaces suivantes :

- Scripts intersites (XSS)

- Attaques Java

- Inclusion de fichier local (LFI)

- Injection de code PHP

- Exécution de commande à distance

- Inclusion de fichier distant (RFI)

- Fixation de session

- Protection contre les injections de code SQL

- Attaquants de protocole

Les règles personnalisées sont toujours appliquées avant l’évaluation des règles de l’ensemble de règles par défaut. Si une demande correspond à une règle personnalisée, l’action de la règle correspondante est appliquée. La demande est bloquée ou transmise au back-end. Aucune autre règle personnalisée ou les règles de l’ensemble de règles par défaut ne sont traitées. Vous pouvez aussi supprimer l’ensemble de règles par défaut de vos stratégies WAF.

Pour plus d’informations, consultez Règles et groupes de règles Ensemble de règles par défaut Web Application Firewall.

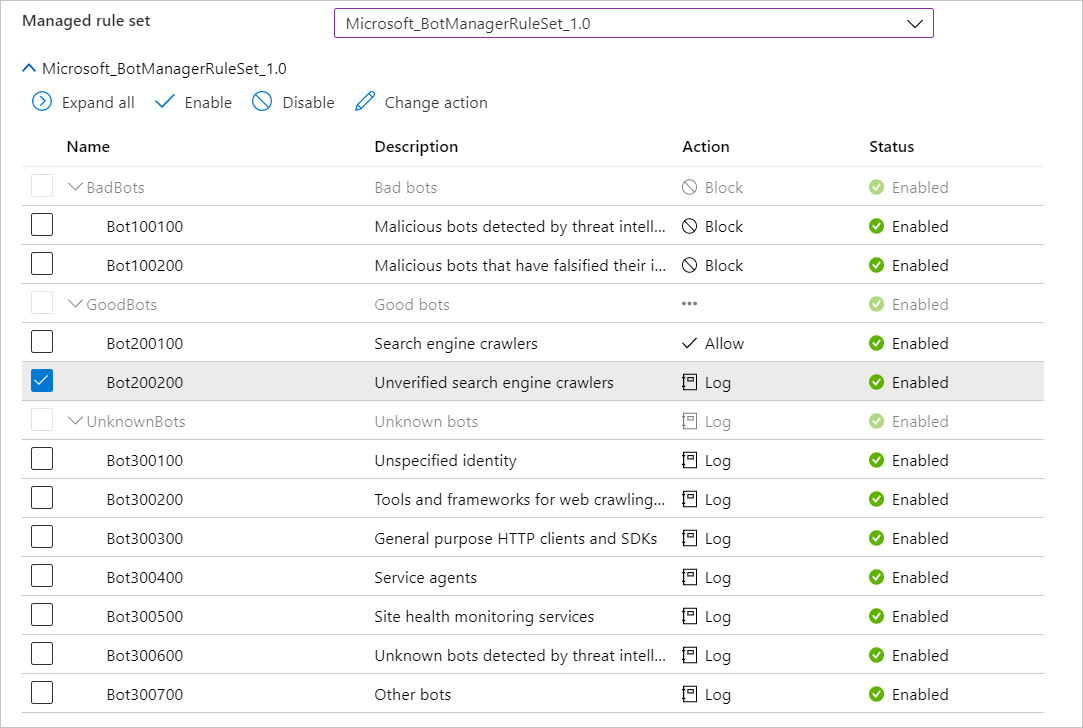

Ensemble de règles de protection bot

Vous pouvez activer un ensemble de règles de protection des bots managées afin d’effectuer des actions personnalisées sur les requêtes provenant de catégories de bots connues.

Trois catégories de bots sont prises en charge :

- Mauvais : Les « mauvais » bots sont des bots provenant d’adresses IP malveillantes et des bots qui ont falsifié leur identité. Les adresses IP malveillantes proviennent du flux Microsoft Threat Intelligence et sont mises à jour toutes les heures. Intelligent Security Graph alimente le renseignement sur les menaces Microsoft et est utilisé par plusieurs services, notamment Microsoft Defender pour le cloud.

- Bon : Les Good Bots (Bons bots), incluent les moteurs de recherche validés.

- Inconnu : Les bots inconnus comprennent d'autres groupes de bots qui se sont identifiés comme tels. Les exemples incluent les analyseurs de marché, les récupérateurs de flux et les agents de collecte de données. Les bots inconnus sont classifiés via des agents utilisateur publiés sans validation supplémentaire.

La plateforme WAF gère et met à jour dynamiquement les signatures de bot. Vous pouvez définir des actions personnalisées pour bloquer, autoriser, journaliser ou rediriger pour les différentes types de bots.

Si la protection bot est activée, les demandes entrantes correspondant à des règles de bot sont journalisées. Vous pouvez accéder aux journaux du WAF à partir d'un compte de stockage, d'un hub d'événements ou de Log Analytics. Pour plus d'informations sur la façon dont le WAF enregistre les requêtes, consultez Monitoring et journalisation d’Azure Web Application Firewall.

Configuration

Vous pouvez configurer et déployer toutes les stratégies WAF en utilisant le portail Azure, des API REST, des modèles Azure Resource Manager ou Azure PowerShell. Vous pouvez également configurer et gérer des stratégies WAF Azure à grande échelle à l’aide d’une intégration de Firewall Manager. Pour plus d’informations, consultez Utiliser Azure Firewall Manager pour gérer les stratégies Azure Web Application Firewall.

Surveillance

La supervision de WAF pour Azure Front Door est intégrée à Azure Monitor, ce qui vous permet de suivre les alertes et d’analyser facilement les tendances du trafic. Pour plus d’informations, consultez Analyse et journalisation du pare-feu d’applications web Azure.