Scénario guidé - Sécuriser les applications mobiles Microsoft Office

En suivant ce scénario guidé dans le portail Gestion des appareils, vous pouvez activer la protection des applications Intune de base sur les appareils iOS/iPadOS et Android.

La protection des applications que vous activez applique les actions suivantes :

- Chiffrer les fichiers de travail.

- Exiger un code confidentiel pour accéder aux fichiers professionnels.

- Exiger la réinitialisation du code confidentiel après cinq tentatives ayant échoué.

- Empêcher la sauvegarde des fichiers de travail dans les services de sauvegarde iTunes, iCloud ou Android.

- Exiger que les fichiers de travail soient enregistrés uniquement sur OneDrive ou SharePoint.

- Empêcher les applications protégées de charger des fichiers de travail sur des appareils jailbreakés ou rootés.

- Bloquer l’accès aux fichiers professionnels si l’appareil est hors connexion pendant 720 minutes.

- Supprimez les fichiers de travail si l’appareil est hors connexion pendant 90 jours.

Arrière-plan

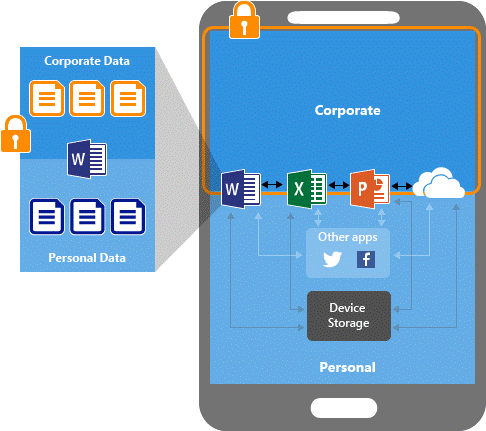

Les applications mobiles Office et Microsoft Edge pour mobile prennent en charge la double identité. La double identité permet aux applications de gérer les fichiers de travail séparément des fichiers personnels.

Les stratégies de protection des applications Intune vous aident à protéger vos fichiers de travail sur les appareils inscrits dans Intune. Vous pouvez également utiliser des stratégies de protection des applications sur les appareils appartenant aux employés qui ne sont pas inscrits pour la gestion dans Intune. Dans ce cas, même si votre entreprise ne gère pas l’appareil, vous devez toujours vous assurer que les fichiers de travail et les ressources sont protégés.

Vous pouvez utiliser des stratégies Protection d'applications pour empêcher les utilisateurs d’enregistrer des fichiers professionnels dans des emplacements non protégés. Vous pouvez également limiter le déplacement de données vers d’autres applications qui ne sont pas protégées par des stratégies de protection des applications. Les paramètres de stratégie de protection d’application comprennent :

- Stratégies de réadressage des données telles que Enregistrer des copies des données de l’organisation et Restreindre couper, copier et coller.

- Paramètres de stratégie d’accès pour exiger un code confidentiel simple pour l’accès et empêcher les applications gérées de s’exécuter sur des appareils jailbreakés ou rootés.

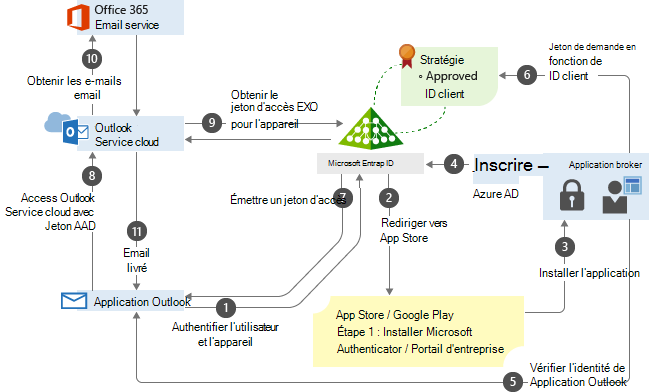

L’accès conditionnel basé sur les applications et la gestion des applications clientes ajoutent une couche de sécurité en veillant à ce que seules les applications clientes qui prennent en charge les stratégies de protection des applications Intune puissent accéder à Exchange online et à d’autres services Microsoft 365.

Vous pouvez bloquer les applications de messagerie intégrées sur iOS/iPadOS et Android lorsque vous autorisez uniquement l’application Microsoft Outlook à accéder à Exchange Online. En outre, vous pouvez bloquer les applications qui n’ont pas de stratégies de protection des applications Intune appliquées lors de l’accès à SharePoint Online.

Dans cet exemple, l’administrateur a appliqué des stratégies de protection des applications à l’application Outlook, suivies d’une règle d’accès conditionnel qui ajoute l’application Outlook à une liste approuvée d’applications qui peuvent être utilisées lors de l’accès à la messagerie d’entreprise.

Configuration requise

Vous aurez besoin des autorisations d’administrateur Intune suivantes :

- Les applications managées lisent, créent, suppriment et attribuent des autorisations

- Les ensembles de stratégies lisent, créent et attribuent des autorisations

- Autorisation de lecture de l’organisation

Étape 1 – Introduction

En suivant le scénario guidé De protection des applications Intune, vous empêcherez le partage ou la fuite des données en dehors de votre organization.

Les utilisateurs iOS/iPadOS et Android affectés doivent entrer un code confidentiel chaque fois qu’ils ouvrent une application Office. Après cinq échecs de tentatives de code confidentiel, les utilisateurs doivent réinitialiser leur code confidentiel. Si vous avez déjà besoin d’un code confidentiel d’appareil, les utilisateurs ne seront pas affectés.

Ce dont vous aurez besoin pour continuer

Nous vous poserons des questions sur les applications dont vos utilisateurs ont besoin et sur ce qui est nécessaire pour y accéder. Vérifiez que vous disposez des informations suivantes à portée de main :

- Liste des applications Office approuvées pour une utilisation en entreprise.

- Toutes les exigences relatives au code confidentiel pour le lancement d’applications approuvées sur des appareils non gérés.

Étape 2 – Informations de base

Dans cette étape, vous devez entrer un préfixe et une description pour votre nouvelle stratégie Protection d'applications. Lorsque vous ajoutez le préfixe, les détails relatifs aux ressources créées par le scénario guidé sont mis à jour. Ces détails vous permettront de trouver facilement vos stratégies plus tard si vous devez modifier les affectations et la configuration.

Conseil

Prenez note des ressources qui seront créées, afin de pouvoir y faire référence ultérieurement.

Étape 3 – Applications

Pour vous aider à commencer, ce scénario guidé pré-sélectionne les applications mobiles suivantes à protéger sur les appareils iOS/iPadOS et Android :

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

Ce scénario guidé configure également ces applications pour ouvrir des liens web dans Microsoft Edge afin de garantir que les sites de travail sont ouverts dans un navigateur protégé.

Modifiez la liste des applications gérées par des stratégies que vous souhaitez protéger. Ajoutez ou supprimez des applications de cette liste.

Une fois que vous avez sélectionné les applications, cliquez sur Suivant.

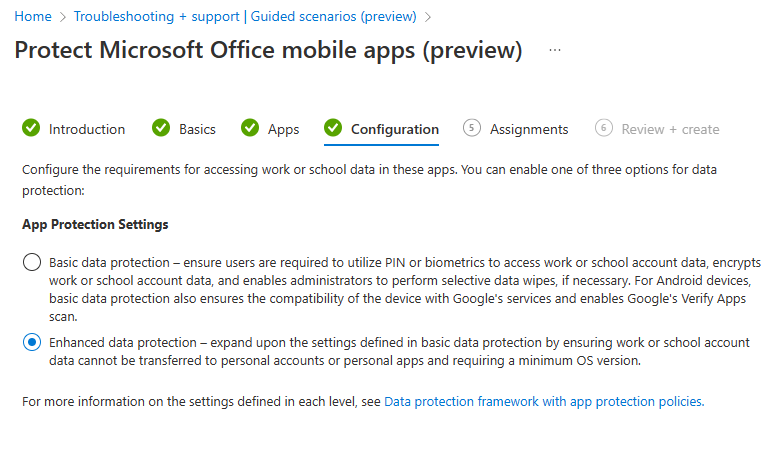

Étape 4 : Configuration

Dans cette étape, vous devez configurer les conditions requises pour accéder aux fichiers et e-mails d’entreprise et les partager dans ces applications. Par défaut, les utilisateurs peuvent enregistrer des données dans les comptes OneDrive et SharePoint de votre organization.

Les paramètres suivants sont appliqués lors de l’utilisation du paramètre Protection des données améliorée indiqué ci-dessus.

| Setting | Description | Valeur |

|---|---|---|

| Délai d’expiration (minutes d’inactivité) | Spécifiez une durée en minutes après laquelle un code secret ou un code pin numérique (tel que configuré) remplacera l’utilisation d’un code biométrique. Ce délai doit être supérieur à la valeur spécifiée dans le paragraphe «Revérifier les conditions d'accès après (minutes d'inactivité)». Valeur par défaut : 30 | 720 |

Étape 5 - Affectations

Dans cette étape, vous pouvez choisir les groupes d’utilisateurs que vous souhaitez inclure pour vous assurer qu’ils ont accès à vos données d’entreprise. Protection d'applications est attribué aux utilisateurs, et non aux appareils, vos données d’entreprise seront donc sécurisées, quel que soit l’appareil utilisé et son status d’inscription.

Les utilisateurs sans stratégies de protection des applications et sans paramètres d’accès conditionnel affectés pourront enregistrer les données de leur profil d’entreprise dans des applications personnelles et un stockage local non managé sur leurs appareils mobiles. Ils peuvent également se connecter à des services de données d’entreprise, tels que Microsoft Exchange, avec des applications personnelles.

Étape 6 : Vérifier + créer

La dernière étape vous permet de passer en revue un résumé des paramètres que vous avez configurés. Une fois que vous avez examiné vos choix, cliquez sur Créer pour terminer le scénario guidé. Une fois le scénario guidé terminé, une table des ressources s’affiche. Vous pouvez modifier ces ressources ultérieurement, mais une fois que vous quittez la vue récapitulative, la table n’est pas enregistrée.

Importante

Une fois le scénario guidé terminé, il affiche un résumé. Vous pouvez modifier les ressources répertoriées dans le résumé ultérieurement, mais la table affichant ces ressources ne sera pas enregistrée.

Étapes suivantes

- Améliorez la sécurité des fichiers de travail en affectant aux utilisateurs une stratégie d’accès conditionnel basée sur l’application pour protéger les services cloud contre l’envoi de fichiers de travail à des applications non protégées. Pour plus d’informations, consultez Configurer des stratégies d’accès conditionnel basées sur les applications avec Intune.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour