Informations sur les paramètres

Les insights des paramètres sont des insights personnalisés optimisés par un modèle Machine Learning. Cet article explique comment fonctionne l’insight paramètres. L’insight des paramètres est actuellement disponible dans Intune bases de référence de sécurité.

Une base de référence de sécurité comprend un ensemble de configurations recommandées par des experts pour sécuriser les appareils, les applications et les services. L’insight des paramètres ajoute des insights aux bases de référence de sécurité, ce qui vous donne confiance dans les configurations qui sont adoptées avec succès par des organisations similaires.

Vue d’ensemble

La fonctionnalité Informations sur les paramètres fournit une confiance dans les configurations en ajoutant des informations que des organisations similaires ont adoptées avec succès. Cet article explique comment les informations de paramètres sont accessibles ou consultées pour les stratégies créées ou qui existent dans les bases de référence de sécurité Microsoft.

Par exemple, si un organization est dans l’industrie manufacturière, nous allons examiner ce que font des organisations similaires avec des profils similaires et préparer un plan adapté à leur situation spécifique.

Cette fonctionnalité est désormais en disponibilité générale.

Configuration requise

- Licences/abonnements : vous devez disposer d’une licence Microsoft Intune Plan 1 pour utiliser l’insight des paramètres. Pour plus d’informations, consultez Licences disponibles pour Microsoft Intune

- Autorisations : les administrateurs généraux ou les administrateurs de la sécurité des points de terminaison peuvent créer un profil à l’aide des bases de référence.

Affichage des insights

Connectez-vous au centre d’administration Microsoft Intune.

Sélectionnez Sécurité des points de terminaison>Bases de référence de sécurité pour afficher la liste des bases de référence disponibles.

Sélectionnez l’une des bases de référence suivantes que vous souhaitez utiliser, puis sélectionnez Créer un profil.

- Base de référence Microsoft Edge

- Microsoft 365 Apps pour la base de référence de sécurité d’entreprise

Sous l’onglet Informations de base , spécifiez les propriétés Name et Description .

Sélectionnez Suivant pour accéder à l’onglet suivant.

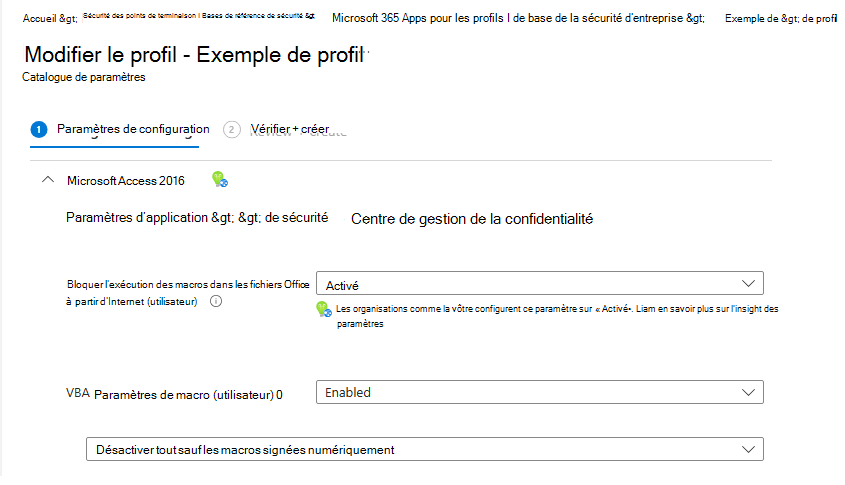

Sous l’onglet Paramètres de configuration , affichez les groupes de paramètres disponibles. Vous pouvez développer un groupe pour afficher les paramètres de ce groupe et les valeurs par défaut de ces paramètres. Les insights sont disponibles à côté de certains paramètres avec une icône d’ampoule.

Vous pouvez également afficher ces insights lors de la modification d’un profil.

Modèles utilisés pour catégoriser les organisations

Des organisations similaires sont identifiées à l’aide d’un modèle k-moyennes clustering basé sur des attributs clients, tels que le secteur d’activité, la taille organization, etc. Les algorithmes de clustering et les attributs clés sont sélectionnés par le biais d’expériences afin que les clients soient regroupés de manière appropriée. Le modèle détermine le nombre optimal de clusters au moment de l’exécution en fonction des performances clustering.

La définition de recommandations de valeur est ensuite effectuée pour les organisations similaires classées dans le même cluster. Les organisations saines au sein d’un cluster sont d’abord identifiées en fonction des scores analytiques de point de terminaison. Pour un paramètre courant, la valeur de paramètre utilisée par la plupart des organisations est recommandée à d’autres organisations similaires au sein du même cluster. La valeur de paramètre recommandée n’est suggérée que si elle s’aligne sur la valeur de paramètre par défaut que la base de référence Microsoft sélectionne et fonctionne comme un renforcement positif.

Importante

Les données client ne sont pas utilisées dans le modèle. Les données d’utilisation sont agrégées au niveau organization et converties en format catégoriel lorsque cela est possible. Par exemple, un attribut booléen est utilisé pour indiquer si le client a Microsoft Exchange en cours d’utilisation et si des données catégorielles sont utilisées pour afficher la plage de ratio de déploiement plutôt que le ratio de déploiement réel. Les données en cours d’utilisation sont signées via des révisions de confidentialité et de sécurité pour garantir la conformité et sont stockées en toute sécurité avec une protection et une gestion de rétention appropriées.

D’autres mesures de protection sont également appliquées pour empêcher l’inférence des clients individuels. Par exemple, aucune recommandation n’est faite si le nombre de clients similaires au sein d’un cluster est inférieur à un seuil donné ou lorsque le paramètre n’est pas adopté par le nombre minimal d’organisations requis. L’agrégation des données et un ensemble de seuils sont appliqués pour protéger la confidentialité des organisations individuelles.

L’exécution et les performances du modèle sont activement surveillées pour garantir la qualité et la fiabilité. Une série de moniteurs en direct est configurée pour watch étroitement les anomalies d’exécution et les métriques de performances clés. Une investigation rapide et une maintenance régulière sont en place pour fournir des recommandations précieuses aux clients.

Pourquoi certains paramètres peuvent ne pas avoir d’insights

L’insight des paramètres est optimisé par le machine learning et s’appuie fortement sur les données sous-jacentes utilisées pour formuler des recommandations. Pour des recommandations fiables, nous avons mis en place des garde-fous considérables pour n’afficher les recommandations que lorsque nous avons suffisamment de données pour les prendre en charge. Si l’administrateur ne voit pas de recommandations pour certains paramètres, cela peut signifier que nous n’avons pas suffisamment de données pour fournir des informations. Toutefois, cela peut changer sur une période à mesure que d’autres données deviennent disponibles.

Étapes suivantes

Pour plus d’informations sur les bases de référence de sécurité, accédez à :

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour