Configurer des stratégies pour Endpoint Privilege Management

Remarque

Cette fonctionnalité est disponible en tant que module complémentaire Intune. Pour plus d’informations, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

Avec Microsoft Intune Endpoint Privilege Management (EPM), les utilisateurs de votre organization peuvent s’exécuter en tant qu’utilisateur standard (sans droits d’administrateur) et effectuer des tâches qui nécessitent des privilèges élevés. Les tâches qui nécessitent généralement des privilèges d’administration sont les installations d’applications (comme les applications Microsoft 365), la mise à jour des pilotes de périphérique et l’exécution de certains diagnostics Windows.

Endpoint Privilege Management prend en charge votre parcours confiance zéro en aidant vos organization à atteindre une large base d’utilisateurs s’exécutant avec le moindre privilège, tout en permettant aux utilisateurs d’exécuter les tâches autorisées par votre organization à rester productifs.

Les informations contenues dans cet article peuvent vous aider à configurer les stratégies et paramètres réutilisables suivants pour EPM :

- Stratégie des paramètres d’élévation Windows.

- Stratégie de règles d’élévation Windows.

- Groupes de paramètres réutilisables, qui sont des configurations facultatives pour vos règles d’élévation.

S’applique à :

- Windows 10

- Windows 11

Bien démarrer avec les stratégies EPM

Endpoint Privilege Management utilise deux types de stratégies que vous configurez pour gérer la façon dont une demande d’élévation de fichier est gérée. Ensemble, les stratégies configurent le comportement des élévations de fichiers lorsque les utilisateurs standard demandent à s’exécuter avec des privilèges administratifs.

Avant de pouvoir créer des stratégies Endpoint Privilege Management, vous devez obtenir une licence EPM dans votre locataire en tant que module complémentaire Intune. Pour plus d’informations sur les licences, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

À propos de la stratégie des paramètres d’élévation Windows

Utilisez la stratégie des paramètres d’élévation Windows lorsque vous souhaitez :

Activez Endpoint Privilege Management sur les appareils. Par défaut, cette stratégie active EPM. Lorsqu’il est activé pour la première fois pour EPM, un appareil approvisionne les composants qui collectent les données d’utilisation sur les demandes d’élévation et qui appliquent des règles d’élévation.

Si ePM est désactivé sur un appareil, les composants clients se désactivent immédiatement. Il y a un délai de sept jours avant la suppression complète du composant EPM. Le délai permet de réduire le temps nécessaire à la restauration d’EPM si un appareil a accidentellement désactivé EPM ou si sa stratégie de paramètres d’élévation n’est pas attribuée.

Réponse d’élévation par défaut : définissez une réponse par défaut pour une demande d’élévation de tout fichier qui n’est pas géré par une stratégie de règle d’élévation Windows. Pour que ce paramètre ait un effet, aucune règle ne peut exister pour l’application et un utilisateur final doit demander explicitement une élévation via le menu contextuel Exécuter avec accès élevé . Par défaut, cette option n’est pas configurée. Si aucun paramètre n’est remis, les composants EPM reviennent à leur valeur par défaut intégrée, qui consiste à refuser toutes les demandes.

Les options suivantes sont disponibles :

- Refuser toutes les demandes : cette option bloque l’action de demande d’élévation de privilèges pour les fichiers qui ne sont pas définis dans une stratégie de règles d’élévation Windows.

- Exiger la confirmation de l’utilisateur : lorsque la confirmation de l’utilisateur est requise, vous pouvez choisir parmi les mêmes options de validation que pour la stratégie de règles d’élévation Windows.

- Exiger l’approbation du support : lorsque l’approbation du support est requise, un administrateur doit approuver les demandes d’élévation sans règle de correspondance avant que l’élévation ne soit requise.

Remarque

Les réponses par défaut ne sont traitées que pour les requêtes provenant du menu contextuel Exécuter avec accès élevé .

Options de validation : définissez les options de validation lorsque la réponse d’élévation par défaut est définie comme Exiger la confirmation de l’utilisateur.

Les options suivantes sont disponibles :

- Justification métier : cette option nécessite que l’utilisateur final fournisse une justification avant d’effectuer une élévation facilitée par la réponse d’élévation par défaut.

- Authentification Windows : cette option nécessite que l’utilisateur final s’authentifie avant d’effectuer une élévation facilitée par la réponse d’élévation par défaut.

Remarque

Plusieurs options de validation peuvent être sélectionnées pour répondre aux besoins du organization. Si aucune option n’est sélectionnée, l’utilisateur doit uniquement cliquer sur Continuer pour terminer l’élévation.

Envoyer des données d’élévation pour la création de rapports : ce paramètre contrôle si votre appareil partage les données de diagnostic et d’utilisation avec Microsoft. Lorsqu’il est activé pour partager des données, le type de données est configuré par le paramètre Étendue de création de rapports.

Les données de diagnostic sont utilisées par Microsoft pour mesurer l’intégrité des composants du client EPM. Les données d’utilisation sont utilisées pour vous montrer les élévations qui se produisent au sein de votre locataire. Pour plus d’informations sur les types de données et leur mode de stockage, consultez Collecte et confidentialité des données pour Endpoint Privilege Management.

Les options suivantes sont disponibles :

- Oui : cette option envoie des données à Microsoft en fonction du paramètre Étendue du rapport .

- Non : cette option n’envoie pas de données à Microsoft.

Étendue du rapport : ce paramètre contrôle la quantité de données envoyées à Microsoft lorsque l’option Envoyer des données d’élévation pour la création de rapports est définie sur Oui. Par défaut, les données de diagnostic et toutes les élévations de point de terminaison sont sélectionnées.

Les options suivantes sont disponibles :

- Données de diagnostic et élévations managées uniquement : cette option envoie des données de diagnostic à Microsoft sur l’intégrité des composants clients ET des données sur les élévations facilitées par Endpoint Privilege Management.

- Données de diagnostic et toutes les élévations de point de terminaison : cette option envoie des données de diagnostic à Microsoft sur l’intégrité des composants clients ET des données sur toutes les élévations qui se produisent sur le point de terminaison.

- Données de diagnostic uniquement : cette option envoie uniquement les données de diagnostic à Microsoft concernant l’intégrité des composants clients.

À propos de la stratégie des règles d’élévation Windows

Utilisez des profils pour la stratégie de règles d’élévation Windows afin de gérer l’identification de fichiers spécifiques et la façon dont les demandes d’élévation pour ces fichiers sont gérées. Chaque stratégie de règle d’élévation Windows inclut une ou plusieurs règles d’élévation. C’est avec des règles d’élévation que vous configurez les détails sur le fichier en cours de gestion et la configuration requise pour qu’il soit élevé.

Chaque règle d’élévation indique à EPM comment :

Identifiez le fichier à l’aide de :

- Nom de fichier (extension comprise). La règle prend également en charge des conditions facultatives telles qu’une version de build minimale, un nom de produit ou un nom interne. Des conditions facultatives sont utilisées pour valider davantage le fichier lors d’une tentative d’élévation.

- Certificat. Les certificats peuvent être ajoutés directement à une règle ou à l’aide d’un groupe de paramètres réutilisables. Lorsqu’un certificat est utilisé dans une règle, il doit également être valide. Nous vous recommandons d’utiliser des groupes de paramètres réutilisables, car ils peuvent être plus efficaces et simplifier une modification ultérieure du certificat. Pour plus d’informations, consultez la section suivante Groupes de paramètres réutilisables.

Validez le fichier :

- Hachage de fichier. Un hachage de fichier est requis pour les règles automatiques. Pour les règles confirmées par l’utilisateur, vous pouvez choisir d’utiliser un certificat ou un hachage de fichier, auquel cas le hachage de fichier devient facultatif.

- Certificat. Si un certificat est fourni, les API Windows sont utilisées pour valider le certificat et la révocation status.

- Propriétés supplémentaires. Toutes les propriétés supplémentaires spécifiées dans les règles doivent correspondre.

Configurez le type d’élévation de fichiers. Le type d’élévation identifie ce qui se passe lorsqu’une demande d’élévation est effectuée pour le fichier. Par défaut, cette option est définie sur Utilisateur confirmé, ce que nous recommandons pour les élévations.

- Utilisateur confirmé (recommandé) : une élévation confirmée par l’utilisateur nécessite toujours que l’utilisateur clique sur une invite de confirmation pour exécuter le fichier. Vous pouvez ajouter d’autres confirmations utilisateur. L’une exige que les utilisateurs s’authentifient à l’aide de leurs informations d’identification organization. Une autre option exige que l’utilisateur entre une justification professionnelle. Bien que le texte entré pour une justification soit à la charge de l’utilisateur, EPM peut le collecter et le signaler lorsque l’appareil est configuré pour signaler des données d’élévation dans le cadre de sa stratégie de paramètres d’élévation Windows.

- Automatique : une élévation automatique se produit de manière invisible pour l’utilisateur. Il n’y a pas d’invite et aucune indication que le fichier s’exécute dans un contexte élevé.

- Prise en charge approuvée : un administrateur doit approuver toute demande d’élévation requise par le support qui n’a pas de règle correspondante avant que l’application ne soit autorisée à s’exécuter avec des privilèges élevés.

Gérer le comportement des processus enfants. Vous pouvez définir le comportement d’élévation qui s’applique à tous les processus enfants créés par le processus avec élévation de privilèges.

- Exiger une règle à élever : configurez un processus enfant pour exiger sa propre règle avant que ce processus enfant puisse s’exécuter dans un contexte élevé.

- Refuser tout : tous les processus enfants sont lancés sans contexte élevé.

- Autoriser les processus enfants à s’exécuter avec élévation de privilèges : configurez un processus enfant pour qu’il s’exécute toujours avec élévation de privilèges.

Remarque

Pour plus d’informations sur la création de règles fortes, consultez nos conseils pour créer des règles d’élévation avec Endpoint Privilege Management.

Vous pouvez également utiliser l’applet Get-FileAttributes de commande PowerShell à partir du module PowerShell EpmTools. Cette applet de commande peut récupérer les attributs de fichier d’un fichier .exe et extraire ses certificats de serveur de publication et d’autorité de certification vers un emplacement défini que vous pouvez utiliser pour remplir les propriétés de la règle d’élévation pour une application particulière.

Attention

Nous vous recommandons d’utiliser l’élévation automatique avec parcimonie et uniquement pour les fichiers approuvés qui sont critiques pour l’entreprise. Les utilisateurs finaux élèvent automatiquement ces applications à chaque lancement de cette application.

Groupe de paramètres réutilisables

Endpoint Privilege Management prend en charge l’utilisation de groupes de paramètres réutilisables pour gérer les certificats au lieu d’ajouter ce certificat directement à une règle d’élévation. Comme tous les groupes de paramètres réutilisables pour Intune, les configurations et les modifications apportées à un groupe de paramètres réutilisables sont automatiquement passées aux stratégies qui référencent le groupe. Nous vous recommandons d’utiliser un groupe de paramètres réutilisables lorsque vous envisagez d’utiliser le même certificat pour valider des fichiers dans plusieurs règles d’élévation. L’utilisation de groupes de paramètres réutilisables est plus efficace lorsque vous utilisez le même certificat dans plusieurs règles d’élévation :

- Certificats que vous ajoutez directement à une règle d’élévation : chaque certificat ajouté directement à une règle est chargé en tant que instance unique par Intune, et ce certificat instance est ensuite associé à cette règle. L’ajout du même certificat directement à deux règles distinctes entraîne son chargement à deux reprises. Par la suite, si vous devez modifier le certificat, vous devez modifier chaque règle individuelle qui le contient. À chaque modification de règle, Intune charge le certificat mis à jour une seule fois pour chaque règle.

- Certificats que vous gérez via un groupe de paramètres réutilisables : chaque fois qu’un certificat est ajouté à un groupe de paramètres réutilisables, Intune charge le certificat une seule fois, quel que soit le nombre de règles d’élévation qui incluent ce groupe. Cette instance du certificat est ensuite associée au fichier de chaque règle qui utilise ce groupe. Par la suite, toute modification apportée au certificat peut être apportée une seule fois dans le groupe de paramètres réutilisables. Cette modification entraîne Intune chargement du fichier mis à jour une seule fois, puis l’application de cette modification à chaque règle d’élévation qui fait référence au groupe.

Stratégie des paramètres d’élévation Windows

Pour configurer les options suivantes sur les appareils, déployez la stratégie de paramètres d’élévation Windows sur les utilisateurs ou les appareils :

- Activez Endpoint Privilege Management sur un appareil.

- Définissez des règles par défaut pour les demandes d’élévation pour tout fichier qui n’est pas géré par une règle d’élévation Endpoint Privilege Management sur cet appareil.

- Configurez les informations qu’EPM renvoie à Intune.

Un appareil doit disposer d’une stratégie de paramètres d’élévation qui permet la prise en charge d’EPM avant que l’appareil puisse traiter une stratégie de règles d’élévation ou gérer les demandes d’élévation. Lorsque la prise en charge est activée, le C:\Program Files\Microsoft EPM Agent dossier est ajouté à l’appareil avec l’agent Microsoft EPM, qui est responsable du traitement des stratégies EPM.

Créer une stratégie de paramètres d’élévation Windows

Connectez-vous au centre d’administration Microsoft Intune et accédez à Endpoint security>Endpoint Privilege Management>, sélectionnez l’onglet >Stratégies, puis sélectionnez Créer une stratégie. Définissez plateformesur Windows 10 et versions ultérieures, profiler sur paramètres d’élévation Windows, puis sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommez les profils afin que vous puissiez facilement les identifier ultérieurement.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Dans Paramètres de configuration, configurez les éléments suivants pour définir les comportements par défaut pour les demandes d’élévation sur un appareil :

Gestion des privilèges de point de terminaison : défini sur Activé (par défaut). Lorsqu’il est activé, un appareil utilise Endpoint Privilege Management. Lorsqu’il est défini sur Désactivé, l’appareil n’utilise pas Endpoint Privilege Management et désactive immédiatement EPM s’il a été activé précédemment. Après sept jours, l’appareil déprovisionne les composants pour Endpoint Privilege Management.

Réponse d’élévation par défaut : configurez la façon dont cet appareil gère les demandes d’élévation pour les fichiers qui ne sont pas gérés directement par une règle :

- Non configuré : cette option fonctionne de la même façon que Refuser toutes les requêtes.

- Refuser toutes les demandes : EPM ne facilite pas l’élévation des fichiers et l’utilisateur voit apparaître une fenêtre contextuelle contenant des informations sur le refus. Cette configuration n’empêche pas les utilisateurs disposant d’autorisations d’administration d’utiliser Exécuter en tant qu’administrateur pour exécuter des fichiers non managés.

- Exiger l’approbation du support : ce comportement indique à EPM d’inviter l’utilisateur à envoyer une demande approuvée par le support.

- Exiger la confirmation de l’utilisateur : l’utilisateur reçoit une simple invite pour confirmer son intention d’exécuter le fichier. Vous pouvez également exiger d’autres invites disponibles dans la liste déroulante Validation :

- Justification métier : demandez à l’utilisateur d’entrer une justification pour l’exécution du fichier. Il n’existe aucun format requis pour cette justification. Les entrées utilisateur sont enregistrées et peuvent être examinées par le biais de journaux si l’étendue de création de rapports inclut la collection d’élévations de point de terminaison.

- Authentification Windows : cette option nécessite que l’utilisateur s’authentifie à l’aide de ses informations d’identification organization.

Envoyer des données d’élévation pour la création de rapports : par défaut, ce comportement est défini sur Oui. Lorsque la valeur est oui, vous pouvez configurer une étendue de création de rapports. Lorsqu’il est défini sur Non, un appareil ne signale pas de données de diagnostic ou d’informations sur les élévations de fichiers à Intune.

Étendue des rapports : choisissez le type d’informations qu’un appareil doit Intune :

Données de diagnostic et toutes les élévations de point de terminaison (par défaut) : l’appareil signale les données de diagnostic et les détails sur toutes les élévations de fichiers qu’EPM facilite.

Ce niveau d’informations peut vous aider à identifier d’autres fichiers qui ne sont pas encore gérés par une règle d’élévation que les utilisateurs cherchent à exécuter dans un contexte élevé.

Données de diagnostic et élévations gérées uniquement : l’appareil signale des données de diagnostic et des détails sur les élévations de fichiers uniquement pour les fichiers gérés par une stratégie de règle d’élévation. Les demandes de fichiers pour les fichiers non managés et les fichiers élevés par le biais de l’action Windows par défaut Exécuter en tant qu’administrateur ne sont pas signalées en tant qu’élévations managées.

Données de diagnostic uniquement : seules les données de diagnostic pour le fonctionnement de Endpoint Privilege Management sont collectées. Les informations sur les élévations de fichiers ne sont pas signalées à Intune.

Quand vous êtes prêt, sélectionnez Suivant pour continuer.

Dans la page Balises d’étendue, sélectionnez les balises d’étendue souhaitées à appliquer, puis sélectionnez Suivant.

Pour Affectations, sélectionnez les groupes qui reçoivent la stratégie. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

Pour Vérifier + créer, passez en revue vos paramètres, puis sélectionnez Créer. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie est également affichée dans la liste des stratégies.

Stratégie de règles d’élévation Windows

Déployez une stratégie de règles d’élévation Windows sur des utilisateurs ou des appareils afin de déployer une ou plusieurs règles pour les fichiers gérés pour l’élévation par Endpoint Privilege Management. Chaque règle que vous ajoutez à cette stratégie :

- Identifie un fichier pour lequel vous souhaitez gérer les demandes d’élévation.

- Peut inclure un certificat pour vous aider à valider l’intégrité de ce fichier avant son exécution. Vous pouvez également ajouter un groupe réutilisable qui contient un certificat que vous utilisez ensuite avec une ou plusieurs règles ou stratégies.

- Spécifie si le type d’élévation du fichier est automatique (en mode silencieux) ou nécessitant une confirmation de l’utilisateur. Avec la confirmation de l’utilisateur, vous pouvez ajouter des actions utilisateur supplémentaires qui doivent être effectuées avant l’exécution du fichier. En plus de cette stratégie, un appareil doit également se voir attribuer une stratégie de paramètres d’élévation Windows qui active Endpoint Privilege Management.

Créer une stratégie de règles d’élévation Windows

Connectez-vous au centre d’administration Microsoft Intune et accédez à Endpoint security>Endpoint Privilege Management>, sélectionnez l’onglet >Stratégies, puis sélectionnez Créer une stratégie. Définissez la plateformesur Windows 10 et versions ultérieures, profiler sur la stratégie de règles d’élévation Windows, puis sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommez les profils afin que vous puissiez facilement les identifier ultérieurement.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Dans Paramètres de configuration, ajoutez une règle pour chaque fichier que cette stratégie gère. Lorsque vous créez une stratégie, la stratégie commence comprend une règle vide avec un type d’élévation Utilisateur confirmé et aucun nom de règle. Commencez par configurer cette règle, puis sélectionnez Ajouter pour ajouter d’autres règles à cette stratégie. Chaque nouvelle règle que vous ajoutez a un type d’élévation Utilisateur confirmé, qui peut être modifié lorsque vous configurez la règle.

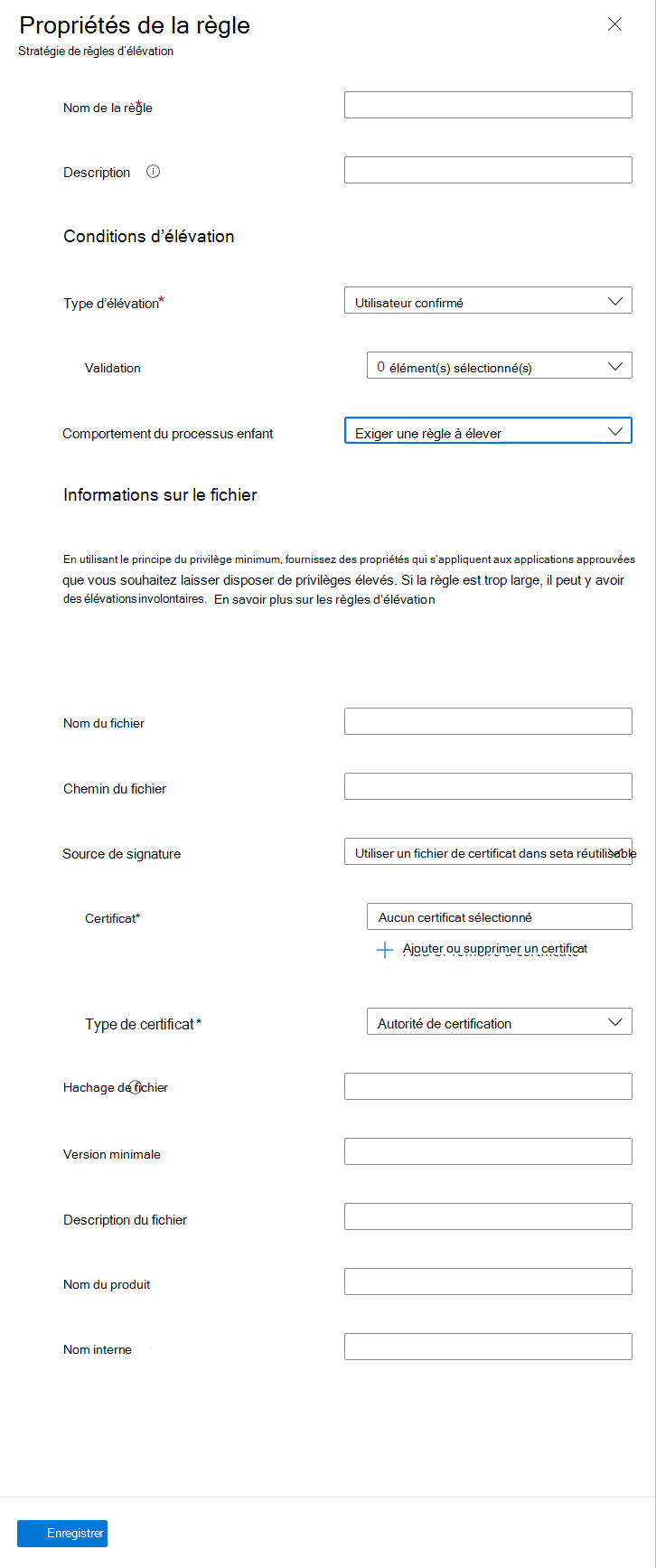

Pour configurer une règle, sélectionnez Modifier instance pour ouvrir sa page propriétés de règle, puis configurez les éléments suivants :

- Nom de la règle : spécifiez un nom descriptif pour la règle. Nommez vos règles afin de pouvoir les identifier facilement ultérieurement.

- Description (facultatif) : entrez une description pour le profil.

Les conditions d’élévation sont des conditions qui définissent la façon dont un fichier s’exécute et les validations utilisateur qui doivent être remplies avant que le fichier auquel cette règle s’applique puisse être exécuté.

Type d’élévation : par défaut, cette option est définie sur Utilisateur confirmé, qui est le type d’élévation que nous recommandons pour la plupart des fichiers.

Utilisateur confirmé : nous recommandons cette option pour la plupart des règles. Lorsqu’un fichier est exécuté, l’utilisateur reçoit une simple invite pour confirmer son intention d’exécuter le fichier. La règle peut également inclure d’autres invites disponibles dans la liste déroulante Validation :

- Justification métier : demandez à l’utilisateur d’entrer une justification pour l’exécution du fichier. Il n’existe aucun format requis pour l’entrée. L’entrée utilisateur est enregistrée et peut être examinée par le biais de journaux si l’étendue de création de rapports inclut la collection d’élévations de point de terminaison.

- Authentification Windows : cette option nécessite que l’utilisateur s’authentifie à l’aide de ses informations d’identification organization.

Automatique : ce type d’élévation exécute automatiquement le fichier en question avec des autorisations élevées. L’élévation automatique est transparente pour l’utilisateur, sans demander de confirmation ni exiger une justification ou une authentification de la part de l’utilisateur.

Attention

Utilisez uniquement l’élévation automatique pour les fichiers que vous approuvez. Ces fichiers sont automatiquement élevés sans interaction de l’utilisateur. Les règles qui ne sont pas bien définies peuvent permettre aux applications non approuvées de s’élever. Pour plus d’informations sur la création de règles fortes, consultez les instructions relatives à la création de règles.

Prise en charge approuvée : ce type d’élévation nécessite qu’un administrateur approuve une demande avant que l’élévation ne soit autorisée à se terminer. Pour plus d’informations, consultez Prise en charge des demandes d’élévation approuvées.

Importante

L’utilisation de l’élévation approuvée par la prise en charge pour les fichiers nécessite que les administrateurs disposant d’autorisations supplémentaires examinent et approuvent chaque demande d’élévation de fichier avant ce fichier sur l’appareil disposant d’autorisations d’administrateur. Pour plus d’informations sur l’utilisation du type d’élévation approuvé par prise en charge, consultez Prise en charge des élévations de fichiers approuvées pour Endpoint Privilege Management.

Comportement du processus enfant : par défaut, cette option est définie sur Exiger la règle à élever, ce qui nécessite que le processus enfant corresponde à la même règle que le processus qui le crée. Les autres options incluent notamment :

- Autoriser tous les processus enfants à s’exécuter avec élévation de privilèges : cette option doit être utilisée avec précaution, car elle permet aux applications de créer des processus enfants de manière inconditionnelle.

- Refuser tout : cette configuration empêche la création d’un processus enfant.

Les informations sur les fichiers sont l’endroit où vous spécifiez les détails qui identifient un fichier auquel cette règle s’applique.

Nom de fichier : spécifiez le nom de fichier et son extension. Par exemple :

myapplication.exeChemin d’accès au fichier (facultatif) : spécifiez l’emplacement du fichier. Si le fichier peut être exécuté à partir de n’importe quel emplacement ou est inconnu, vous pouvez laisser ce champ vide. Vous pouvez également utiliser une variable.

Source de signature : choisissez l’une des options suivantes :

Utiliser un fichier de certificat dans les paramètres réutilisables (par défaut) : cette option utilise un fichier de certificat qui a été ajouté à un groupe de paramètres réutilisables pour Endpoint Privilege Management. Vous devez créer un groupe de paramètres réutilisables avant de pouvoir utiliser cette option.

Pour identifier le certificat, sélectionnez Ajouter ou supprimer un certificat, puis sélectionnez le groupe réutilisable qui contient le certificat correct. Ensuite, spécifiez le type de certificat du serveur de publication ou de l’autorité de certification.

Charger un fichier de certificat : ajoutez un fichier de certificat directement à la règle d’élévation. Pour Chargement de fichier, spécifiez un fichier .cer qui peut valider l’intégrité du fichier auquel cette règle s’applique. Ensuite, spécifiez le type de certificat du serveur de publication ou de l’autorité de certification.

Non configuré : utilisez cette option lorsque vous ne souhaitez pas utiliser de certificat pour valider l’intégrité du fichier. Lorsqu’aucun certificat n’est utilisé, vous devez fournir un hachage de fichier.

Hachage de fichier : le hachage de fichier est requis lorsque la source de signature est définie sur Non configuré et facultatif lorsqu’il est défini pour utiliser un certificat.

Version minimale : (Facultatif) Utilisez le format x.x.x.x pour spécifier une version minimale du fichier pris en charge par cette règle.

Description du fichier : (Facultatif) Fournissez une description du fichier.

Nom du produit : (Facultatif) Spécifiez le nom du produit dont provient le fichier.

Nom interne : (Facultatif) Spécifiez le nom interne du fichier.

Sélectionnez Enregistrer pour enregistrer la configuration de la règle. Vous pouvez ensuite ajouter d’autres règles. Après avoir ajouté toutes les règles requises par cette stratégie, sélectionnez Suivant pour continuer.

Dans la page Balises d’étendue, sélectionnez les balises d’étendue souhaitées à appliquer, puis sélectionnez Suivant.

Pour Affectations, sélectionnez les groupes qui reçoivent la stratégie. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil. Sélectionnez Suivant.

Dans Vérifier + créer, passez en revue vos paramètres, puis sélectionnez Créer. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie est également affichée dans la liste des stratégies.

Groupes de paramètres réutilisables

Endpoint Privilege Management utilise des groupes de paramètres réutilisables pour gérer les certificats qui valident les fichiers que vous gérez avec les règles d’élévation Endpoint Privilege Management. Comme tous les groupes de paramètres réutilisables pour Intune, les modifications apportées à un groupe réutilisable sont automatiquement passées aux stratégies qui référencent le groupe. Si vous devez mettre à jour le certificat que vous utilisez pour la validation de fichier, vous n’avez besoin de le mettre à jour qu’une seule fois dans le groupe de paramètres réutilisables. Intune applique le certificat mis à jour à toutes vos règles d’élévation qui utilisent ce groupe.

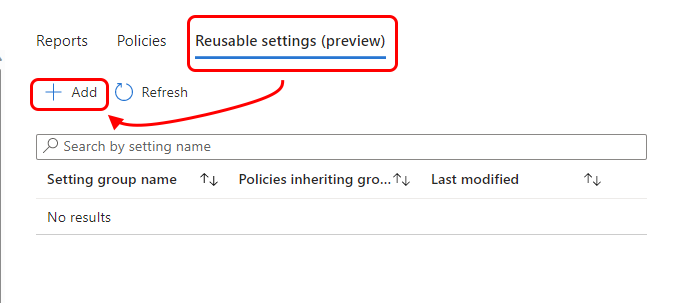

Pour créer le groupe de paramètres réutilisables pour Endpoint Privilege Management :

Connectez-vous au centre d’administration Microsoft Intune et accédez à Endpoint security>Endpoint Privilege Management>, sélectionnez l’onglet >Paramètres réutilisables (préversion), puis sélectionnez Ajouter.

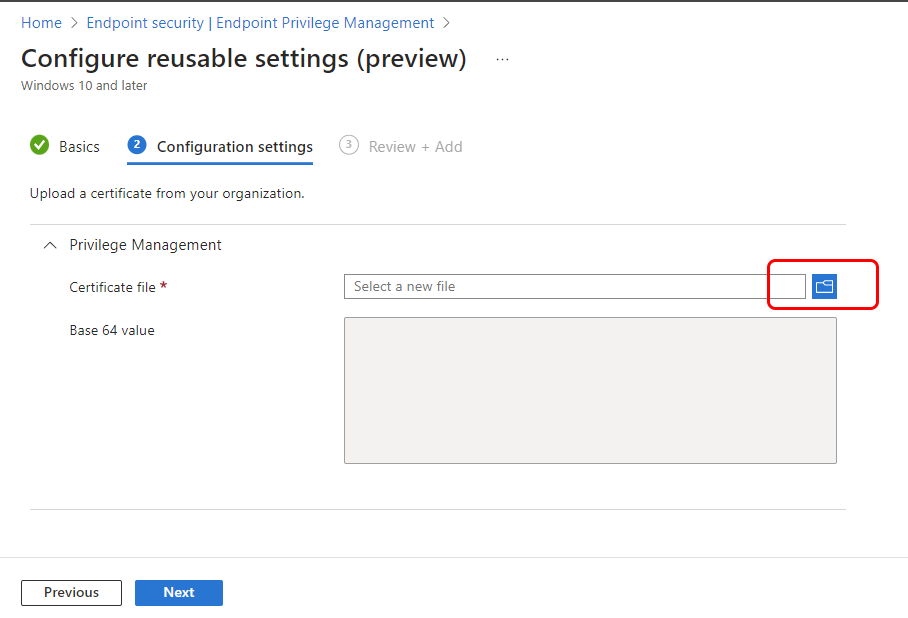

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le groupe réutilisable. Nommez les groupes afin que vous puissiez facilement les identifier par la suite.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Dans Paramètres de configuration, sélectionnez l’icône de dossier pour Fichier de certificat, puis accédez à un . Fichier CER pour l’ajouter à ce groupe réutilisable. Le champ Valeur de base 64 est renseigné en fonction du certificat sélectionné.

Dans Vérifier + créer, passez en revue vos paramètres, puis sélectionnez Ajouter. Lorsque vous sélectionnez Ajouter, votre configuration est enregistrée et le groupe est ensuite affiché dans la liste des groupes de paramètres réutilisables pour Endpoint Privilege Management.

Gestion des conflits de stratégie pour Endpoint Privilege Management

À l’exception de la situation suivante, les stratégies en conflit pour EPM sont gérées comme tout autre conflit de stratégie.

Stratégie des paramètres d’élévation Windows :

Lorsqu’un appareil reçoit deux stratégies de paramètres d’élévation distinctes avec des valeurs en conflit, le client EPM revient au comportement client par défaut jusqu’à ce que le conflit soit résolu.

Remarque

Si l’option Activer la gestion des privilèges de point de terminaison est en conflit, le comportement par défaut du client est Activer EPM. Cela signifie que les composants clients continueront de fonctionner jusqu’à ce qu’une valeur explicite soit remise à l’appareil.

Stratégie des règles d’élévation Windows :

Si un appareil reçoit deux règles ciblant la même application, les deux règles sont consommées sur l’appareil. Quand EPM résout les règles qui s’appliquent à une élévation, il utilise la logique suivante :

- Les règles déployées sur un utilisateur sont prioritaires sur les règles déployées sur un appareil.

- Les règles avec un hachage défini sont toujours considérées comme la règle la plus spécifique .

- Si plusieurs règles s’appliquent (sans hachage défini), la règle avec les attributs les plus définis l’emporte (la plus spécifique).

- Si l’application de la logique ci-dessus entraîne plusieurs règles, l’ordre suivant détermine le comportement d’élévation : Utilisateur confirmé, Support approuvé (une fois disponible), puis Automatique.

Remarque

Si aucune règle n’existe pour une élévation et que cette élévation a été demandée via le menu contextuel Exécuter avec un accès élevé , le comportement d’élévation par défaut est utilisé.

Prochaines étapes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour