Gérer la confidentialité et la protection des données avec Microsoft Priva et Microsoft Purview

Au moins 71 % des pays/régions ont adopté ou introduit une législation sur la confidentialité des données, selon les Nations Unies. Il y a de bonnes chances que votre organization soit basée ou ait des clients ou des employés dans des régions dotées de lois sur la confidentialité des données. Le règlement général sur la protection des données (RGPD) de l’Union européenne constitue un exemple important de loi sur la protection des données avec un large impact. De nombreuses organisations sont soumises à plusieurs réglementations qui sont elles-mêmes fréquemment mises à jour. À mesure que le paysage réglementaire s’étend, il n’a jamais été aussi essentiel pour les organisations de protéger les données personnelles tout en restant au fait des changements. Le non-respect des lois et réglementations en matière de confidentialité des données peut entraîner des sanctions financières considérables, des répercussions juridiques et commerciales et une érosion de la confiance de vos clients.

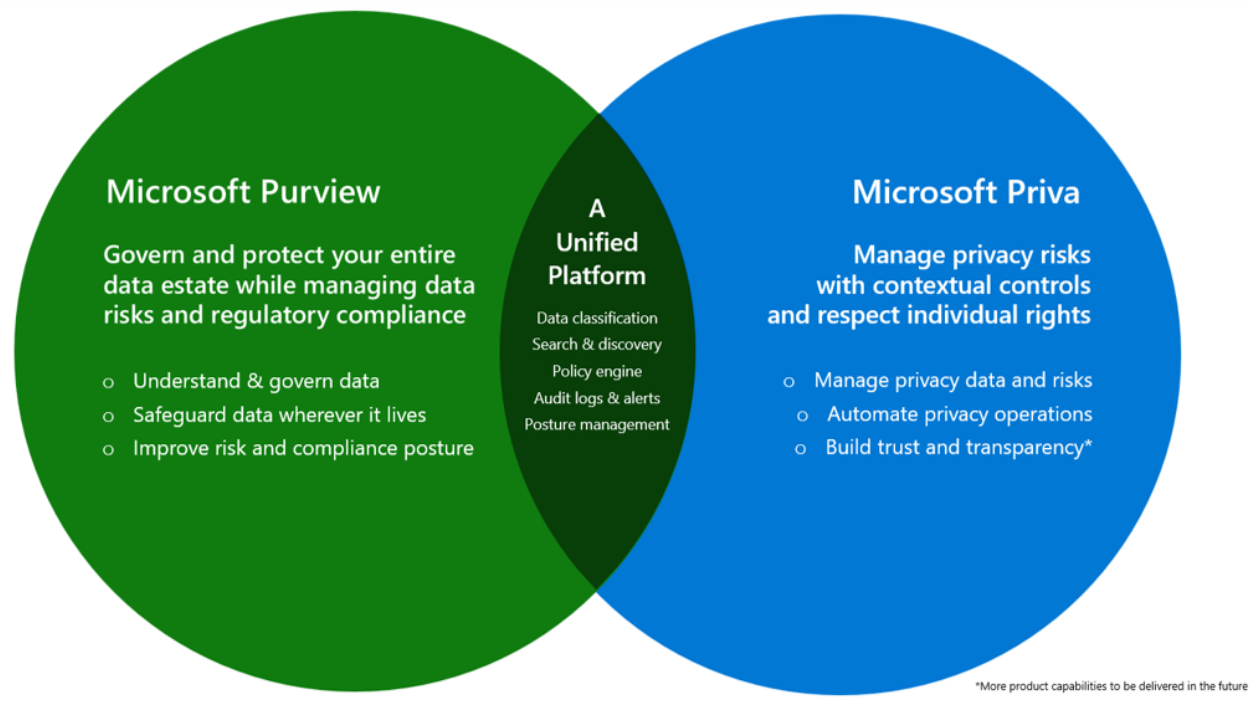

La confidentialité des données et la protection des données vont de pair. Vous ne pouvez pas avoir de confidentialité des données sans protection des données. La protection des données permet de protéger les données personnelles stockées et gérées par votre organization contre les menaces et les fuites externes. La confidentialité des données fournit une autre couche de protection sophistiquée, qui permet de respecter l’objectif de l’utilisation des données personnelles et de respecter les droits d’une personne concernée tout au long du cycle de vie des données. Pour aider les organisations, quel que soit leur taille ou leur emplacement, à renforcer leur posture de protection et de confidentialité des données, nous proposons des solutions robustes et évolutives dans Microsoft Priva et Microsoft Purview.

Comment Microsoft Priva et Microsoft Purview fonctionnent ensemble

Microsoft Priva et Microsoft Purview fournissent une plateforme unifiée pour vous aider à vous conformer aux réglementations en matière de confidentialité des données. Les fonctionnalités complémentaires des solutions de gestion des risques et de la conformité Purview et des solutions de gestion de la confidentialité Priva vous aident à évaluer les données personnelles au sein de votre organization et fournissent une automatisation et une scalabilité pour aider à réduire la complexité de la protection adéquate des données.

Comment utiliser ce guide

Utilisez les conseils de ces articles pour vous aider à évaluer les risques et à prendre les mesures appropriées pour protéger les données personnelles dans l’environnement de votre organization. Ce guide comprend quatre étapes générales pour vous aider à comprendre comment et quand utiliser la solution Microsoft appropriée pour répondre aux obligations de confidentialité des données de votre organization.

Les étapes de cette solution sont les suivantes :

- Évaluer les données et les risques de votre organization : commencez votre parcours en comprenant vos données et les risques possibles.

- Protéger et gouverner vos données : identifiez, catégorisez et gérez les données que vous devez protéger.

- Suivez les réglementations en matière de confidentialité : surveillez votre progression dans l’exécution des évaluations et restez à jour à mesure que les réglementations changent.

- Répondre aux incidents de confidentialité des données et aux demandes du sujet : configurez des alertes afin de pouvoir répondre aux risques de confidentialité et automatiser votre gestion des demandes des personnes concernées.

Importante

Suivre ces conseils ne vous permettra pas nécessairement de vous conformer à une réglementation sur la confidentialité des données, en particulier compte tenu du nombre d’étapes requises qui sont en dehors du contexte des fonctionnalités. Il vous incombe de garantir votre conformité et de consulter vos équipes juridiques et de conformité, ou de demander des conseils et des conseils à des tiers spécialisés dans la conformité.

Ressources

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour