Utilisation d’activités suspectes

S’applique à : Advanced Threat Analytics version 1.9

Cet article explique les bases de l'utilisation d'Advanced Threat Analytics.

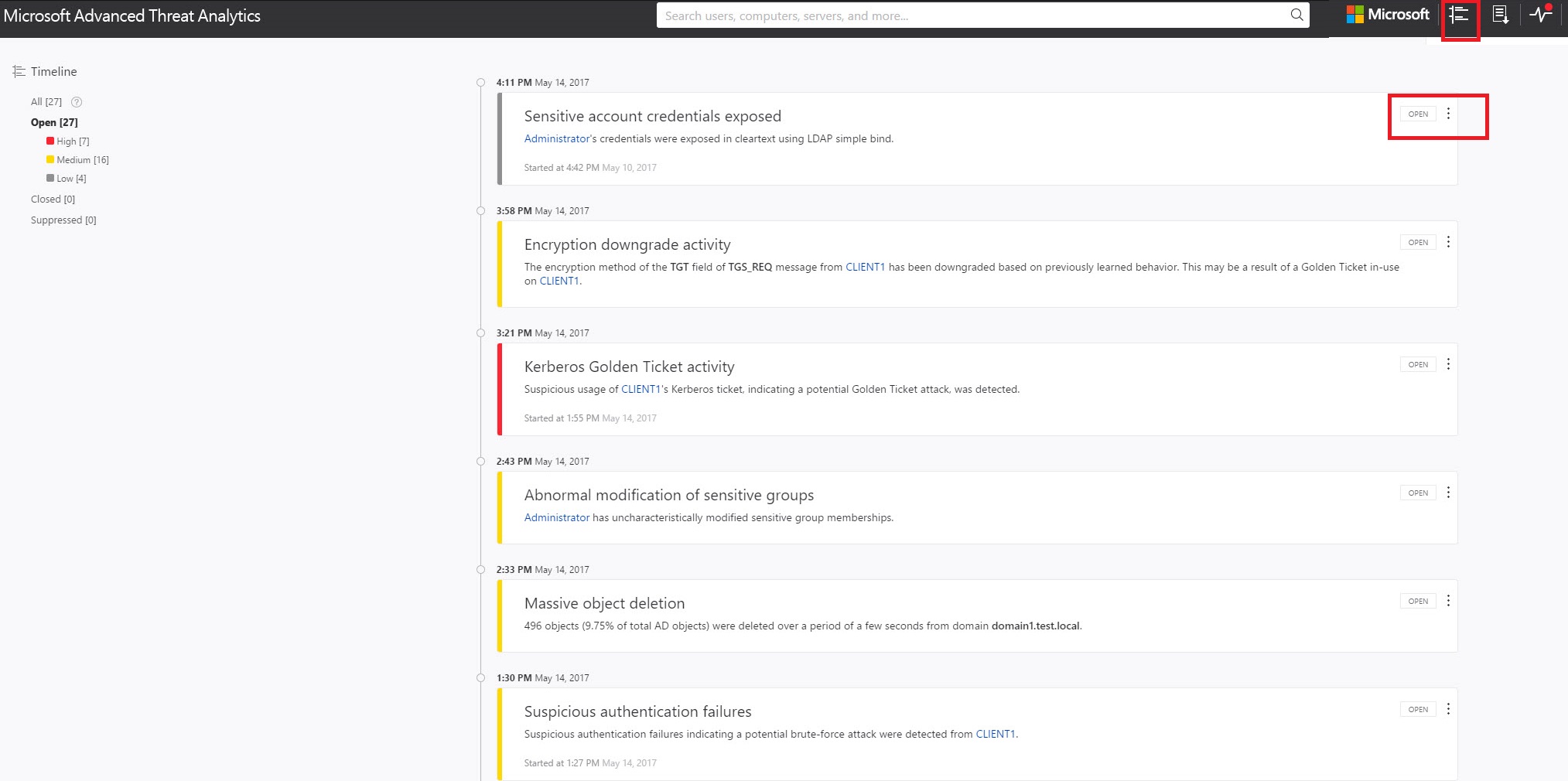

Passer en revue les activités suspectes dans le cadre de la chronologie des attaques

Après vous être connecté à la Console ATA, vous êtes automatiquement redirigé vers la Ligne de temps ouverte sur les activités suspectes. Les activités suspectes sont répertoriées par ordre chronologique avec les activités suspectes les plus récentes en haut de la ligne de temps. Chaque activité suspecte contient les informations suivantes :

Entités impliquées, notamment les utilisateurs, les ordinateurs, les serveurs, les contrôleurs de domaine et les ressources.

Temps et délai des activités suspectes.

Gravité de l’activité suspecte, Élevée, Moyenne ou Faible.

État : ouvert, fermé ou supprimé.

Possibilité de

Partagez l’activité suspecte avec d’autres personnes de votre organisation par email.

Exportation de l’activité suspecte dans Excel.

Remarque

- Lorsque vous passez votre souris sur un utilisateur ou un ordinateur, un mini-profil de l'entité s'affiche. Il fournit des informations supplémentaires sur l'entité et indique le nombre d'activités suspectes auxquelles l'entité est liée.

- Si vous cliquez sur une entité, vous accédez au profil de l’entité de l’utilisateur ou de l’ordinateur.

Filtrer la liste des activités suspectes

Pour filtrer la liste des activités suspectes :

Dans le volet Filtrer par situé à gauche de l'écran, sélectionner l'une des options suivantes : Tous, Ouvert, Fermé, ou Supprimé.

Pour filtrer davantage la liste, sélectionner Élevé, Moyen ou Faible.

Gravité de l’activité suspecte

Faible

Indique des activités suspectes qui peuvent conduire à des attaques conçues pour que des utilisateurs ou des logiciels malveillants accèdent aux données organisationnelles.

Moyenne

Indique les activités suspectes qui peuvent exposer des identités spécifiques à des risques d'attaques plus graves pouvant aboutir à une usurpation d'identité ou à une élévation des privilèges

Activité

Indique les activités suspectes qui peuvent conduire à une usurpation d'identité, à une élévation des privilèges ou à d'autres attaques à fort impact

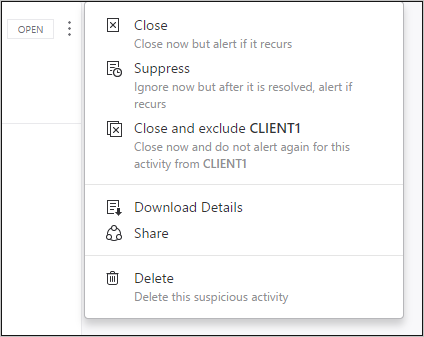

Correction des activités suspectes

Vous pouvez modifier l'état d'une activité suspecte en cliquant sur l'état actuel de l'activité suspecte et en sélectionnant l'un des éléments suivants : Ouvert, Supprimé, Fermé, ou Effacé. Pour ce faire, cliquer sur les trois points en haut à droite d’une activité suspecte spécifique pour afficher la liste des actions disponibles.

Statut d'activité suspecte

Ouvrir : toutes les nouvelles activités suspectes apparaissent dans cette liste.

Fermer : permet de suivre les activités suspectes que vous avez identifiées, recherchées et corrigées ou atténuées.

Remarque

Si la même activité est détectée à nouveau dans un court laps de temps, l'ATA peut rouvrir une activité fermée.

Supprimer : la suppression d’une activité signifie que vous souhaitez l’ignorer pour l’instant et qu’elle n’est alertée qu’en cas de nouvelle instance. Cela signifie que s’il existe une alerte similaire, ATA ne le rouvrira pas. Mais si l’alerte s’arrête pendant sept jours, et qu’elle est à nouveau vue, vous êtes à nouveau alerté.

Supprimer : si vous supprimez une alerte, elle est supprimée du système, de la base de données et vous ne pourrez PAS la restaurer. Une fois que vous avez cliqué sur Supprimer, vous serez en mesure de supprimer toutes les activités suspectes du même type.

Exclure : possibilité d’exclure une entité de déclencher davantage d’un certain type d’alertes. Par exemple, vous pouvez configurer l'ATA de manière à exclure une entité spécifique (utilisateur ou ordinateur) de toute nouvelle alerte pour un certain type d'activité suspecte, comme un administrateur spécifique qui exécute du code à distance ou un scanneur de sécurité qui effectue une reconnaissance DNS. Outre la possibilité d'ajouter des exclusions directement sur l'activité suspecte au fur et à mesure qu'elle est détectée dans la chronologie, vous pouvez également accéder à la page de configuration des Exclusions, et pour chaque activité suspecte, ajouter et supprimer manuellement des entités ou des sous-réseaux exclus (par exemple pour le Pass-the-Ticket).

Remarque

Les pages de configuration ne peuvent être modifiées que par les administrateurs ATA.