Configurer des sources de déploiement pour App Services sur Azure Stack Hub

App Service sur Azure Stack Hub prend en charge le déploiement à la demande à partir de différents fournisseurs de contrôle de code source. Cette fonctionnalité permet aux développeurs d’applications d’effectuer un déploiement directement à partir de leurs dépôts de contrôle de code source. Si les utilisateurs souhaitent configurer App Service pour qu'il se connecte à leurs référentiels, un opérateur de cloud doit d'abord configurer l'intégration entre App Service sur Azure Stack Hub et le fournisseur de contrôle de code source.

En plus du Git local, les fournisseurs de contrôle de code source suivants sont pris en charge :

- GitHub

- BitBucket

- OneDrive

- DropBox

Afficher les sources de déploiement dans l’administration App Service

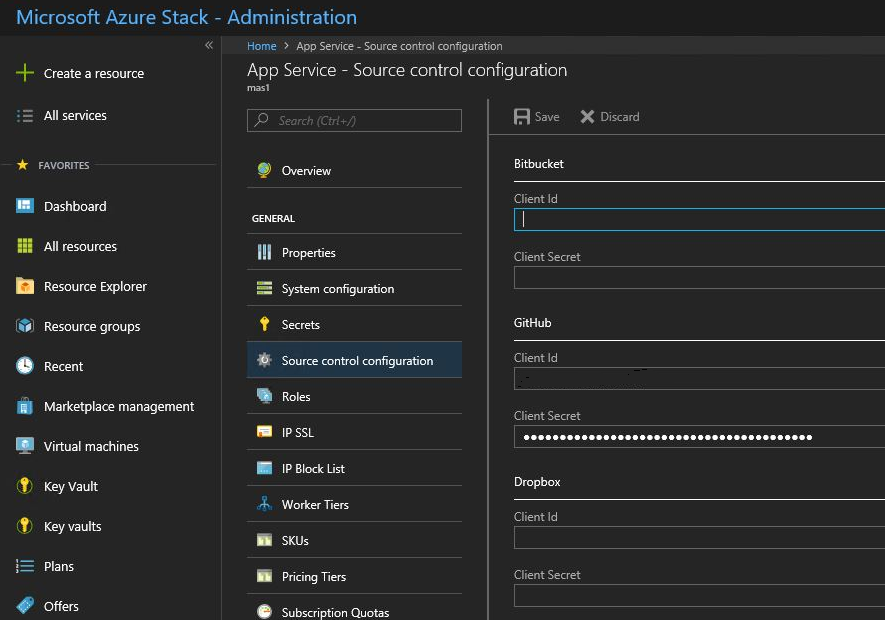

Connectez-vous au portail administrateur Azure Stack Hub en tant qu’administrateur du service.

Accédez à Tous les Services et sélectionnez App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source). Vous pouvez voir la liste de toutes les sources de déploiement configurées.

Configurer GitHub

Vous avez besoin d’un compte GitHub pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

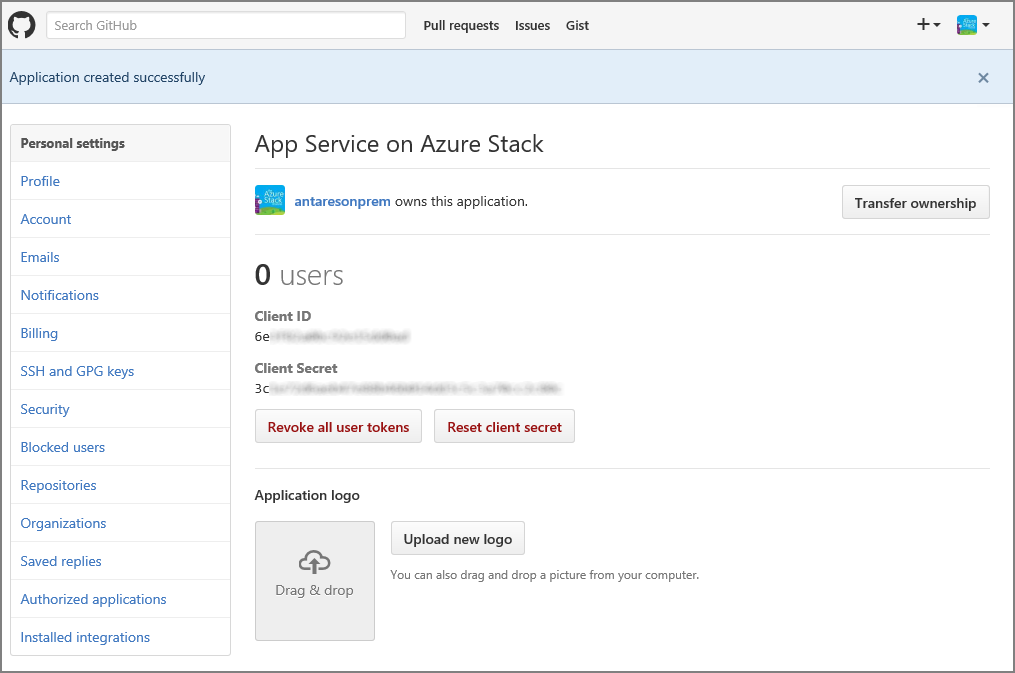

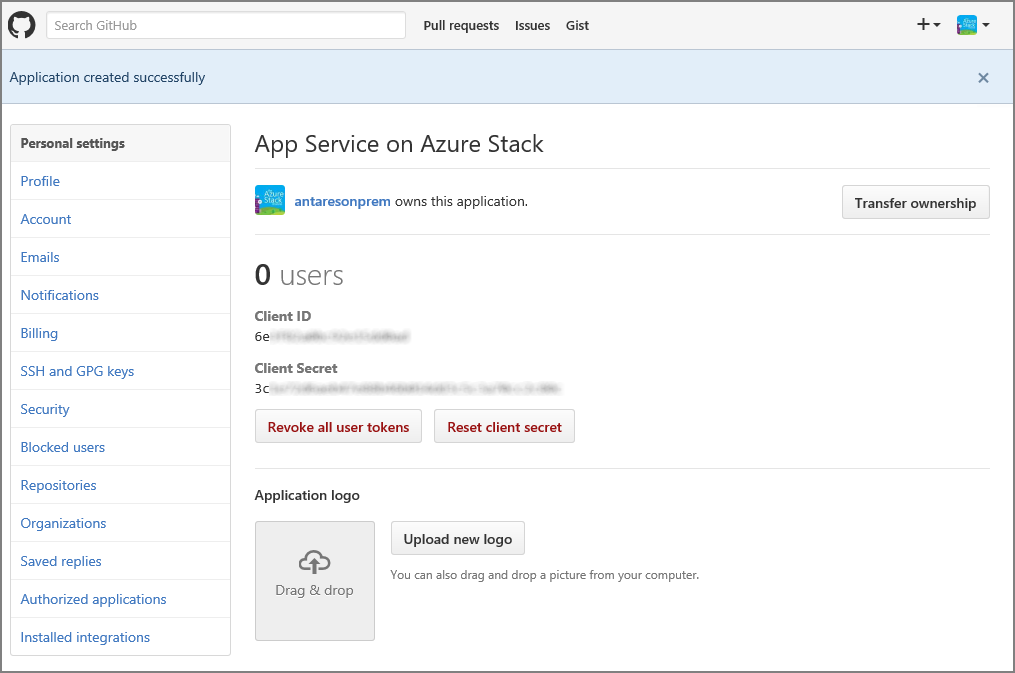

Connectez-vous à GitHub, accédez à https://www.github.com/settings/developers, puis sélectionnez Register a new application (Inscrire une nouvelle application).

Entrez un nom d’application. Par exemple, App Service sur Azure Stack Hub.

Entrez l’URL de la page d’accueil. L'URL de la page d'accueil doit être l'adresse du portail Azure Stack Hub. Par exemple :

https://portal.<region>.<FQDN>. Pour plus d’informations sur le nom de domaine complet (FQDN) Azure Stack Hub, consultez Espace de noms DNS Azure Stack Hub.Entrez une description de l’application.

Entrez l’URL de rappel d’autorisation. Dans un déploiement par défaut d'Azure Stack Hub, l'URL apparaît sous la forme

https://portal.<region>.<FQDN>/TokenAuthorize.Sélectionnez Register application (Inscrire l’application). Une page s’affiche, qui indique l’ID client et le secret client de l’application.

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez l’ID client et la clé secrète client dans les zones de saisie correspondantes pour GitHub.

Sélectionnez Enregistrer.

Configurer BitBucket

Vous avez besoin d’un compte BitBucket pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

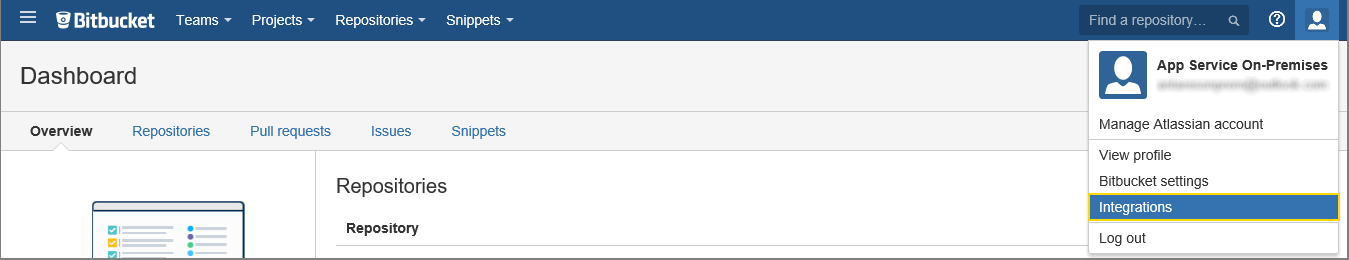

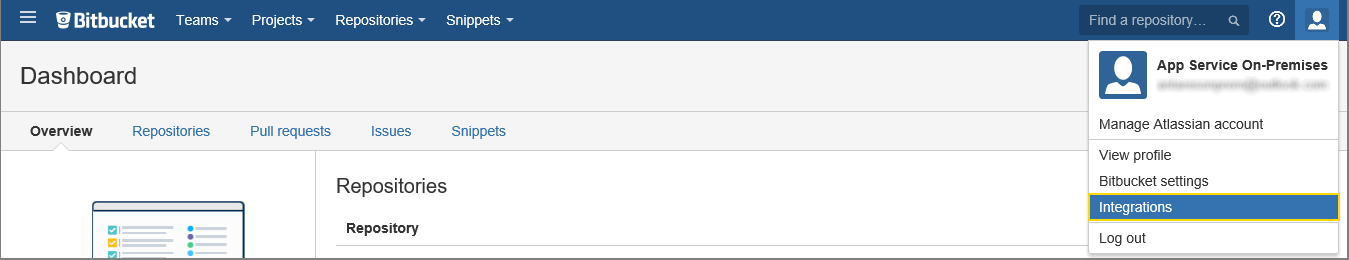

Connectez-vous à BitBucket et accédez à Intégrations dans votre compte.

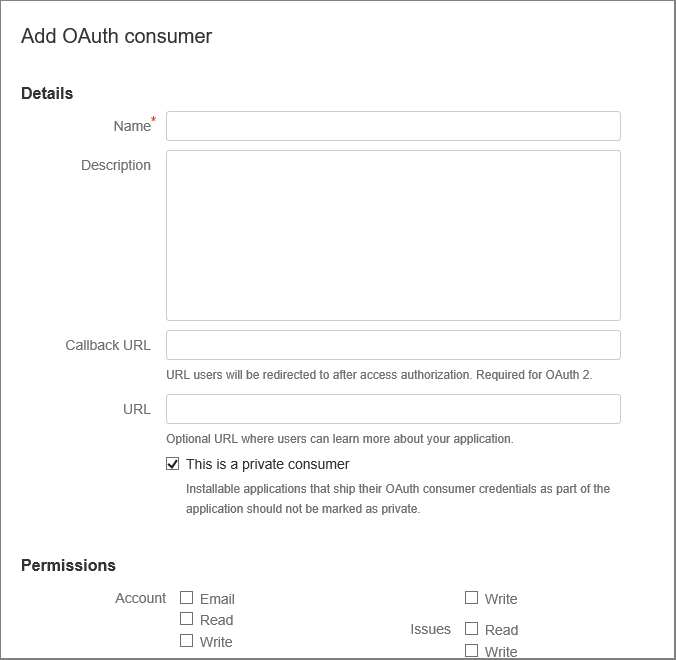

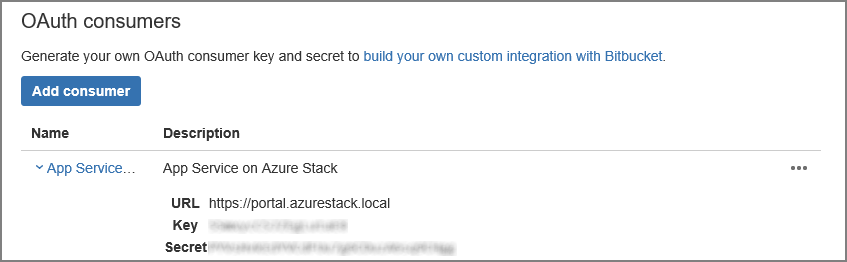

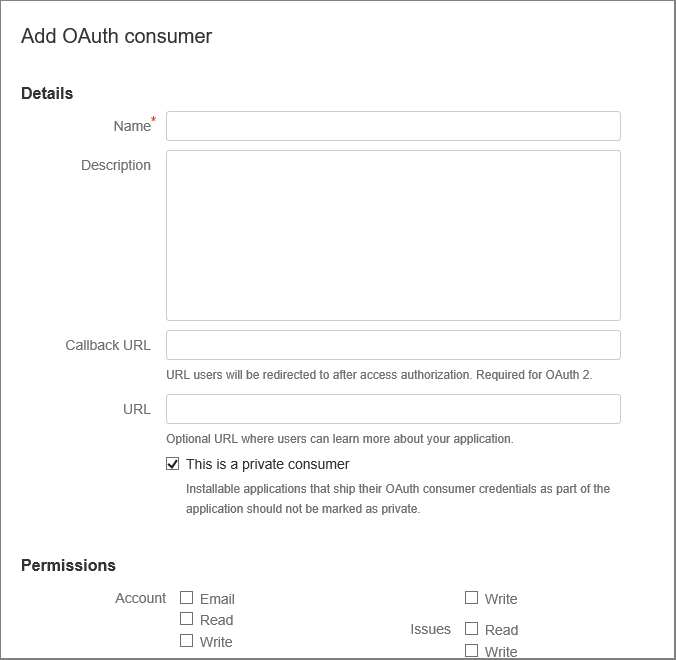

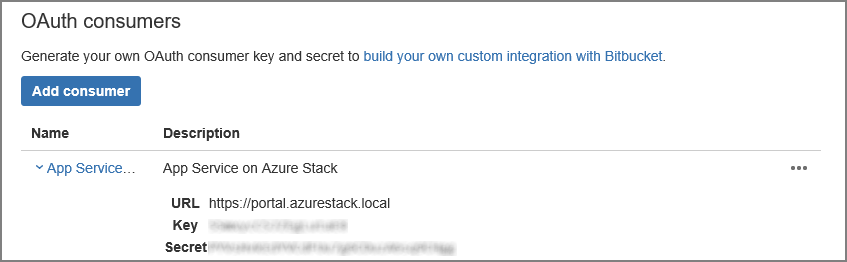

Sélectionnez OAuth sous Gestion de l’accès et sur Add consumer (Ajouter un consommateur).

Entrez un nom pour le consommateur. Par exemple, App Service sur Azure Stack Hub.

Entrez une description pour l’application.

Entrez l’URL de rappel. Dans un déploiement par défaut d'Azure Stack Hub, l'URL de rappel apparaît sous la forme

https://portal.<region>.<FQDN>/TokenAuthorize. L’URL doit respecter la mise en majuscules indiquée ici pour une intégration BitBucket réussie.Entrez l’URL. Cette URL doit être celle du portail Azure Stack Hub. Par exemple :

https://portal.<region>.<FQDN>.Sélectionnez les autorisations requises :

- Référentiels : Lire

- Webhooks : Lecture et écriture

Sélectionnez Enregistrer. Cette nouvelle application s’affiche maintenant avec la clé et le secret sous OAuth consumers (Consommateurs OAuth).

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez la clé dans la zone de saisie ID client et la clé secrète dans la zone de saisie Clé secrète client pour BitBucket.

Sélectionnez Enregistrer.

Configurer OneDrive

Vous devez disposer d’un compte Microsoft lié à un compte OneDrive pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

Notes

Les comptes OneDrive Entreprise ne sont pas pris en charge actuellement.

Accédez à https://portal.azure.com/#view/Microsoft_AAD_RegisteredApps/ApplicationsListBlade et connectez-vous en utilisant votre compte Microsoft.

Sous inscriptions d'applications, sélectionnez Nouvelle inscription.

Entrez un Nom pour la nouvelle inscription d’application : par exemple, entrez App Service sur Azure Stack Hub.

Sous Types de comptes pris en charge, sélectionnez Comptes Microsoft personnels uniquement.

Entrez l’URI de redirection. Choisissez plateforme - Web et dans un déploiement Azure Stack Hub par défaut, l’URI de redirection se présente sous la forme -

https://portal.<region>.<FQDN>/TokenAuthorize.Sélectionnez Inscription.

L’écran suivant liste les propriétés de votre nouvelle application. Enregistrez l’ID d’application (client) dans un emplacement temporaire.

Sous Certificats & secrets, choisissez Secrets client , puis sélectionnez Nouvelle clé secrète client. Fournissez une description et choisissez la durée d’expiration du nouveau secret, puis sélectionnez Ajouter.

Notez la valeur du nouveau secret.

Sous Autorisations de l’API, sélectionnez Ajouter une autorisation.

Ajoutez les autorisations appropriées sous Autorisations pour Microsoft Graph - Autorisations déléguées.

- Files.ReadWrite.AppFolder

- User. Lire

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez l’ID d’application (client) dans la zone d’entrée ID client et le secret dans la zone d’entrée Clé secrète client pour OneDrive.

Sélectionnez Enregistrer.

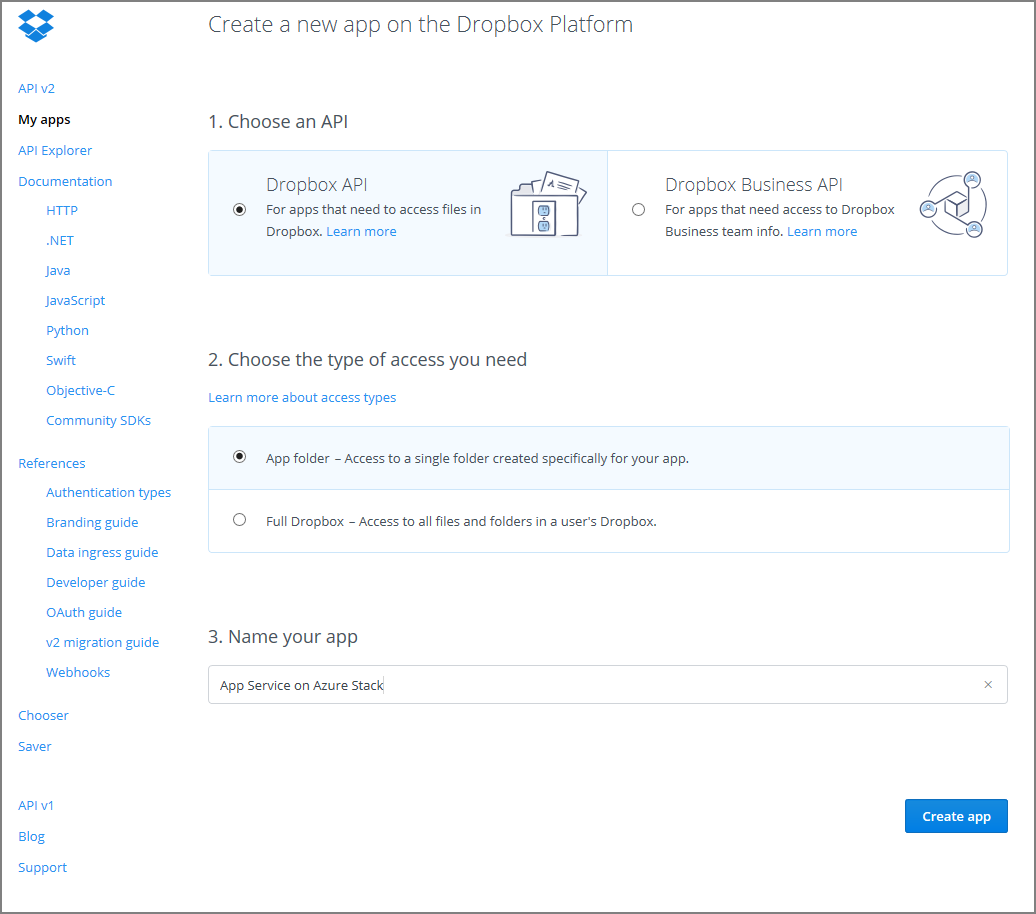

Configurer Dropbox

Notes

Vous devez avoir un compte Dropbox pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

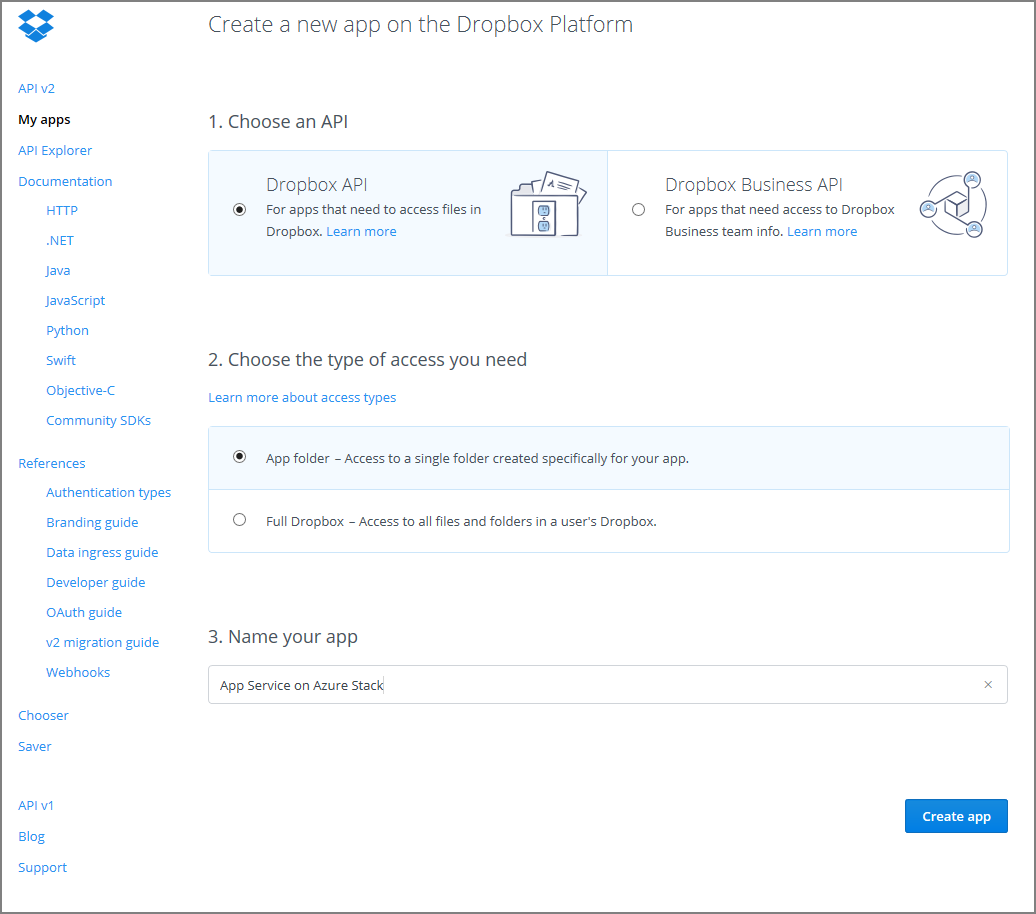

Accédez à https://www.dropbox.com/developers/apps et connectez-vous en utilisant les informations d’identification de votre compte DropBox.

Sélectionnez Créer une application.

Sélectionnez Dropbox API (API Dropbox).

Définissez le niveau d’accès sur App Folder (Dossier d’application).

Entrez le nom de votre application.

Sélectionnez Créer une application. Une page listant les paramètres de l’application, notamment Clé d’application et Secret d’application, s’affiche.

Vérifiez que le nom du dossier de l'application est défini sur App Service sur Azure Stack Hub.

Définissez l’URI de redirection OAuth 2 et sélectionnez Ajouter. Dans un déploiement par défaut d’Azure Stack Hub, l’URI de redirection apparaît sous la forme

https://portal.<region>.<FQDN>/TokenAuthorize.

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez la clé d’application dans la zone de saisie ID client et la clé secrète d’application dans la zone de saisie Clé secrète client pour Dropbox.

Sélectionnez Enregistrer.

Important

Si vous reconfigurez des applications existantes après la mise à niveau vers Azure App Service sur Azure Stack Hub 2022 H1, vous devez révoquer tous les jetons et vos utilisateurs finaux devront se réautoriser auprès des fournisseurs sur leurs applications pour activer la synchronisation à partir des fournisseurs de contrôle de code source

Configurer GitHub

Vous avez besoin d’un compte GitHub pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

Connectez-vous à GitHub, accédez à https://www.github.com/settings/developers, puis sélectionnez Register a new application (Inscrire une nouvelle application).

Entrez un nom d’application. Par exemple, App Service sur Azure Stack Hub.

Entrez l’URL de la page d’accueil. L'URL de la page d'accueil doit être l'adresse du portail Azure Stack Hub. Par exemple :

https://portal.<region>.<FQDN>. Pour plus d’informations sur le nom de domaine complet (FQDN) Azure Stack Hub, consultez Espace de noms DNS Azure Stack Hub.Entrez une description de l’application.

Entrez l’URL de rappel d’autorisation. Dans un déploiement par défaut d'Azure Stack Hub, l'URL apparaît sous la forme

https://api.appservice.<region>.<FQDN>:44300/auth/github/callback.Sélectionnez Register application (Inscrire l’application). Une page s’affiche, qui indique l’ID client et le secret client de l’application.

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez l’ID client et la clé secrète client dans les zones de saisie correspondantes pour GitHub.

Sélectionnez Enregistrer.

Configurer BitBucket

Vous avez besoin d’un compte BitBucket pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

Connectez-vous à BitBucket et accédez à Intégrations dans votre compte.

Sélectionnez OAuth sous Gestion de l’accès et sur Add consumer (Ajouter un consommateur).

Entrez un nom pour le consommateur. Par exemple, App Service sur Azure Stack Hub.

Entrez une description pour l’application.

Entrez l’URL de rappel. Dans un déploiement par défaut d'Azure Stack Hub, l'URL de rappel apparaît sous la forme

https://api.appservice.<region>.<FQDN>:44300/auth/bitbucket/callback. L’URL doit respecter la mise en majuscules indiquée ici pour une intégration BitBucket réussie.Entrez l’URL. Cette URL doit être celle du portail Azure Stack Hub. Par exemple :

https://portal.<region>.<FQDN>.Sélectionnez les autorisations requises :

- Référentiels : Lire

- Webhooks : Lecture et écriture

Sélectionnez Enregistrer. Cette nouvelle application s’affiche maintenant avec la clé et le secret sous OAuth consumers (Consommateurs OAuth).

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez la clé dans la zone de saisie ID client et la clé secrète dans la zone de saisie Clé secrète client pour BitBucket.

Sélectionnez Enregistrer.

Configurer OneDrive

Vous devez disposer d’un compte Microsoft lié à un compte OneDrive pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

Notes

Les comptes OneDrive Entreprise ne sont pas pris en charge actuellement.

Accédez à https://portal.azure.com/#view/Microsoft_AAD_RegisteredApps/ApplicationsListBlade et connectez-vous en utilisant votre compte Microsoft.

Sous inscriptions d'applications, sélectionnez Nouvelle inscription.

Entrez un Nom pour la nouvelle inscription d’application : par exemple, entrez App Service sur Azure Stack Hub.

Sous Types de comptes pris en charge, sélectionnez Comptes Microsoft personnels uniquement

Entrez l’URI de redirection. Choisissez plateforme - Web et dans un déploiement Azure Stack Hub par défaut, l’URI de redirection se présente sous la forme -

https://api.appservice.<region>.<FQDN>:44300/auth/onedrive/callback.Sélectionnez Inscrire.

L’écran suivant liste les propriétés de votre nouvelle application. Enregistrez l’ID d’application (client) dans un emplacement temporaire.

Sous Certificats & secrets, choisissez Secrets client , puis sélectionnez Nouvelle clé secrète client. Fournissez une description et choisissez la durée d’expiration du nouveau secret, puis sélectionnez Ajouter.

Notez la valeur du nouveau secret.

Sous Autorisations de l’API, sélectionnez Ajouter une autorisation.

Ajoutez les autorisations appropriées sous Autorisations pour Microsoft Graph - Autorisations déléguées.

- Files.ReadWrite.AppFolder

- User. Lire

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez l’ID d’application (client) dans la zone d’entrée ID client et le secret dans la zone d’entrée Clé secrète client pour OneDrive.

Sélectionnez Enregistrer.

Configurer Dropbox

Notes

Vous devez avoir un compte Dropbox pour effectuer cette tâche. Vous voudrez peut-être utiliser un compte d’entreprise, plutôt qu’un compte personnel.

Accédez à https://www.dropbox.com/developers/apps et connectez-vous en utilisant les informations d’identification de votre compte DropBox.

Sélectionnez Créer une application.

Sélectionnez Dropbox API (API Dropbox).

Définissez le niveau d’accès sur App Folder (Dossier d’application).

Entrez le nom de votre application.

Sélectionnez Créer une application. Une page listant les paramètres de l’application, notamment Clé d’application et Secret d’application, s’affiche.

Vérifiez que le nom du dossier de l'application est défini sur App Service sur Azure Stack Hub.

Définissez l’URI de redirection OAuth 2 et sélectionnez Ajouter. Dans un déploiement par défaut d’Azure Stack Hub, l’URI de redirection apparaît sous la forme

https://api.appservice.<region>.<FQDN>:44300/auth/dropbox/callback.

Dans un nouvel onglet ou une nouvelle fenêtre de navigateur, connectez-vous au portail d’administration Azure Stack Hub en tant qu’administrateur du service.

Accédez à Fournisseurs de ressources et sélectionnez Administrateur du fournisseur de ressources App Service.

Sélectionnez Source control configuration (Configuration du contrôle de code source).

Copiez et collez la clé d’application dans la zone de saisie ID client et la clé secrète d’application dans la zone de saisie Clé secrète client pour Dropbox.

Sélectionnez Enregistrer.

Étapes suivantes

Les utilisateurs peuvent désormais utiliser les sources de déploiement pour le déploiement continu, le déploiement Git local, et la synchronisation de dossiers de cloud.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour