Accorder à une application l’accès à des ressources Azure Stack Hub

Une application qui déploie ou configure des ressources par le biais d’Azure Resource Manager doit être représentée par sa propre identité, appelée principal de sécurité. Tout comme un utilisateur est représenté par un principal de sécurité, une application est représentée par un principal de service.

L’identité permet également de déléguer uniquement les autorisations nécessaires à l’utilisateur ou à l’application. Par exemple, une application de gestion de la configuration peut utiliser Azure Resource Manager pour inventorier les ressources Azure. L’application sera inscrite dans le répertoire, puis ajoutée au rôle « lecteur » au niveau de l’étendue appropriée, ce qui limite l’accès en lecture seule à l’application.

Vue d’ensemble

À l’instar d’un utilisateur, une application doit présenter des informations d’identification lors de l’authentification. Pour cela, deux éléments sont requis :

- Un ID d’application, parfois appelé ID client. Un GUID qui identifie de façon unique l’inscription de l’application dans votre locataire Active Directory.

- Un secret. Vous pouvez générer une chaîne de clé secrète client (similaire à un mot de passe) ou spécifier une empreinte de certificat X509 (qui utilise sa clé publique).

L’exécution d’une application sous sa propre identité est préférable à son exécution sous l’identité de l’utilisateur pour les raisons suivantes :

- Informations d’identification plus fortes : une application peut se connecter à l’aide d’un certificat X509 au lieu d’un mot de passe/secret partagé textuel.

- Des autorisations plus restrictives peuvent être attribuées à une application. En règle générale, ces autorisations sont limitées à ce que l’application doit faire, conformément au principe de privilège minimum.

- Les informations d’identification et autorisations ne changent pas aussi fréquemment pour une application que les informations d’identification de l’utilisateur. Par exemple, lorsque les responsabilités d’un utilisateur changent, les exigences de mot de passe dictent un changement, ou lorsque l’utilisateur quitte l’entreprise.

Vous commencez par créer une inscription d’application dans votre annuaire, ce qui a pour effet de créer un objet principal de service associé pour représenter l’identité de l’application dans l’annuaire. Le processus d’inscription varie selon l’annuaire que vous avez choisi pour votre instance Azure Stack Hub :

- ID Microsoft Entra : l’ID Microsoft Entra est un service de gestion des annuaires et des identités multilocataire, basé sur le cloud. Vous pouvez utiliser Microsoft Entra ID avec un instance Azure Stack Hub connecté. Les exemples présentés ultérieurement utilisent le Portail Azure pour Microsoft Entra’inscription d’application.

- Services de fédération Active Directory (AD FS) : le composant AD FS fournit des fonctionnalités sécurisées de fédération des identités et d’authentification unique via le web. Vous pouvez utiliser AD FS avec des instances d’Azure Stack Hub connectées et déconnectées. Les exemples présentés plus loin utilisent PowerShell Azure Stack Hub pour l’inscription d’applications AD FS.

Une fois l’application enregistrée, vous allez découvrir comment lui attribuer un rôle afin de limiter son accès aux ressources.

Gérer une application Microsoft Entra

Si vous avez déployé Azure Stack Hub avec Microsoft Entra ID en tant que service de gestion des identités, vous créez et gérez des identités pour les applications comme vous le faites pour Azure. Cette section explique comment procéder à l’aide du portail Azure. Avant de commencer, examinez les autorisations requises pour inscrire une application, afin de vous assurer que vous disposez d’autorisations suffisantes pour inscrire une application.

Créer une inscription d’application utilisant des informations d’identification de clé secrète client

Dans cette section, vous allez inscrire votre application dans votre locataire Microsoft Entra à l’aide du Portail Azure. Dans l’exemple suivant, vous allez spécifier des informations d’identification de clé secrète client, mais le portail prend également en charge les informations d’identification basées sur un certificat X509.

Connectez-vous au portail Azure avec votre compte Azure.

Sélectionnez MICROSOFT ENTRA ID>inscriptions d'applications>Nouveau inscription.

Donnez un nom à l’application.

Sélectionnez les Types de comptes pris en charge appropriés.

Sous URI de redirection, sélectionnez Web comme type d’application, et spécifiez (éventuellement) un URI de redirection si votre application le demande.

Après avoir défini les valeurs, sélectionnez S’inscrire. L’inscription d’application est créée et la page Vue d’ensemble s’affiche.

Copiez l’ID d’application pour l’utiliser dans le code de votre application. Cette valeur est également appelée ID client.

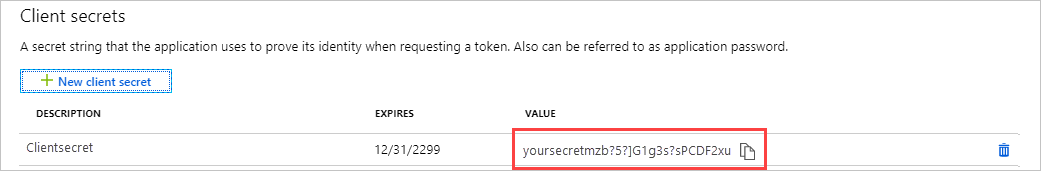

Pour générer une clé secrète client, sélectionnez la page Certificats et secrets. Sélectionnez Nouveau secret client.

Fournissez une description et un délai d’expiration pour le secret.

Quand vous avez terminé, sélectionnez Ajouter.

La valeur du secret s’affiche. Copiez et enregistrez cette valeur dans un autre emplacement, car vous ne pourrez pas la récupérer ultérieurement. Vous fournissez le secret avec l’ID d’application dans votre application cliente pour la connexion.

Passez à Attribuer un rôle pour savoir comment établir un contrôle d’accès en fonction du rôle pour l’identité de l’application.

Articles supplémentaires sur la gestion des applications Microsoft Entra

Pour plus d’informations sur la gestion des applications Microsoft Entra, consultez les articles Azure suivants :

- Plus d’informations sur l’inscription d’une application Microsoft Entra, notamment sur la création d’une inscription d’application qui utilise des informations d’identification de certificat.

- Guide pratique pour Supprimer une inscription d’application.

- Guide pratique pour Restaurer ou supprimer une inscription d’application récemment supprimée.

Gérer une application AD FS

Si vous avez déployé Azure Stack Hub avec AD FS en tant que service de gestion des identités, vous devez utiliser PowerShell pour gérer l’identité de votre application. Les exemples suivants illustrent un certificat x509 et des informations d’identification de clé secrète client.

Vous devez exécuter les scripts dans une console PowerShell avec élévation de privilèges (« Exécuter en tant qu’administrateur ») afin d’ouvrir une autre session sur une machine virtuelle qui héberge un point de terminaison privilégié pour votre instance d’Azure Stack Hub. Une fois la session de point de terminaison privilégié établie, des cmdlets supplémentaires sont utilisées pour créer et gérer l’inscription d’application. Pour plus d’informations sur le point de terminaison privilégié, consultez Utilisation du point de terminaison privilégié dans Azure Stack Hub.

Créer une inscription d’application qui utilise des informations d’identification de certificat

Lors de la création des informations d’identification d’un certificat, les conditions suivantes doivent être remplies :

- Pour la production, le certificat doit être émis par une autorité de certification interne ou une autorité de certification publique. Lors de l’utilisation d’une autorité publique, vous devez inclure cette autorité dans l’image du système d’exploitation de base, dans le cadre du projet Microsoft Trusted Root Authority Program. Pour voir la liste complète, consultez liste des participants – Programme de certification racine approuvé Microsoft. Un exemple de création de certificat de test « auto-signé » s’affichera plus tard pendant la mise à jour des informations d’identification d’un certificat.

- Le fournisseur de services de chiffrement doit être spécifié en tant que fournisseur de clés du fournisseur de services de chiffrement (CSP) hérité Microsoft.

- Le certificat doit se présenter sous la forme d’un fichier PFX, car la procédure requiert à la fois les clés publiques et privées. Les serveurs Windows utilisent des fichiers .pfx contenant le fichier de clé publique (fichier de certificat TLS/SSL) et le fichier de clé privée associé.

- Votre infrastructure Azure Stack Hub doit avoir accès au réseau de l’emplacement de la liste de révocation de certificats de l’autorité de certification publiée dans le certificat. Cette CRL doit être un point de terminaison HTTP.

Une fois que vous avez un certificat, utilisez le script PowerShell ci-dessous pour inscrire votre application et vous connecter à l’aide de son identité. Substituez vos propres valeurs aux espaces réservés suivants :

| Espace réservé | Description | Exemple |

|---|---|---|

| <PepVM> | Nom de la machine virtuelle de point de terminaison privilégié sur votre instance d’Azure Stack Hub. | « AzS-ERCS01 » |

| <YourCertificateLocation> | Emplacement de votre certificat X509 dans le magasin de certificats local. | « Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34 » |

| <YourAppName> | Nom descriptif pour la nouvelle inscription d’application. | « Mon outil de gestion » |

Ouvrez une session Windows PowerShell avec élévation de privilèges, puis exécutez le script suivant.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectUne fois l’exécution du script terminée, les informations sur l’inscription de l’application s’affichent. Les

ClientIDet lesThumbprintsont authentifiés, puis autorisés ultérieurement à accéder aux ressources gérées par Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 3c87e710-9f91-420b-b009-31fa9e430145 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

Gardez votre session de console PowerShell ouverte, car vous aller l’utiliser avec la valeur ApplicationIdentifier dans la section suivante.

Mettre à jour les informations d’identification d’un certificat

Maintenant que vous avez inscrit l’application, cette section va vous montre comment :

- Créer un certificat X509 auto-signé à des fins de test.

- Mettre à jour les informations d’identification de l’application, en mettant à jour sa propriété Thumbprint pour la faire correspondre au nouveau certificat.

Mettre à jour les informations d’identification du certificat à l’aide de PowerShell, en substituant vos propres valeurs aux espaces réservés suivants :

| Espace réservé | Description | Exemple |

|---|---|---|

| <PepVM> | Nom de la machine virtuelle de point de terminaison privilégié sur votre instance d’Azure Stack Hub. | « AzS-ERCS01 » |

| <YourAppName> | Nom descriptif pour la nouvelle inscription d’application. | « Mon outil de gestion » |

| <YourCertificateLocation> | Emplacement de votre certificat X509 dans le magasin de certificats local. | « Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34 » |

| <AppIdentifier> | Identificateur affecté à l’inscription de l’application. | « S-1-5-21-1512385356-3796245103-1243299919-1356 » |

Ouvrez une session Windows PowerShell avec élévation de privilèges, puis exécutez les cmdlets suivantes :

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectUne fois l’exécution du script terminée, les informations mises à jour sur l’inscription de l’application s’affichent, incluant la valeur Thumbprint du nouveau certificat auto-signé.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

Créer une inscription d’application utilisant des informations d’identification de clé secrète client

Avertissement

L’utilisation d’une clé secrète client est moins sécurisée que l’utilisation d’informations d’identification de certificat X509. En plus d’être moins sécurisé, le mécanisme d’authentification nécessite généralement l’incorporation de la clé secrète dans le code source de l’application cliente. Par conséquent, pour des applications de production, il est vivement recommandé d’utiliser des informations d’identification de certificat.

À présent, vous créez une autre inscription d’application, mais spécifiez des informations d’identification de clé secrète client. Contrairement aux informations d’identification de certificat, l’annuaire est capable de générer des informations d’identification de clé secrète client. Au lieu de spécifier la clé secrète client, vous utilisez le commutateur -GenerateClientSecret pour demander qu’elle soit générée. Substituez vos propres valeurs aux espaces réservés suivants :

| Espace réservé | Description | Exemple |

|---|---|---|

| <PepVM> | Nom de la machine virtuelle de point de terminaison privilégié sur votre instance d’Azure Stack Hub. | « AzS-ERCS01 » |

| <YourAppName> | Nom descriptif pour la nouvelle inscription d’application. | « Mon outil de gestion » |

Ouvrez une session Windows PowerShell avec élévation de privilèges et exécutez les applets de commande suivantes :

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectUne fois l’exécution du script terminée, les informations sur l’inscription de l’application s’affichent. Les

ClientIDet lesClientSecretsont authentifiés, puis autorisés ultérieurement à accéder aux ressources gérées par Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

Gardez votre session de console PowerShell ouverte, car vous aller l’utiliser avec la valeur ApplicationIdentifier dans la section suivante.

Mettre à jour des informations d’identification de clé secrète client

Mettez à jour les informations d’identification de la clé secrète client dans PowerShell à l’aide du paramètre ResetClientSecret, ce qui a pour effet de modifier immédiatement la clé secrète client. Substituez vos propres valeurs aux espaces réservés suivants :

| Espace réservé | Description | Exemple |

|---|---|---|

| <PepVM> | Nom de la machine virtuelle de point de terminaison privilégié sur votre instance d’Azure Stack Hub. | « AzS-ERCS01 » |

| <AppIdentifier> | Identificateur affecté à l’inscription de l’application. | « S-1-5-21-1634563105-1224503876-2692824315-2623 » |

Ouvrez une session Windows PowerShell avec élévation de privilèges, puis exécutez les cmdlets suivantes :

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectUne fois l’exécution du script terminée, les informations mises à jour sur l’inscription de l’application s’affichent, incluant la clé secrète client nouvellement générée.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Supprimer un enregistrement d’application

Vous allez maintenant découvrir comment supprimer une inscription d’application de votre répertoire à l’aide de PowerShell.

Substituez vos propres valeurs aux espaces réservés suivants :

| Espace réservé | Description | Exemple |

|---|---|---|

| <PepVM> | Nom de la machine virtuelle de point de terminaison privilégié sur votre instance d’Azure Stack Hub. | « AzS-ERCS01 » |

| <AppIdentifier> | Identificateur affecté à l’inscription de l’application. | « S-1-5-21-1634563105-1224503876-2692824315-2623 » |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

L’appel de la cmdlet Remove-GraphApplication sur le point de terminaison privilégié ne retourne pas de sortie, mais une sortie textuelle de confirmation apparaît sur la console pendant l’exécution de la cmdlet :

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

Attribuer un rôle

Les utilisateurs et applications sont autorisés à accéder aux ressources Azure au travers d’un contrôle d’accès en fonction du rôle (RBAC). Pour autoriser une application à accéder aux ressources de votre abonnement, vous devez attribuer à son principal de service un rôle pour une ressource spécifique. Commencez par décider du rôle représentant les autorisations appropriées pour l’application. Pour en savoir plus sur les rôles disponibles, voir Rôles intégrés pour les ressources Azure.

Le type de ressource que vous choisissez établit également l’étendue d’accès pour l’application. Vous pouvez définir l’étendue d’accès au niveau de l’abonnement, du groupe de ressources ou de la ressource. Les autorisations sont héritées des niveaux inférieurs de l’étendue (par exemple, l’ajout d’une application au rôle « Lecteur » pour un groupe de ressources signifie qu’elle peut lire le groupe de ressources et toutes les ressources qu’il contient).

Connectez-vous au portail approprié, en fonction du répertoire que vous avez spécifié lors de l’installation d’Azure Stack Hub (le Portail Azure pour Microsoft Entra ID ou le portail utilisateur Azure Stack Hub pour AD FS, par exemple). Dans cet exemple, nous montrons un utilisateur connecté au portail utilisateur Azure Stack Hub.

Notes

Pour pouvoir ajouter des attributions de rôle pour une ressource donnée, votre compte d’utilisateur doit appartenir à un rôle qui déclare l’autorisation

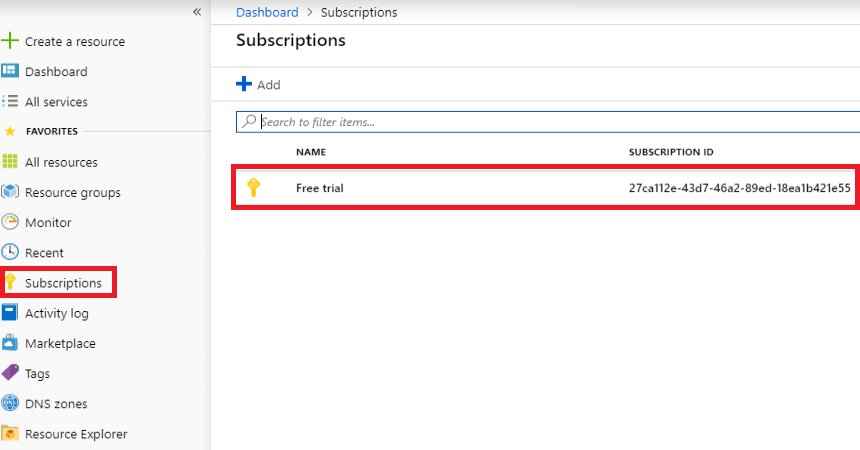

Microsoft.Authorization/roleAssignments/write. Par exemple, l’un des rôles intégrés Propriétaire ou Administrateur de l’accès utilisateur.Accédez à la ressource à laquelle vous voulez que l’application soit autorisée à accéder. Dans cet exemple, affectez l’application à un rôle dans l’étendue de l’abonnement en sélectionnant Abonnements, puis un abonnement spécifique. Vous pouvez également sélectionner un groupe de ressources ou une ressource spécifique telle qu’une machine virtuelle.

Sélectionnez la page Contrôle d’accès (IAM) qui est universelle pour toutes les ressources qui prennent en charge le contrôle d’accès en fonction du rôle.

Sélectionnez + Ajouter

Sous Rôle, sélectionnez le rôle que vous souhaitez attribuer à l’application.

Sous Sélectionner, recherchez votre application en utilisant un nom d’application partiel ou complet. Lors de l’inscription, le nom de l’application est généré en tant que Azurestack-YourAppName-GUID<><>. Par exemple, si vous avez utilisé un nom d’application App2 et que le GUID 2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff a été attribué lors de la création, le nom complet est Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff. Vous pouvez rechercher la chaîne exacte ou une portion, par exemple Azurestack ou Azurestack-App2.

Après avoir trouvé l’application, sélectionnez-la pour la faire apparaître sous Membres sélectionnés.

Sélectionnez Enregistrer pour finaliser l’attribution du rôle.

Lorsque vous avez terminé, l’application apparaît dans la liste des principaux affectés pour l’étendue actuelle pour le rôle donné.

À présent que vous avez attribué une identité à votre application et que vous l’avez autorisée à accéder aux ressources, vous pouvez autoriser votre script ou votre code à se connecter et à accéder de manière sécurisée aux ressources Azure Stack Hub.

Étapes suivantes

Gérer les autorisations utilisateur

documentation Microsoft Entra

Active Directory Federation Services

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour