Guide pratique pour utiliser un contexte supplémentaire dans les notifications Microsoft Authenticator - Stratégie des méthodes d’authentification

Cette rubrique explique comment améliorer la sécurité de la connexion utilisateur en ajoutant le nom de l’application et le lieu géographique de la connexion aux notifications Push et sans mot de passe de Microsoft Authenticator.

Prérequis

Votre organisation doit activer les notifications Push et sans mot de passe de Microsoft Authenticator pour certains utilisateurs ou groupes à l’aide de la nouvelle stratégie des méthodes d’authentification. Vous pouvez modifier la stratégie des méthodes d’authentification à l’aide du centre d’administration Microsoft Entra ou de l’API Microsoft Graph.

Remarque

Le schéma de stratégie des API Microsoft Graph a été amélioré. L’ancien schéma de stratégie est désormais déprécié. Veillez à utiliser le nouveau schéma pour éviter les erreurs.

Un contexte supplémentaire peut être ciblé sur un seul groupe qui peut être dynamique ou imbriqué. Les groupes de sécurité synchronisés locaux et les groupes de sécurité exclusivement cloud sont pris en charge pour la stratégie des méthodes d’authentification.

Connexion par téléphone sans mot de passe et authentification multifacteur

Quand un utilisateur reçoit une notification Push de connexion par téléphone sans mot de passe ou d’authentification MFA dans Microsoft Authenticator, il voit le nom de l’application qui demande l’approbation ainsi que le lieu associé, en fonction de l’adresse IP d’où provient la connexion.

Le contexte supplémentaire peut être combiné avec une correspondance de numéro afin d’améliorer davantage la sécurité de connexion.

Modifications de schéma de stratégie

Vous pouvez activer et désactiver séparément le nom de l’application et l’emplacement géographique. Sous featureSettings, vous pouvez utiliser le mappage de noms suivant pour chaque fonctionnalité :

- Nom de l’application : displayAppInformationRequiredState

- Emplacement géographique : displayLocationInformationRequiredState

Notes

Veillez à utiliser le nouveau schéma de stratégie pour les API Microsoft Graph. Dans l’Afficheur Graph, vous devez accepter les autorisations Policy.Read.All et Policy.ReadWrite.AuthenticationMethod.

Identifiez votre groupe cible unique pour chacune des fonctionnalités. Utilisez ensuite le point de terminaison d’API suivant pour changer les propriétés displayAppInformationRequiredState ou displayLocationInformationRequiredState sous featureSettings en leur affectant la valeur enabled, puis incluez ou excluez les groupes de votre choix :

https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/MicrosoftAuthenticator

Propriétés MicrosoftAuthenticatorAuthenticationMethodConfiguration

PROPRIÉTÉS

| Propriété | Type | Description |

|---|---|---|

| id | String | Identificateur de stratégie de méthode d’authentification. |

| state | authenticationMethodState | Les valeurs possibles sont : enabled disabled |

RELATIONSHIPS

| Relation | Type | Description |

|---|---|---|

| includeTargets | Collection microsoftAuthenticatorAuthenticationMethodTarget | Collection d’utilisateurs ou de groupes autorisés à utiliser la méthode d’authentification. |

| featureSettings | Collection microsoftAuthenticatorFeatureSettings | Collection de fonctionnalités Microsoft Authenticator. |

Propriétés d’includeTarget de MicrosoftAuthenticator

PROPRIÉTÉS

| Propriété | Type | Description |

|---|---|---|

| authenticationMode | String | Les valeurs possibles sont les suivantes : any : les notifications tant de connexion par téléphone sans mot de passe que de second facteur traditionnel sont autorisées. deviceBasedPush : seules les notifications de connexion par téléphone sans mot de passe sont autorisées. push : seules les notifications Push de second facteur traditionnel sont autorisées. |

| id | String | ID d’objet d’un utilisateur ou d’un groupe Microsoft Entra. |

| targetType | authenticationMethodTargetType | Les valeurs possibles sont les suivantes : utilisateur, groupe. |

Propriétés FeatureSettings MicrosoftAuthenticator

PROPRIÉTÉS

| Propriété | Type | Description |

|---|---|---|

| numberMatchingRequiredState | authenticationMethodFeatureConfiguration | Exigez la correspondance de numéro pour les notifications MFA. La valeur est ignorée pour les notifications de connexion par téléphone. |

| displayAppInformationRequiredState | authenticationMethodFeatureConfiguration | Détermine si l’utilisateur voit le nom de l’application dans la notification Microsoft Authenticator. |

| displayLocationInformationRequiredState | authenticationMethodFeatureConfiguration | Détermine si l’utilisateur affiche le contexte d’emplacement géographique dans la notification Microsoft Authenticator. |

Propriétés de configuration des fonctionnalités de la méthode d’authentification

PROPRIÉTÉS

| Propriété | Type | Description |

|---|---|---|

| excludeTarget | featureTarget | Entité unique exclue de cette fonctionnalité. Vous ne pouvez exclure qu’un seul groupe pour chaque fonctionnalité. |

| includeTarget | featureTarget | Entité unique incluse dans cette fonctionnalité. Vous ne pouvez inclure qu’un seul groupe pour chaque fonctionnalité. |

| State | advancedConfigState | Les valeurs possibles sont les suivantes : enabled active explicitement la fonctionnalité pour le groupe sélectionné. disabled désactive explicitement la fonctionnalité pour le groupe sélectionné. default permet à Microsoft Entra ID de gérer l’activation ou non de la fonctionnalité pour le groupe sélectionné. |

Propriétés de ciblage des fonctionnalités

PROPRIÉTÉS

| Propriété | Type | Description |

|---|---|---|

| id | String | ID de l’entité ciblée. |

| targetType | featureTargetType | Type d’entité ciblée, comme le groupe, le rôle ou l’unité administrative. Les valeurs possibles sont les suivantes : 'group', 'administrativeUnit', 'role', unknownFutureValue'. |

Exemple d’activation d’un contexte supplémentaire pour tous les utilisateurs

Dans featureSettings, modifiez displayAppInformationRequiredState et displayLocationInformationRequiredState en remplaçant default (par défaut) par enabled (activé).

La valeur du mode d’authentification peut être any ou push, selon que vous souhaitez ou non activer la connexion par téléphone sans mot de passe. Dans ces exemples, nous allons utiliser la valeur any mais, si vous ne souhaitez pas autoriser la connexion sans mot de passe, utilisez la valeur push.

Il se peut que vous deviez appliquer une requête PATTCH au schéma entier pour empêcher le remplacement de la configuration précédente. Dans ce cas, commencez par effectuer une requête GET, ne mettez à jour que les champs pertinents, puis appliquez la requête PATCH. L’exemple suivant montre comment mettre à jour displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs qui sont activés pour Microsoft Authenticator sous l’onglet IncludeTargets de Microsoft Authenticator voient le nom de l’application ou l’emplacement géographique. Des utilisateurs non activés pour Microsoft Authenticator ne peuvent pas voir ces fonctionnalités.

//Retrieve your existing policy via a GET.

//Leverage the Response body to create the Request body section. Then update the Request body similar to the Request body as shown below.

//Change the Query to PATCH and Run query

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "all_users"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "all_users"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Exemple montrant comment activer le nom de l’application et l’emplacement géographique pour des groupes distincts

Dans featureSettings, modifiez displayAppInformationRequiredState et displayLocationInformationRequiredState en remplaçant default par enabled. À l’intérieur de includeTarget pour chaque featureSetting, modifiez l’ID en remplaçant all_users par l’ObjectID du groupe à partir du centre d’administration Microsoft Entra.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons de commencer par effectuer une requête GET, de ne mettre à jour que les champs pertinents, puis d’appliquer la requête PATCH. L’exemple suivant montre comment mettre à jour displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs qui sont activés pour Microsoft Authenticator sous l’onglet IncludeTargets de Microsoft Authenticator voient le nom de l’application ou l’emplacement géographique. Des utilisateurs non activés pour Microsoft Authenticator ne peuvent pas voir ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Pour vérifier que tout fonctionne correctement, réexécutez GET et examinez ObjectID :

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/MicrosoftAuthenticator

Exemple de désactivation du nom de l’application et d’activation de l’emplacement géographique uniquement

Dans featureSettings, modifiez l’état de displayAppInformationRequiredState en le définissant sur default ou disabled et displayLocationInformationRequiredState sur enabled. Dans includeTarget de chaque featureSetting, modifiez l’ID en remplaçant all_users par l’ObjectID du groupe à partir du centre d’administration Microsoft Entra.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons de commencer par effectuer une requête GET, de ne mettre à jour que les champs pertinents, puis d’appliquer la requête PATCH. L’exemple suivant montre comment mettre à jour displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs qui sont activés pour Microsoft Authenticator sous l’onglet IncludeTargets de Microsoft Authenticator voient le nom de l’application ou l’emplacement géographique. Des utilisateurs non activés pour Microsoft Authenticator ne peuvent pas voir ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "disabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Exemple d’exclusion d’un groupe à partir du nom de l’application et de l’emplacement géographique

Dans featureSettings, changez les états de displayAppInformationRequiredState et de displayLocationInformationRequiredState en remplaçant default par enabled. Dans includeTarget, pour chaque featureSetting, modifiez l’ID en remplaçant all_users par l’ObjectID du groupe à partir du centre d’administration Microsoft Entra.

De plus, pour chacune des fonctionnalités, remplacez l’ID d’excludeTarget par l’ObjectID du groupe à partir du centre d’administration Microsoft Entra. Cette modification empêche ce groupe de voir le nom ou l’emplacement géographique de l’application.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons de commencer par effectuer une requête GET, de ne mettre à jour que les champs pertinents, puis d’appliquer la requête PATCH. L’exemple suivant montre comment mettre à jour displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs qui sont activés pour Microsoft Authenticator sous l’onglet IncludeTargets de Microsoft Authenticator voient le nom de l’application ou l’emplacement géographique. Des utilisateurs non activés pour Microsoft Authenticator ne peuvent pas voir ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "5af8a0da-5420-4d69-bf3c-8b129f3449ce"

}

},

"displayLocationInformationRequiredState": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "b6bab067-5f28-4dac-ab30-7169311d69e8"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

Exemple de suppression du groupe exclu

Dans featureSettings, modifiez les états de displayAppInformationRequiredState en remplaçant default (valeur par défaut) par enabled (activé). Vous devez modifier l’ID de l’excludeTarget en le définissant sur 00000000-0000-0000-0000-000000000000.

Vous devez appliquer une requête PATCH au schéma entier pour empêcher le remplacement de toute configuration précédente. Nous vous recommandons de commencer par effectuer une requête GET, de ne mettre à jour que les champs pertinents, puis d’appliquer la requête PATCH. L’exemple suivant montre comment mettre à jour displayAppInformationRequiredState et displayLocationInformationRequiredState sous featureSettings.

Seuls les utilisateurs qui sont activés pour Microsoft Authenticator sous l’onglet IncludeTargets de Microsoft Authenticator voient le nom de l’application ou l’emplacement géographique. Des utilisateurs non activés pour Microsoft Authenticator ne peuvent pas voir ces fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

" displayAppInformationRequiredState ": {

"state": "enabled",

"includeTarget": {

"targetType": "group",

"id": "1ca44590-e896-4dbe-98ed-b140b1e7a53a"

},

"excludeTarget": {

"targetType": "group",

"id": " 00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any"

}

]

}

Désactiver le contexte supplémentaire

Pour désactiver le contexte supplémentaire, vous devez appliquer une requête PATCH pour modifier les valeurs displayAppInformationRequiredState et displayLocationInformationRequiredState en remplaçant enabled par disabled/default. Vous pouvez également désactiver une seule des fonctionnalités.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodConfigurations/$entity",

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration",

"id": "MicrosoftAuthenticator",

"state": "enabled",

"featureSettings": {

"displayAppInformationRequiredState": {

"state": "disabled",

"includeTarget": {

"targetType": "group",

"id": "44561710-f0cb-4ac9-ab9c-e6c394370823"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

},

"displayLocationInformationRequiredState": {

"state": "disabled",

"includeTarget": {

"targetType": "group",

"id": "a229e768-961a-4401-aadb-11d836885c11"

},

"excludeTarget": {

"targetType": "group",

"id": "00000000-0000-0000-0000-000000000000"

}

}

},

"includeTargets@odata.context": "https://graph.microsoft.com/v1.0/$metadata#authenticationMethodsPolicy/authenticationMethodConfigurations('MicrosoftAuthenticator')/microsoft.graph.microsoftAuthenticatorAuthenticationMethodConfiguration/includeTargets",

"includeTargets": [

{

"targetType": "group",

"id": "all_users",

"isRegistrationRequired": false,

"authenticationMode": "any",

}

]

}

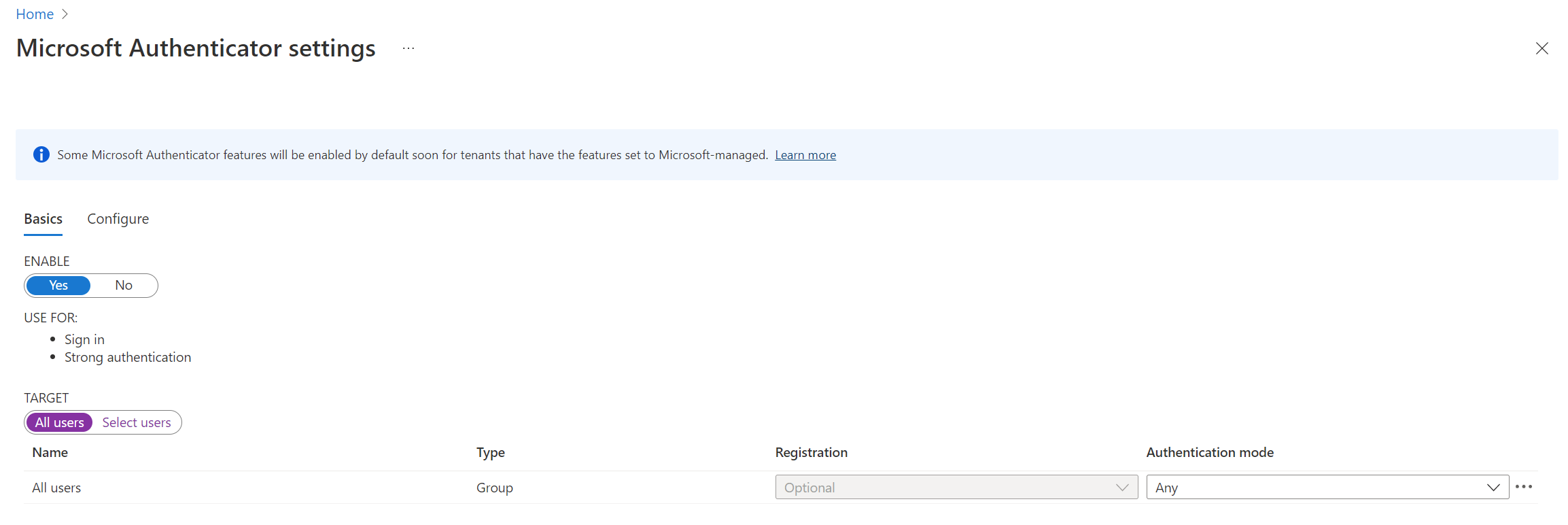

Activer un contexte supplémentaire dans le centre d’administration Microsoft Entra

Pour activer le nom de l’application ou l’emplacement géographique dans le centre d’administration Microsoft Entra, procédez comme suit :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Méthodes d’authentification>Microsoft Authenticator.

Sous l’onglet Informations de base, cliquez sur Oui et Tous les utilisateurs afin d’activer la stratégie pour tout le monde, puis modifiez le Mode d’authentification en Tout.

Seuls des utilisateurs activés pour Microsoft Authenticator peuvent être inclus dans la stratégie consistant à afficher le nom de l’application ou l’emplacement géographique de la connexion, ou exclus de celle-ci. Des utilisateurs non activés pour Microsoft Authenticator ne peuvent pas voir de nom d’application ou d’emplacement géographique.

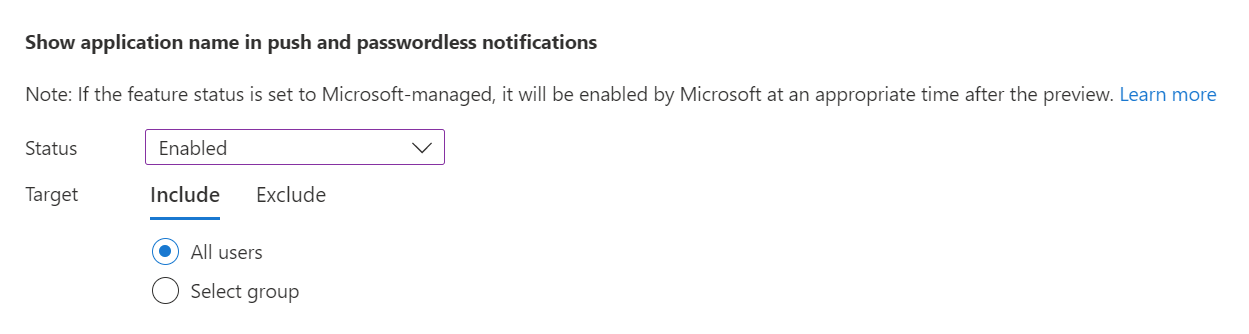

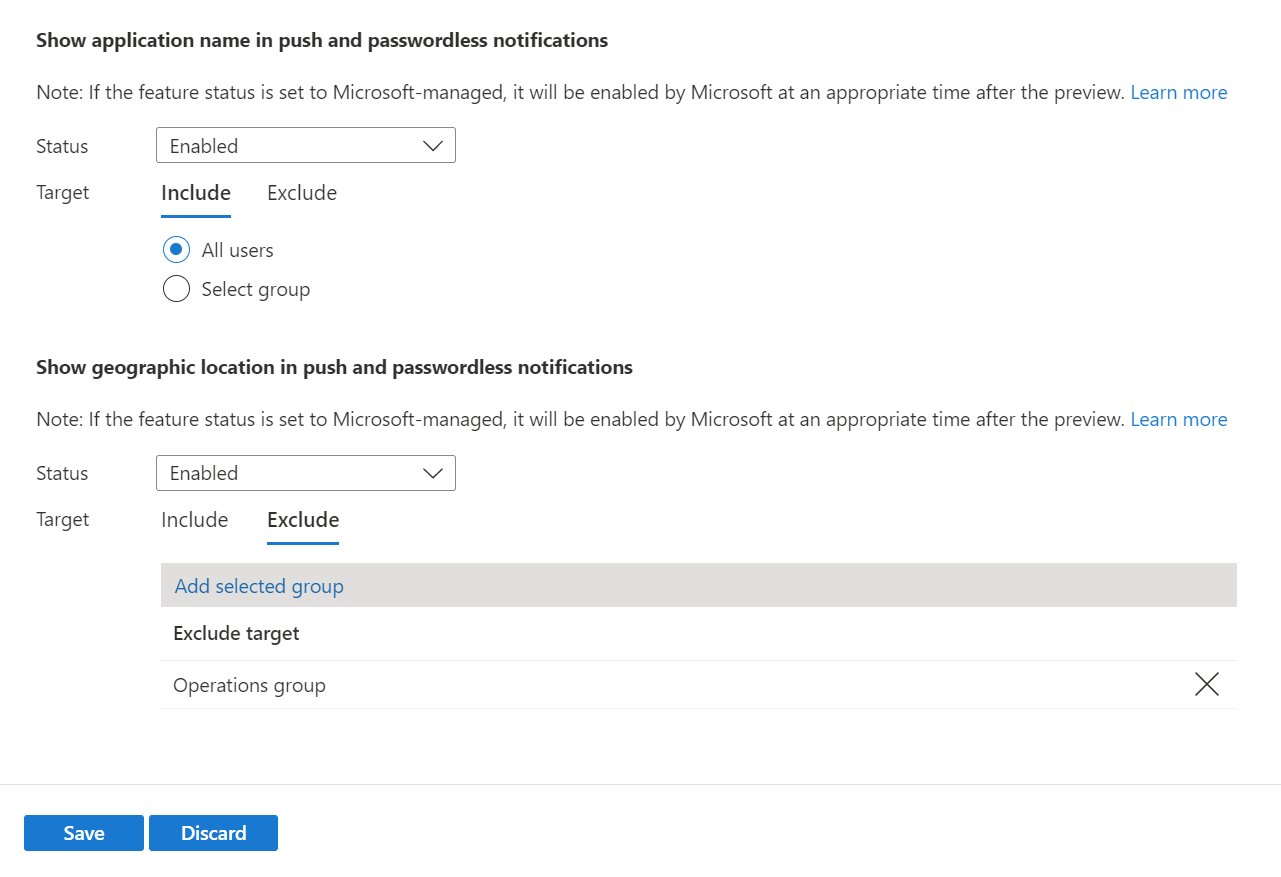

Sous l’onglet Configurer, pour Afficher le nom de l’application dans les notifications Push et sans mot de passe, changez l’État en Activé, choisissez qui inclure dans la stratégie ou qui exclure de celle-ci, puis cliquez sur Enregistrer.

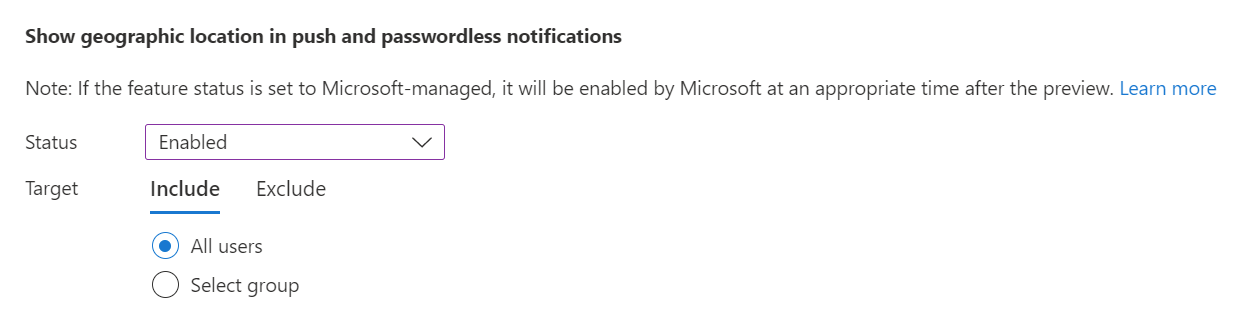

Faites ensuite de même pour Afficher l’emplacement géographique dans les notifications Push et sans mot de passe.

Vous pouvez configurer séparément le nom de l’application et l’emplacement géographique. Par exemple, la stratégie suivante active le nom de l’application et l’emplacement géographique pour tous les utilisateurs, mais exclut le groupe Opérations de la consultation de l’emplacement géographique.

Problèmes connus

Le contexte supplémentaire n’est pas pris en charge pour un serveur NPS (Network Policy Server) ou les services de fédération Active Directory (AD FS).

Les utilisateurs peuvent modifier l’emplacement signalé par les appareils iOS et Android. Par conséquent, Microsoft Authenticator met à jour sa base de référence de sécurité pour les stratégies d’accès conditionnel LBAC (Location Based Access Control). L’authentificateur refuse les authentifications où l’utilisateur peut utiliser un emplacement différent de l’emplacement GPS réel de l’appareil mobile où Authenticator est installé.

Dans la version de novembre 2023 d’Authenticator, les utilisateurs qui modifient l’emplacement de leur appareil verront un message de refus dans Authenticator lors de l’authentification LBAC. À compter de janvier 2024, tous les utilisateurs qui exécutent des versions antérieures d’Authenticator seront empêchés de réaliser une authentification LBAC avec un emplacement modifié :

- Authenticator version 6.2309.6329 ou antérieure sur Android

- Authenticator version 6.7.16 ou antérieure sur iOS

Pour trouver les utilisateurs qui utilisent des versions antérieures d’Authenticator, utilisez les API Microsft Graph.

Étapes suivantes

Méthodes d’authentification dans Microsoft Entra ID - Application Microsoft Authenticator