Authentification Windows et serveur Azure Multi-Factor Authentication

La section Authentification Windows d’Azure Multi-Factor Authentication Server vous permet d’activer et de configurer l’authentification Windows des applications. Avant de configurer l’authentification Windows, gardez à l’esprit la liste suivante :

- Après la configuration, redémarrez l’authentification multi-facteur Azure pour que les services Terminal Server prennent effet.

- Si la case « Exiger une correspondance d'utilisateur d’authentification multi-facteur Azure » est cochée et que vous ne figurez pas sur la liste des utilisateurs, vous ne pourrez pas vous connecter à l'ordinateur après le redémarrage.

- Les adresses IP de confiance varient selon que l'application est en mesure de fournir l'IP du client avec l'authentification. Actuellement, seul Terminal Services est pris en charge.

Important

Depuis le 1er juillet 2019, Microsoft ne propose plus MFA Server pour les nouveaux déploiements. Les nouveaux clients qui souhaitent imposer une authentification multi-facteur lors des événements de connexion doivent utiliser la fonctionnalité d’authentification multi-facteur Microsoft Entra basée sur le cloud.

Pour commencer à utiliser l’authentification multi-facteur cloud, consultez le tutoriel Sécuriser les événements de connexion utilisateur avec l’authentification multi-facteur Microsoft Entra.

Les clients existants qui ont activé le serveur MFA avant le 1er juillet 2019 peuvent télécharger la dernière version, les futures mises à jour et générer des informations d’identification d’activation comme d’habitude.

Notes

Cette fonctionnalité n'est pas prise en charge pour sécuriser Terminal Services sur Windows Server 2012 R2.

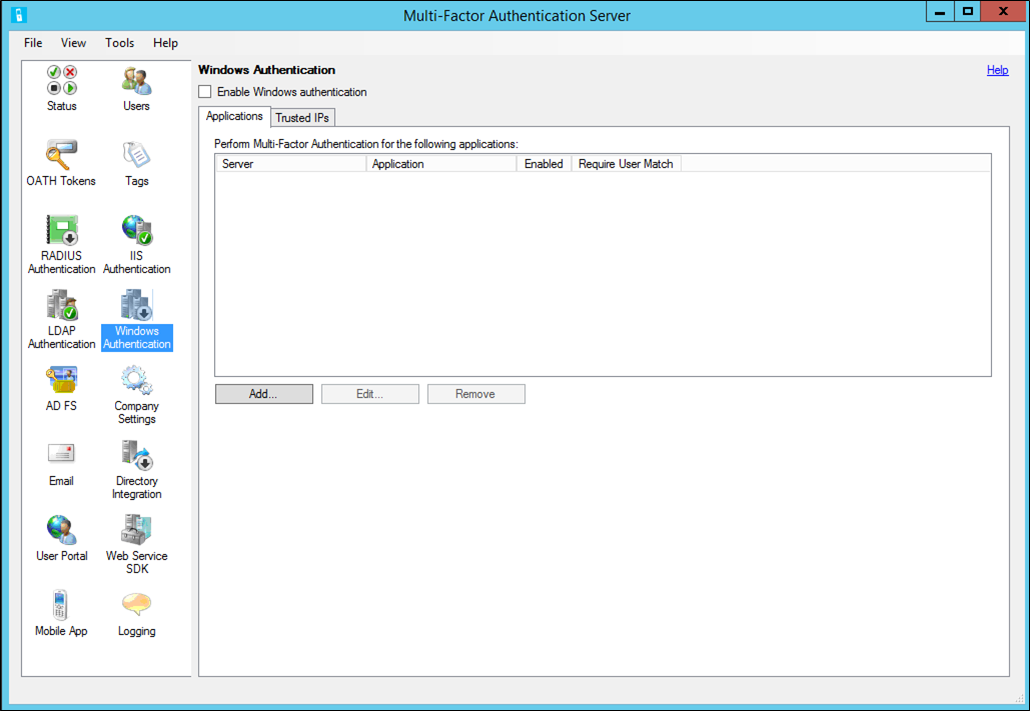

Pour sécuriser une application avec l’authentification Windows, suivez la procédure suivante.

- Sur le serveur Azure Multi-Factor Authentication, cliquez sur l’icône Authentication Windows.

- Cochez la case Activer l’authentification Windows. Par défaut, cette case est désactivée.

- L'onglet Applications permet à l'administrateur de configurer une ou plusieurs applications pour l'authentification Windows.

- Sélectionner un serveur ou une application – permet de spécifier si le serveur ou l'application est activé. Cliquez sur OK.

- Cliquez sur Ajouter.

- L'onglet Adresses IP de confiance vous permet d'ignorer l’authentification multi-facteur Azure pour les sessions Windows provenant d'adresses IP spécifiques. Par exemple, si les employés utilisent l'application au bureau et à domicile, vous pouvez décider de que vous ne souhaitez pas que leurs téléphones sonnent pour l’authentification multi-facteur Azure au bureau. Pour ce faire, vous devez définir le sous-réseau du bureau comme adresse IP de confiance.

- Cliquez sur Ajouter… .

- Sélectionnez Adresse IP unique si vous souhaitez ignorer une adresse IP unique.

- Sélectionnez Plage d’adresses IP si vous souhaitez ignorer toute une plage d’adresses IP. Exemple 10.63.193.1-10.63.193.100.

- Sélectionnez Sous-réseau si vous souhaitez spécifier une plage d’adresses IP à l’aide de la notation de sous-réseau. Entrez l'adresse IP de début du sous-réseau et choisissez le masque de réseau approprié dans la liste déroulante.

- Cliquez sur OK.