Avec les paramètres entrants, vous sélectionnez les utilisateurs et les groupes externes qui peuvent accéder aux applications internes que vous choisissez. Que vous configuriez les paramètres par défaut ou les paramètres spécifiques de l’organisation, les étapes de modification des paramètres d’accès multi-abonné entrants sont les mêmes. Comme décrit dans cette section, vous accédez à l’onglet Par défaut ou à une organisation sur l’onglet Paramètres organisationnels, puis apportez vos modifications.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Identité>Identités externes>Paramètres d’accès multilocataire.

Accédez aux paramètres que vous souhaitez modifier :

- Paramètres par défaut : pour modifier les paramètres entrants par défaut, sélectionnez l’onglet Paramètres par défautet sous Paramètres d’accès entrant, sélectionnez Modifier les valeurs entrantes par défaut.

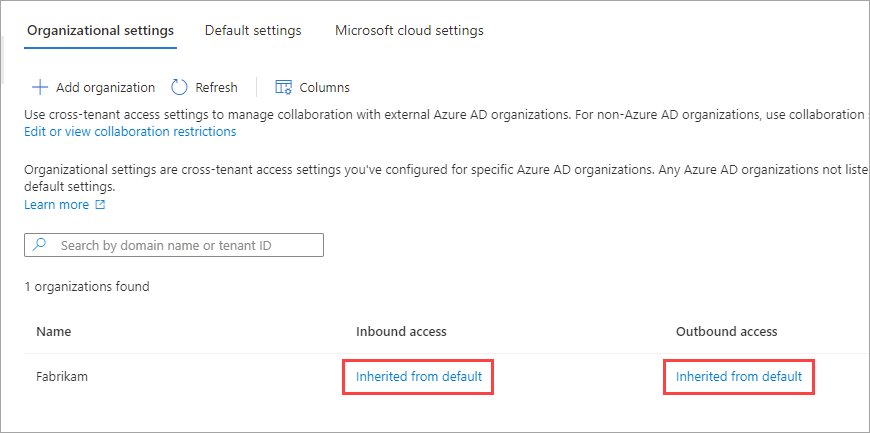

- Paramètres organisationnels : pour modifier les paramètres d’une organisation spécifique, sélectionnez l’onglet Paramètres organisationnels, recherchez l’organisation dans la liste (ou ajoutez-en une), puis sélectionnez le lien dans la colonne Accès entrant .

Suivez les étapes détaillées pour les paramètres entrants que vous souhaitez modifier :

Pour modifier les paramètres entrants de la collaboration B2B

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accéder à Identité>Identités externes>Paramètres d’accès interlocataire, puis sélectionnez Paramètres organisationnels

Sélectionnez le lien dans la colonne Accès entrant et l’onglet Collaboration B2B.

Si vous configurez des paramètres d’accès entrant pour une organisation spécifique, sélectionnez une option :

Paramètres par défaut : sélectionnez cette option si vous souhaitez que l’organisation utilise les paramètres entrants par défaut (comme configuré dans l’onglet des paramètres Par défaut). Si des paramètres personnalisés ont déjà été configurés pour cette organisation, vous devez sélectionner Oui pour confirmer que vous souhaitez que tous les paramètres soient remplacés par les paramètres par défaut. Sélectionnez ensuite Enregistrer, puis ignorez les étapes restantes de cette procédure.

Personnaliser les paramètres : sélectionnez cette option si vous souhaitez personnaliser les paramètres à appliquer pour cette organisation au lieu des paramètres par défaut. Poursuivez l’application des autres étapes de cette procédure.

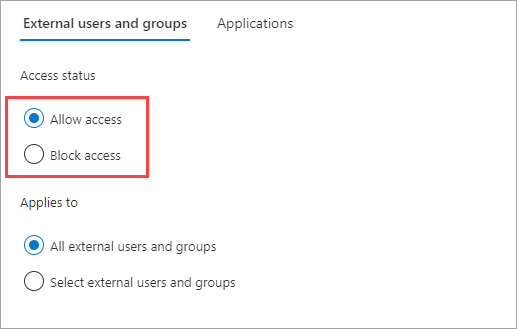

Sélectionner Utilisateurs et groupes externes.

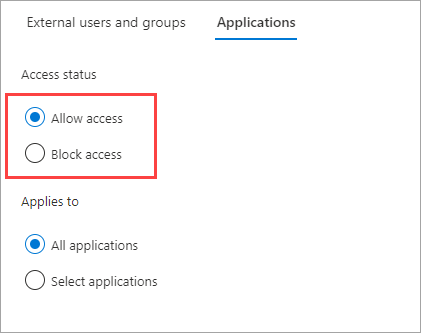

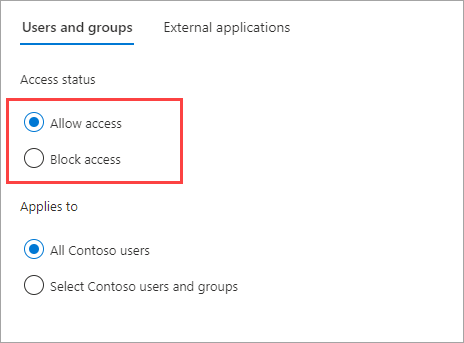

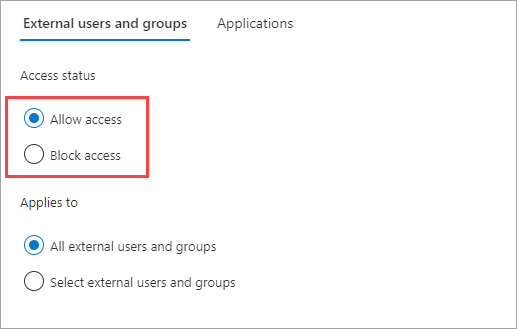

Sous État de l’accès, sélectionnez l’une des options suivantes :

- Autoriser l’accès : Permet aux utilisateurs et groupes spécifiés sous S’applique à d’être invités pour la collaboration B2B.

- Bloquer l’accès : Empêche les utilisateurs et groupes spécifiés sous S’applique à d’être invités à la collaboration B2B.

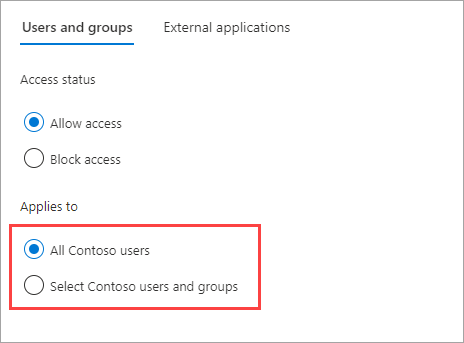

Sous S’applique à, sélectionnez l’une des options suivantes :

- Tous les utilisateurs et groupes externes : applique l’action que vous avez choisie sous Statut d’accès à tous les utilisateurs et groupes des organisations Microsoft Entra externes.

- Sélectionner des utilisateurs et des groupes externes (nécessite un abonnement Microsoft Entra ID P1 ou P2) : vous permet d'appliquer l'action que vous avez choisie sous Statut d'accès à des utilisateurs et des groupes spécifiques au sein de l'organisation externe.

Remarque

Si vous bloquez l’accès à tous les utilisateurs et groupes externes, vous devez également bloquer l’accès à toutes vos applications internes (sous l’onglet Applications ).

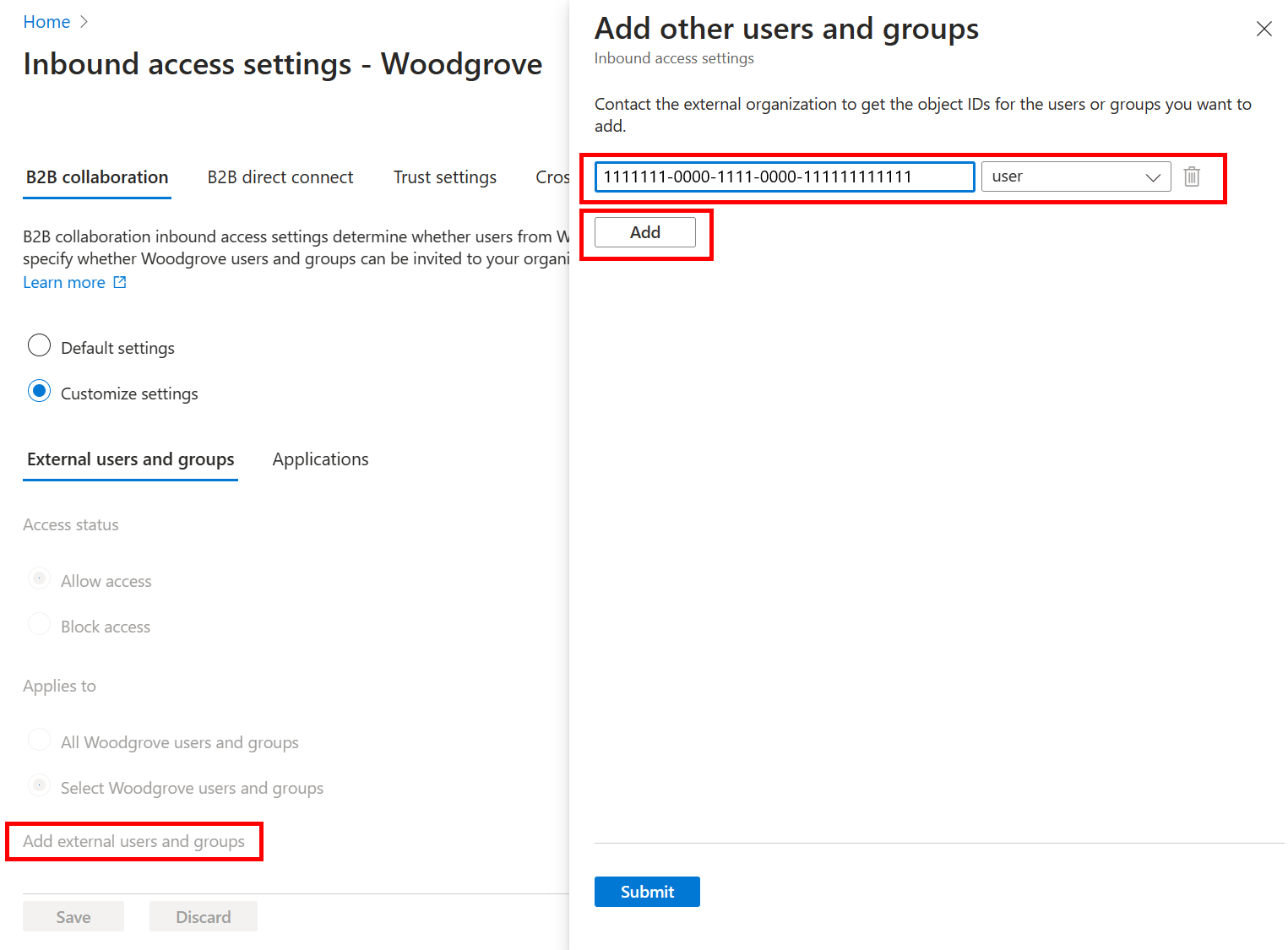

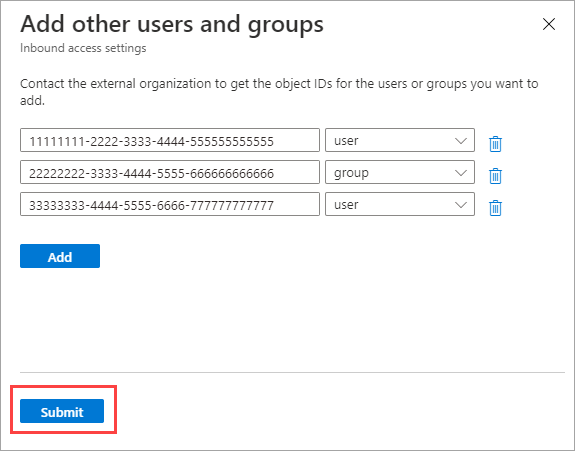

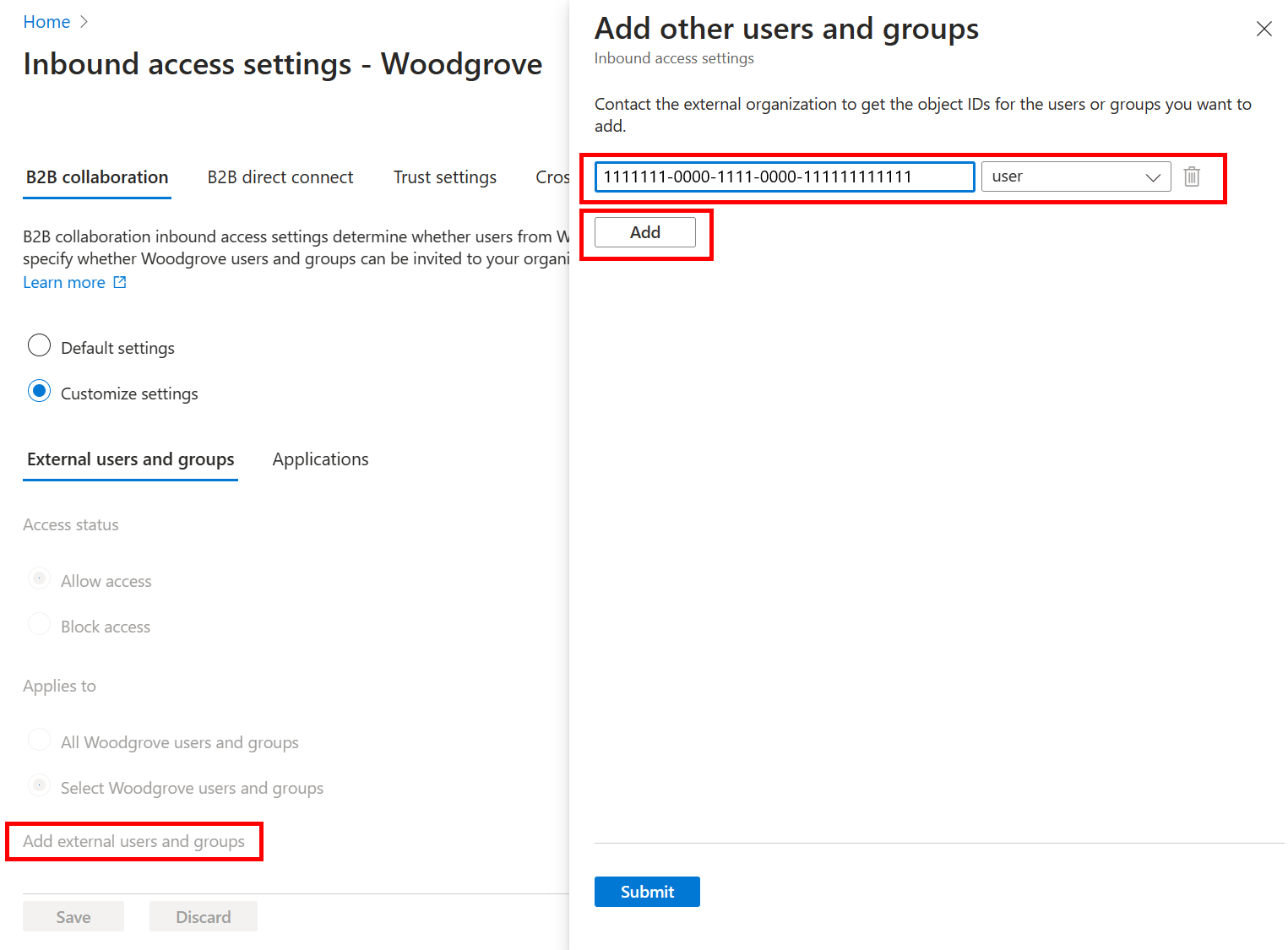

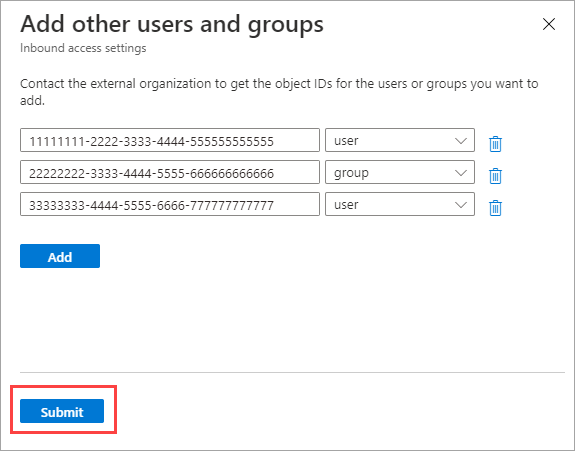

Si vous avez choisi Sélectionner des utilisateurs et des groupes externes, procédez comme suit pour chaque utilisateur ou groupe que vous souhaitez ajouter :

- Sélectionnez Ajouter des utilisateurs et groupes externes.

- Dans le volet Ajouter d’autres utilisateurs et groupes, dans la zone de recherche, tapez l’ID d’objet utilisateur ou l’ID d’objet de groupe que vous avez obtenu auprès de votre organisation partenaire.

- Dans le menu en regard de la zone de recherche, choisissez utilisateur ou groupe.

- Sélectionnez Ajouter.

Remarque

Vous ne pouvez pas cibler des utilisateurs ou des groupes dans les paramètres par défaut entrants.

Lorsque vous avez terminé d’ajouter des utilisateurs et des groupes, sélectionnez Envoyer.

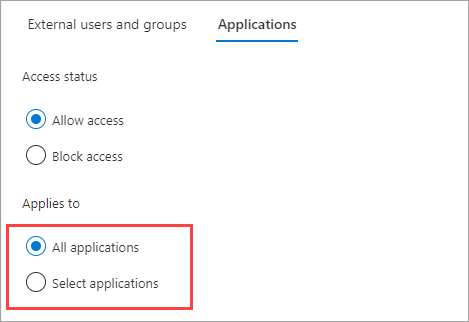

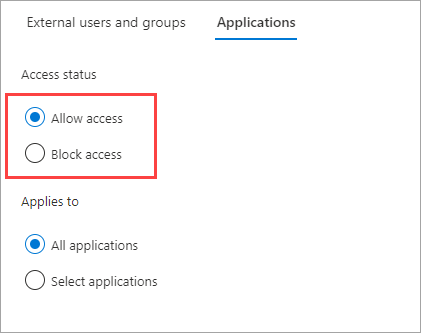

Sélectionnez l'onglet Applications.

Sous État de l’accès, sélectionnez l’une des options suivantes :

- Autoriser l’accès : Permet aux utilisateurs de la collaboration B2B d’accéder aux applications spécifiées sous S’applique à.

- Bloquer l’accès : Empêche les utilisateurs de la collaboration B2B d’accéder aux applications spécifiées sous S’applique à.

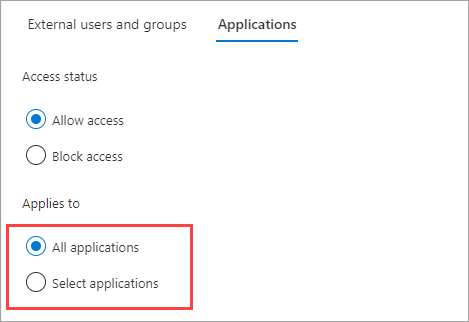

Sous S’applique à, sélectionnez l’une des options suivantes :

- Toutes les applications : applique l’action que vous avez choisie sous État de l’accès à toutes vos applications.

- Sélectionner des applications (nécessite un abonnement Microsoft Entra ID P1 ou P2) : vous permet d'appliquer l'action que vous avez choisie sous Statut d'accès à des applications spécifiques de votre organisation.

Remarque

Si vous bloquez l’accès à toutes les applications, vous devez également bloquer l’accès à tous les utilisateurs et groupes externes (sous l’onglet Utilisateurs et groupes externes).

Si vous avez choisi Sélectionner des applications, procédez comme suit pour chaque application que vous souhaitez ajouter :

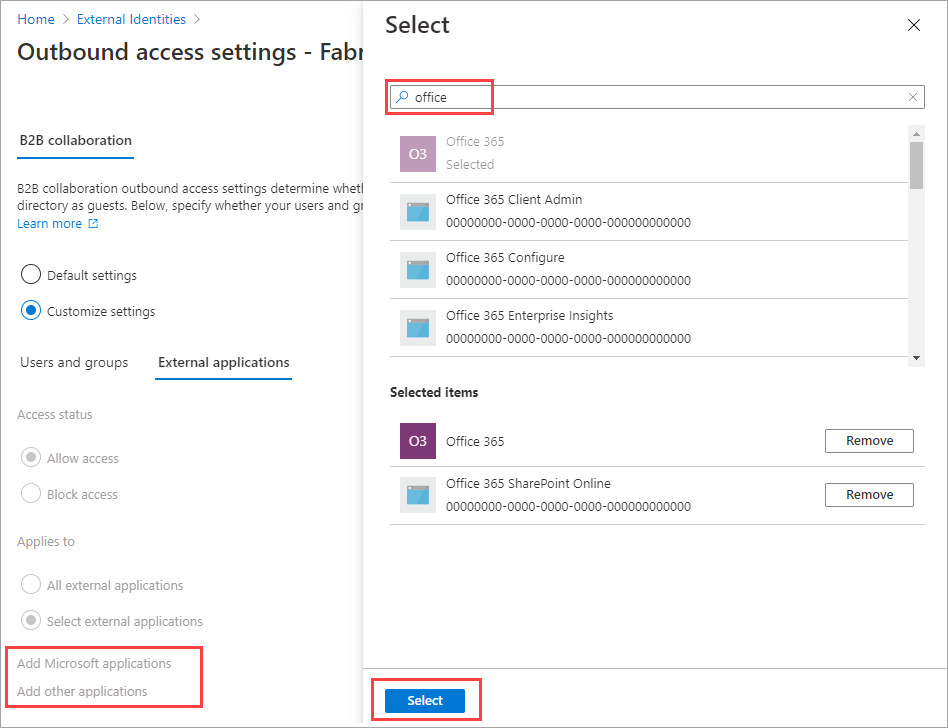

- Sélectionnez Ajouter des applications Microsoft ou Ajouter d’autres applications.

- Dans le volet Sélectionner, tapez le nom de l’application ou l’ID de l’application (ID de l’application cliente ou ID de l’application de ressource) dans la zone de recherche. Sélectionnez ensuite l’application dans les résultats de la recherche. Répétez cette opération pour chaque application que vous souhaitez ajouter.

- Lorsque vous avez terminé de sélectionner des applications, choisissez Sélectionner.

Sélectionnez Enregistrer.

Ajouter l’application Portails d’administration Microsoft à B2B Collaboration

Vous ne pouvez pas ajouter directement l’application Portails d’administration Microsoft aux paramètres d’accès inter-locataires entrant et sortant dans le centre d’administration Microsoft Entra. Toutefois, vous pouvez ajouter les applications listées ci-dessous individuellement avec l’API Microsoft Graph.

Les applications suivantes font partie du groupe d’applications Portails d’administration Microsoft :

- Portail Azure (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Centre d’administration Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Portail Microsoft 365 Defender (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Centre d’administration Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Portail de conformité Microsoft Purview (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Si vous souhaitez personnaliser l’ordre des fournisseurs d’identité que vos utilisateurs invités peuvent utiliser pour se connecter lorsqu’ils acceptent votre invitation, suivez les étapes suivantes.

Connectez-vous au Centre d’administration Microsoft Entra en utilisant un compte Administrateur général ou Administrateur de la sécurité. Ouvrez ensuite le service Identité sur le côté gauche.

Sélectionnez Identités externes>Paramètres d’accès interlocataire.

Sous Paramètres de l’organisation, sélectionnez le lien dans la colonne Accès entrant et l’onglet B2B Collaboration.

Sélectionnez l’onglet Ordre d’acceptation.

Déplacez les fournisseurs d’identité vers le haut ou vers le bas pour changer l’ordre dans lequel vos utilisateurs invités peuvent se connecter lorsqu’ils acceptent votre invitation. Vous pouvez également rétablir l’ordre d’acceptation sur les paramètres par défaut ici.

Sélectionnez Enregistrer.

Vous pouvez également personnaliser l’ordre d’acceptation via l’API Microsoft Graph.

Ouvrez l’Explorateur Microsoft Graph.

Connectez-vous avec un compte Administrateur général ou Administrateur de la sécurité au tenant de votre ressource.

Exécutez la requête suivante pour obtenir l’ordre d’acceptation actuel :

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- Dans cet exemple, vous déplacez la fédération de fournisseur d’identité SAML/WS-Fed au sommet de la hiérarchie d’acceptation au-dessus du fournisseur d’identité Microsoft Entra. Corrigez le même URI avec le corps de la demande :

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Pour vérifier les modifications, exécutez la requête GET à nouveau.

Pour rétablir l’ordre d’acceptation sur les paramètres par défaut, exécutez la requête suivante :

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Fédération SAML/WS-Fed (fédération directe) pour des domaines vérifiés Microsoft Entra ID

Vous pouvez maintenant ajouter votre domaine vérifié Microsoft Entra ID inscrit pour configurer la relation de la fédération directe. Vous devez d’abord configurer la configuration de la fédération directe dans le centre d’administration ou via l’API. Veillez à ce que le domaine ne soit pas vérifié dans le même tenant.

Une fois la configuration effectuée, vous pouvez personnaliser l’ordre d’acceptation. Le fournisseur d’identité SAML/WS-Fed est ajouté à l’ordre d’acceptation en tant que dernière entrée. Vous pouvez le déplacer vers le haut de l’ordre d’acceptation pour le définir au-dessus du fournisseur d’identité Microsoft Entra.

Empêcher vos utilisateurs B2B d’accepter une invitation en utilisant des comptes Microsoft

Pour empêcher vos utilisateurs invités B2B d’accepter leur invitation en utilisant leur compte Microsoft existant ou en créant un autre compte pour accepter l’invitation, suivez les étapes ci-dessous.

Connectez-vous au Centre d’administration Microsoft Entra en utilisant un compte Administrateur général ou Administrateur de la sécurité. Ouvrez ensuite le service Identité sur le côté gauche.

Sélectionnez Identités externes>Paramètres d’accès interlocataire.

Sous Paramètres de l’organisation, sélectionnez le lien dans la colonne Accès entrant et l’onglet B2B Collaboration.

Sélectionnez l’onglet Ordre d’acceptation.

Sous Fournisseurs d’identité de secours, désactivez un compte de service Microsoft (MSA).

Sélectionnez Enregistrer.

Vous devez avoir au moins un fournisseur d’identité de secours activé à tout moment. Si vous souhaitez désactiver des comptes Microsoft, vous devez activer un code secret à usage unique par e-mail. Vous ne pouvez pas désactiver les deux fournisseurs d’identité de secours. Tout utilisateur invité existant connecté avec un compte Microsoft continue de l’utiliser pendant les connexions suivantes. Vous devez rétablir son état d’acceptation pour appliquer ce paramètre.

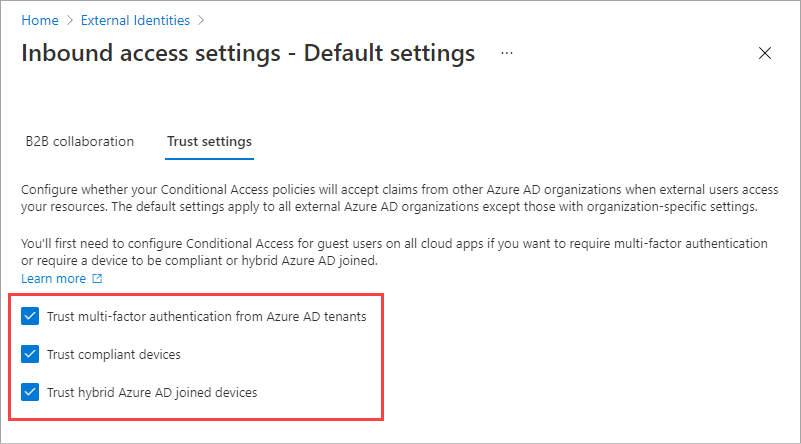

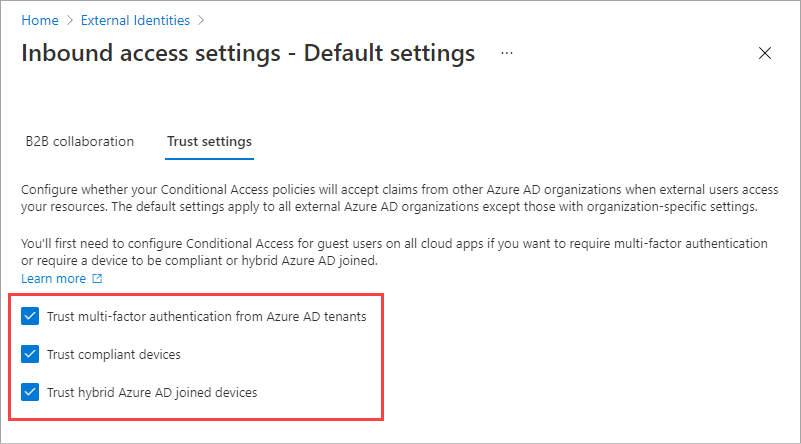

Pour modifier les paramètres de confiance entrants pour accepter les revendications MFA et d’appareil

Sélectionnez l’onglet Paramètres de confiance.

(Cette étape s’applique seulement aux paramètres de l’organisation.) Si vous configurez les paramètres pour une organisation, sélectionnez une des options suivantes :

Paramètres par défaut : l’organisation utilise les paramètres configurés sous l’onglet paramètres Par défaut. Si des paramètres personnalisés ont déjà été configurés pour cette organisation, vous devez sélectionner Oui pour confirmer que vous souhaitez que tous les paramètres soient remplacés par les paramètres par défaut. Sélectionnez ensuite Enregistrer, puis ignorez les étapes restantes de cette procédure.

Personnaliser les paramètres : vous pouvez personnaliser les paramètres à appliquer pour cette organisation au lieu des paramètres par défaut. Poursuivez l’application des autres étapes de cette procédure.

Sélectionnez une ou plusieurs des options suivantes :

Faire confiance à l’authentification multifacteur des locataires Microsoft Entra : cochez cette case pour permettre à vos stratégies d’accès conditionnel de faire confiance aux revendications MFA d’organisations externes. Lors de l'authentification, Microsoft Entra ID vérifie les informations d'identification d'un utilisateur pour confirmer que l'utilisateur a terminé l'authentification MFA. Si ce n’est pas le cas, une stimulation MFA est lancée dans le locataire d’origine de l’utilisateur.

Faire confiance aux appareils conformes : permet à vos stratégies d’accès conditionnel de faire confiance à des revendications de conformité d’appareils d’une organisation externe lorsque leurs utilisateurs accèdent à vos ressources.

Faire confiance aux appareils joints hybrides Microsoft Entra : permet à vos stratégies d’accès conditionnel de faire confiance aux revendications d’appareils joints hybrides Microsoft Entra provenant d’une organisation externe lorsque leurs utilisateurs accèdent à vos ressources.

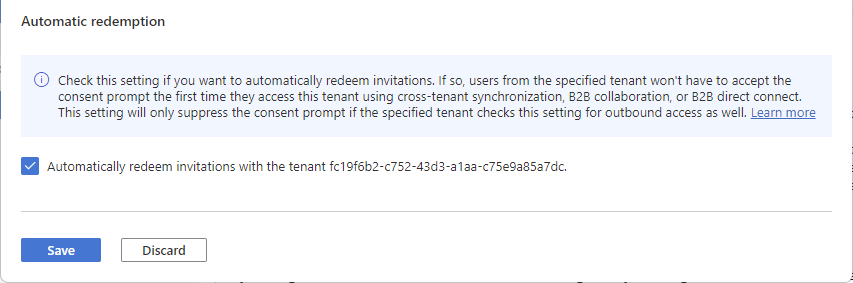

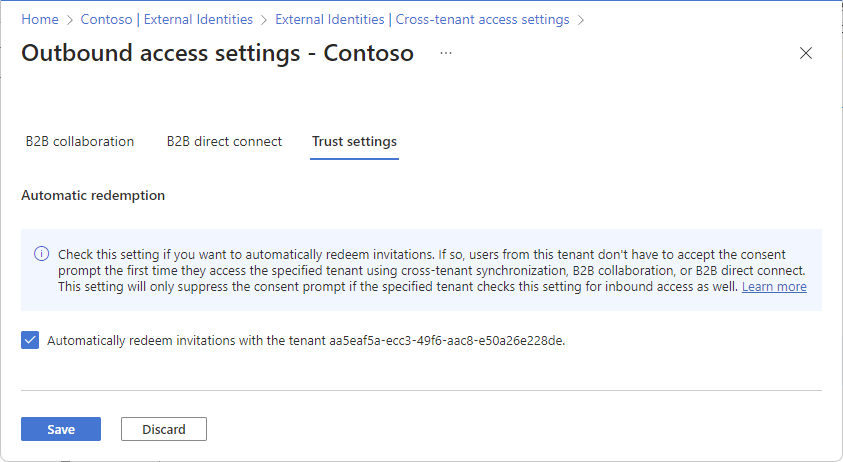

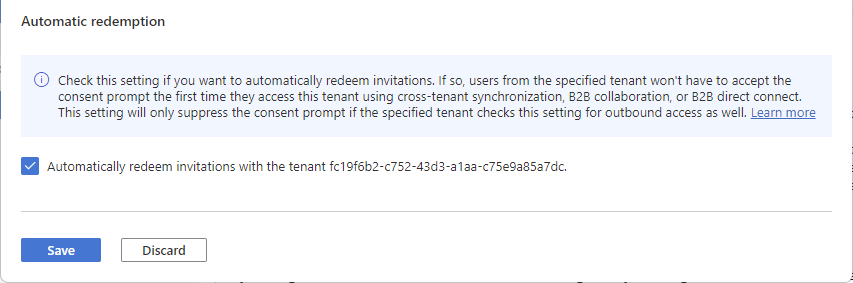

(Cette étape s’applique uniquement aux paramètres organisationnels.) Vérifiez l’option d’échange automatique :

- Échanger automatiquement des invitations avec le client <client> : vérifiez ce paramètre si vous souhaitez utiliser automatiquement les invitations. Dans ce cas, les utilisateurs du client spécifié n’auront pas à accepter l’invite de consentement la première fois qu’ils accèdent à ce client à l’aide de la synchronisation entre clients, de la collaboration B2B ou de la connexion directe B2B. Ce paramètre supprime l’invite de consentement uniquement si le locataire spécifié coche également ce paramètre pour l’accès sortant.

Sélectionnez Enregistrer.

Autoriser les utilisateurs à se synchroniser avec ce locataire

Si vous sélectionnez Accès entrant pour l’organisation ajoutée, vous voyez l’onglet Synchronisation entre clients et la case à cocher Autoriser les utilisateurs à se synchroniser avec ce client. La synchronisation entre locataires est un service de synchronisation unidirectionnelle dans Microsoft Entra ID qui automatise la création, la mise à jour et la suppression d’utilisateurs de B2B Collaboration entre les locataires d’une organisation. Pour plus d’informations, consultez Configurer la synchronisation entre clients et la documentation sur les organisations multi-clients.

Modifier les Paramètres d’accès sortants

Avec les paramètres sortants, vous sélectionnez les utilisateurs et les groupes externes qui pourront accéder aux applications internes que vous choisissez. Que vous configuriez les paramètres par défaut ou les paramètres spécifiques de l’organisation, les étapes de modification des paramètres d’accès multi-abonné sortants sont les mêmes. Comme décrit dans cette section, vous accédez à l’onglet Par défaut ou à une organisation sur l’onglet Paramètres organisationnels, puis apportez vos modifications.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Identité>Identités externes>Paramètres d’accès multilocataire.

Accédez aux paramètres que vous souhaitez modifier :

Pour modifier les paramètres sortants par défaut, sélectionnez l’ongletParamètres par défaut et sous Paramètres d’accès sortants sélectionnez Modifier les valeurs sortantes par défaut.

Pour modifier les paramètres d’une organisation spécifique, sélectionnez l’onglet Paramètres organisationnels recherchez l’organisation dans la liste (ou ajoutez-en une), puis sélectionnez le lien dans la colonne Accès sortant.

Sélectionnez l’onglet Collaboration B2B.

(Cette étape s’applique uniquement aux Paramètres de l'organisation uniquement.) Si vous configurez les paramètres d’une organisation, sélectionnez une option :

Paramètres par défaut : l’organisation utilise les paramètres configurés sous l’onglet paramètres Par défaut. Si des paramètres personnalisés ont déjà été configurés pour cette organisation, vous devez sélectionner Oui pour confirmer que vous souhaitez que tous les paramètres soient remplacés par les paramètres par défaut. Sélectionnez ensuite Enregistrer, puis ignorez les étapes restantes de cette procédure.

Personnaliser les paramètres : vous pouvez personnaliser les paramètres à appliquer pour cette organisation au lieu des paramètres par défaut. Poursuivez l’application des autres étapes de cette procédure.

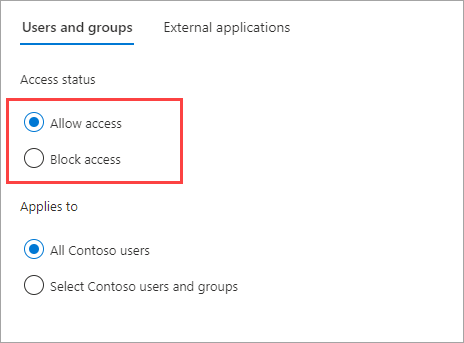

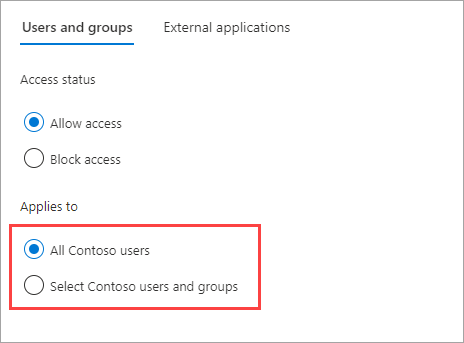

Sélectionnez Utilisateurs et groupes.

Sous État de l’accès, sélectionnez l’une des options suivantes :

- Autoriser l’accès : Permet à vos utilisateurs et groupes spécifiés sous S’applique à d’être invités à des organisations externes pour la collaboration B2B.

- Bloquer l’accès : Empêche vos utilisateurs et groupes spécifiés sous S’applique à d’être invités à la collaboration B2B. Si vous bloquez l’accès pour tous les utilisateurs et groupes, cela empêche également l’accès à toutes les applications externes via la collaboration B2B.

Sous S’applique à, sélectionnez l’une des options suivantes :

- Tous <les utilisateurs> de votre organisation : applique l’action que vous avez choisie sous État de l’accès à tous vos utilisateurs et groupes.

- Sélectionnez les utilisateurs et les groupes de <votre organisation> (nécessite un abonnement Microsoft Entra ID P1 ou P2) : vous permet d'appliquer l'action que vous avez choisie sous Statut d'accès à des utilisateurs et des groupes spécifiques.

Remarque

Si vous bloquez l’accès à tous vos utilisateurs et groupes, vous devez également bloquer l’accès à toutes vos applications externes (sous l’onglet Applications externes).

Si vous avez choisi Sélectionner <les utilisateurs et groupes>de votre organisation, procédez comme suit pour chaque utilisateur ou groupe que vous souhaitez ajouter :

- Sélectionnez Ajouter <les utilisateurs et les groupes> de votre organisation .

- Dans le volet Sélectionner, tapez le nom d’utilisateur ou le nom de groupe dans la zone de recherche.

- Sélectionnez l’utilisateur ou le groupe dans les résultats de la recherche.

- Lorsque vous avez terminé de sélectionner les utilisateurs et les groupes que vous souhaitez ajouter, choisissez Sélectionner.

Notes

Lorsque vous ciblez vos utilisateurs et groupes, vous ne pourrez pas sélectionner les utilisateurs qui ont configuré l’authentification par SMS. Cela est dû au fait que les utilisateurs qui ont des « informations d’identification fédérées » sur leur objet utilisateur sont bloqués pour empêcher les utilisateurs externes d’être ajoutés aux paramètres d’accès sortant. En guise de solution de contournement, vous pouvez utiliser l’API Microsoft Graph pour ajouter l’ID d’objet de l’utilisateur directement ou cibler un groupe auquel appartient l’utilisateur.

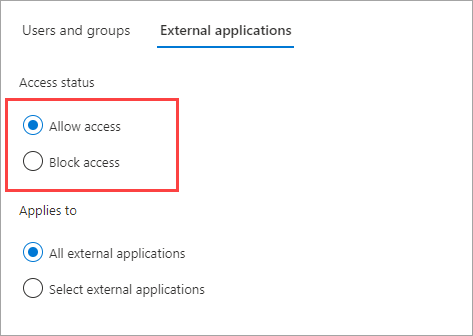

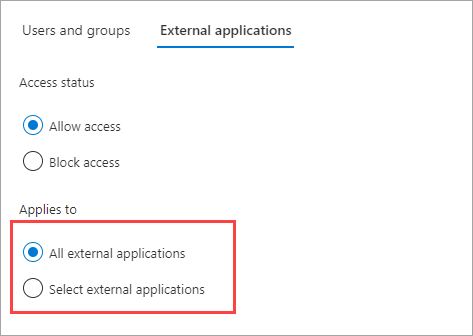

Sélectionnez l’onglet Applications externes.

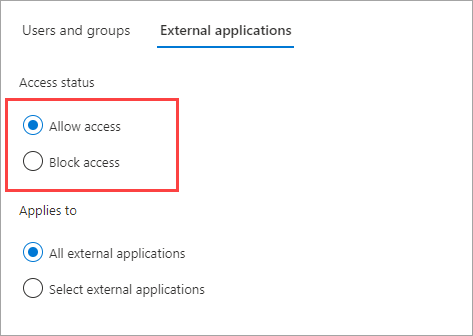

Sous État de l’accès, sélectionnez l’une des options suivantes :

- Autoriser l’accès : Permet à vos utilisateurs d’avoir accès aux applications externes spécifiées sous S’applique à via la collaboration B2B.

- Bloquer l’accès : Empêche vos utilisateurs d’avoir accès aux applications externes spécifiées sous S’applique à via la collaboration B2B.

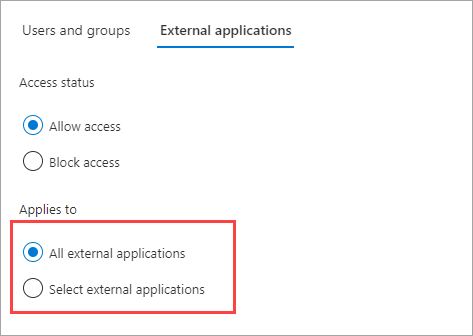

Sous S’applique à, sélectionnez l’une des options suivantes :

- Toutes les applications externes : applique l’action que vous avez choisie sous État de l’accès à toutes les applications externes.

- Sélectionner des applications externes : applique l’action que vous avez choisie sous État de l’accès à toutes les applications externes.

Notes

Si vous bloquez l’accès à toutes les applications externes, vous devez également bloquer l’accès à tous vos utilisateurs et groupes (sous l’onglet Utilisateurs et groupes).

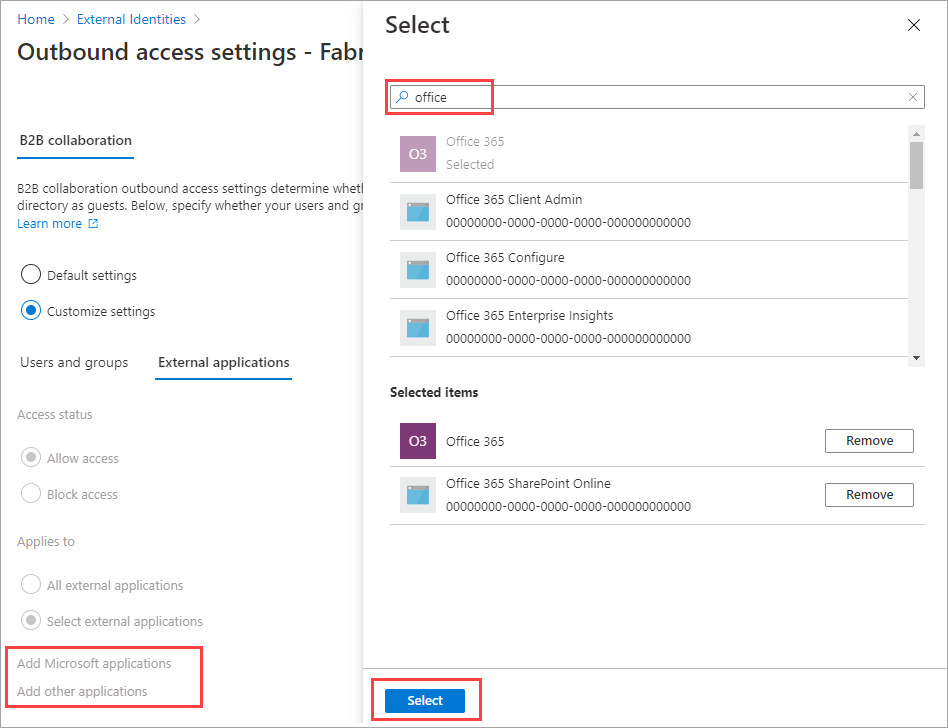

Si vous avez choisi Sélectionner des applications externes, procédez comme suit pour chaque application que vous souhaitez ajouter :

- Sélectionnez Ajouter des applications Microsoft ou Ajouter d’autres applications.

- Dans la zone de recherche, saisissez le nom de l’application ou l’ID de l’application (soit l’ID de l’application cliente soit l’ID de l’application de ressource). Sélectionnez ensuite l’application dans les résultats de la recherche. Répétez cette opération pour chaque application que vous souhaitez ajouter.

- Lorsque vous avez terminé de sélectionner des applications, choisissez Sélectionner.

Sélectionnez Enregistrer.

Pour modifier les paramètres d’approbation sortante

(Cette section s’applique uniquement aux paramètres organisationnels.)