Que sont les attributs de sécurité personnalisés dans Microsoft Entra ID ?

Les attributs de sécurité personnalisés dans Microsoft Entra ID sont des attributs spécifiques à l'entreprise (paires clé-valeur) que vous pouvez définir et attribuer aux objets Microsoft Entra. Ces attributs peuvent être utilisés pour stocker des informations, classer des objets ou appliquer un contrôle d’accès affiné sur des ressources Azure spécifiques. Les attributs de sécurité personnalisés peuvent être utilisés avec le contrôle d’accès en fonction des attributs Azure (ABAC).

Pourquoi utiliser des attributs de sécurité personnalisés ?

Voici des scénarios dans lesquels vous pouvez utiliser des attributs de sécurité personnalisés :

- Étendre des profils utilisateur, par exemple en ajoutant le salaire horaire pour tous mes employés.

- Garantir que seuls les administrateurs peuvent voir l’attribut de salaire horaire dans les profils de mes employés.

- Classer des centaines ou des milliers d’applications pour créer facilement un inventaire filtrable à des fins d’audit.

- Accorder aux utilisateurs l’accès aux objets blob du Stockage Azure appartenant à un projet.

Que puis-je faire avec les attributs de sécurité personnalisés ?

Les attributs de sécurité personnalisés incluent ces fonctionnalités :

- Définir des informations spécifiques à l’entreprise (attributs) pour votre locataire.

- Ajouter un ensemble d’attributs de sécurité personnalisés aux utilisateurs et applications.

- Gérez les objets Microsoft Entra à l'aide d'attributs de sécurité personnalisés avec des requêtes et des filtres.

- Fournir la gouvernance des attributs afin que les attributs déterminent qui peut obtenir l’accès.

Les attributs de sécurité personnalisés ne sont pas pris en charge dans les zones suivantes :

Fonctionnalités des attributs de sécurité personnalisés

Les attributs de sécurité personnalisés incluent ces fonctionnalités :

- Disponible à l’échelle du locataire

- Inclure une description

- Prendre en charge différents types de données : booléen, entier, chaîne

- Prendre en charge une valeur unique ou plusieurs valeurs

- Prendre en charge les valeurs de forme libre définies par l’utilisateur ou les valeurs prédéfinies

- Attribuer des attributs de sécurité personnalisés à des utilisateurs synchronisés d’annuaire d’une instance Active Directory locale

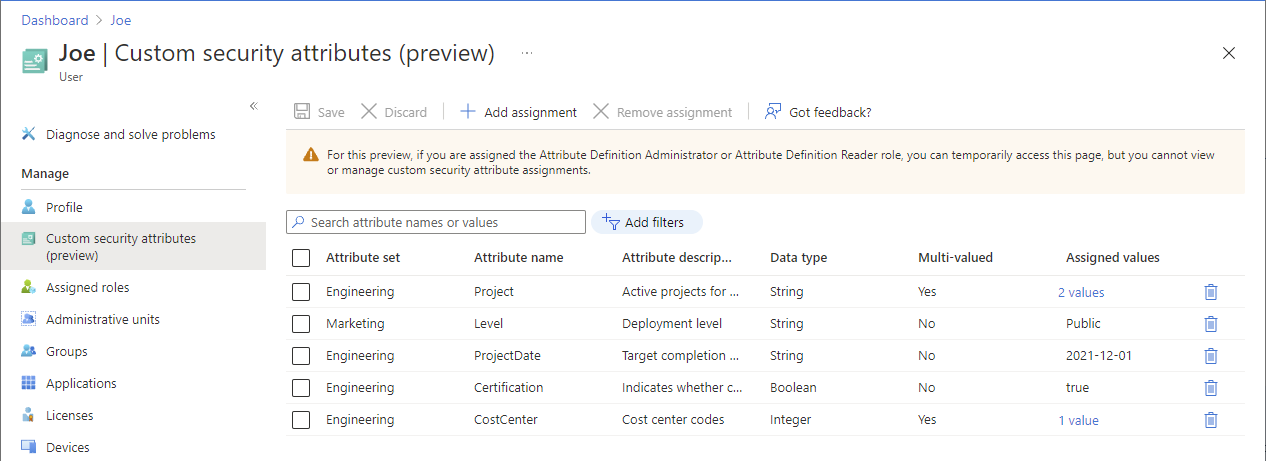

L’exemple suivant montre plusieurs attributs de sécurité personnalisés affectés à un utilisateur. Les attributs de sécurité personnalisés sont différents types de données et ont des valeurs uniques, multiples, libres ou prédéfinies.

Objets qui prennent en charge les attributs de sécurité personnalisés

Vous pouvez ajouter des attributs de sécurité personnalisés aux objets Microsoft Entra suivants :

- Utilisateurs de Microsoft Entra

- Applications d'entreprise Microsoft Entra (principaux de service)

Quelles sont les différences entre les attributs de sécurité personnalisés et les extensions ?

Bien que les extensions et les attributs de sécurité personnalisés puissent être utilisés pour étendre des objets dans Microsoft Entra ID et Microsoft 365, ils conviennent à des scénarios de données personnalisés fondamentalement différents. Voici ce qui différencie les attributs de sécurité personnalisés des extensions :

| Fonctionnalité | Extensions | Attributs de sécurité personnalisés |

|---|---|---|

| Étendre les objets Microsoft Entra ID et Microsoft 365 | Oui | Oui |

| Objets pris en charge | Dépend du type d’extension | Utilisateurs et principaux de service |

| ACCÈS RESTREINT | Non. Quiconque disposant d’autorisations de lecture sur l’objet peut lire les données d’extension. | Oui. L’accès en lecture et en écriture est limité par une combinaison d’autorisations et de contrôle d’accès en fonction du rôle (RBAC). |

| Quand utiliser | Stocker des données à utiliser par une application Stockage de données non sensibles |

Stocker des données sensibles Utilisation pour les scénarios d’autorisation |

| Conditions de licence : | Disponible dans toutes les éditions de Microsoft Entra ID | Disponible dans toutes les éditions de Microsoft Entra ID |

Pour plus d’informations sur l’utilisation d’extensions, consultez Ajouter des données personnalisées à des ressources à l’aide d’extensions.

Étapes à suivre pour utiliser des attributs de sécurité personnalisés

Vérifiez les autorisations

Vérifiez que les rôles Administrateur d’attribution d’attribut ou Administrateur de définition d’attribut vous sont attribués. Si ce n’est pas le cas, contactez votre administrateur pour qu’il vous attribue le rôle approprié au niveau de l’étendue du locataire ou au niveau du jeu d’attributs. Par défaut, le rôle Administrateur général et d’autres rôles d’administrateur ne sont pas autorisés à lire, à définir ou à attribuer des attributs de sécurité personnalisés. Si nécessaire, un administrateur général peut s’attribuer lui-même ces rôles.

Ajouter des jeux d’attributs

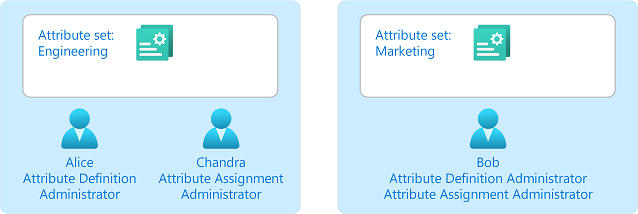

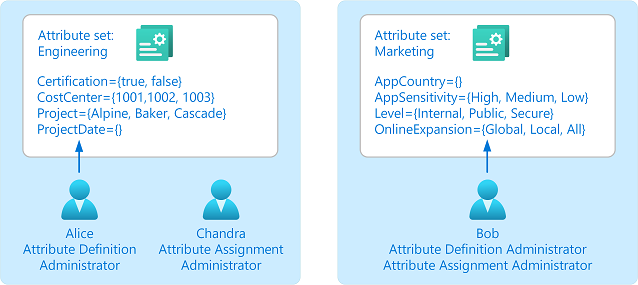

Ajoutez des jeux d’attributs pour regrouper et gérer des attributs de sécurité personnalisés associés. En savoir plus

Gérer les jeux d’attributs

Indiquez qui peut lire, définir ou attribuer des attributs de sécurité personnalisés dans un jeu d’attributs. En savoir plus

Définir des attributs

Ajoutez vos attributs de sécurité personnalisés à votre annuaire. Vous pouvez spécifier le type de la date (booléen, entier ou chaîne) et si les valeurs sont prédéfinies, de forme libre, uniques ou multiples. En savoir plus

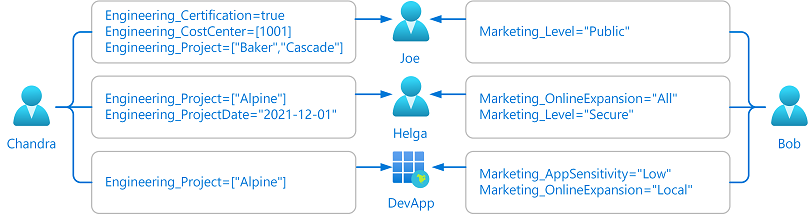

Attribuer des attributs

Attribuez des attributs de sécurité personnalisés aux objets Microsoft Entra pour vos scénarios métier. En savoir plus

Utiliser des attributs

Filtrez les utilisateurs et les applications qui utilisent des attributs de sécurité personnalisés. En savoir plus

Ajoutez des conditions qui utilisent des attributs de sécurité personnalisés à des attributions de rôles Azure pour un contrôle d’accès affiné. En savoir plus

Terminologie

Pour mieux comprendre les attributs de sécurité personnalisés, vous pouvez vous reporter à la liste de termes suivante.

| Terme | Définition |

|---|---|

| définition d’attribut | Schéma d’un attribut de sécurité personnalisé ou d’une paire clé-valeur. Par exemple, le nom, la description, le type de données et les valeurs prédéfinies de l’attribut de sécurité personnalisé. |

| jeu d’attributs | Collection d’attributs de sécurité personnalisés associés. Les jeux d’attributs peuvent être délégués à d’autres utilisateurs pour la définition et l’attribution d’attributs de sécurité personnalisés. |

| nom d’attribut | Nom unique d’un attribut de sécurité personnalisé au sein d’un jeu d’attributs. La combinaison d’un jeu d’attributs et d’un nom d’attribut forme un attribut unique pour votre locataire. |

| attribution d’attribut | Attribution d’un attribut de sécurité personnalisé à un objet Microsoft Entra, tel que des utilisateurs et des applications d’entreprise (principaux de service). |

| valeur prédéfinie | Valeur autorisée pour un attribut de sécurité personnalisé. |

Propriétés des attributs de sécurité personnalisés

Le tableau suivant répertorie les propriétés que vous pouvez spécifier pour les jeux d’attributs et les attributs de sécurité personnalisés. Certaines propriétés sont immuables et ne sont pas modifiables par la suite.

| Propriété | Obligatoire | Modifiable par la suite | Description |

|---|---|---|---|

| Nom du jeu d’attributs | ✅ | Nom du jeu d’attributs. Doit être unique dans un locataire. Ne peut pas contenir d’espaces ou de caractères spéciaux. | |

| Description du jeu d’attributs | ✅ | Description du jeu d’attributs. | |

| Nombre maximal d’attributs | ✅ | Nombre maximal d’attributs de sécurité personnalisés qui peuvent être définis dans un jeu d’attributs. La valeur par défaut est null. Si cette valeur n’est pas spécifiée, l’administrateur peut ajouter jusqu’à 500 attributs actifs par locataire. |

|

| Jeu d’attributs | ✅ | Collection d’attributs de sécurité personnalisés associés. Chaque attribut de sécurité personnalisé doit faire partie d’un jeu d’attributs. | |

| Nom de l’attribut | ✅ | Nom de l’attribut de sécurité personnalisé. Doit être unique dans un jeu d’attributs. Ne peut pas contenir d’espaces ou de caractères spéciaux. | |

| Description de l’attribut | ✅ | Description de l’attribut de sécurité personnalisé. | |

| Type de données | ✅ | Type de données pour les valeurs des attributs de sécurité personnalisés. Les types pris en charge sont Boolean, Integer et String. |

|

| Autoriser l’attribution de plusieurs valeurs | ✅ | Indique si plusieurs valeurs peuvent être attribuées à l’attribut de sécurité personnalisé. Si le type de données est défini sur Boolean, ne peut pas être défini sur Oui. |

|

| Autoriser uniquement l’attribution de valeurs prédéfinies | ✅ | Indique si seules des valeurs prédéfinies peuvent être attribuées à l’attribut de sécurité personnalisé. Si la valeur est définie sur Non, les valeurs de forme libre sont autorisées. Peut par la suite passer de Oui à Non, mais ne peut pas passer de Non à Oui. Si le type de données est défini sur Boolean, ne peut pas être défini sur Oui. |

|

| Valeurs prédéfinies | Valeurs prédéfinies pour l’attribut de sécurité personnalisé pour le type de données sélectionné. Des valeurs prédéfinies supplémentaires peuvent être ajoutées ultérieurement. Les valeurs peuvent inclure des espaces, mais certains caractères spéciaux ne sont pas autorisés. | ||

| La valeur prédéfinie est active | ✅ | Spécifie si la valeur prédéfinie est active ou désactivée. Si la valeur est définie sur false, la valeur prédéfinie ne peut pas être attribuée à des objets d’annuaire pris en charge supplémentaires. | |

| L’attribut est actif | ✅ | Spécifie si l’attribut de sécurité personnalisé est actif ou désactivé. |

Limites et contraintes

Voici certaines des limites et contraintes pour les attributs de sécurité personnalisés.

| Ressource | Limite | Notes |

|---|---|---|

| Définitions d’attribut par locataire | 500 | S’applique uniquement aux attributs actifs dans le locataire |

| Jeux d’attributs par locataire | 500 | |

| Longueur du nom du jeu d’attributs | 32 | Caractères Unicode et non-respect de la casse |

| Longueur de la description du jeu d’attributs | 128 | Caractères Unicode |

| Longueur du nom de l’attribut | 32 | Caractères Unicode et non-respect de la casse |

| Longueur de la description de l’attribut | 128 | Caractères Unicode |

| Valeurs prédéfinies | Caractères Unicode et respect de la casse | |

| Valeurs prédéfinies par définition d’attribut | 100 | |

| Longueur de la valeur de l’attribut | 64 | Caractères Unicode |

| Valeurs d’attribut attribuées par objet | 50 | Les valeurs peuvent être distribuées entre des attributs à valeurs uniques ou multiples. Exemple : 5 attributs avec 10 valeurs chacun ou 50 attributs avec 1 valeur chacun |

| Caractères spéciaux non autorisés pour : Nom du jeu d’attributs Nom de l’attribut |

<space> ` ~ ! @ # $ % ^ & * ( ) _ - + = { [ } ] \| \ : ; " ' < , > . ? / |

Le nom du jeu d’attributs et le nom de l’attribut ne peuvent pas commencer par un nombre |

| Caractères spéciaux autorisés pour les valeurs d’attribut | Tous les caractères spéciaux | |

| Caractères spéciaux autorisés pour les valeurs d’attribut lorsqu’ils sont utilisés avec des balises d’index d’objet blob | <space> + - . : = _ / |

Si vous envisagez d’utiliser des valeurs d’attribut avec des balises d’index d’objet blob, il s’agit des seuls caractères spéciaux autorisés pour les balises d’index d’objet blob. Pour plus d’informations, consultez Définition des balises d’index d’objet blob. |

Rôles d’attribut de sécurité personnalisé

Microsoft Entra ID fournit des rôles intégrés pour travailler avec des attributs de sécurité personnalisés. Le rôle Administrateur de définition d’attribut est le rôle minimal dont vous avez besoin pour gérer les attributs de sécurité personnalisés. Le rôle d'administrateur d'attribution d'attributs est le rôle minimum dont vous avez besoin pour attribuer des valeurs d'attribut de sécurité personnalisées aux objets Microsoft Entra tels que les utilisateurs et les applications. Vous pouvez attribuer ces rôles au niveau de l’étendue du locataire ou au niveau de l’étendue du jeu d’attributs.

| Role | Autorisations |

|---|---|

| Lecteur de définition d’attribut | Lire des jeux d’attributs Lire des définitions d’attribut de sécurité personnalisé |

| Administrateur de définition d’attribut | Gérer tous les aspects des jeux d’attributs Gérer tous les aspects des définitions d’attributs de sécurité personnalisés |

| Lecteur d’attribution d’attribut | Lire des jeux d’attributs Lire des définitions d’attribut de sécurité personnalisé Lire les clés et valeurs d’attribut de sécurité personnalisé pour les utilisateurs et les principaux de service |

| Administrateur d’attribution d’attribut | Lire des jeux d’attributs Lire des définitions d’attribut de sécurité personnalisé Lire et mettre à jour les clés et valeurs d’attribut de sécurité personnalisé pour les utilisateurs et les principaux de service |

| Lecteur du journal des attributs | Lire les journaux d’audit pour les attributs de sécurité personnalisés |

| Administrateur du journal d’attributs | Lire les journaux d’audit pour les attributs de sécurité personnalisés Configurer les paramètres de diagnostic pour les attributs de sécurité personnalisés |

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

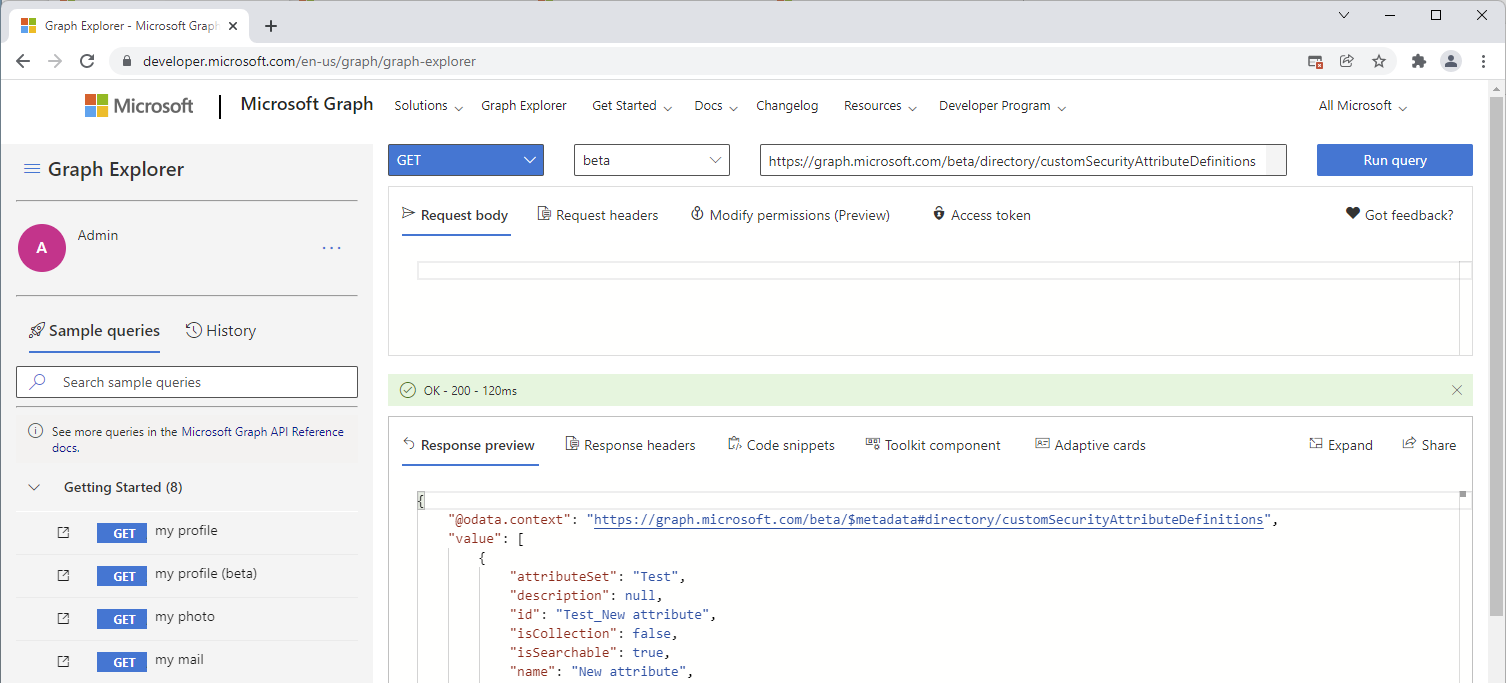

API Microsoft Graph

Vous pouvez gérer les attributs de sécurité personnalisés par programmation à l’aide des API Microsoft Graph. Pour plus d’informations, consultez Présentation des attributs de sécurité personnalisés à l’aide de l’API Microsoft Graph.

Vous pouvez utiliser un client d’API tel que l’Explorateur Graph ou Postman pour essayer plus facilement l’API Microsoft Graph pour les attributs de sécurité personnalisés.

Conditions de licence :

L'utilisation de cette fonctionnalité est gratuite et incluse dans votre abonnement Azure.