Sécuriser les comptes de service gérés de groupe

Les comptes de service administré de groupe (gMSA) sont des comptes de domaine qui permettent de sécuriser les services. Ils peuvent s’exécuter sur un seul serveur ou dans une batterie de serveurs, par exemple des systèmes qui se trouvent derrière un équilibreur de charge réseau ou un serveur IIS (Internet Information Services). Une fois que vous avez configuré vos services de façon à utiliser un compte gMSA principal, la gestion des mots de passe de compte est gérée par le système d’exploitation Windows (OS).

Avantages des comptes gMSA

Les comptes gMSA sont une solution d’identité avec une sécurité supérieure qui permet de réduire la surcharge administrative :

- Définir des mots de passe forts : mots de passe générés de manière aléatoire de 240 octets : la complexité et la longueur des mots de passe du compte gMSA réduisent la probabilité de compromission par force brute ou attaques par dictionnaire

- Renouvellement régulier des mots de passe : la gestion mots de passe est attribuée au système d’exploitation Windows qui les change tous les 30 jours. Les administrateurs de service et de domaine n’ont pas besoin de planifier des changements de mot de passe ni de gérer les interruptions de service.

- Prise en charge du déploiement sur des batteries de serveurs : le déploiement de comptes gMSA sur plusieurs serveurs permet de prendre en charge des solutions avec équilibrage de charge où plusieurs hôtes exécutent le même service

- Prise en charge de la gestion simplifiée du nom de principal du service (SPN) : configurez un nom SPN avec PowerShell lorsque vous créez un compte.

- En outre, les services qui prennent en charge les inscriptions automatiques de noms SPN peuvent les effectuer auprès du compte gMSA si ses autorisations sont correctement définies.

Utilisation des comptes gMSA

Utilisez des comptes gMSA comme type de compte pour des services locaux, à moins qu’un service, tel que le clustering de basculement, ne les prenne pas en charge.

Important

Testez votre service avec des comptes gMSA avant qu’il ne passe à l’environnement de production. Configurez un environnement de test pour vérifier que l’application utilise le compte gMSA, puis accède aux ressources. Pour plus d’informations, consultez Prise en charge des comptes de service géré de groupe.

Si un service ne prend pas en charge les comptes gMSA, vous pouvez utiliser un compte de service administré autonome (sMSA). Un compte sMSA a les mêmes fonctionnalités, mais il est destiné au déploiement sur un seul serveur.

Si vous ne pouvez pas utiliser un compte gMSA ou sMSA pris en charge par votre service, vous devez configurer le service afin qu’il s’exécute en tant que compte d’utilisateur standard. Les administrateurs de service et de domaine sont tenus d’observer des processus stricts de gestion des mots de passe afin de préserver la sécurité des comptes.

Évaluer un état de la sécurité de compte de service administré de groupe (gMSA)

Les comptes gMSA sont plus sécurisés que les comptes d’utilisateur standard qui nécessitent une gestion continue des mots de passe. Toutefois, tenez compte de l’étendue d’accès du compte gMSA par rapport à l’état de la sécurité. Les problèmes de sécurité potentiels liés à l’utilisation de comptes gMSA et les atténuations associées figurent dans le tableau suivant :

| Problème de sécurité | Limitation des risques |

|---|---|

| Le compte gMSA est membre de groupes privilégiés | - Vérifiez vos appartenances à des groupes. Créez un script PowerShell permettant d’énumérer les appartenances aux groupes. Filtrez le fichier CSV résultant par noms de fichiers gMSA – Supprimez le compte gMSA des groupes privilégiés – Accordez les droits et autorisations gMSA dont il a besoin pour exécuter son service. Consultez votre fournisseur de services. |

| Le compte gMSA dispose d’un accès en lecture/écriture aux ressources sensibles | - Auditez l’accès aux ressources sensibles – Archivez les journaux d’audit dans une Gestion des informations et des événements de sécurité (SIEM), tel que l’analytique des journaux d’activité Azure ou Microsoft Sentinel – Supprimez les autorisations de ressources inutiles s’il existe un niveau d’accès indésirable |

Rechercher des gMSA

Votre organisation peut avoir des comptes gMSAs. Pour les récupérer, exécutez les cmdlets PowerShell suivantes :

Get-ADServiceAccount

Install-ADServiceAccount

New-ADServiceAccount

Remove-ADServiceAccount

Set-ADServiceAccount

Test-ADServiceAccount

Uninstall-ADServiceAccount

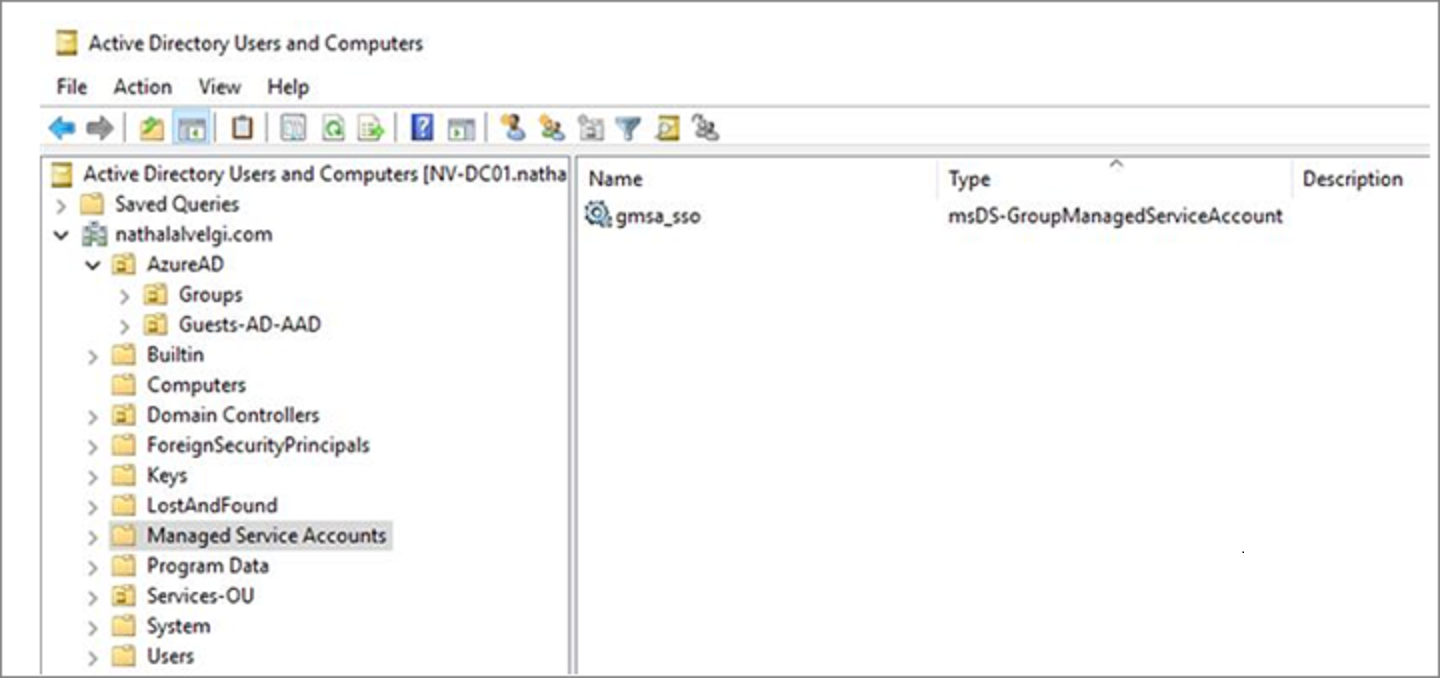

Conteneur de comptes de service administrés

Pour fonctionner efficacement, les comptes gMSA doivent se trouver dans le conteneur de comptes de service administrés.

Pour rechercher des comptes MSA de service qui ne figurent pas dans la liste, exécutez les commandes suivantes :

Get-ADServiceAccount -Filter *

# This PowerShell cmdlet returns managed service accounts (gMSAs and sMSAs). Differentiate by examining the ObjectClass attribute on returned accounts.

# For gMSA accounts, ObjectClass = msDS-GroupManagedServiceAccount

# For sMSA accounts, ObjectClass = msDS-ManagedServiceAccount

# To filter results to only gMSAs:

Get-ADServiceAccount –Filter * | where-object {$_.ObjectClass -eq "msDS-GroupManagedServiceAccount"}

Gérer des gMSA

Pour gérer des comptes gMSA, vous pouvez utiliser les cmdlets PowerShell Active Directory suivantes :

Get-ADServiceAccount

Install-ADServiceAccount

New-ADServiceAccount

Remove-ADServiceAccount

Set-ADServiceAccount

Test-ADServiceAccount

Uninstall-ADServiceAccount

Notes

Dans Windows Server 2012 et les versions ultérieures, les applets de commande *-ADServiceAccount fonctionnent avec les comptes gMSA. En savoir plus : Démarrage des comptes de service administrés de groupe.

Passer à un gMSA

Les comptes gMSA sont un type de compte de service sécurisé pour des environnements locaux. Il est recommandé d’utiliser des comptes gMSA, si possible. En outre, envisagez de déplacer vos services vers Azure et vos comptes de service vers Microsoft Entra ID.

Remarque

Avant de configurer votre service pour utiliser le compte gMSA, consultez Démarrage des comptes de service administrés de groupe.

Passer à un compte gMSA :

- Veillez à ce que la clé racine du Service de distribution de clés (KDS) soit déployée dans la forêt. Il s’agit d’une opération unique. Consultez Créer la clé racine du service de distribution de clés (KDS, Key Distribution Service).

- Créez un gMSA. Consultez Prise en main des comptes de service administrés de groupe.

- Installez le nouveau compte gMSA sur les hôtes qui exécutent le service.

- Remplacez votre identité de service par un compte gMSA.

- Spécifiez un mot de passe vide.

- Validez le fonctionnement de votre service sous la nouvelle identité du compte gMSA.

- Supprimez l’ancienne identité du compte de service.

Étapes suivantes

Pour plus d’informations sur la sécurisation des comptes de service, consultez les articles suivants :