Implémenter la synchronisation de hachage de mot de passe avec la synchronisation Microsoft Entra Connect

Cet article vous fournit les informations nécessaires pour synchroniser vos mots de passe utilisateur à partir d’une instance Active Directory (AD) locale vers une instance Microsoft Entra dans le cloud.

Fonctionnement de la synchronisation de hachage de mot de passe

Le service de domaine Active Directory stocke les mots de passe sous forme de valeur de hachage du mot de passe réel de l’utilisateur. Une valeur de hachage est le résultat d’une fonction mathématique unidirectionnelle (« algorithme de hachage »). Il n’existe aucune méthode pour retrouver la version en texte brut du mot de passe à partir du résultat d’une fonction unidirectionnelle.

Pour synchroniser votre mot de passe, la synchronisation Microsoft Entra Connect extrait le hachage de votre mot de passe à partir de l’instance Active Directory local. Un traitement de sécurité supplémentaire est appliqué au hachage du mot de passe avant sa synchronisation avec le service d’authentification Microsoft Entra. Les mots de passe sont synchronisés pour chaque utilisateur et par ordre chronologique.

Le flux de données réel du processus de synchronisation du hachage de mot de passe est similaire à celui de la synchronisation des données de l’utilisateur. Cependant, les mots de passe sont synchronisés plus fréquemment que la fenêtre de synchronisation d’annuaire standard pour d’autres attributs. Le processus de hachage de synchronisation de mot de passe s’exécute toutes les deux minutes. Vous ne pouvez pas modifier la fréquence de ce processus. Quand vous synchronisez un mot de passe, il remplace le mot de passe cloud existant.

La première fois que vous activez la fonctionnalité de synchronisation de hachage de mot de passe, elle effectue une synchronisation initiale des mots de passe de tous les utilisateurs concernés. Le lancement intermédiaire vous permet de tester des groupes d'utilisateurs de manière sélective avec des fonctionnalités d'authentification cloud comme l’authentification multifacteur Microsoft Entra, l'accès conditionnel, Identity Protection pour les informations d'identification divulguées ou Identity Governance avant le basculement de vos domaines. Vous ne pouvez pas définir explicitement un sous-ensemble de mots de passe utilisateur à synchroniser. Toutefois, s’il y a plusieurs connecteurs, il est possible de désactiver la synchronisation du hachage de mot de passe pour certains connecteurs, mais pas pour d’autres, à l’aide de l’applet de commande Set-ADSyncAADPasswordSyncConfiguration.

Lorsque vous modifiez un mot de passe local, le mot de passe mis à jour est synchronisé, plus souvent en quelques minutes. La fonctionnalité de synchronisation de hachage de mot de passe tente automatiquement d’effectuer à nouveau les tentatives de synchronisation ayant échoué. Si une erreur se produit lors d’une tentative de synchronisation de mot de passe, une erreur est enregistrée dans l’Observateur d’événements.

La synchronisation d’un mot de passe n’a aucun impact sur l’utilisateur actuellement connecté. La session en cours n’est pas immédiatement affectée par une modification du mot de passe synchronisé effectuée tout en étant connecté à un service cloud. Toutefois, lorsque le service cloud vous oblige à vous authentifier à nouveau, vous devez fournir votre nouveau mot de passe.

Un utilisateur doit entrer ses informations d’identification d’entreprise une deuxième fois pour s’authentifier auprès de Microsoft Entra ID, qu’il soit connecté à son réseau d’entreprise ou non. Ce modèle peut être réduit, cependant, si l’utilisateur coche la case « Maintenir la connexion » lors de la connexion. Cette sélection définit un cookie de session qui ignore l’authentification pendant 180 jours. Le comportement KMSI peut être activé ou désactivé par l’administrateur Microsoft Entra. De plus, vous pouvez réduire les invites de mot de passe en activant la jonction Microsoft Entra ou la jonction Microsoft Entra hybride qui connectent automatiquement les utilisateurs lorsqu’ils utilisent des appareils de votre entreprise connectés au réseau de votre entreprise.

Autres avantages

- En règle générale, la synchronisation de hachage de mot de passe est plus simple à implémenter qu’un service de fédération. Elle ne nécessite pas de serveurs supplémentaires et élimine la dépendance vis-à-vis d’un service de fédération hautement disponible pour authentifier les utilisateurs.

- La synchronisation de hachage de mot de passe peut également être activée en plus de la fédération. Vous pouvez l’utiliser comme solution de secours si votre service de fédération connaît une défaillance.

Notes

La synchronisation de mot de passe est uniquement prise en charge pour l'utilisateur de type d'objet dans Active Directory. Elle n'est pas prise en charge pour le type d'objet iNetOrgPerson.

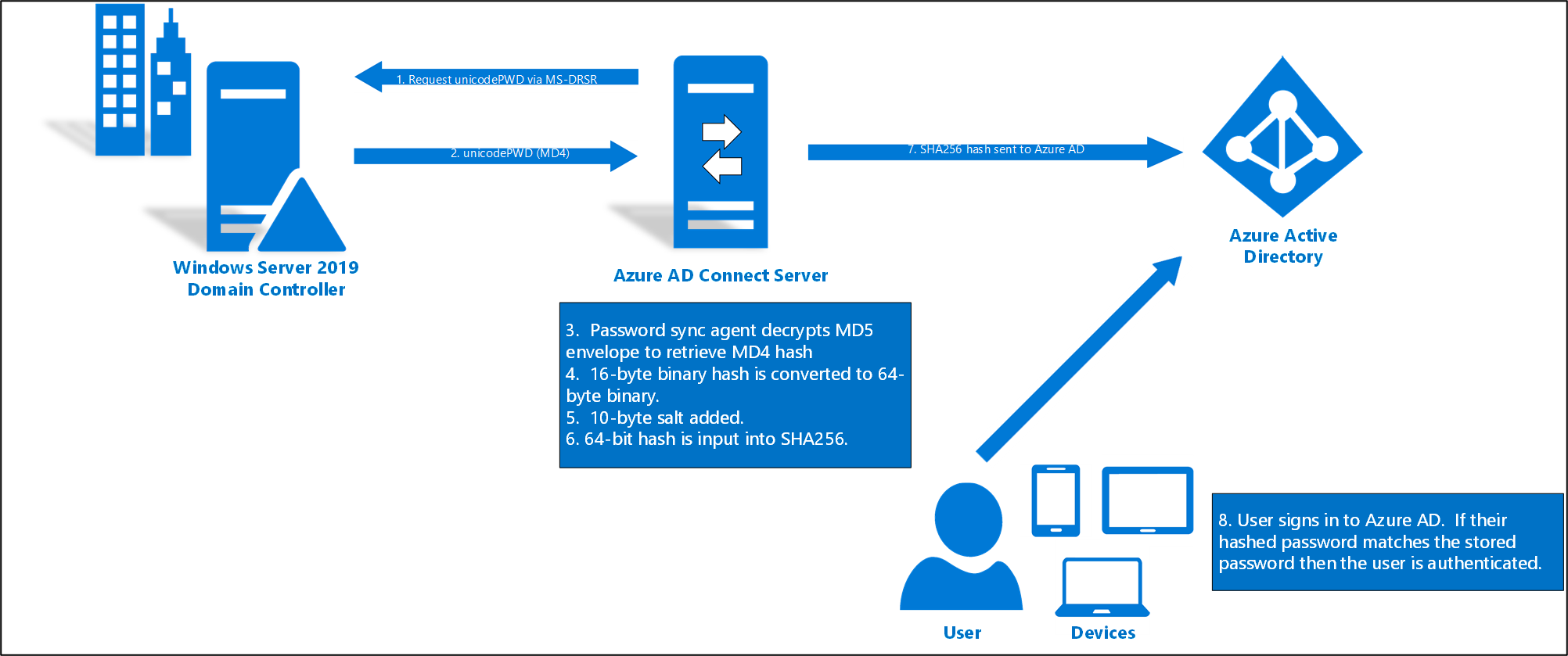

Description détaillée du fonctionnement de la synchronisation de hachage de mot de passe

La section suivante explique en détail comment fonctionne la synchronisation du hachage de mot de passe entre Active Directory et Microsoft Entra ID.

- Toutes les deux minutes, l’agent de synchronisation du hachage de mot de passe qui se trouve sur le serveur AD Connect demande des hachages de mots de passe stockés (l’attribut unicodePwd) à un contrôleur de domaine. Cette demande utilise le protocole de réplication MS-DRSR permettant de synchroniser les données entre les contrôleurs de domaine. Le compte de service doit disposer des autorisations Répliquer les changements d’annuaires et Répliquer les changements d’annuaire Tout d’Active Directory (accordées par défaut lors de l’installation) pour obtenir les hachages de mot de passe.

- Avant l’envoi, le contrôleur de domaine chiffre le hachage de mot de passe MD4 à l’aide d’une clé qui est un hachage MD5 de la clé de session RPC et un salt. Il envoie ensuite le résultat à l’agent de synchronisation de hachage de mot de passe via RPC. Le contrôleur de domaine passe également le salt à l’agent de synchronisation à l’aide du protocole de réplication du contrôleur de domaine, pour que l’agent puisse déchiffrer l’enveloppe.

- Une fois que l’agent de synchronisation de hachage de mot de passe dispose de l’enveloppe chiffrée, il utilise MD5CryptoServiceProvider et le salt pour générer une clé afin de déchiffrer les données reçues dans leur format MD4 d’origine. L’agent de synchronisation du hachage de mot de passe n’a jamais accès au mot de passe en texte clair. L’utilisation de MD5 par l’agent de synchronisation de hachage de mot de passe est strictement destinée à assurer la compatibilité du protocole de réplication avec le contrôleur de domaine, et uniquement en local entre le contrôleur de domaine et l’agent de synchronisation de hachage de mot de passe.

- L’agent de synchronisation de hachage de mot de passe étend le hachage de mot de passe binaire de 16 octets à 64 octets en convertissant d’abord le hachage en chaîne hexadécimale de 32 octets, puis en reconvertissant cette chaîne au format binaire avec l’encodage UTF-16.

- L’agent de synchronisation de hachage de mot de passe ajoute pour chaque utilisateur un salt de 10 octets de long au fichier binaire de 64 octets pour renforcer la protection du hachage d’origine.

- L’agent de synchronisation de hachage de mot de passe combine alors le hachage MD4 et le salt par utilisateur, puis place le tout dans la fonction PBKDF2. 1 000 itérations de l’algorithme de hachage à clé HMAC-SHA256 sont utilisées. Pour plus d’informations, consultez le Livre blanc Microsoft Entra.

- L’agent de synchronisation de hachage de mot de passe prend le hachage de 32 octets résultant, concatène le salt par utilisateur et le nombre d’itérations SHA256 (pour une utilisation par Microsoft Entra ID), puis transmet la chaîne de Microsoft Entra Connect à Microsoft Entra ID par TLS.

- Lorsqu’un utilisateur tente de se connecter à Microsoft Entra ID et entre son mot de passe, le mot de passe est traité par le même processus MD4+salt+PBKDF2+HMAC-SHA256. Si le hachage résultant correspond au hachage stocké dans Microsoft Entra ID, l’utilisateur a entré le bon mot de passe et est authentifié.

Remarque

Le hachage MD4 d’origine n’est pas transmis à Microsoft Entra ID. Au lieu de cela, le hachage SHA256 du hachage MD4 d’origine est transmis. Par conséquent, si le hachage stocké dans Microsoft Entra ID est obtenu, il ne peut pas être utilisé dans une attaque de type pass-the-hash locale.

Remarque

La valeur de hachage du mot de passe n’est JAMAIS stockée dans SQL. Ces valeurs sont traitées uniquement en mémoire avant d’être envoyées à Microsoft Entra ID.

Considérations de sécurité

Lors de la synchronisation des mots de passe, la version en texte brut de votre mot de passe n’est exposée ni à la fonctionnalité de synchronisation de hachage de mot de passe, ni à Microsoft Entra ID, ni à l’un des services associés.

L’authentification de l’utilisateur s’effectue par rapport à Microsoft Entra plutôt que sur l’instance Active Directory de l’organisation. Les données de mot de passe SHA256 stockées dans Microsoft Entra ID (une synthèse du message MD4 original) sont plus sûres que celles stockées dans Active Directory. En outre, étant donné que ce hachage SHA256 ne peut pas être déchiffré, il ne peut pas être réimporté dans l’environnement Active Directory de l’organisation et présenté sous la forme d’un mot de passe utilisateur valide dans une attaque de type pass-the-hash.

Remarques sur les stratégies de mot de passe

Deux types de stratégies de mot de passe sont affectés par l’activation de la synchronisation de hachage de mot de passe :

- Stratégie de complexité de mot de passe

- Stratégie d’expiration de mot de passe

Stratégie de complexité de mot de passe

Quand vous activez la synchronisation de hachage de mot de passe, les stratégies de complexité de mot de passe dans votre instance Active Directory locale remplacent les stratégies de complexité dans le cloud pour les utilisateurs synchronisés. Vous pouvez utiliser tous les mots de passe valides de votre instance Active Directory locale pour accéder aux services Microsoft Entra.

Remarque

Les mots de passe des utilisateurs créés directement dans le cloud sont toujours soumis aux stratégies de mot de passe définies dans le cloud.

Stratégie d’expiration de mot de passe

Si un utilisateur est concerné par la synchronisation de hachage de mot de passe, par défaut le mot de passe de compte cloud est défini sur Ne jamais expirer.

Vous pouvez continuer à vous connecter aux services cloud à l’aide d’un mot de passe synchronisé qui a expiré dans votre environnement local. Votre mot de passe cloud est mis à jour la prochaine fois que vous modifiez le mot de passe dans l’environnement local.

CloudPasswordPolicyForPasswordSyncedUsersEnabled

S’il existe des utilisateurs synchronisés qui interagissent uniquement avec des services intégrés Microsoft Entra et qui doivent également respecter une stratégie d’expiration de mot de passe, vous pouvez les forcer à respecter votre stratégie d’expiration de mot de passe Microsoft Entra en activant la fonctionnalité CloudPasswordPolicyForPasswordSyncedUsersEnabled (dans le module PowerShell MSOnline déconseillé qui s’appelait EnforceCloudPasswordPolicyForPasswordSyncedUsers).

Quand CloudPasswordPolicyForPasswordSyncedUsersEnabled est désactivé (ce qui est le paramètre par défaut), Microsoft Entra Connect donne à l’attribut PasswordPolicies la valeur DisablePasswordExpiration. Cette action est effectuée chaque fois que le mot de passe d’un utilisateur est synchronisé, et indique à Microsoft Entra ID qu’il faut ignorer la stratégie d’expiration du mot de passe cloud pour cet utilisateur. Vous pouvez vérifier la valeur de l’attribut à l’aide du module Microsoft Graph PowerShell à l’aide de la commande suivante :

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

Pour activer la fonctionnalité CloudPasswordPolicyForPasswordSyncedUsersEnabled, exécutez les commandes suivantes en utilisant le module PowerShell Graph comme indiqué ci-dessous :

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Remarque

Vous devez installer le module PowerShell MSGraph pour que le script précédent fonctionne. Si vous obtenez des erreurs dues à des privilèges insuffisants, assurez-vous d’avoir accepté correctement l’étendue de l’API à l’aide de la commande suivante lors de la connexion de Connect-MgGraph -Scopes "OnPremDirectorySynchronization.ReadWrite.All"

Une fois la fonctionnalité activée, Microsoft Entra ID n’accède pas à chaque utilisateur synchronisé pour supprimer la valeur DisablePasswordExpiration de l’attribut PasswordPolicies. Au lieu de cela, la valeur DisablePasswordExpiration est supprimée de PasswordPolicies lors de la synchronisation de hachage de mot de passe suivante pour chaque utilisateur, lors de modification de mot de passe suivante dans l’annuaire Active Directory local.

Une fois la fonctionnalité CloudPasswordPolicyForPasswordSyncedUsersEnabled activée, les nouveaux utilisateurs sont provisionnés sans valeur PasswordPolicies.

Conseil

Il est recommandé d’activer CloudPasswordPolicyForPasswordSyncedUsersEnabled avant d’activer la synchronisation du hachage de mot de passe, de sorte que la synchronisation initiale du hachage de mot de passe n’ajoute pas la valeur DisablePasswordExpiration à l’attribut PasswordPolicies pour les utilisateurs.

La stratégie de mot de passe Microsoft Entra par défaut oblige les utilisateurs à changer leurs mots de passe tous les 90 jours. Si votre stratégie dans Active Directory est également de 90 jours, les deux stratégies doivent correspondre. Cependant, si la stratégie AD n’est pas de 90 jours, vous pouvez mettre à jour la stratégie de mot de passe Microsoft Entra pour qu’elle corresponde à l’aide de la commande PowerShell Update-MgDomain.

Microsoft Entra ID prend en charge une stratégie d’expiration de mot de passe distincte pour chaque domaine inscrit.

Inconvénient : si des comptes synchronisés doivent avoir des mots de passe sans expiration dans Microsoft Entra ID, vous devez ajouter explicitement la valeur DisablePasswordExpiration à l’attribut PasswordPolicies de l’objet utilisateur dans Microsoft Entra ID. Vous pouvez effectuer cette opération en exécutant la commande suivante.

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"

Notes

Pour les utilisateurs hybrides dont la valeur PasswordPolicies est définie sur DisablePasswordExpiration, cette valeur bascule sur None après le changement d’un mot de passe en local.

Remarque

La commande PowerShell Update-MgDomain ne fonctionne pas sur les domaines fédérés.

Remarque

La commande PowerShell Update-MgUser ne fonctionne pas sur les domaines fédérés.

Synchronisation des mots de passe temporaires et « Forcer la modification du mot de passe à la prochaine ouverture de session »

Il est courant de forcer un utilisateur à modifier son mot de passe lors de sa première ouverture de session, en particulier après la réinitialisation d’un mot de passe d’administrateur. Il s’agit généralement de définir un mot de passe « temporaire ». Vous devez pour cela sélectionner l’indicateur « L’utilisateur doit changer le mot de passe à la prochaine ouverture de session » sur un objet utilisateur dans Active Directory (AD).

La fonctionnalité de mot de passe temporaire permet de s’assurer que le transfert de propriété des informations d’identification est effectué lors de la première utilisation, afin de réduire la durée pendant laquelle plusieurs personnes ont connaissance de ces informations d’identification.

Pour prendre en charge les mots de passe temporaires dans Microsoft Entra ID pour les utilisateurs synchronisés, vous pouvez activer la fonctionnalité ForcePasswordChangeOnLogOn en exécutant la commande suivante sur votre serveur Microsoft Entra Connect :

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

Remarque

forcer un utilisateur à changer son mot de passe lors de la prochaine ouverture de session nécessite en même temps un changement du mot de passe. Microsoft Entra Connect ne récupère pas de lui-même l’indicateur de changement forcé du mot de passe. Cela s’ajoute au changement de mot de passe détecté qui se produit pendant la synchronisation du hachage de mot de passe.

Si l’utilisateur a l’option « Le mot de passe n’expire jamais » défini dans Active Directory (AD), l’indicateur qui force la modification du mot de passe ne sera pas défini dans Active Directory (AD). par conséquent, l’utilisateur ne sera pas invité à modifier le mot de passe lors de la prochaine connexion.

Un nouvel utilisateur créé dans Active Directory avec l’indicateur « L’utilisateur doit changer le mot de passe à la prochaine ouverture de session » est toujours approvisionné dans Microsoft Entra ID avec une stratégie de mot de passe « Forcer le changement de mot de passe lors de la prochaine connexion », que la fonctionnalité ForcePasswordChangeOnLogOn soit true ou false. Il s’agit d’une logique interne Microsoft Entra, car le nouvel utilisateur est approvisionné sans mot de passe, tandis que la fonctionnalité ForcePasswordChangeOnLogOn affecte uniquement les scénarios de réinitialisation de mot de passe administrateur.

Si un utilisateur a été créé dans Active Directory avec « L’utilisateur doit changer le mot de passe lors de la prochaine ouverture de session » avant l’activation de la fonctionnalité, l’utilisateur reçoit une erreur lors de la connexion. Pour résoudre ce problème, décochez, puis recochez le champ « L’utilisateur doit changer le mot de passe lors de la prochaine ouverture de session » dans Utilisateurs et ordinateurs Active Directory. Après la synchronisation des modifications de l’objet utilisateur, l’utilisateur reçoit l’invite attendue dans Microsoft Entra ID pour mettre à jour son mot de passe.

Attention

Vous devez utiliser cette fonctionnalité uniquement quand la réinitialisation de mot de passe en libre-service (SSPR) et la réécriture du mot de passe sont activées sur le locataire. Ainsi, si un utilisateur modifie son mot de passe via SSPR, il sera synchronisé avec Active Directory.

Expiration du compte

Si votre organisation utilise l’attribut accountExpires dans le cadre de la gestion des comptes d’utilisateur, il n’est pas synchronisé avec Microsoft Entra ID. Par conséquent, un compte Active Directory expiré dans un environnement configuré pour la synchronisation de hachage de mot de passe sera toujours actif dans Microsoft Entra ID. Nous vous recommandons d’utiliser un script PowerShell planifié qui désactive les comptes AD des utilisateurs, une fois qu’ils ont expiré (utilisez la cmdlet Set-ADUser). À l’inverse, au cours du processus de suppression de l’expiration d’un compte AD, le compte doit être réactivé.

Remplacement des mots de passe synchronisés

Un administrateur peut réinitialiser manuellement votre mot de passe directement dans Microsoft Entra ID en utilisant PowerShell (sauf si l'utilisateur se trouve dans un domaine fédéré).

Dans ce cas, le nouveau mot de passe remplace votre mot de passe synchronisé et toutes les stratégies de mot de passe définies dans le cloud s’appliquent au nouveau mot de passe.

Si vous modifiez de nouveau votre mot de passe local, le nouveau mot de passe est synchronisé avec le cloud et il remplace le mot de passe mis à jour manuellement.

La synchronisation d’un mot de passe n’a aucun impact sur l’utilisateur Azure connecté. Votre session de service cloud en cours n’est pas immédiatement affectée par une modification de mot de passe synchronisé effectuée lorsque vous êtes connecté à un service cloud. L’option Maintenir la connexion (KMSI) étend la durée de cette différence. Lorsque le service cloud vous oblige à vous authentifier à nouveau, vous devez fournir votre nouveau mot de passe.

Processus de synchronisation du hachage de mot de passe pour Microsoft Entra Domain Services

Si vous utilisez Microsoft Entra Domain Services pour fournir une authentification héritée pour les applications et les services qui doivent utiliser Kerberos, LDAP ou NTLM, certains processus supplémentaires font partie du flux de synchronisation du hachage de mot de passe. Microsoft Entra Connect utilise le processus supplémentaire suivant pour synchroniser les hachages de mot de passe avec Microsoft Entra ID à utiliser dans Microsoft Entra Domain Services :

Important

Microsoft Entra Connect doit uniquement être installé et configuré pour la synchronisation avec des environnements AD DS locaux. L’installation de Microsoft Entra Connect n’est pas prise en charge dans un domaine managé Microsoft Entra Domain Services pour resynchroniser les objets vers Microsoft Entra ID.

Microsoft Entra Connect synchronise uniquement les hachages de mot de passe hérités lorsque vous activez Microsoft Entra Domain Services pour votre locataire Microsoft Entra. Les étapes suivantes ne sont pas utilisées si vous utilisez uniquement Microsoft Entra Connect pour synchroniser un environnement AD DS local avec Microsoft Entra ID.

Si vos applications héritées n’utilisent pas l’authentification NTLM ou les liaisons simples LDAP, nous vous recommandons de désactiver la synchronisation de hachage de mot de passe NTLM pour Microsoft Entra Domain Services. Pour plus d’informations, consultez Désactiver les suites de chiffrement faible et la synchronisation des hachages des informations d’identification NTLM.

- Microsoft Entra Connect récupère la clé publique pour la instance du locataire de Microsoft Entra Domain Services.

- Lorsqu’un utilisateur modifie son mot de passe, le contrôleur de domaine local stocke le résultat de la modification du mot de passe (hachages) dans deux attributs :

- unicodePwd pour le hachage de mot de passe NTLM.

- supplementalCredentials pour le hachage de mot de passe Kerberos.

- Microsoft Entra Connect détecte les modifications de mot de passe via le canal de duplication d’annuaire (modifications d’attributs nécessitant une réplication vers d’autres contrôleurs de domaine).

- Pour chaque utilisateur dont le mot de passe a été modifié, Microsoft Entra Connect effectue les étapes suivantes :

- Génère une clé symétrique AES 256 bits aléatoire.

- Génère un vecteur d’initialisation aléatoire requis pour le premier cycle de chiffrement.

- Extrait les hachages de mot de passe Kerberos à partir des attributs supplementalCredentials.

- Vérifie le paramètre SyncNtlmPassword de configuration de sécurité Microsoft Entra Domain Services.

- Si ce paramètre est désactivé, génère un hachage NTLM aléatoire à forte entropie (différent du mot de passe de l’utilisateur). Ce hachage est ensuite combiné avec les hachages de mot de passe Kerberos exacts de l'attribut supplementalCredentials dans une structure de données.

- S’il est activé, combine la valeur de l’attribut unicodePwd avec les hachages de mot de passe Kerberos extraits de l’attribut supplementalCredentials dans une structure de données.

- Chiffre la structure de données unique à l’aide de la clé symétrique AES.

- Chiffre la clé symétrique AES à l’aide de la clé publique Microsoft Entra Domain Services du locataire.

- Microsoft Entra Connect transmet la clé symétrique AES chiffrée, la structure de données chiffrées contenant les hachages de mot de passe et le vecteur d’initialisation à Microsoft Entra ID.

- Microsoft Entra ID stocke la clé symétrique AES chiffrée, la structure de données chiffrée et le vecteur d’initialisation de l’utilisateur.

- Microsoft Entra ID pousse la clé symétrique AES chiffrée, la structure de données chiffrée et le vecteur d’initialisation à l’aide d’un mécanisme de synchronisation interne sur une session HTTP chiffrée à Microsoft Entra Domain Services.

- Microsoft Entra Domain Services récupère la clé privée pour l’instance du locataire à partir du coffre de clés Azure.

- Pour chaque ensemble de données chiffré (représentant la modification du mot de passe d’un seul utilisateur), Microsoft Entra Domain Services effectue les étapes suivantes :

- Utilise sa clé privée pour déchiffrer la clé symétrique AES.

- Utilise la clé symétrique AES avec le vecteur d’initialisation pour déchiffrer la structure de données chiffrée qui contient les hachages de mot de passe.

- Écrit les hachages de mot de passe Kerberos qu’il reçoit sur le contrôleur de domaine Microsoft Entra Domain Services. Les hachages sont enregistrés dans l’attribut supplementalCredentials de l’objet utilisateur, qui est chiffré sur la clé publique du contrôleur de domaine Microsoft Entra Domain Services.

- Microsoft Entra Domain Services écrit le hachage de mot de passe NTLM reçu dans le contrôleur de domaine Microsoft Entra Domain Services. Le hachage est enregistré dans l’attribut unicodePwd de l’objet utilisateur, qui est chiffré à la clé publique du contrôleur de domaine Microsoft Entra Domain Services.

Activer la synchronisation de hachage de mot de passe

Important

Si vous migrez depuis AD FS (ou d’autres technologies de fédération) vers la méthode de synchronisation de hachage du mot de passe, veuillez consulter Ressources pour la migration d’applications vers Microsoft Entra ID.

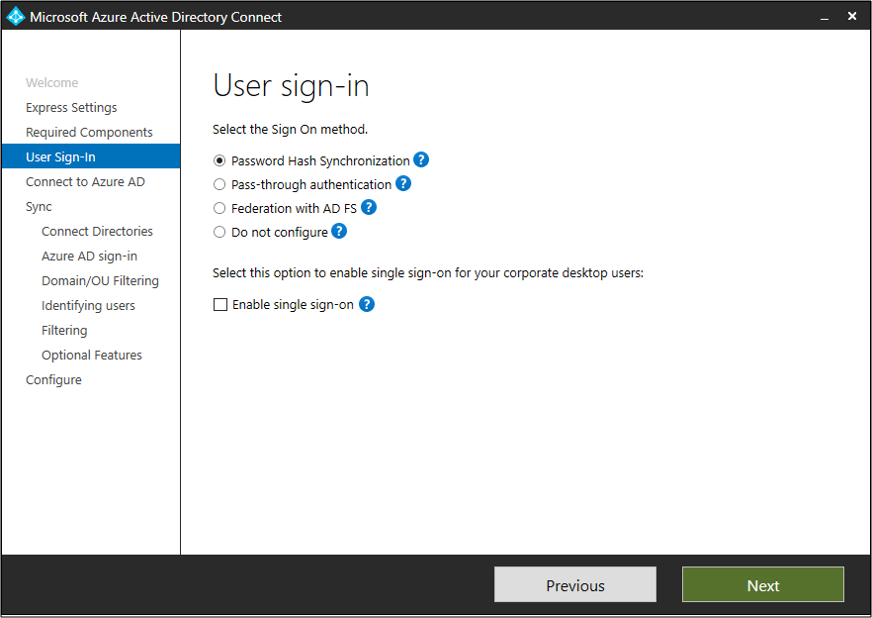

La synchronisation de hachage de mot de passe est activée automatiquement si vous installez Microsoft Entra Connect avec la configuration rapide. Pour plus d’informations, voir Bien démarrer avec Microsoft Entra Connect à l’aide de paramètres rapides.

Si vous utilisez des paramètres personnalisés lors de l’installation de Microsoft Entra Connect, la synchronisation de hachage de mot de passe est disponible dans la page de connexion utilisateur. Pour plus d’informations, consultez Installation personnalisée de Microsoft Entra Connect.

Synchronisation de hachage de mot de passe et FIPS

Si votre serveur a été verrouillé selon la norme Federal Information Processing Standard (FIPS), MD5 est désactivé.

Pour activer MD5 pour la synchronisation de hachage de mot de passe, procédez comme suit :

- Accédez à %programfiles%\Microsoft Azure AD Sync\Bin.

- Ouvrez miiserver.exe.config.

- Accédez au nœud configuration/runtime (à la fin du fichier).

- Ajoutez le nœud suivant :

<enforceFIPSPolicy enabled="false" /> - Enregistrez vos modifications.

- Redémarrez pour que les modifications soient prises en compte.

Pour référence, cet extrait de code indique ce que vous devez obtenir :

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

Pour plus d’informations sur la sécurité et FIPS, voir Synchronisation, chiffrement et conformité à la norme FIPS du hachage de mot de passe Microsoft Entra.

Résoudre les problèmes de synchronisation de hachage de mot de passe

Si vous rencontrez des problèmes avec la synchronisation de hachage de mot de passe, consultez Troubleshoot password hash synchronization (Résoudre les problèmes de synchronisation de hachage de mot de passe).