Configurer et activer des stratégies de gestion des risques

Comme nous l’avons appris dans l’article précédent, Stratégies d’accès basées sur les risques, il existe deux sortes de stratégies de risques que vous pouvez configurer dans l’accès conditionnel Microsoft Entra. Vous pouvez utiliser ces stratégies pour automatiser la réponse aux risques, ce qui permet aux utilisateurs de corriger eux-mêmes le problème lorsqu’un risque est détecté :

- Stratégie en matière de risque à la connexion

- Stratégie de risque d’utilisateur

Choix des niveaux de risque acceptables

Les organisations doivent déterminer le niveau de risque qu’elles veulent que le contrôle d’accès exige entre l’expérience utilisateur et la posture de sécurité.

L’application d’un contrôle d'accès sur un niveau de risque Élevé permet de réduire la fréquence de déclenchement d’une stratégie et minimise les désagréments pour les utilisateurs. Cependant, cela exclut les risques Faible et Moyen de la stratégie. Par conséquent, il se peut qu’un attaquant soit en mesure d’exploiter une identité compromise. La sélection d’un niveau de risque Faible pour exiger un contrôle d’accès introduit davantage d’interruptions utilisateur.

Les emplacements réseau approuvés qui ont été configurés sont utilisés par Identity Protection dans certaines détections de risques afin de réduire les faux positifs.

Les configurations de stratégie suivantes incluent le contrôle de session de fréquence de connexion qui nécessite une réauthentification pour les utilisateurs et connexions à risque.

Mesures de correction des risques

Les organisations peuvent choisir de bloquer l’accès en cas de détection d’un risque. Le blocage empêche parfois les utilisateurs légitimes de faire ce dont ils ont besoin. La meilleure solution est d’autoriser l’auto-correction avec l’authentification multifacteur Microsoft Entra et le changement de mot de passe sécurisé.

Avertissement

Les utilisateurs doivent s’inscrire à l’authentification multifacteur Microsoft Entra pour pouvoir faire face à une situation nécessitant une correction. Pour les utilisateurs hybrides synchronisés entre un emplacement local et le cloud, la réécriture du mot de passe doit avoir été activée pour eux. Les utilisateurs qui ne sont pas inscrits sont bloqués et ont besoin de l’intervention d’un administrateur.

La modification du mot de passe (je connais mon mot de passe et je souhaite le remplacer par un nouveau) en dehors du processus risqué de correction de la stratégie utilisateur ne répond pas aux exigences de modification sécurisée du mot de passe.

Recommandation de Microsoft

Microsoft recommande les configurations de stratégie de risque suivantes pour protéger votre organisation :

- Stratégie de risque d’utilisateur

- Exiger une modification sécurisée du mot de passe lorsque le niveau de risque de l’utilisateur est Élevé. L’authentification multifacteur Microsoft Entra est nécessaire pour que l’utilisateur puisse créer un mot de passe avec réécriture du mot de passe afin de corriger son risque.

- Stratégie en matière de risque à la connexion

- Exiger l’authentification multifacteur Microsoft Entra quand le niveau de risque de connexion est Moyen ou Élevé, les utilisateurs peuvent alors prouver leur identité en utilisant une des méthodes d’authentification inscrites, ce qui corrige le risque de connexion.

L’exigence d’un contrôle d’accès lorsque le niveau de risque est faible introduit plus de désagréments et d’interruptions pour l’utilisateur que les niveaux moyen ou élevé. Le choix de bloquer l’accès au lieu d’autoriser les options d’auto-correction, telles que la modification sécurisée du mot de passe et l’authentification multifacteur, a encore plus d’impact sur vos utilisateurs et vos administrateurs. Réfléchissez à ces choix lorsque vous configurez vos stratégies.

Exclusions

Les stratégies permettent d’exclure des utilisateurs, tels que vos comptes d’administrateur d’accès en urgence ou d’interruption. Il se peut que les organisations aient besoin d’exclure d’autres comptes de stratégies spécifiques en fonction de l’utilisation des comptes. Les exclusions doivent être examinées régulièrement pour déterminer si elles sont toujours applicables.

Activer les stratégies

Les organisations peuvent choisir de déployer des stratégies basées sur les risques dans l’accès conditionnel en respectant les étapes suivantes ou à l’aide des modèles d’accès conditionnel.

Avant que les organisations activent des stratégies de correction, elles doivent examiner et corriger tout risque actif.

Stratégie de risque utilisateur dans l’accès conditionnel

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous Applications ou actions cloud>Inclure, sélectionnez Toutes les applications cloud.

- Dans Conditions>des risques utilisateur, définissez Configurer sur Oui.

- Sous Configurer les niveaux de risque utilisateur nécessaires à l’application de la stratégie, sélectionnez Élevé. (Cette assistance se base sur les recommandations de Microsoft et peut être différente pour chaque organisation)

- Cliquez sur Terminé.

- Sous Contrôles d’accès>Octroyer.

- Sélectionnez Accorder l’accès, Exiger l’authentification multifacteur et Exiger la modification du mot de passe.

- Sélectionnez Sélectionner.

- Sous Session.

- Sélectionnez Fréquence de connexion.

- Vérifiez que À chaque fois est sélectionné.

- Sélectionnez Sélectionner.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

- Sélectionnez Créer pour créer votre stratégie.

Une fois que les administrateurs ont confirmé les paramètres à l’aide du mode État uniquement, ils peuvent modifier la position du bouton bascule Activer la stratégie de État uniquement en Activé.

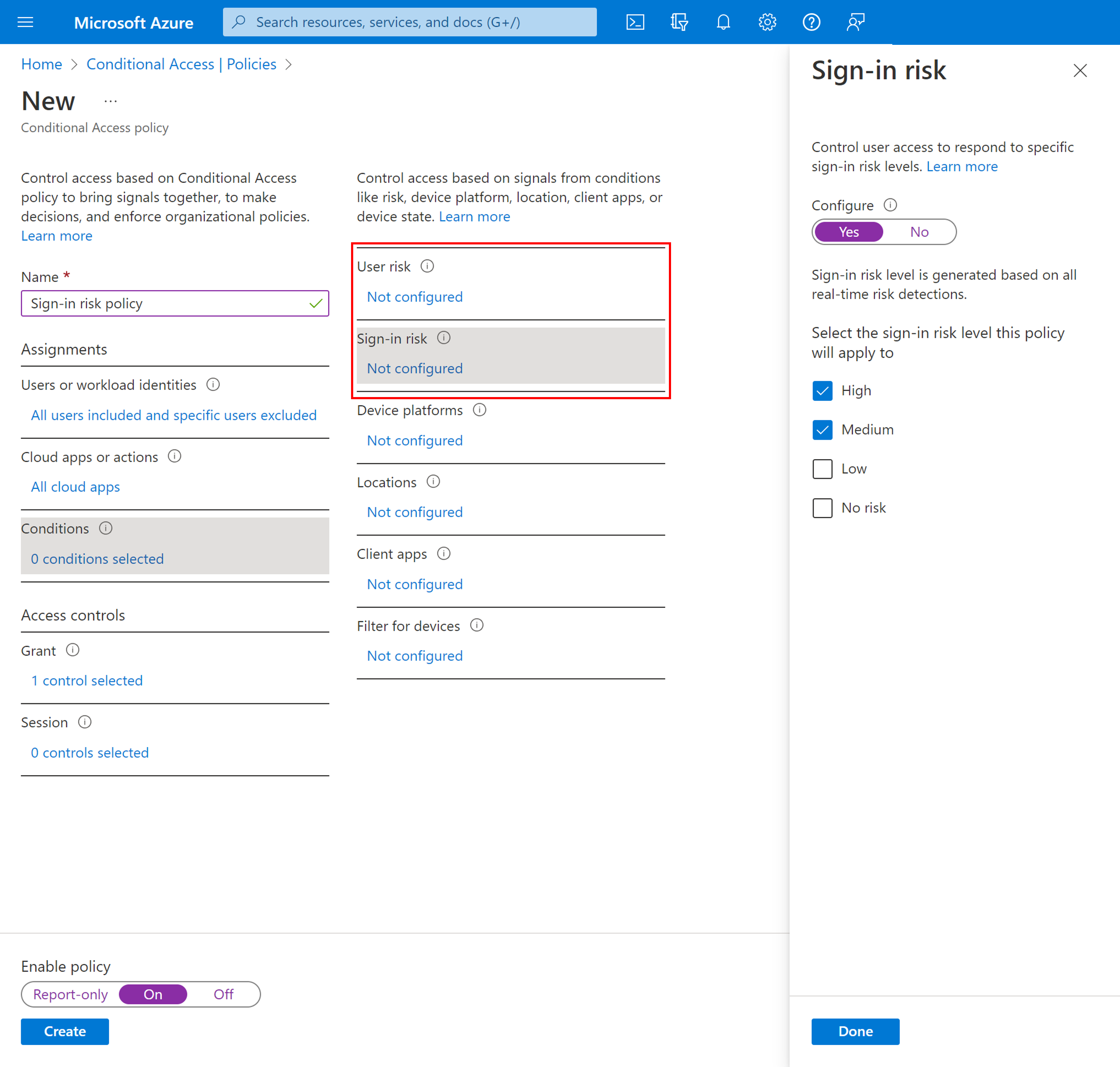

Stratégie de connexion à risque dans l’accès conditionnel

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous Applications ou actions cloud>Inclure, sélectionnez Toutes les applications cloud.

- Dans Conditions>Risque de connexion, définissez Configurer sur Oui. Sous Sélectionner le niveau de risque de connexion auquel cette stratégie s’applique. (Cette assistance se base sur les recommandations de Microsoft et peut être différente pour chaque organisation)

- Sélectionnez Haut et Moyen.

- Sélectionnez Terminé.

- Sous Contrôles d’accès>Octroyer.

- Sélectionnez Accorder l’accès, Exiger l’authentification multifacteur.

- Sélectionnez Sélectionner.

- Sous Session.

- Sélectionnez Fréquence de connexion.

- Vérifiez que À chaque fois est sélectionné.

- Sélectionnez Sélectionner.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

- Sélectionnez Créer pour créer votre stratégie.

Une fois que les administrateurs ont confirmé les paramètres à l’aide du mode État uniquement, ils peuvent modifier la position du bouton bascule Activer la stratégie de État uniquement en Activé.

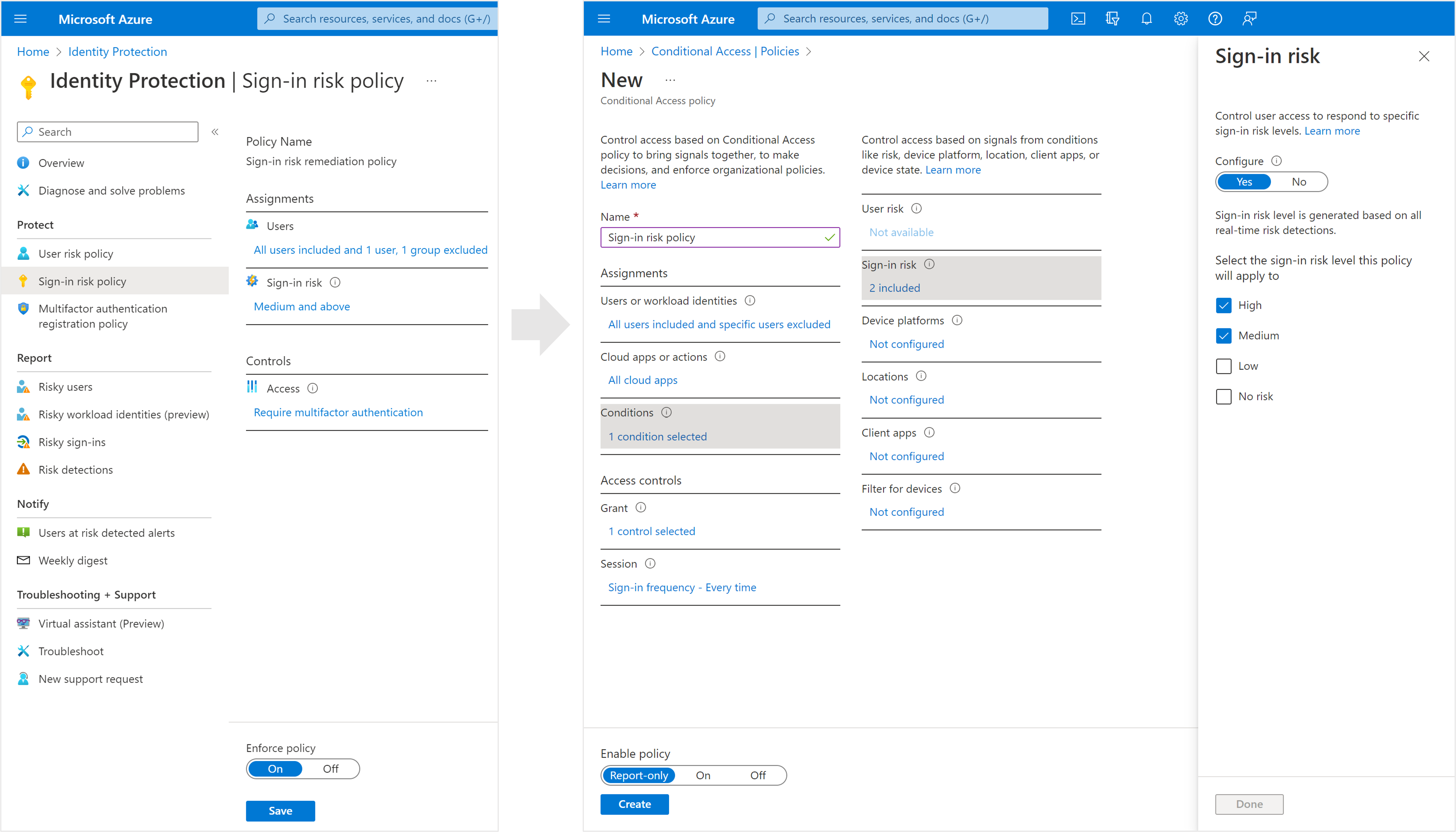

Migrer des stratégies de risque vers l'accès conditionnel

Avertissement

Les stratégies de risque héritées configurées dans Microsoft Entra ID Protection seront supprimées le 1er octobre 2026.

Si vous avez des stratégies de risque actives dans Microsoft Entra ID, vous devez planifier leur migration vers l’accès conditionnel :

Migration vers l’accès conditionnel

- Créez une stratégie équivalentebasée sur les risques utilisateur et basée sur les risques de connexion dans l’accès conditionnel en mode rapport uniquement. Vous pouvez créer une stratégie en suivant les étapes précédentes ou en utilisant des modèles d’accès conditionnel en fonction des recommandations de Microsoft et de vos exigences organisationnelles.

- Vérifiez que la nouvelle stratégie de risque d’accès conditionnel fonctionne comme prévu en le testant en mode rapport uniquement.

- Activez la nouvelle stratégie de risque d’accès conditionnel. Vous pouvez choisir d’exécuter simultanément les deux stratégies pour confirmer que les nouvelles stratégies fonctionnent comme prévu avant de désactiver les stratégies de risque d’ID Protection.

- Revenez à Protection>Accès conditionnel.

- Sélectionnez cette nouvelle stratégie pour la modifier.

- Définissez Activer la stratégie sur Activé pour activer la stratégie

- Désactivez les anciennes stratégies de risque dans ID Protection.

- Accédez à Protection>Identity Protection> Sélectionnez la stratégie d’utilisateur à risque ou de connexion à risque.

- Définissez Appliquer la stratégie sur Désactivé

- Créez d’autres stratégies de risque si nécessaire dans l’accès conditionnel.