Configurer le consentement des propriétaires de groupes et d'équipes pour les applications

Dans cet article, vous apprendrez comment configurer la manière dont les propriétaires de groupes et d'équipes consentent aux applications et comment désactiver toutes les opérations de consentement des futurs propriétaires de groupes et d'équipes aux applications.

Les propriétaires de groupes et d’équipes peuvent autoriser des applications telles que des applications publiées par des fournisseurs tiers à accéder aux données de votre organisation associées à un groupe. Par exemple, un propriétaire d’équipe dans Microsoft Teams peut autoriser une application à lire tous les messages Teams de l’équipe ou à consulter le profil de base des membres d’un groupe. Pour en savoir plus, consultez Consentement propre à la ressource dans Microsoft Teams.

Le consentement du propriétaire du groupe peut être géré de deux manières : dans le centre d’administration Microsoft Entra et en créant des stratégies de consentement d’application. Dans le centre d’administration Microsoft Entra, vous pouvez autoriser tous les propriétaires de groupe ou le propriétaire du groupe sélectionné à donner leur consentement aux applications, ou désactiver la capacité des propriétaires de groupe à donner leur consentement. En revanche, les stratégies de consentement d’application vous permettent de spécifier la stratégie de consentement d’application qui régit le consentement du propriétaire de groupe pour les applications. Vous avez ensuite la possibilité d'attribuer une stratégie intégrée à Microsoft ou de créer votre propre stratégie personnalisée pour gérer efficacement le processus de consentement des propriétaires de groupe.

Avant de créer la stratégie de consentement d’application pour gérer le consentement du propriétaire de groupe, vous devez désactiver le paramètre de consentement du propriétaire de groupe dans le centre d’administration Microsoft Entra. La désactivation de ce paramètre permet le consentement du propriétaire du groupe sous réserve des politiques de consentement de l'application. Vous pouvez apprendre comment désactiver le paramètre de consentement du propriétaire du groupe de différentes manières dans cet article. Apprenez-en davantage sur la gestion du consentement des propriétaires de groupe grâce à des politiques de consentement d’application adaptées à vos besoins.

Prérequis

Pour configurer le consentement des propriétaires de groupes et d'équipes, vous avez besoin de :

- Un compte d’utilisateur. Si vous n’en avez pas déjà un, vous pouvez créer un compte gratuit.

- Rôle Administrateur général.

Gérez le consentement du propriétaire du groupe aux applications à l’aide du Centre d’administration Microsoft Entra

Vous pouvez configurer quels utilisateurs sont autorisés à autoriser les applications à accéder aux données de leurs groupes ou équipes, ou vous pouvez désactiver ce paramètre pour tous les utilisateurs.

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour configurer les paramètres de consentement du propriétaire de groupe ou d’équipe via le Centre d’administration Microsoft Entra :

Suivez ces étapes pour gérer le consentement du propriétaire du groupe pour des applications qui accèdent aux données de groupe :

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Identité>Applications>Applications d’entreprise>Consentement et autorisations>Paramètres de consentement utilisateur.

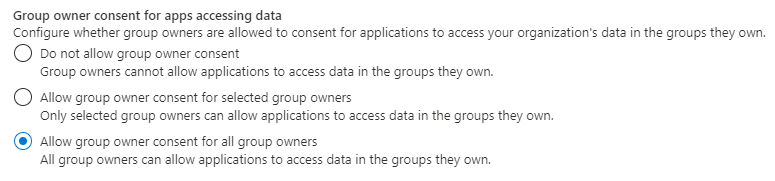

- Sous Consentement du propriétaire du groupe pour les applications qui accèdent aux données, sélectionnez l’option que vous souhaitez activer.

- Sélectionnez Save (Enregistrer) pour enregistrer vos paramètres.

Dans cet exemple, tous les propriétaires de groupes peuvent autoriser des applications qui accèdent aux données de leurs groupes :

Vous pouvez utiliser le module Microsoft Graph PowerShell pour activer ou désactiver la capacité des propriétaires de groupes à consentir à ce que les applications accèdent aux données de votre organisation pour les groupes qu'ils possèdent. Les applets de commande de cette section font partie du module Microsoft.Graph.Identity.SignIns.

Connectez-vous à Microsoft Graph PowerShell avec une identité d’administrateur général. Pour lire les paramètres de consentement de l’utilisateur actuel, utilisez Policy.Read.All. Pour lire et changer les paramètres de consentement de l’utilisateur, utilisez l’autorisation Policy.ReadWrite.Authorization.

Changer le profil en version bêta en utilisant la commande

Select-MgProfile.Select-MgProfile -Name "beta"Utiliser l'autorisation de moindre privilège

Connect-MgGraph -Scopes "Policy.ReadWrite.Authorization" # If you need to create a new setting based on the templates, please use this permission Connect-MgGraph -Scopes "Directory.ReadWrite.All"

Récupérez le paramètre actuel à l’aide de Microsoft Graph PowerShell

Récupérez la valeur actuelle des paramètres d’annuaire Consent Policy Settings (Paramètres de stratégie de consentement) dans votre locataire. Pour cela, vous devez vérifier si les paramètres d’annuaire de cette fonctionnalité ont été créés et, si ce n’est pas le cas, utiliser les valeurs du Modèle de paramètres d’annuaire correspondant.

$consentSettingsTemplateId = "dffd5d46-495d-40a9-8e21-954ff55e198a" # Consent Policy Settings

$settings = Get-MgDirectorySetting | ?{ $_.TemplateId -eq $consentSettingsTemplateId }

if (-not $settings) {

$template = Get-MgDirectorySettingTemplate -DirectorySettingTemplateId $consentSettingsTemplateId

$body = @{

"templateId" = $template.Id

"values" = @(

@{

"name" = "EnableGroupSpecificConsent"

"value" = $true

},

@{

"name" = "BlockUserConsentForRiskyApps"

"value" = $true

},

@{

"name" = "EnableAdminConsentRequests"

"value" = $true

},

@{

"name" = "ConstrainGroupSpecificConsentToMembersOfGroupId"

"value" = ""

}

)

}

$settings = New-MgDirectorySetting -BodyParameter $body

}

$enabledValue = $settings.Values | ? { $_.Name -eq "EnableGroupSpecificConsent" }

$limitedToValue = $settings.Values | ? { $_.Name -eq "ConstrainGroupSpecificConsentToMembersOfGroupId" }

Prenez connaissance des valeurs des paramètres dans Microsoft Graph PowerShell

Deux valeurs de paramètres définissent les utilisateurs qui seraient en mesure d’autoriser une application à accéder aux données de leur groupe :

| Paramètre | Type | Description |

|---|---|---|

| EnableGroupSpecificConsent | Boolean | Indicateur spécifiant si les propriétaires de groupes sont autorisés à accorder des autorisations spécifiques de groupe. |

| ConstrainGroupSpecificConsentToMembersOfGroupId | Guid | Si EnableGroupSpecificConsent a la valeur « True » et que cette valeur est définie sur l’ID d’objet d’un groupe, les membres du groupe identifié sont autorisés à accorder des autorisations spécifiques de groupes aux groupes dont ils sont propriétaires. |

Mettez les valeurs des paramètres à jour pour la configuration souhaitée à l’aide de Microsoft Graph PowerShell

# Disable group-specific consent entirely

$enabledValue.Value = "false"

$limitedToValue.Value = ""

# Enable group-specific consent for all users

$enabledValue.Value = "true"

$limitedToValue.Value = ""

# Enable group-specific consent for users in a given group

$enabledValue.Value = "true"

$limitedToValue.Value = "{group-object-id}"

Enregistrez vos paramètres à l’aide de Microsoft Graph PowerShell

```powershell

# Update an existing directory settings

Update-MgDirectorySetting -DirectorySettingId $settings.Id -Values $settings.Values

Pour gérer les paramètres de consentement du propriétaire de groupe et d’équipe en utilisant le paramètre de répertoire avec Graph Explorer :

Vous devez vous connecter comme administrateur général. Pour lire les paramètres de consentement de l’utilisateur actuel, acceptez l’autorisation Policy.Read.All. Pour lire et changer les paramètres de consentement de l’utilisateur, acceptez l’autorisation Policy.ReadWrite.Authorization.

Récupérez le paramètre actuel à l’aide de l’API Microsoft Graph

Récupérer la valeur actuelle des paramètres de la stratégie de consentement à partir du centre d’administration de Microsoft Entra dans votre locataire. Pour cela, vous devez vérifier que les paramètres de répertoire de cette fonctionnalité ont été créés et, si ce n’est pas le cas, utiliser le deuxième appel Microsoft Graph pour créer les paramètres de répertoire correspondants.

GET https://graph.microsoft.com/beta/settings

Réponse

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#settings",

"value": [

{

"id": "{ directorySettingId }",

"displayName": "Consent Policy Settings",

"templateId": "dffd5d46-495d-40a9-8e21-954ff55e198a",

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

]

}

créez les paramètres du répertoire correspondant si le value est vide (voir ci-dessous à titre d'exemple).

GET https://graph.microsoft.com/beta/settings

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#settings",

"value": []

}

POST https://graph.microsoft.com/beta/settings

{

"templateId": "dffd5d46-495d-40a9-8e21-954ff55e198a",

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

Prenez connaissance des valeurs des paramètres dans l’API Microsoft Graph

Deux valeurs de paramètres définissent les utilisateurs qui seraient en mesure d’autoriser une application à accéder aux données de leur groupe :

| Paramètre | Type | Description |

|---|---|---|

| EnableGroupSpecificConsent | Boolean | Indicateur spécifiant si les propriétaires de groupes sont autorisés à accorder des autorisations spécifiques de groupe. |

| ConstrainGroupSpecificConsentToMembersOfGroupId | Guid | Si EnableGroupSpecificConsent a la valeur « True » et que cette valeur est définie sur l’ID d’objet d’un groupe, les membres du groupe identifié sont autorisés à accorder des autorisations spécifiques de groupes aux groupes dont ils sont propriétaires. |

Mettez les valeurs des paramètres à jour pour la configuration souhaitée à l’aide de l’API Microsoft Graph

Remplacer {directorySettingId} par l'ID réel dans la collection value lors de la récupération du paramètre actuel

Désactiver complètement le consentement spécifique à un groupe

PATCH https://graph.microsoft.com/beta/settings/{directorySettingId}

{

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "false"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

Activer le consentement spécifique au groupe pour tous les utilisateurs

PATCH https://graph.microsoft.com/beta/settings/{directorySettingId}

{

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": ""

}

]

}

Activer le consentement spécifique à un groupe pour les utilisateurs d'un groupe donné

PATCH https://graph.microsoft.com/beta/settings/{directorySettingId}

{

"values": [

{

"name": "EnableGroupSpecificConsent",

"value": "true"

},

{

"name": "BlockUserConsentForRiskyApps",

"value": "true"

},

{

"name": "EnableAdminConsentRequests",

"value": "true"

},

{

"name": "ConstrainGroupSpecificConsentToMembersOfGroupId",

"value": "{group-object-id}"

}

]

}

Remarque

Le paramètre L’utilisateur peut consentir à ce que les applications accèdent aux données de l’entreprise en son nom, lorsqu’il est désactivé, ne désactive pas l’option Les Utilisateurs peuvent consentir à ce que les applications accèdent aux données de l’entreprise pour les groupes qu’ils possèdent.

Gérer le consentement du propriétaire du groupe aux applications via la politique de consentement des applications

Vous pouvez configurer quels utilisateurs sont autorisés à autoriser les applications à accéder aux données de leurs groupes ou équipes via les politiques de consentement des applications. Pour autoriser le consentement du propriétaire du groupe sous réserve des politiques de consentement de l'application, le paramètre de consentement du propriétaire du groupe doit être désactivé. Une fois désactivée, votre politique actuelle est lue à partir des politiques de consentement des applications.

Pour choisir la stratégie de consentement aux applications régissant le consentement de l’utilisateur pour les applications, vous pouvez utiliser le module Microsoft Graph PowerShell. Les cmdlets utilisées ici sont incluses dans le module Microsoft.Graph.Identity.SignIns.

Connectez-vous à Microsoft Graph PowerShell à l’aide de l’autorisation de privilège minimum nécessaire. Pour lire les paramètres de consentement de l’utilisateur actuel, utilisez Policy.Read.All. Pour lire et modifier les paramètres de consentement de l’utilisateur, utilisez Policy.ReadWrite.Authorization. Vous devez vous connecter comme administrateur général

# change the profile to beta by using the `Select-MgProfile` command

Select-MgProfile -Name "beta".

Connect-MgGraph -Scopes "Policy.ReadWrite.Authorization"

Désactivez le consentement du propriétaire du groupe pour utiliser les stratégies de consentement des applications à l’aide de Microsoft Graph PowerShell

Vérifier si le champ d’application

ManagePermissionGrantPoliciesForOwnedResourceest inclus dansgroup.Récupérer la valeur actuelle du paramètre de consentement du propriétaire du groupe.

Get-MgPolicyAuthorizationPolicy | select -ExpandProperty DefaultUserRolePermissions | ft PermissionGrantPoliciesAssigned

Si

ManagePermissionGrantPoliciesForOwnedResourceest renvoyé dansPermissionGrantPoliciesAssigned, le paramètre de consentement du propriétaire de votre groupe peut avoir été régi par la stratégie de consentement de l'application.Vérifiez si la stratégie s’étend à

group.Get-MgPolicyPermissionGrantPolicy -PermissionGrantPolicyId {"microsoft-all-application-permissions-for-group"} | ft AdditionalPropertiesSi

resourceScopeType==group, le paramètre de consentement du propriétaire de votre groupe a été régi par la politique de consentement de l'application.

Pour désactiver le consentement du propriétaire du groupe afin d'utiliser les stratégies de consentement des applications, assurez-vous que les stratégies de consentement (

PermissionGrantPoliciesAssigned) incluent la stratégieManagePermissionGrantsForSelf.*actuelle et les autres stratégiesManagePermissionGrantsForOwnedResource.*actuelles, le cas échéant, qui ne sont pas applicables aux groupes lors de la mise à jour de la collection. De cette façon, vous pouvez conserver votre configuration actuelle en ce qui concerne les paramètres de consentement de l’utilisateur et d’autres paramètres de consentement relatifs aux ressources.# only exclude policies that are scoped in group $body = @{ "permissionGrantPolicyIdsAssignedToDefaultUserRole" = @( "managePermissionGrantsForSelf.{current-policy-for-user-consent}", "managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}" ) } Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Attribuez une stratégie de consentement aux applications aux propriétaires de groupes à l’aide de Microsoft Graph PowerShell

Pour autoriser le consentement du propriétaire du groupe sous réserve d'une stratégie de consentement d'application, choisissez la stratégie de consentement d'application qui doit régir l'autorisation des propriétaires de groupe à accorder leur consentement aux applications. Assurez-vous que les stratégies de consentement (PermissionGrantPoliciesAssigned) incluent la stratégie ManagePermissionGrantsForSelf.* actuelle et les autres stratégies ManagePermissionGrantsForOwnedResource.* si le cas échéant lors de la mise à jour de la collection. De cette façon, vous pouvez conserver votre configuration actuelle en ce qui concerne les paramètres de consentement de l’utilisateur et d’autres paramètres de consentement relatifs aux ressources.

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.{app-consent-policy-id-for-group}" #new app consent policy for groups

)

}

Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Remplacez {app-consent-policy-id-for-group} par l’ID de la stratégie que vous voulez appliquer. Vous pouvez choisir une stratégie de consentement aux applications personnalisée que vous avez créée ou vous pouvez choisir parmi les stratégies intégrées suivantes :

| id | Description |

|---|---|

| applications-de-pré-approbation-microsoft-pour-groupe | Autoriser le consentement du propriétaire du groupe uniquement pour les applications pré-approuvées Autorisez le consentement des propriétaires de groupes uniquement pour les applications pré-approuvées par les administrateurs des groupes qu'ils possèdent. |

| Microsoft-toutes-les-autorisations-d'applications-pour-le-groupe | Autoriser le consentement du propriétaire du groupe aux applications Cette option permet à tous les propriétaires de groupes d'accorder toute autorisation ne nécessitant pas le consentement de l'administrateur, pour n'importe quelle application, pour les groupes qu'ils possèdent. Il inclut les applications qui ont été pré-approuvées par la stratégie de pré-approbation d’autorisation pour le consentement spécifique à une ressource de groupe. |

Par exemple, pour activer le consentement du propriétaire du groupe sous réserve de la stratégie intégrée microsoft-all-application-permissions-for-group, exécutez les commandes suivantes :

$body = @{

"permissionGrantPolicyIdsAssignedToDefaultUserRole" = @(

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{all-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.{microsoft-all-application-permissions-for-group}" # policy that is be scoped to group

)

}

Update-MgPolicyAuthorizationPolicy -AuthorizationPolicyId authorizationPolicy -BodyParameter $body

Utilisez Graph Explorer pour choisir quelle stratégie de consentement du propriétaire de groupe régit la capacité des propriétaires de groupe de consentement des utilisateurs à consentir aux applications accédant aux données de votre organisation pour les groupes qu'ils possèdent.

Désactivez le consentement du propriétaire du groupe pour utiliser les stratégies de consentement des applications à l’aide de l’API Microsoft Graph

Vérifier si le champ d’application

ManagePermissionGrantPoliciesForOwnedResourceest inclus dansgroup.- Récupérer la valeur actuelle du paramètre de consentement du propriétaire du groupe

GET https://graph.microsoft.com/v1.0/policies/authorizationPolicySi

ManagePermissionGrantsForOwnedResourceest renvoyé danspermissionGrantPolicyIdsAssignedToDefaultUserRole, le paramètre de consentement du propriétaire de votre groupe peut avoir été régi par la stratégie de consentement de l'application.2. Vérifier si la stratégie s’étend à

group.GET https://graph.microsoft.com/beta/policies/permissionGrantPolicies/{microsoft-all-application-permissions-for-group}Si

resourceScopeType==group, le paramètre de consentement du propriétaire de votre groupe a été régi par la politique de consentement de l'application.Pour désactiver le consentement du propriétaire du groupe afin d'utiliser les politiques de consentement des applications, assurez-vous que les politiques de consentement (

PermissionGrantPoliciesAssigned) incluent la stratégieManagePermissionGrantsForSelf.*actuelle et les autres stratégiesManagePermissionGrantsForOwnedResource.*actuelles, le cas échéant, qui ne s'appliquent pas aux groupes. De cette façon, vous pouvez conserver votre configuration actuelle en ce qui concerne les paramètres de consentement de l’utilisateur et d’autres paramètres de consentement relatifs aux ressources.PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy { "defaultUserRolePermissions": { "permissionGrantPoliciesAssigned": [ "managePermissionGrantsForSelf.{current-policy-for-user-consent}", "managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}" ] } }

Attribuez une stratégie de consentement aux applications aux propriétaires de groupes à l’aide de l’API Microsoft Graph

Pour autoriser le consentement du propriétaire du groupe sous réserve d'une stratégie de consentement d'application, choisissez la stratégie de consentement d'application qui doit régir l'autorisation des propriétaires de groupe à accorder leur consentement aux applications. Assurez-vous que les politiques de consentement (PermissionGrantPoliciesAssigned) incluent la stratégie ManagePermissionGrantsForSelf.* actuelle et les autres stratégies ManagePermissionGrantsForOwnedResource.* actuelles, le cas échéant, lors de la mise à jour de la collection. De cette façon, vous pouvez conserver votre configuration actuelle en ce qui concerne les paramètres de consentement de l’utilisateur et d’autres paramètres de consentement relatifs aux ressources.

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.{app-consent-policy-id-for-group}"

}

}

Remplacez {app-consent-policy-id-for-group} par l'ID de la stratégie que vous souhaitez appliquer aux groupes. Vous pouvez choisir une stratégie de consentement d'application personnalisée pour les groupes que vous avez créés, ou vous pouvez choisir parmi les stratégies intégrées suivantes :

| Récompenses client | Description |

|---|---|

| applications-de-pré-approbation-microsoft-pour-groupe | Autoriser le consentement du propriétaire du groupe uniquement pour les applications pré-approuvées Autorisez le consentement des propriétaires de groupes uniquement pour les applications pré-approuvées par les administrateurs des groupes qu'ils possèdent. |

| Microsoft-toutes-les-autorisations-d'applications-pour-le-groupe | Autoriser le consentement du propriétaire du groupe aux applications Cette option permet à tous les propriétaires de groupes d'accorder toute autorisation ne nécessitant pas le consentement de l'administrateur, pour n'importe quelle application, pour les groupes qu'ils possèdent. Il inclut les applications qui ont été pré-approuvées par la stratégie de pré-approbation d’autorisation pour le consentement spécifique à une ressource de groupe. |

Par exemple, pour activer le consentement du propriétaire du groupe sous réserve de la stratégie intégrée microsoft-pre-approval-apps-for-group, utilisez la commande PATCH suivante :

PATCH https://graph.microsoft.com/v1.0/policies/authorizationPolicy

{

"defaultUserRolePermissions": {

"permissionGrantPoliciesAssigned": [

"managePermissionGrantsForSelf.{current-policy-for-user-consent}",

"managePermissionGrantsForOwnedResource.{other-policies-that-are-not-applicable-to-groups}",

"managePermissionGrantsForOwnedResource.microsoft-pre-approval-apps-for-group"

]

}

}

Étapes suivantes

Pour obtenir de l’aide ou trouver des réponses à vos questions :