Chiffrement des données au repos du service Language Understanding

Important

LUIS sera mis hors service le 1er octobre 2025 et à partir du 1er avril 2023, vous ne pourrez plus créer de nouvelles ressources LUIS. Nous vous recommandons de migrer vos applications LUIS vers la compréhension du langage courant pour tirer parti de la prise en charge continue des produits et des fonctionnalités multilingues.

Le service Language Understanding chiffre automatiquement vos données lors de leur conservation dans le cloud. Le chiffrement du service Language Understanding protège vos données et vous aide à répondre aux engagements de votre entreprise en matière de sécurité et de conformité.

À propos du chiffrement Azure AI services

Les données sont chiffrées et déchiffrées à l'aide du chiffrement AES 256 bits certifié FIPS 140-2. Le chiffrement et le déchiffrement sont transparents, ce qui signifie que le chiffrement et l’accès sont gérés automatiquement. Vos données étant sécurisées par défaut, vous n’avez pas besoin de modifier votre code ou vos applications pour tirer parti du chiffrement.

À propos de la gestion des clés de chiffrement

Par défaut, votre abonnement utilise des clés de chiffrement gérées par Microsoft. Il existe aussi la possibilité de gérer votre abonnement avec vos propres clés appelées clés gérées par le client (CMK). Les CMK offrent plus de flexibilité pour créer, alterner, désactiver et révoquer des contrôles d’accès. Vous pouvez également effectuer un audit sur les clés de chiffrement utilisées pour protéger vos données.

Clés gérées par le client avec Azure Key Vault

Une option vous permet également de gérer votre abonnement avec vos propres clés. Les clés gérées par le client (CMK), également appelées BYOK (Bring Your Own Key), offrent plus de flexibilité pour créer, permuter, désactiver et révoquer des contrôles d’accès. Vous pouvez également effectuer un audit sur les clés de chiffrement utilisées pour protéger vos données.

Vous devez utiliser Azure Key Vault pour stocker vos clés managées par le client. Vous pouvez créer vos propres clés et les stocker dans un coffre de clés, ou utiliser les API d’Azure Key Vault pour générer des clés. La ressource Azure AI services et le coffre de clés doivent se trouver dans la même région et dans le même locataire Microsoft Entra, mais ils peuvent se trouver dans des abonnements différents. Pour plus d’informations sur Azure Key Vault, consultez Qu’est-ce qu’Azure Key Vault ?.

Limites

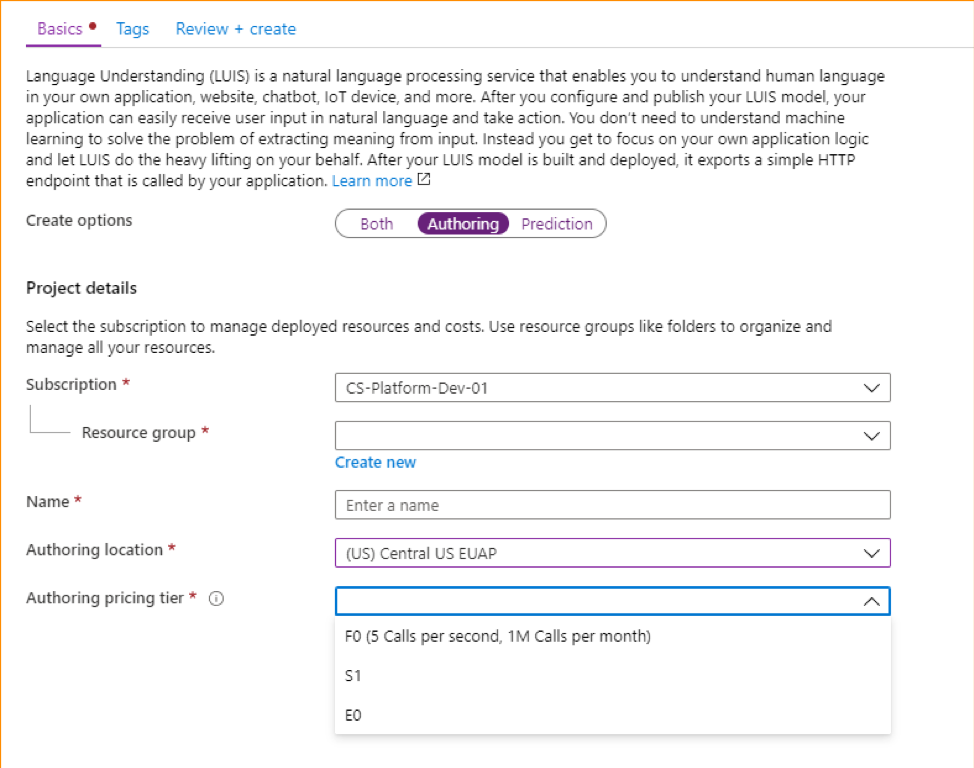

Il existe certaines limitations lors de l’utilisation du niveau E0 avec les applications existantes/créées précédemment :

- La migration vers une ressource E0 sera bloquée. Les utilisateurs pourront uniquement migrer leurs applications vers les ressources F0. Une fois que vous avez migré une ressource existante vers F0, vous pouvez créer une ressource dans le niveau E0.

- Le déplacement d’applications vers ou depuis une ressource E0 est bloqué. Pour contourner cette limitation, vous pouvez exporter votre application existante et l’importer en tant que ressource E0.

- La fonctionnalité Vérification orthographique Bing n’est pas prise en charge.

- La journalisation du trafic de l’utilisateur final est désactivée si votre application est E0.

- La fonctionnalité de préparation vocale d’Azure AI Bot Service n’est pas prise en charge pour les applications du niveau E0. Cette fonctionnalité est disponible via Azure AI Bot Service, qui ne prend pas en charge CMK.

- La fonctionnalité de préparation vocale depuis le portail requiert Stockage Blob Azure. Pour plus d'informations, consultez Bring Your Own Storage.

Activer des clés gérées par le client

Une nouvelle ressource Azure AI services est toujours chiffrée à l’aide de clés managées par Microsoft. Il est impossible d'activer des clés gérées par le client au moment de la création de la ressource. Les clés gérées par le client sont stockées dans Azure Key Vault, et le coffre de clés doit être approvisionné avec des stratégies d’accès qui octroient des autorisations de clé à l’identité managée associée à la ressource Azure AI services. L’identité managée est disponible uniquement une fois la ressource créée à l’aide du niveau tarifaire pour la CMK.

Pour en savoir plus sur l’utilisation des clés gérées par le client avec Azure Key Vault pour le chiffrement Azure AI services, consultez :

L’activation des clés managées par le client permet également d’activer une identité managée attribuée par le système, une fonctionnalité de Microsoft Entra ID. Une fois l’identité managée attribuée par le système activée, cette ressource est enregistrée auprès de Microsoft Entra ID. Une fois inscrite, elle a accès au coffre de clés sélectionné lors de la configuration des clés gérées par le client. Découvrez-en plus sur les identités managées.

Important

Si vous désactivez les identités managées affectées par le système, l'accès au coffre de clés est supprimé et toutes les données chiffrées avec les clés client deviennent inaccessibles. Toutes les fonctionnalités dépendant de ces données cessent de fonctionner.

Important

Les identités managées ne prennent actuellement pas en charge les scénarios entre répertoires. Lorsque vous configurez des clés managées par le client sur le portail Azure, une identité managée est automatiquement affectée. Si, par la suite, vous déplacez l'abonnement, le groupe de ressources ou la ressource d'un répertoire Microsoft Entra vers un autre, l'identité managée associée à la ressource n'est pas transférée vers le nouveau locataire. Par conséquent, les clés gérées par le client peuvent ne plus fonctionner. Pour plus d'informations, consultez Transfert d'un abonnement entre les répertoires Microsoft Entra dans les FAQ et problèmes connus avec les identités managées pour les ressources Azure.

Stocker les clés gérées par le client dans Azure Key Vault

Pour activer les clés gérées par le client, vous devez utiliser une instance d'Azure Key Vault afin de stocker vos clés. Vous devez activer les propriétés Suppression réversible et Ne pas vider sur le coffre de clés.

Seules les clés RSA de taille 2048 sont prises en charge avec le chiffrement Azure AI services. Pour plus d’informations sur les clés, consultez Clés Key Vault dans À propos des clés, des secrets et des certificats Azure Key Vault.

Permuter des clés gérées par le client

Vous pouvez permuter une clé gérée par le client dans Azure Key Vault en fonction de vos stratégies de conformité. Une fois la rotation de clé effectuée, vous devez mettre à jour la ressource Azure AI services pour utiliser l’URI de la nouvelle clé. Pour savoir comment mettre à jour la ressource afin d’utiliser une nouvelle version de la clé dans le Portail Azure, consultez la section intitulée Mettre à jour la version de la clé dans Configurer les clés gérées par le client pour Azure AI services à l’aide du Portail Azure.

La rotation de la clé ne déclenche pas de rechiffrement de données dans la ressource. Aucune autre action n’est requise de la part de l’utilisateur.

Révoquer l’accès aux clés gérées par le client

Pour révoquer l’accès aux clés gérées par le client, utilisez PowerShell ou Azure CLI. Pour plus d’informations, consultez Azure Key Vault PowerShell ou Interface de ligne de commande Azure Key Vault. La révocation de l’accès bloque efficacement l’accès à toutes les données de la ressource Azure AI services, car Azure AI services n’a pas accès à la clé de chiffrement.