Une société de fabrication mondiale A fournit l’architecture décrite dans cet article. La technologie opérationnelle et les services informatiques de l’entreprise sont hautement intégrés, nécessitant un seul réseau interne. Mais les environnements ont des exigences radicalement différentes en matière de sécurité et de performances. En raison de la nature sensible des opérations de l’entreprise, tout le trafic doit être protégé par un pare-feu et une solution de système de protection et de détection des intrusions (fournisseurs) doit être en place. Le service des technologies de l’information a des exigences de sécurité moins exigeantes pour le réseau, mais ce service souhaite optimiser les performances afin que les utilisateurs bénéficient d’un accès à faible latence aux applications informatiques.

Les décideurs de l’entreprise se sont tournés vers le WAN virtuel Azure pour répondre aux besoins globaux d’un seul réseau, avec des exigences de sécurité et de performances variables. Ils disposent également d’une solution facile à gérer, à déployer et à mettre à l’échelle. À mesure qu’ils ajoutent des régions, ils peuvent continuer à croître en toute transparence avec un réseau hautement optimisé en fonction de leurs besoins.

Cas d’usage potentiels

Utilisations courantes de cette architecture :

- Une organisation globale qui requiert une solution de fichiers centralisée pour les tâches stratégiques.

- Charges de travail de fichiers hautes performances nécessitant des fichiers mis en cache localisés.

- Un personnel à distance flexible pour les utilisateurs à la fois dans et hors du bureau.

Architecture

Téléchargez un fichier Visio de cette architecture.

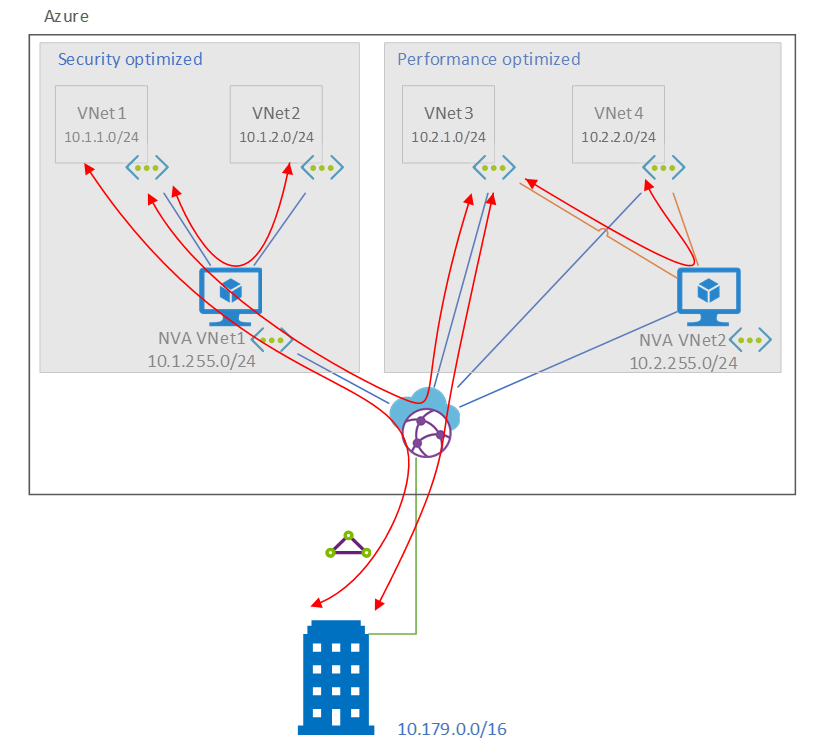

Voici un résumé de l’architecture :

- Les utilisateurs accèdent aux réseaux virtuels à partir d’une branche.

- Azure ExpressRoute étend vos réseaux locaux dans le cloud Microsoft via une connexion privée avec l’aide d’un fournisseur de connectivité.

- Un concentrateur de réseau étendu virtuel achemine le trafic de manière appropriée à des fins de sécurité ou de performances. Le hub contient différents points de terminaison de service pour activer la connectivité.

- Les itinéraires définis par l’utilisateur forcent le trafic vers les NVA lorsque cela est nécessaire.

- Chaque NVA inspecte le trafic qui transite dans un réseau virtuel.

- L’homologation de réseaux virtuels fournit une inspection de réseau virtuel à réseau virtuel dans l’environnement optimisé pour les performances.

La société possède plusieurs régions et continue à déployer des régions dans le modèle. La société déploie un environnement optimisé pour la sécurité ou optimisé pour les performances uniquement lorsque cela est nécessaire. Les environnements acheminent le trafic suivant via l’appliance virtuelle réseau (NVA) :

Voies de trafic

| Destinations | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 | VNet2 | VNet3 | VNet4 | Branche | Internet | ||

| Source optimisée pour la sécurité | VNet1 | Intra VNet | NVA1-VNet2 | NVA1-hub-VNet3 | NVA1-hub-VNet4 | NVA1-hub-branche | NVA1-internet |

| Source optimisée pour les performances | VNet3 | hub-NVA1-VNet1 | hub-NVA1-VNet2 | Intra VNet | NVA2-VNet4 | hub-branche | NVA2-internet |

| Source de branche | Branche | hub-NVA1-VNet1 | hub-NVA1-VNet2 | hub-VNet3 | hub-VNet4 | Non applicable | Non applicable |

Comme le montre le schéma ci-dessus, une architecture d’appliance virtuelle réseau et de routage force l’ensemble des voies de trafic dans l’environnement optimisé pour la sécurité à utiliser l’appliance virtuelle réseau entre les réseaux virtuels et le hub dans une architecture en couches commune.

L’environnement à performances optimisées possède un schéma de routage plus personnalisé. Ce schéma fournit un pare-feu et une inspection du trafic là où ils sont nécessaires. Il ne fournit pas de pare-feu là où il n’est pas nécessaire. Le trafic de réseau virtuel à réseau virtuel dans l’espace optimisé pour les performances est forcé par le biais de NVA2, mais le trafic de branche à réseau virtuel peut passer directement dans le concentrateur. De même, tout ce qui pointe vers l’environnement sécurisé n’a pas besoin d’accéder au réseau virtuel 2 de l’appliance virtuelle réseau, car il est inspecté à la périphérie de l’environnement sécurisé par l’appliance virtuelle réseau dans le réseau virtuel 1 de l’appliance virtuelle réseau. Le résultat est un accès haut débit à la branche. L’architecture fournit une inspection de réseau virtuel à réseau virtuel dans l’environnement optimisé pour les performances. Cela n’est pas nécessaire pour tous les clients, mais peut être accompli via les homologations que vous pouvez voir dans l’architecture.

Associations et propagations du concentrateur de réseau étendu virtuel

Configurez les itinéraires pour le concentrateur de réseau étendu virtuel comme suit :

| Nom | Associé à | Propager vers |

|---|---|---|

| NVA VNet1 | defaultRouteTable | defaultRouteTable |

| NVA VNet2 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTable |

Configuration requise du routage

Itinéraire personnalisé sur la table de routage par défaut dans le concentrateur de réseau étendu virtuel pour acheminer tout le trafic pour VNet1 et VNet2 vers secOptConnection.

Nom de l’itinéraire Type de destination Préfixe de destination Tronçon suivant Adresse IP du tronçon suivant Source optimisée pour la sécurité CIDR 10.1.0.0/16 secOptConnection <Adresse IP de NVA1> Un itinéraire statique sur le secOptConnection qui transfère le trafic pour VNet1 et VNet2 à l’adresse IP de NVA1.

Nom Préfixe de l’adresse Type de tronçon suivant Adresse IP de tronçon suivant rt-to-secOptimized 10.1.0.0/16 Appliance virtuelle <Adresse IP de NVA1> Une table d’itinéraires personnalisée sur le concentrateur de réseau étendu virtuel nommé perfOptimizedRouteTable. Cette table est utilisée pour garantir que les réseaux virtuels à performances optimisées ne peuvent pas communiquer entre eux via le hub et doivent utiliser l’homologation vers le réseau virtuel 2 de l’appliance virtuelle réseau.

Un UDR associé à tous les sous-réseaux dans VNet1 et VNet2 pour rediriger tout le trafic vers NVA1.

Nom Préfixe de l’adresse Type de tronçon suivant Adresse IP de tronçon suivant rt-all 0.0.0.0/0 Appliance virtuelle <Adresse IP de NVA1> Un UDR associé à tous les sous-réseaux de VNet3 et VNet4 pour acheminer le trafic de réseau virtuel à réseau virtuel et le trafic Internet vers NVA2.

Nom Préfixe de l’adresse Type de tronçon suivant Adresse IP de tronçon suivant rt-to-internet 0.0.0.0/0 Appliance virtuelle <Adresse IP de l’adresse NVA2> vnet-to-vnet 10.2.0.0/16 Appliance virtuelle <Adresse IP de NVA2>

Notes

Vous pouvez remplacer les adresses IP d’appliance virtuelle réseau par des adresses IP d’équilibrage de charge dans le routage si vous déployez une architecture à haute disponibilité avec plusieurs NVA derrière l’équilibreur de charge.

Composants

- Azure Virtual WAN. Virtual WAN est un service réseau qui combine un grand nombre de fonctionnalités réseau, de sécurité et de routage pour fournir une interface opérationnelle unique. Dans ce cas, il simplifie et met à l’échelle le routage vers les réseaux virtuels et les branches attachés.

- Azure ExpressRoute. ExpressRoute étend les réseaux locaux au cloud Microsoft via une connexion privée.

- Réseau virtuel Azure : Un réseau virtuel est le bloc de construction fondamental de votre réseau privé dans Azure. Un réseau virtuel permet à de nombreux types de ressources Azure, telles que les machines virtuelles Azure, de communiquer de façon plus sécurisée entre elles, avec Internet et avec des réseaux locaux.

- Hub Virtual WAN. Un hub virtuel est un réseau virtuel géré par Microsoft. Le hub contient différents points de terminaison de service pour activer la connectivité.

- Connexions entre hub et réseau virtuel. La ressource Connexion entre hub et réseau virtuel connecte facilement le hub à vos réseaux virtuels.

- Itinéraires statiques. Les itinéraires statiques fournissent un mécanisme pour la direction du trafic via une adresse IP de tronçon suivant.

- Table de route de hub. Vous pouvez créer une route de hub virtuel et l’appliquer à la table de routage de hub virtuel.

- Appairage de réseaux virtuels. En utilisant l'appairage de réseaux virtuels, vous pouvez connecter en toute transparence deux ou plusieurs réseaux virtuels dans Azure.

- Itinéraires définis par l’utilisateur. Les itinéraires définis par l’utilisateur sont des itinéraires statiques qui remplacent les routes du système Azure par défaut ou ajoutent d’autres itinéraires à la table de routage d’un sous-réseau. Ils sont utilisés ici pour forcer le trafic vers les NVA lorsque cela est nécessaire.

- Appliances virtuelles réseau. Les appliances virtuelles réseau sont des appliances réseau proposées par la place de marché. Dans ce cas, l’entreprise a déployé la NVA de Palo Alto, mais tout pare-feu de NVA fonctionnerait ici.

Autres solutions

Pour déployer uniquement un environnement de NVA à haute sécurité, vous pouvez suivre ce modèle : acheminer le trafic via un appliance virtuelle réseau.

Pour déployer un modèle d’appliance virtuelle réseau personnalisé qui prend en charge à la fois le routage du trafic vers un pare-feu dédié pour Internet et le routage du trafic de branche sur un appliance virtuelle réseau, consultez Acheminer le trafic via des appliances virtuelles réseau à l’aide de paramètres personnalisés.

L’alternative précédente déploie un environnement de haute sécurité derrière une appliance virtuelle réseau et offre certaines fonctionnalités de déploiement d’un environnement personnalisé. Mais il diffère du cas d’usage décrit dans cet article de deux manières. Tout d’abord, il montre les deux modèles en isolation et non en combinaison. Deuxièmement, il ne prend pas en charge le trafic de réseau virtuel à réseau virtuel dans l’environnement personnalisé (ce que nous appelons ici l'environnement optimisé pour les performances).

Considérations

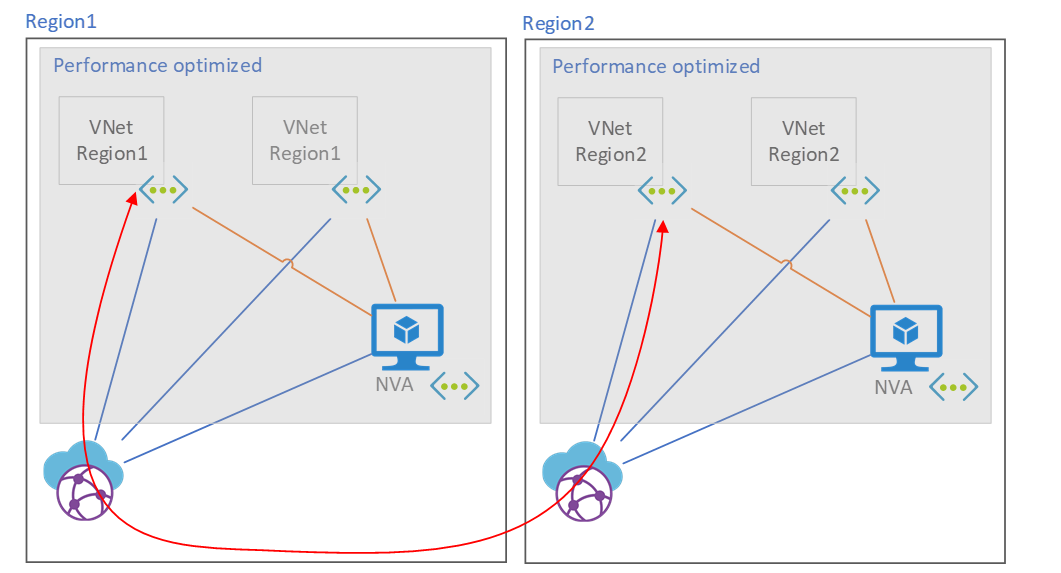

Dans ce déploiement, les itinéraires qui traversent le concentrateur WAN virtuel vers un environnement optimisé pour les performances ne passent pas par l’appliance virtuelle réseau dans cet environnement. Cela présente un problème potentiel avec le trafic entre les régions illustré ici :

Le trafic entre les régions entre les environnements à performances optimisées n’entre pas dans l’appliance virtuelle réseau. Il s’agit d’une limitation du routage direct du trafic hub vers les réseaux virtuels.

Disponibilité

Le réseau étendu virtuel est un service de mise en réseau hautement disponible. Vous pouvez configurer davantage de connectivité ou de chemins d’accès à partir de la branche pour obtenir plusieurs chemins d’accès au service de réseau étendu virtuel. Mais vous n’avez rien d’autre à faire dans le service VWAN.

Vous devez configurer les NVA dans une architecture à haute disponibilité semblable à celle décrite ici : Déployer des appliances virtuelles réseau à haut niveau de disponibilité.

Performances

Cette solution optimise les performances du réseau, le cas échéant. Vous pouvez modifier le routage en fonction de vos propres besoins, ce qui permet au trafic vers la branche de traverser l’appliance virtuelle réseau et le trafic entre les réseaux virtuels de circuler librement ou d’utiliser un pare-feu unique pour la sortie Internet.

Extensibilité

Cette architecture est évolutive entre les régions. Tenez compte de vos exigences lorsque vous configurez des étiquettes de routage pour le regroupement des itinéraires et la réacheminement du trafic entre les hubs virtuels.

Sécurité

Avec les appliances virtuelles réseau, vous pouvez utiliser des fonctionnalités telles que fournisseurs avec le WAN virtuel.

Résilience

Pour plus d’informations sur la résilience, consultez Disponibilité, plus haut dans cet article.

Optimisation des coûts

La tarification de cette architecture dépend largement des appliances virtuelles réseau que vous déployez. Pour une connexion ER de 2 Gbits/s et un concentrateur de réseau étendu virtuel qui traite 10 To par mois, consultez cette estimation de tarification.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- John Poetzinger | Architecte de solution cloud senior

Étapes suivantes

- Présentation d’Azure Virtual WAN

- Qu’est-ce qu’Azure ExpressRoute ?

- Comment configurer un routage de concentrateur virtuel, Azure Virtual WAN

- Pare-feu et Application Gateway pour réseaux virtuels

- Azure Virtual WAN et prise en charge du travail à distance