Configurer des points de terminaison publics dans Azure SQL Managed Instance

S’applique à :Azure SQL Managed Instance

Les points de terminaison publics pour une Azure SQL Managed Instance permettent l'accès aux données de votre instance managée depuis un emplacement extérieur au réseau virtuel. Vous pouvez accéder à votre instance gérée à partir de services Azure multilocataires, tels que Power BI et Azure App Service, ou d’un réseau local. Comme vous utilisez le point de terminaison public sur une instance gérée, vous n’avez pas besoin de recourir à un VPN, ce qui peut aider à éviter les problèmes de débit VPN.

Dans cet article, vous apprendrez comment :

- Activez ou désactivez un point de terminaison public pour votre instance managée.

- Configurer votre groupe de sécurité réseau (NSG) d'instance managée pour autoriser le trafic vers le point de terminaison public de l'instance managée

- Obtenir la chaîne de connexion du point de terminaison public de l’instance gérée

Autorisations

En raison de la sensibilité des données qui se trouvent sur une instance managée, la configuration permettant d'activer le point de terminaison public de ce type d'instance repose sur un processus en deux étapes. Cette mesure de sécurité est conforme à la séparation des tâches :

- L'administrateur de l'instance managée doit activer le point de terminaison public sur l'instance managée. Cet administrateur est indiqué sur la Page de présentation de votre ressource d'instance managée.

- Un administrateur réseau doit autoriser le trafic vers l'instance managée à l'aide d'un groupe de sécurité réseau (NSG). Pour en savoir plus, reportez-vous à la liste des autorisations du groupe de sécurité réseau.

Activer un point de terminaison public

Vous pouvez activer le point de terminaison public de votre SQL Managed Instance à l'aide du portail Azure, d'Azure PowerShell ou d'Azure CLI.

Pour activer un point de terminaison public pour votre SQL Managed Instance dans le Portail Azure, procédez comme suit :

- Accédez au portail Azure.

- Ouvrez le groupe de ressources avec l’instance gérée, puis sélectionnez l’instance gérée SQL sur laquelle vous souhaitez configurer le point de terminaison.

- Dans la page des paramètres de sécurité, sélectionnez l'onglet Réseau.

- Dans la page de configuration du réseau virtuel, sélectionnez Activer, puis cliquez sur l’icône Enregistrer afin de mettre à jour la configuration.

Désactiver un point de terminaison public

Vous pouvez désactiver le point de terminaison public de votre SQL Managed Instance à l'aide du portail Azure, d'Azure PowerShell et d'Azure CLI.

Pour désactiver le point de terminaison public à l'aide du portail Azure, procédez comme suit :

- Accédez au portail Azure.

- Ouvrez le groupe de ressources avec l’instance gérée, puis sélectionnez l’instance gérée SQL sur laquelle vous souhaitez configurer le point de terminaison.

- Dans la page des paramètres de sécurité, sélectionnez l'onglet Réseau.

- Dans la page de configuration du réseau virtuel, sélectionnez Désactiver, puis cliquez sur l'icône Enregistrer afin de mettre à jour la configuration.

Autoriser le trafic du point de terminaison public dans le groupe de sécurité réseau

Utilisez le portail Azure pour autoriser le trafic public au sein du groupe de sécurité réseau. Procédez comme suit :

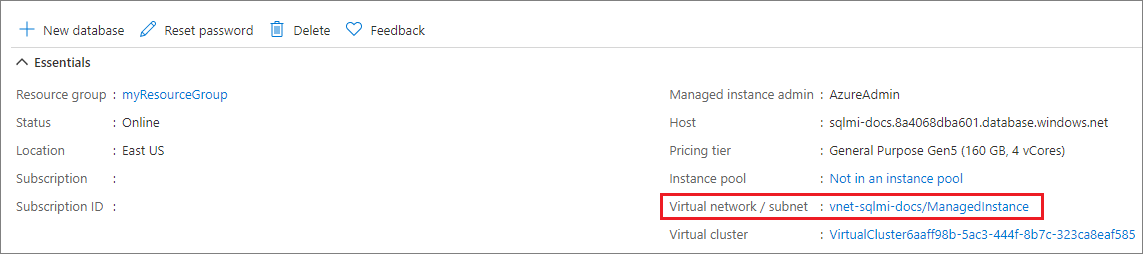

Accédez à la page de présentation de votre SQL Managed Instance dans le Portail Azure.

Sélectionnez le lien Réseau/sous-réseau virtuel qui vous permet d'accéder à la page de configuration du réseau virtuel.

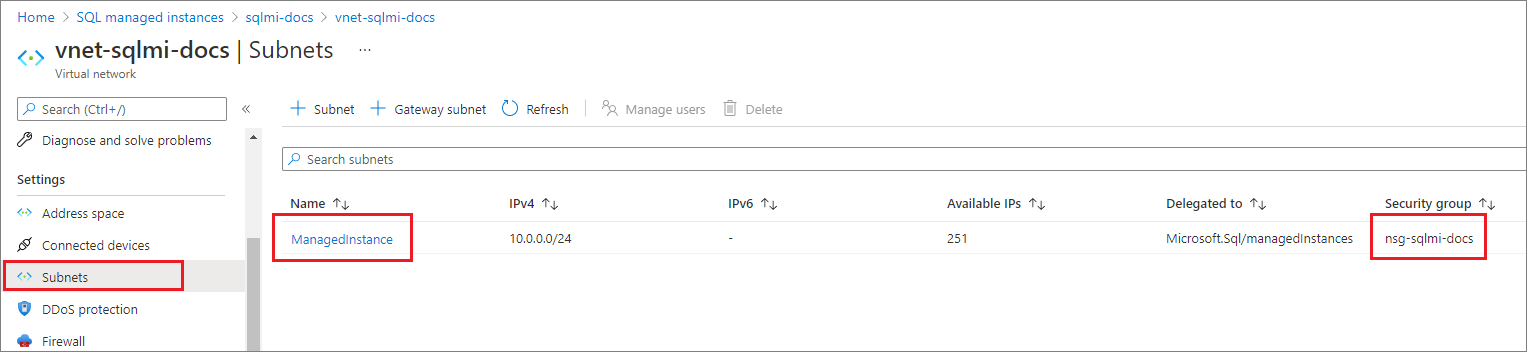

Sélectionnez l'onglet Sous-réseaux dans le volet de configuration du réseau virtuel et notez le nom du GROUPE DE SÉCURITÉ de votre instance managée.

Retournez au groupe de ressources contenant votre instance managée. Vous devez voir le nom du groupe de sécurité réseau indiqué précédemment, que vous avez noté. Sélectionnez le nom du groupe de sécurité réseau pour ouvrir la page de configuration du groupe de sécurité réseau.

Sélectionnez l’onglet Règles de sécurité de trafic entrant, et ajoutez une règle ayant une priorité plus élevée que la règle deny_all_inbound avec les paramètres suivants :

Paramètre Valeur suggérée Description Source N’importe quelle adresse IP ou balise de service - Pour les services Azure tels que Power BI, sélectionnez la balise de service Azure Cloud

- Pour votre ordinateur ou machine virtuelle Azure, utilisez l’adresse IP NAT.

Plages de ports source * Laissez la valeur * (tout) pour cette option, car les ports sources sont généralement alloués de manière dynamique, ce qui les rend imprévisibles. Destination Quelconque En conservant la valeur Tout pour le paramètre Destination, vous autorisez le trafic au sein du sous-réseau de l’instance gérée Plages de ports de destination 3342 Définissez la portée du port de destination sur 3342, qui est le point de terminaison TDS public de l’instance gérée Protocole TCP SQL Managed Instance utilise le protocole TCP pour TDS Action Allow Autorisez le trafic entrant vers une instance gérée par le biais du point de terminaison public Priorité 1 300 Assurez-vous que cette règle présente une priorité plus élevée que la règle deny_all_inbound

Notes

Le port 3342 est utilisé pour les connexions du point de terminaison public à l'instance managée ; il ne peut pas être changé à ce stade.

Confirmer que le routage est correctement configuré

Une route avec le préfixe d’adresse 0.0.0.0/0 indique à Azure la façon de router le trafic destiné à une adresse IP qui n’est pas dans le préfixe d’adresse d’une autre route de la table de routage d’un sous-réseau. Lors de la création d’un sous-réseau, Azure crée un itinéraire par défaut vers le préfixe d’adresse 0.0.0.0/0, avec Internet comme type de tronçon suivant.

La substitution de cette route par défaut sans ajouter les itinéraires nécessaires pour s'assurer que le trafic de point de terminaison public est acheminé directement vers Internet peut entraîner des problèmes de routage asymétrique, car le trafic entrant ne transite pas par l'appliance virtuelle/la passerelle de réseau virtuel. Assurez-vous que tout le trafic atteignant l'instance managée via l'Internet public retourne également sur l'Internet public en ajoutant des routes spécifiques pour chaque source ou en définissant la route par défaut vers le préfixe d'adresse 0.0.0.0/0 vers l'Internet en tant que type de tronçon suivant.

Pour plus d'informations sur l'impact des modifications sur cette route par défaut, reportez-vous à Préfixe d'adresse 0.0.0.0/0.

Obtenir la chaîne de connexion du point de terminaison public

Accédez à la page de configuration de l’instance gérée qui a été activée pour le point de terminaison public. Sélectionnez l’onglet Chaînes de connexion sous la configuration Paramètres.

Le nom d’hôte du point de terminaison public présente le format <mi_name>.public.<dns_zone>.database.windows.net et le port utilisé pour la connexion est 3342. Voici un exemple de valeur serveur de la chaîne de connexion qui dénote le port de point de terminaison public utilisable dans des connexions SQL Server Management Studio ou Azure Data Studio :

<mi_name>.public.<dns_zone>.database.windows.net,3342

Étapes suivantes

Découvrez comment Azure SQL Managed Instance en toute sécurité avec un point de terminaison public.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour