Concepts d’identité d’Azure VMware Solution

Les clouds privés Azure VMware Solution sont approvisionnés avec vCenter Server et NSX Manager. Vous utilisez vCenter pour gérer les charges de travail des machines virtuelles, et NSX Manager pour gérer et étendre le cloud privé. Le rôle CloudAdmin est utilisé pour vCenter Server, de même (avec des autorisations restreintes) que pour NSX Manager.

Identité et accès vCenter Server

Dans Azure VMware Solution, le serveur VMware vCenter dispose d’un compte d’utilisateur local intégré nommé CloudAdmin titulaire du rôle CloudAdmin. Vous pouvez configurer des utilisateurs et des groupes dans Windows Server Active Directory avec le rôle CloudAdmin pour votre cloud privé. En général, le rôle CloudAdmin crée et gère les charges de travail dans votre cloud privé. Toutefois, dans Azure VMware Solution, le rôle CloudAdmin dispose de privilèges vCenter Server qui diffèrent de ceux d’autres solutions cloud et déploiements locaux VMware.

Important

Le compte d’utilisateur CloudAdmin local doit être utilisé en tant que compte d’accès d’urgence pour les scénarios de « secours » dans votre cloud privé. Il n’est pas destiné à être utilisé pour les activités administratives quotidiennes ou pour l’intégration à d’autres services.

Dans un déploiement vCenter Server et ESXi local, l’administrateur a accès au compte vCenter Server administrator@vsphere.local et au compte root d’ESXi. L’administrateur peut également être affecté à d’autres utilisateurs et groupes Windows Server Active Directory.

Dans un déploiement Azure VMware Solution, l’administrateur n’a pas accès au compte d’utilisateur Administrateur ni au compte racine ESXi. Toutefois, l’administrateur peut affecter des utilisateurs et des groupes Windows Server Active Directory au rôle CloudAdmin dans le serveur VMware vCenter. Le rôle CloudAdmin n’a pas les autorisations nécessaires pour ajouter une source d’identité comme un serveur LDAP (Lightweight Directory Access Protocol) local ou LDAP sécurisé (LDAPS) serveur vCenter. En revanche, vous pouvez utiliser des commandes d’exécution pour ajouter une source d’identité et attribuer le rôle CloudAdmin à des utilisateurs et à des groupes.

Un compte d’utilisateur dans un cloud privé ne peut pas accéder ni gérer des composants de gestion spécifiques que Microsoft prend en charge et gère. Par exemple, les clusters, les hôtes, les magasins de données et les commutateurs virtuels distribués.

Remarque

Dans Azure VMware Solution, le domaine d’authentification unique (SSO) vsphere.local est fourni en tant que ressource managée pour prendre en charge les opérations de plateforme. Vous ne pouvez pas l’utiliser pour créer ou gérer des groupes et des utilisateurs locaux, à l’exception des groupes fournis par défaut avec votre cloud privé.

Important

Azure VMware Solution propose des rôles personnalisés sur vCenter Server, mais pas sur le portail Azure VMware Solution. Pour plus d’informations, consultez la section Créer des rôles personnalisés sur vCenter Server plus loin dans cet article.

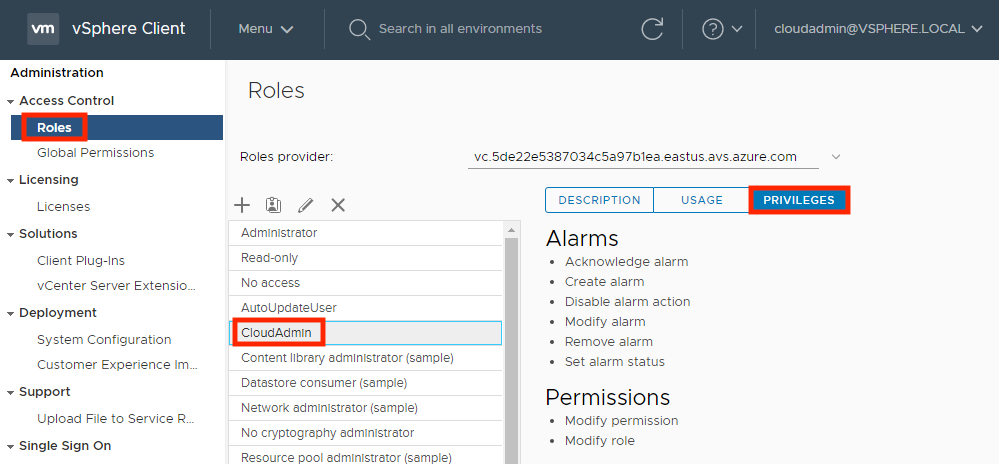

Afficher les privilèges vCenter Server

Suivez ces étapes pour afficher les privilèges accordés au rôle CloudAdmin d’Azure VMware Solution sur votre instance vCenter de cloud privé Azure VMware Solution.

Connectez-vous au Client vSphere et accédez à Menu>Administration.

Sous Access Control, sélectionnez Rôles.

Dans la liste des rôles, sélectionnez CloudAdmin, puis Privilèges.

Le rôle CloudAdmin dans Azure VMware Solution dispose des privilèges suivants sur vCenter Server. Pour plus d’informations, consultez la documentation produit de VMware.

| Privilege | Description |

|---|---|

| Alarmes | Confirmer la réception de l’alerte Créer une alerte Désactiver l’action d’alarme Modifier l’alarme Supprimer l’alarme Définir l’état de l’alarme |

| Bibliothèque de contenu | Ajouter un élément de bibliothèque Ajouter un certificat racine au magasin de confiance Archiver un modèle Extraire un modèle Créer un abonnement pour une bibliothèque publiée Créer une bibliothèque locale Créer ou supprimer un registre Harbor Créer une bibliothèque abonnée Créer, supprimer ou vider un projet de registre Harbor Supprimer un élément de bibliothèque Supprimer une bibliothèque locale Supprimer le certificat racine d’un magasin de confiance Supprimer une bibliothèque abonnée Supprimer un abonnement pour une bibliothèque publiée Télécharger les fichiers Expulser des éléments de bibliothèque Expulser une bibliothèque abonnée Importer un stockage Gérer des ressources de registre Harbor sur une ressource de calcul spécifiée Informations d’abonnement de probe Publier un élément de bibliothèque à ses abonnés Publier une bibliothèque à ses abonnés Lire le stockage Synchroniser un élément de bibliothèque Synchroniser une bibliothèque abonnée Introspection de type Mettre à jour les paramètres de configuration du système Mettre à jour les fichiers Mettre à jour la bibliothèque Mettre à jour un élément de bibliothèque Mettre à jour une bibliothèque locale Mettre à jour une bibliothèque abonnée Mettre à jour l’abonnement d’une bibliothèque publiée Afficher les paramètres de configuration |

| Opérations de chiffrement | Accès direct |

| Magasins de données | Allouer de l’espace Parcourir les magasins de données Configurer le magasin de données Opérations de fichiers de bas niveau Supprimer les fichiers Mettre à jour les métadonnées de machine virtuelle |

| Dossier | Créer un dossier Supprimer un dossier Déplacer le dossier Renommer un dossier |

| Global | Annuler la tâche Balise globale Intégrité Journaliser les événements Gérer des attributs personnalisés Gestionnaires d’appareils Définir un attribut personnalisé Balise système |

| Hôte | Réplication vSphere Gérer la réplication |

| Réseau | Attribuer un réseau |

| autorisations | Modifier les autorisations Modifier le rôle |

| Stockage basé sur les profils | Vue du stockage basé sur le profil |

| Ressource | Appliquer une recommandation Attribuer vApp à une liste de ressources partagées Assign virtual machine to resource pool Créer une liste de ressources partagées Migrer une machine virtuelle hors tension Migrer une machine virtuelle sous tension Modifier la liste de ressources partagées Déplacer la liste de ressources partagées Interroger vMotion Supprimer la liste de ressources partagées Renommer la liste de ressources partagées |

| Tâche planifiée | Créer une tâche Modifier la tâche Supprimer la tâche Exécuter la tâche |

| Sessions | Message Valider la session |

| Vue du stockage | Affichage |

| vApp | Ajouter une machine virtuelle Attribuer une liste de ressources partagées Attribuer vApp Cloner Créer Supprimer Export Importer Déplacer Mise hors tension Mise sous tension Renommer Interrompre Unregister Afficher l’environnement OVF Configuration de l’application vApp Configuration de l'instance vApp Configuration de vApp managedBy Configuration de ressource vApp |

| Machine virtuelle | Changer la configuration Acquérir le bail du disque Ajouter un disque existant Ajouter un nouveau disque Ajouter ou supprimer un appareil Configuration avancée Modifier le nombre d’UC Modifier la mémoire Modifier les paramètres Modifier le positionnement du fichier d’échange Modifier la ressource Configurer un périphérique USB hôte Configurer un périphérique brut Configurer managedBy Afficher les paramètres de connexion Étendre l’unité virtuelle Modification des paramètres de l’appareil Interroger la compatibilité de la tolérance de panne Interroger les fichiers sans propriétaire Recharger à partir de chemins d’accès Supprimer le disque Renommer Réinitialiser les informations de l’invité Définir l’annotation Activer/désactiver le suivi des modifications du disque Basculer le parent fourche Mettre à niveau la compatibilité de la machine virtuelle Modifier l’inventaire Créer à partir de ce qui existe Création Déplacer Inscrire Remove Unregister Opérations de l’invité Modification des alias d’opération invité Requête d'alias d'opération invité Modification d’opération invité Exécution du programme d’opération invité Requêtes d’opération invité Interaction Répondre à la question Opération de sauvegarde de machines virtuelles Configurer un média CD Configurer une disquette Connecter des appareils Interaction de la console Créer une capture d’écran Défragmenter tous les disques Glisser-déplacer Gestion du système d’exploitation invité par API VIX Injecter les codes d’analyse USB HID Installer les outils VMware Suspendre ou annuler la suspension Opérations de réinitialisation ou de réduction Mise hors tension Mise sous tension Enregistrer la session sur la machine virtuelle Relire la session sur la machine virtuelle Réinitialiser Reprendre la tolérance de panne Interrompre Suspendre la tolérance de panne Test de basculement Redémarrage du test de la machine virtuelle secondaire Désactiver la tolérance de panne Activer la tolérance de panne Approvisionnement Autoriser l’accès au disque Autoriser l’accès au fichier Autoriser l’accès au disque en lecture seule Autoriser le téléchargement de machines virtuelles Cloner le modèle Cloner la machine virtuelle Créer un modèle à partir de la machine virtuelle Personnaliser l’invité Déployer un modèle Marquer comme modèle Modifier la spécification de personnalisation Promouvoir les disques Lire les spécifications de personnalisation Configuration du service Autoriser les notifications Autoriser l’interrogation des notifications d’événements globales Gérer la configuration du service Modifier la configuration du service Interroger les configurations de service Lire la configuration du service Gestion des instantanés Créer une capture instantanée Supprimer l’instantané Renommer l'instantané Rétablir une capture instantanée Réplication vSphere Configurer la réplication Gérer la réplication Superviser la réplication |

| vService | Créer une dépendance Détruire la dépendance Reconfigurer la configuration de la dépendance Mettre à jour la dépendance |

| Balisage vSphere | Attribuer ou annuler l’attribution d’une balise vSphere Créer une balise vSphere Créer une catégorie de balise vSphere Supprimer une balise vSphere Supprimer une catégorie de balise vSphere Modifier une balise vSphere Modifier une catégorie de balise vSphere Modifier le champ UsedBy pour la catégorie Modifier le champ UsedBy pour la balise |

Créer des rôles personnalisés sur vCenter Server

Azure VMware Solution prend en charge l’utilisation de rôles personnalisés avec des privilèges égaux ou inférieurs à ceux du rôle CloudAdmin. Utilisez le rôle CloudAdmin pour créer, modifier ou supprimer des rôles personnalisés avec des privilèges inférieurs ou égaux à leur rôle actuel.

Remarque

Vous pouvez créer des rôles avec des privilèges supérieurs à CloudAdmin. Toutefois, vous ne pouvez pas attribuer le rôle à des utilisateurs ou à des groupes, ni le supprimer. Les rôles qui ont des privilèges supérieurs à celui de CloudAdmin ne sont pas pris en charge.

Pour empêcher la création de rôles qui ne peuvent pas être attribués ou supprimés, clonez le rôle CloudAdmin comme base pour la création d’autres rôles personnalisés.

Créer un rôle personnalisé

Connectez-vous à vCenter Server avec cloudadmin@vsphere.local ou un utilisateur ayant le rôle CloudAdmin.

Accédez à la section de configuration Rôles et sélectionnez Menu>Administration>Contrôle d’accès>Rôles.

Sélectionnez le rôle CloudAdmin et l’icône d’action Cloner le rôle.

Remarque

Ne clonez pas le rôle Administrateur, car vous ne pouvez pas l’utiliser. En outre, le rôle personnalisé créé ne peut pas être supprimé par cloudadmin@vsphere.local.

Indiquez le nom de votre choix pour le rôle cloné.

Supprimez des privilèges pour le rôle, puis sélectionnez OK. Le rôle cloné est visible dans la liste Rôles.

Appliquer un rôle personnalisé

Accédez à l’objet qui requiert l’autorisation ajoutée. Par exemple, pour appliquer l’autorisation à un dossier, accédez à Menu>Machines virtuelles et Modèles>Nom de dossier.

Cliquez avec le bouton droit sur l’objet et sélectionnez Ajouter une autorisation.

Sélectionnez la Source d’identité dans la liste déroulante Utilisateur où se trouve le groupe ou l’utilisateur.

Recherchez l’utilisateur ou le groupe après avoir sélectionné la source d’identité dans la section Utilisateur.

Sélectionnez le rôle que vous souhaitez appliquer à l’utilisateur ou au groupe.

Remarque

La tentative d’application d’un utilisateur ou d’un groupe à un rôle disposant de privilèges supérieurs à celui de CloudAdmin entraîne des erreurs.

Activez la case à cocher Se propager aux enfants si nécessaire, puis sélectionnez OK. L’autorisation ajoutée s’affiche dans la section Autorisations.

Accès et identité VMware NSX Manager

Lorsqu’un cloud privé est approvisionné à l’aide du portail Azure, les composants de gestion du centre de données défini par logiciel (SDDC), comme vCenter Server et VMware NSX Manager, sont approvisionnés pour les clients.

Microsoft est responsable de la gestion du cycle de vie des appliances NSX telles que VMware NSX Manager et VMware NSX Edge. Ils sont responsables de la configuration réseau de démarrage, comme la création de la passerelle de niveau 0.

Vous êtes responsable de la configuration SDN (réseau à définition logicielle) de VMware NSX, par exemple :

- Segments réseau

- Autres passerelles de niveau 1

- Règles de pare-feu distribuées

- Services avec état comme le pare-feu de passerelle

- Équilibreur de charge sur les passerelles de niveau 1

Vous pouvez accéder à VMware NSX Manager à l’aide de l’utilisateur local intégré « cloudadmin » affecté à un rôle personnalisé qui donne des privilèges limités à un utilisateur pour gérer VMware NSX. Bien que Microsoft gère le cycle de vie de VMware NSX, certaines opérations ne sont pas autorisées par un utilisateur. Les opérations non autorisées incluent la modification de la configuration des nœuds de transport d’hôte et de périphérie ou le démarrage d’une mise à niveau. Pour les nouveaux utilisateurs, Azure VMware Solution les déploie avec un ensemble spécifique d’autorisations requises par cet utilisateur. L’objectif est de fournir une séparation claire du contrôle entre la configuration du plan de contrôle Azure VMware Solution et l’utilisateur du cloud privé Azure VMware Solution.

Pour les nouveaux déploiements de cloud privé, l’accès VMware NSX est fourni avec un cloudadmin d’utilisateur local intégré affecté au rôle cloudadmin avec un ensemble spécifique d’autorisations pour utiliser la fonctionnalité VMware NSX pour les charges de travail.

Autorisations des utilisateurs cloudadmin VMware NSX

Les autorisations suivantes sont affectées à l’utilisateur cloudadmin dans Azure VMware Solution NSX.

Remarque

L’utilisateur cloudadmin VMware NSX sur Azure VMware Solution n’est pas le même que l’utilisateur cloudadmin mentionné dans la documentation du produit VMware. Les autorisations suivantes s’appliquent à l’API de stratégie VMware NSX. Les fonctionnalités de l’API gestionnaire peuvent être limitées.

| Catégorie | Type | Opération | Autorisation |

|---|---|---|---|

| Mise en réseau | Connectivité | Passerelles de niveau 0 Passerelles de niveau 1 Segments |

Lecture seule Accès complet Accès complet |

| Mise en réseau | Services réseau | VPN NAT Équilibrage de la charge. Stratégie de transfert Statistiques |

Accès complet Accès complet Accès complet Lecture seule Accès complet |

| Mise en réseau | Gestion des IP | DNS DHCP Pools d’adresses IP |

Accès complet Accès complet Accès complet |

| Mise en réseau | Profils | Accès complet | |

| Sécurité | Sécurité Est Ouest | Pare-feu distribué ID distribués et IPS Pare-feu d’identité |

Accès complet Accès complet Accès complet |

| Sécurité | Sécurité Nord Sud | Pare-feu de passerelle Analyse d’URL |

Accès complet Accès complet |

| Sécurité | Introspection réseau | Lecture seule | |

| Sécurité | Endpoint Protection | Lecture seule | |

| Sécurité | Paramètres | Accès complet | |

| Inventaire | Accès complet | ||

| Dépannage | IPFIX | Accès complet | |

| Dépannage | Mise en miroir des ports | Accès complet | |

| Dépannage | Flux de trace | Accès complet | |

| System | Configuration Paramètres Paramètres Paramètres |

Pare-feu d’identité Utilisateurs et rôles Gestion des certificats (certificat de service uniquement) Paramètres de l’interface utilisateur |

Accès complet Accès complet Accès complet Accès complet |

| System | Tous les autres | Lecture seule |

Vous pouvez afficher les privilèges accordés au rôle cloudadmin d’Azure VMware Solution sur votre instance VMware NSX de cloud privé Azure VMware Solution.

- Connectez-vous au gestionnaire NSX.

- Accédez aux Systèmes et recherchez Utilisateurs et Rôles.

- Sélectionnez et développez le rôle cloudadmin, qui se trouve sous Rôles.

- Sélectionnez une catégorie comme Mise en réseau ou Sécurité pour afficher les autorisations spécifiques.

Remarque

Les clouds privés créés avant juin 2022 passeront du rôle admin au rôle cloudadmin. Vous recevrez une notification via Azure Service Health qui inclut la chronologie de cette modification afin de pouvoir modifier les informations d’identification NSX que vous avez utilisées pour l’autre intégration.

Intégration LDAP NSX pour le contrôle d’accès en fonction du rôle (RBAC)

Dans un déploiement Azure VMware Solution, VMware NSX peut être intégré au service d’annuaire LDAP externe pour ajouter des utilisateurs ou des groupes d’annuaires distants, et leur attribuer un rôle RBAC VMware NSX, comme le déploiement local. Pour plus d’informations sur l’activation de l’intégration LDAP VMware NSX, consultez la documentation du produit VMware.

Contrairement au déploiement local, tous les rôles RBAC NSX prédéfinis ne sont pas pris en charge avec la solution Azure VMware afin de séparer la gestion de la configuration du plan de contrôle IaaS Azure VMware Solution du réseau client et de la configuration de la sécurité. Pour plus d’informations, consultez la section suivante, rôles RBAC NSX pris en charge.

Remarque

L’intégration LDAP VMware NSX est prise en charge uniquement avec les SDDC avec l’utilisateur « cloudadmin » VMware NSX.

Rôles RBAC NSX pris en charge et non pris en charge

Dans un déploiement Azure VMware Solution, les rôles RBAC prédéfinis VMware NSX suivants sont pris en charge avec l’intégration LDAP :

- Auditeur

- Cloudadmin

- Administrateur LB

- Opérateur LB

- Administrateur VPN

- Opérateur de réseau

Dans un déploiement Azure VMware Solution, les rôles RBAC prédéfinis VMware NSX suivants ne sont pas pris en charge avec l’intégration LDAP :

- Administrateur d'entreprise

- Administrateur réseau

- Administrateur de la sécurité

- Administrateur partenaire Netx

- Administrateur partenaire GI

Vous pouvez créer des rôles personnalisés dans NSX avec des autorisations inférieures ou égales au rôle CloudAdmin créé par Microsoft. Voici quelques exemples de création de rôles « Administrateur réseau » et « Administrateur sécurité » pris en charge.

Remarque

La création d’un rôle personnalisé échoue si vous attribuez une autorisation interdite par le rôle CloudAdmin.

Créer un rôle « Administrateur réseau AVS »

Procédez comme suit pour créer ce rôle personnalisé.

Accédez à Système>Utilisateurs et rôles>Rôles.

Clonez Administrateur réseau et indiquez le nom Administrateur réseau AVS.

Modifiez les autorisations suivantes sur « Lecture seule » ou « Aucune », comme indiqué dans la colonne Autorisation du tableau suivant.

Catégorie Sous-catégorie Fonctionnalité Autorisation Mise en réseau Connectivité

Services réseauPasserelles de niveau 0

Passerelles de niveau 0 > OSPF

Stratégie de transfertLecture seule

None

NoneAppliquez les modifications et enregistrez le rôle.

Créer un rôle « Administrateur sécurité AVS »

Procédez comme suit pour créer ce rôle personnalisé.

Accédez à Système>Utilisateurs et rôles>Rôles.

Clonez Administrateur sécurité et indiquez le nom « Administrateur sécurité AVS ».

Modifiez les autorisations suivantes sur « Lecture seule » ou « Aucune », comme indiqué dans la colonne Autorisation du tableau suivant.

| Catégorie | Sous-catégorie | Fonctionnalité | Autorisation |

|---|---|---|---|

| Mise en réseau | Services réseau | Stratégie de transfert | Aucun |

| Sécurité |

Introspection réseau Endpoint Protection Paramètres |

Profils de service |

None None None |

- Appliquez les modifications et enregistrez le rôle.

Remarque

L’option de configuration Système>Pare-feu d’identité AD VMware NSX n’est pas prise en charge par le rôle personnalisé NSX. Il est recommandé d’attribuer le rôle Opérateur de sécurité à l’utilisateur doté du rôle personnalisé pour permettre la gestion de la fonctionnalité IDFW (pare-feu d’identité) pour cet utilisateur.

Remarque

La fonctionnalité Traceflow VMware NSX n’est pas prise en charge par le rôle personnalisé VMware NSX. Il est recommandé d’attribuer le rôle Auditeur à l’utilisateur doté du rôle personnalisé afin d’activer la fonctionnalité Traceflow pour cet utilisateur.

Remarque

L’intégration de VMware Aria Automation au composant NSX d’Azure VMware Solution nécessite l’ajout du rôle « auditeur » à l’utilisateur avec le rôle NSX Manager cloudadmin.

Étapes suivantes

Maintenant que vous avez abordé les concepts d’accès et d’identité d’Azure VMware Solution, vous pouvez en apprendre davantage sur les sujets suivants :