Configurer un VPN de site à site dans un WAN virtuel pour Azure VMware Solution

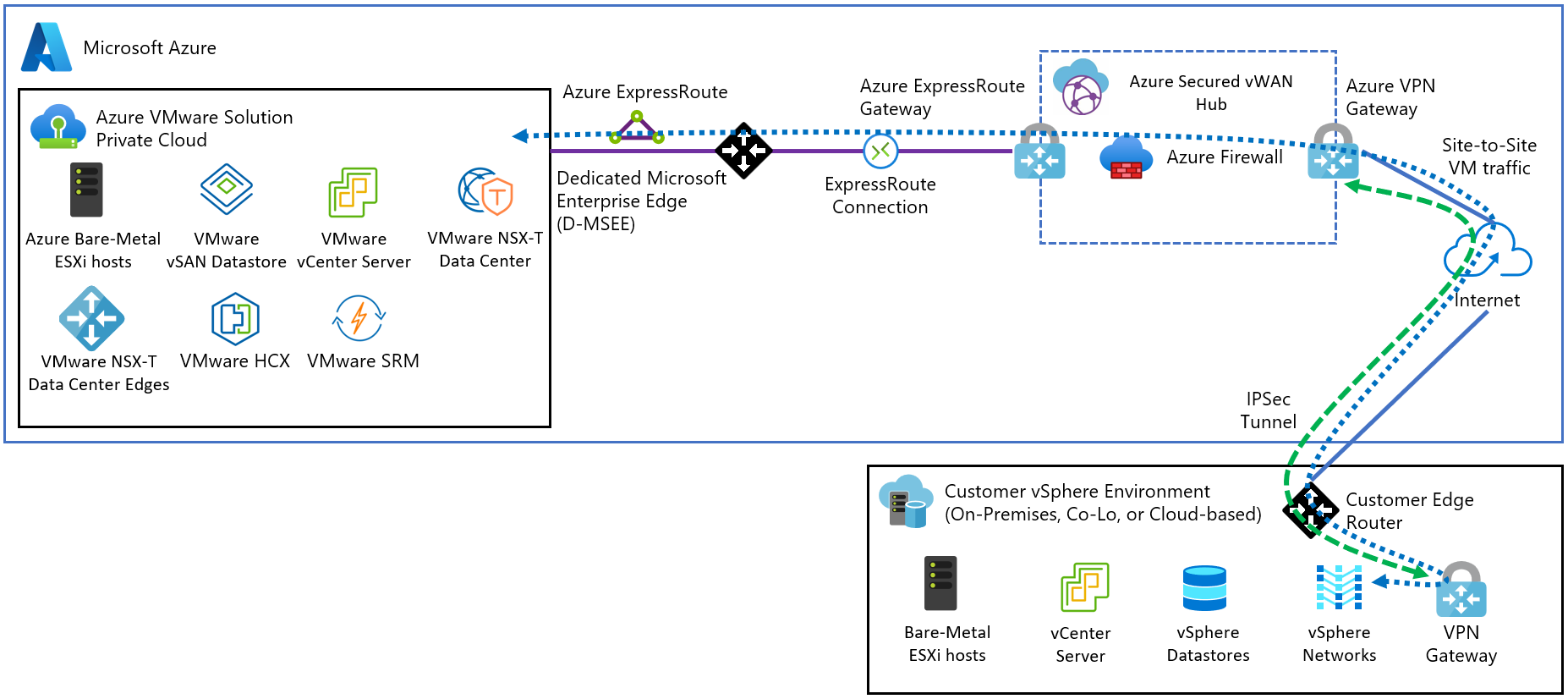

Dans cet article, découvrez comment établir un tunnel de site à site VPN (IPsec IKEv1 et IKEv2) qui se termine dans le hub Microsoft Azure Virtual WAN. Le hub contient la passerelle ExpressRoute d’Azure VMware Solution et la passerelle VPN site à site. Il connecte un appareil VPN local à un point de terminaison Azure VMware Solution.

Prérequis

Vous devez disposer d’une IP publique se terminant sur un périphérique VPN local.

Créer une ressource Azure Virtual WAN

Dans le portail, dans la barre Rechercher des ressources, tapez WAN virtuel dans la zone de recherche, puis sélectionnez Entrée.

Sélectionnez WAN virtuels parmi les résultats. Dans la page relative aux WAN virtuels, sélectionnez + Créer pour ouvrir la page Créer un WAN.

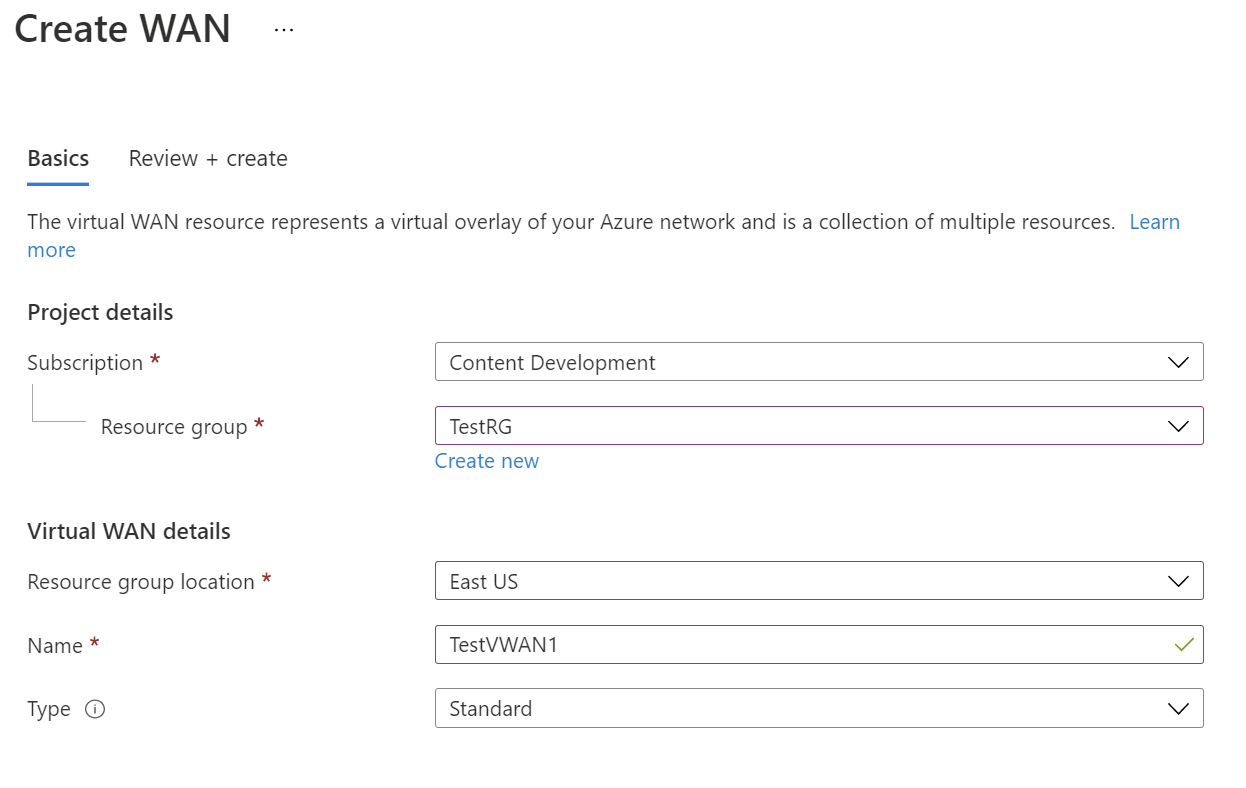

Dans la page Créer un WAN, sous l’onglet Informations de base, renseignez les champs. Modifiez les exemples de valeurs à appliquer à votre environnement.

- Abonnement : sélectionnez l’abonnement à utiliser.

- Groupe de ressources : créez-en un, ou utilisez un groupe de ressources existant.

- Emplacement du groupe de ressources : choisissez un emplacement pour les ressources dans la liste déroulante. Un WAN est une ressource globale et ne réside pas dans une région particulière. Toutefois, vous devez sélectionner une région pour gérer et localiser la ressource WAN que vous créez.

- Nom : tapez le nom de votre réseau WAN virtuel.

- Type : de base ou standard. Sélectionnez Standard. Si vous sélectionnez le type de base, sachez que les WAN virtuels de base ne peuvent contenir que des hubs de base. Les hubs de base peuvent uniquement être utilisés pour les connexions de site à site.

Une fois que vous avez fini de renseigner les champs, au bas de la page, sélectionnez Vérifier + créer.

Après la validation, cliquez sur Créer pour créer le WAN virtuel.

Créer un hub virtuel

Un hub virtuel est un réseau virtuel qui est créé et utilisé par Azure Virtual WAN. Il s’agit du cœur de votre réseau Virtual WAN au sein d’une région donnée. Il peut contenir des passerelles pour un itinéraire site à site et ExpressRoute.

Conseil

Vous pouvez également créer une passerelle dans un hub existant.

Accédez au WAN virtuel que vous avez créé. Dans le volet gauche de la page Virtual WAN, sous Connectivité, sélectionnez Hubs.

Dans la page Hubs, cliquez sur +Nouveau hub pour ouvrir la page Créer un hub virtuel.

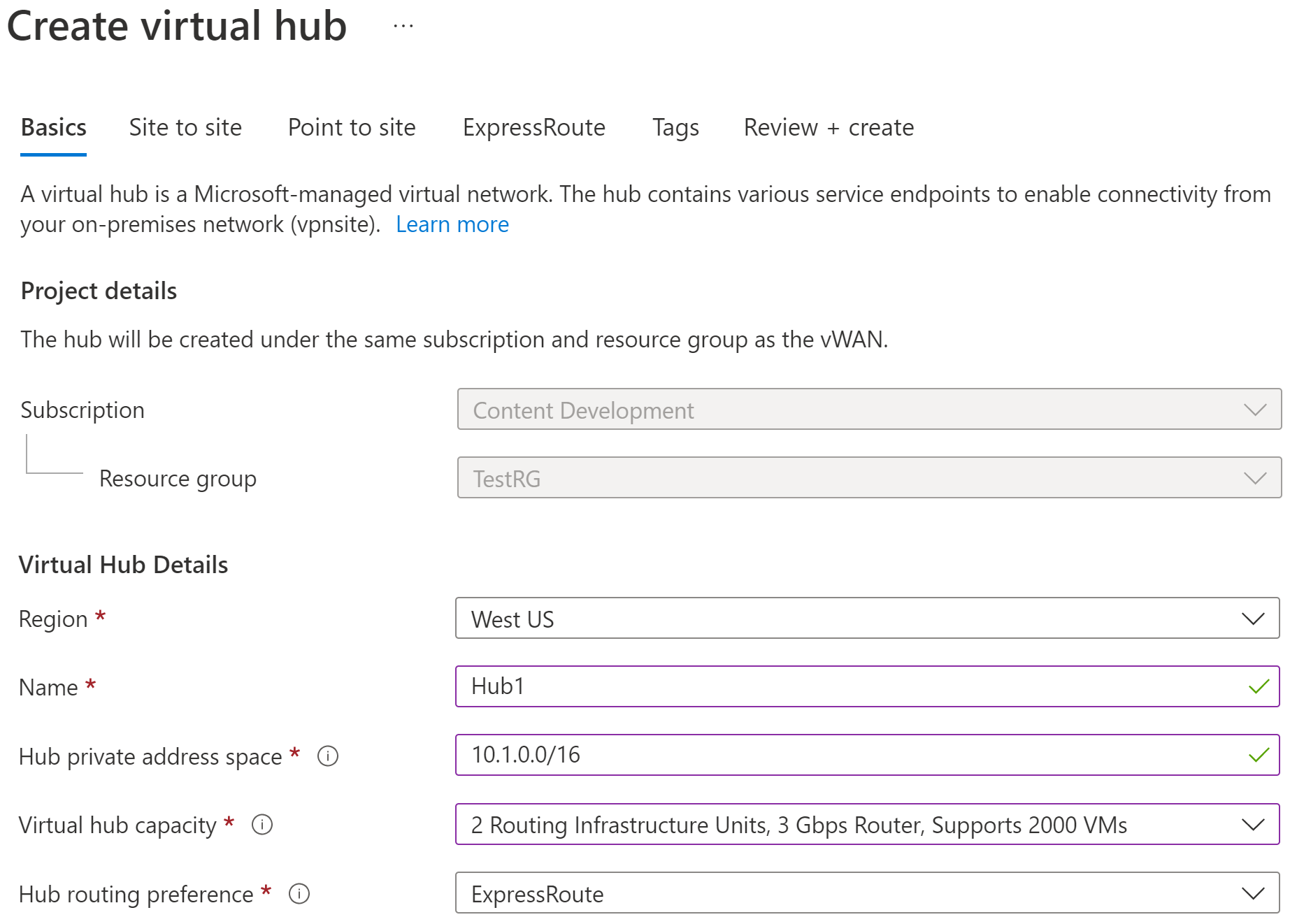

Dans la page Créer un hub virtuel, sous l’onglet Fonctions de base, renseignez les champs suivants :

- Région : sélectionnez la région dans laquelle vous souhaitez déployer le hub virtuel.

- Nom : nom sous lequel vous souhaitez que le hub virtuel soit connu.

- Espace d’adressage privé du hub : plage d’adresses du hub en notation CIDR. Pour créer un hub, l’espace d’adressage minimal est /24.

- Capacité du hub virtuel : sélectionnez-la dans la liste déroulante. Pour plus d’informations, consultez Paramètres de hub virtuel.

- Préférence de routage du hub : Laissez la valeur par défaut. Pour plus d’informations, consultez Préférence de routage de hub virtuel.

Créer une passerelle VPN

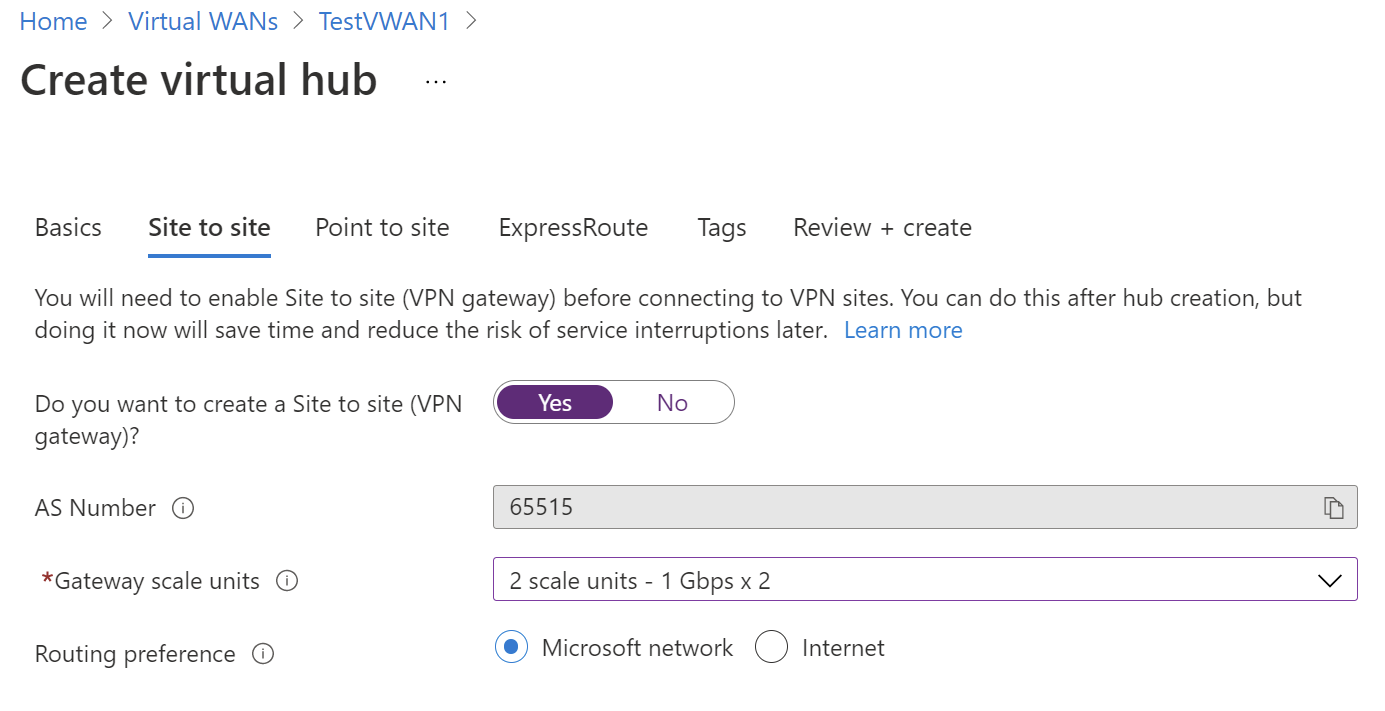

Dans la page Créer un hub virtuel, cliquez sur Site à site pour ouvrir l’onglet Site à site.

Sous l’onglet Site à site, complétez les champs suivants :

Sélectionnez Oui pour créer un VPN de site à site.

Numéro de système autonome : ce champ n’est pas modifiable.

Unités d’échelle de la passerelle : sélectionnez dans la liste déroulante la valeur appropriée pour Unités d’échelle de la passerelle. L’unité d’échelle vous permet de choisir le débit d’agrégats de la passerelle VPN en cours de création dans le hub virtuel auquel connecter les sites.

Si vous choisissez 1 unité d’échelle de 500 Mbits/s, cela implique que deux instances sont créées pour la redondance, chacune d’un débit maximal de 500 Mbits/s. Par exemple, si vous avez cinq branches offrant chacune un débit de 10 Mbits/s, vous avez besoin d’un agrégat de 50 Mbits/s à l’extrémité de la tête. La planification de la capacité agrégée de la passerelle VPN Azure doit être effectuée après évaluation de la capacité nécessaire pour prendre en charge le nombre de branches conduisant au hub.

Préférence de routage : la préférence de routage Azure vous permet de choisir la façon dont votre trafic est routé entre Azure et Internet. Vous pouvez choisir de router le trafic via le réseau Microsoft ou via le réseau des ISP (Internet public). Ces options sont également appelées respectivement routage de patate froide et routage de patate chaude.

L’adresse IP publique dans Virtual WAN est affectée par le service en fonction de l’option de routage sélectionnée. Pour plus d’informations sur la préférence de routage par le biais du réseau Microsoft ou de l’ISP, consultez l’article Préférence de routage.

Sélectionnez Vérifier + créer pour valider.

Sélectionnez Créer pour créer le hub et la passerelle. Cette opération peut prendre jusqu’à 30 minutes. Après 30 minutes, actualisez pour afficher le hub dans la page Hubs. Sélectionnez Accéder à la ressource pour accéder à ressource.

Créer un VPN site à site

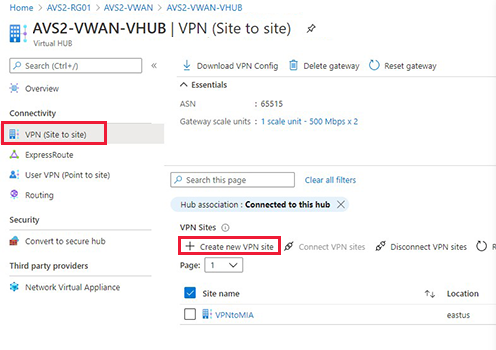

Dans le portail Azure, sélectionnez le WAN virtuel que vous avez créé précédemment.

Dans la rubrique Vue d’ensemble du hub virtuel, sélectionnez Connectivité>VPN (site à site)>Créer un site VPN.

Sous l’onglet Informations de base, renseignez les champs obligatoires.

Région : précédemment appelée « Emplacement ». Il s’agit de l’emplacement auquel vous souhaitez créer cette ressource de site.

Nom : nom par lequel vous souhaitez faire référence à votre site local.

Fournisseur de périphériques : nom du fournisseur de périphériques VPN ; par exemple, Citrix, Cisco ou Barracuda. Cela peut aider l’équipe Azure à mieux comprendre votre environnement afin d’ajouter des possibilités d’optimisation supplémentaires ou vous aider à résoudre les problèmes.

Espace d’adressage privé : espace d’adressage IP CIDR situé sur votre site local. Le trafic destiné à cet espace d’adressage est acheminé vers votre site local. Le bloc CIDR n’est requis que si vous n’activez pas BGP pour le site.

Remarque

Si vous modifiez l’espace d’adressage après avoir créé le site (par exemple, en ajoutant un espace d’adressage), la mise à jour des itinéraires effectifs pendant la recréation des composants peut prendre de 8 à 10 minutes.

Sélectionnez Liens pour ajouter des informations sur les liens physiques au niveau de la branche. Si vous disposez de l’appareil CPE Virtual WAN d’un partenaire, vérifiez auprès de ce dernier que ces informations sont échangées avec Azure dans le cadre de la configuration du chargement des informations de branche à partir de ses systèmes.

Le fait de spécifier des noms de liens et de fournisseurs vous permet de faire la distinction entre le nombre de passerelles pouvant être créées dans le hub. BGP et le numéro de système autonome (ASN) doivent être uniques au sein de votre organisation. BGP garantit qu’Azure VMware Solution et les serveurs locaux publient leurs routes à travers le tunnel. Si elle est désactivée, les sous-réseaux devant être publiés doivent être gérés manuellement. Si les sous-réseaux manquent, HCX ne parvient pas à former la maille de services.

Important

Par défaut, Azure affecte automatiquement une adresse IP privée de la plage de préfixes GatewaySubnet en tant qu’adresse IP BGP Azure sur la passerelle VPN Azure. L’adresse BGP Azure APIPA personnalisée est nécessaire lorsque vos appareils VPN locaux utilisent une adresse APIPA (169.254.0.1 à 169.254.255.254) comme adresse IP BGP. La passerelle VPN Azure choisit l’adresse APIPA personnalisée si la ressource de passerelle de réseau local correspondante (réseau local) a une adresse APIPA en tant qu’adresse IP d’homologue BGP. Si la passerelle de réseau local utilise une adresse IP normale (non APIPA), la passerelle VPN Azure revient à l’adresse IP privée de la plage GatewaySubnet.

Sélectionnez Revoir + créer.

Accédez au hub virtuel de votre choix, puis désélectionnez Association de hub pour connecter votre site VPN au hub.

(Facultatif) Créer des tunnels VPN site à site basés sur des stratégies

Important

Cette étape est facultative et s’applique uniquement aux VPN basés sur des stratégies.

Les configurations VPN basées sur des stratégies nécessitent que les réseaux locaux et Azure VMware Solution soient spécifiés, y compris les plages de hubs. Ces plages spécifient le domaine de chiffrement du point de terminaison local du tunnel VPN basé sur des stratégies. Le côté Azure VMware Solution requiert uniquement l’activation de l’indicateur du sélecteur de trafic basé sur des stratégies.

Dans le Portail Azure, accédez à votre site de hub Virtual WAN. Sous Connectivité, sélectionnez VPN (site à site).

Sélectionnez le site VPN pour lequel vous voulez configurer une stratégie IPsec personnalisée.

Sélectionnez le nom de votre site VPN, sélectionnez More (...) tout à droite. Sélectionnez ensuite Modifier la connexion VPN.

Sécurité du protocole Internet (IPSec), sélectionnez Personnalisé.

Utilisez le sélecteur de trafic basé sur des stratégies, sélectionnez Activer

Spécifiez les détails pour IKE Phase 1 et IKE Phase 2 (IPSec).

Remplacez la valeur Par défaut du paramètre IPsec par Personnalisé et personnalisez la stratégie IPsec. Ensuite, sélectionnez Enregistrer.

Les sélecteurs de trafic ou les sous-réseaux qui font partie du domaine de chiffrement basé sur des stratégies doivent être :

Hub Virtual WAN

/24Cloud privé Azure VMware Solution

/22Réseau virtuel Azure connecté (le cas échéant)

Connexion de votre site VPN au hub

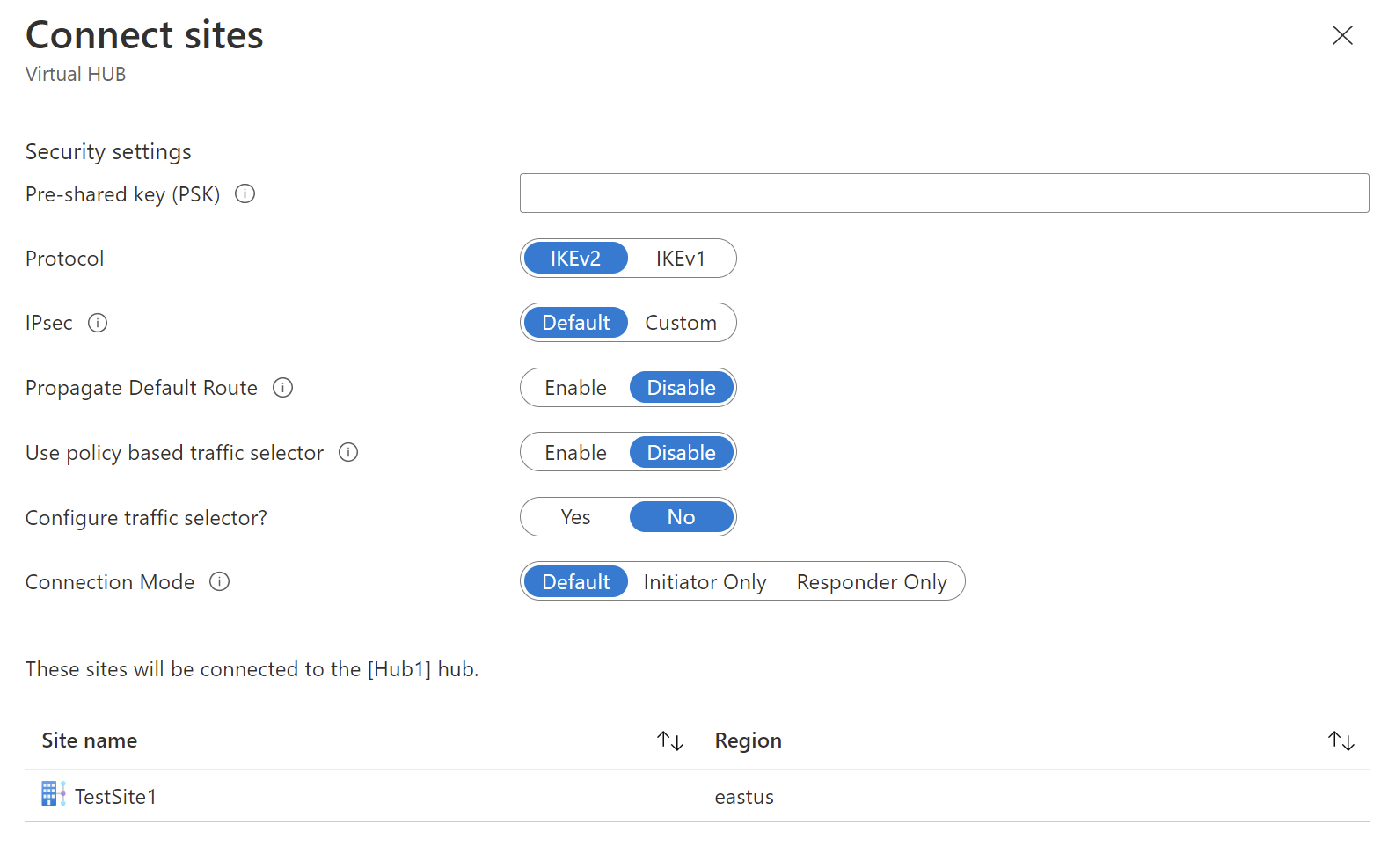

Sélectionnez le nom de votre site VPN, puis sélectionnez Connecter des sites VPN.

Dans le champ Clé prépartagée, entrez la clé précédemment définie pour le point de terminaison local.

Conseil

Si vous n’avez pas de clé déjà définie, vous pouvez laisser ce champ vide. Une clé est générée automatiquement pour vous.

Si vous déployez un pare-feu dans le hub et qu’il s’agit du tronçon suivant, définissez l’option Propager l’itinéraire par défaut sur Activer.

Lorsque cette option est activée, le hub Virtual WAN propage l’itinéraire par défaut à une connexion uniquement si le hub a déjà appris l’itinéraire par défaut lors du déploiement d’un pare-feu dans le hub ou si le tunneling forcé est activé sur un autre site connecté. La route par défaut n’a pas pour origine le hub Virtual WAN.

Sélectionnez Se connecter. Après quelques minutes, le site affiche la connexion et l’état de la connectivité.

État de la connexion : état de la ressource Azure pour la connexion qui connecte le site VPN à la passerelle VPN du hub Azure. Une fois cette opération de plan de contrôle réussie, la passerelle VPN Azure et le périphérique VPN local établissent la connectivité.

État de la connectivité : état de connectivité réel (chemin d’accès aux données) entre la passerelle VPN d’Azure dans le hub et le site VPN. Il peut afficher l’un des états suivants :

- Inconnu: généralement observé si les systèmes principaux travaillent à la transition vers un autre état.

- Connexion en cours : la passerelle VPN Azure tente d’accéder au site VPN local réel.

- Connecté : la connectivité est établie entre la passerelle VPN Azure et le site VPN local.

- Déconnecté: généralement affiché en cas de déconnexion pour une raison quelconque (localement ou dans Azure)

Téléchargez le fichier de configuration du VPN et appliquez-le au point de terminaison local.

Sur la page VPN (site à site), dans la partie supérieure, sélectionnez Télécharger la configuration VPN. Azure crée un compte de stockage dans le groupe de ressources « microsoft-network-[location] », où location est l’emplacement du réseau étendu. Une fois que vous avez appliqué la configuration à vos périphériques VPN, vous pouvez supprimer ce compte de stockage.

Une fois le fichier créé, sélectionnez le lien pour le télécharger.

Appliquez la configuration à votre périphérique VPN local.

Pour plus d’informations sur le fichier de configuration, consultez À propos du fichier de configuration de périphérique VPN.

Appliquez un correctif à ExpressRoute pour Azure VMware Solution dans le hub Virtual WAN.

Important

Vous devez d’abord avoir créé un cloud privé avant de pouvoir corriger la plateforme.

Important

Vous devez également avoir une passerelle ExpressRoute configurée dans votre hub Virtual WAN.

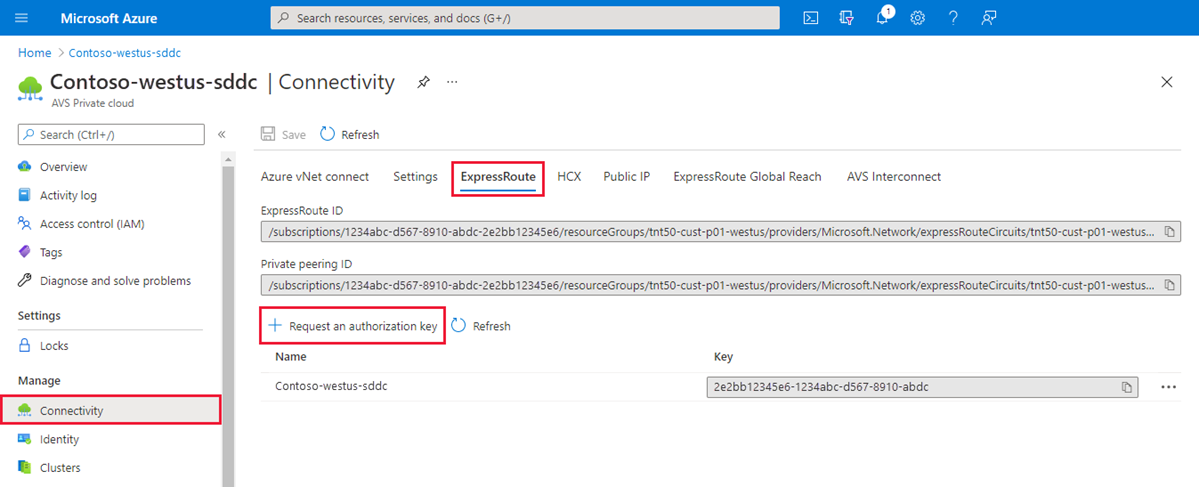

Dans le portail Azure, accédez au cloud privé d’Azure VMware Solution. Sélectionnez Gérer>Connectivité>ExpressRoute, puis sélectionnez + Demander une clé d’autorisation.

Spécifiez un nom pour la clé, puis sélectionnez Créer.

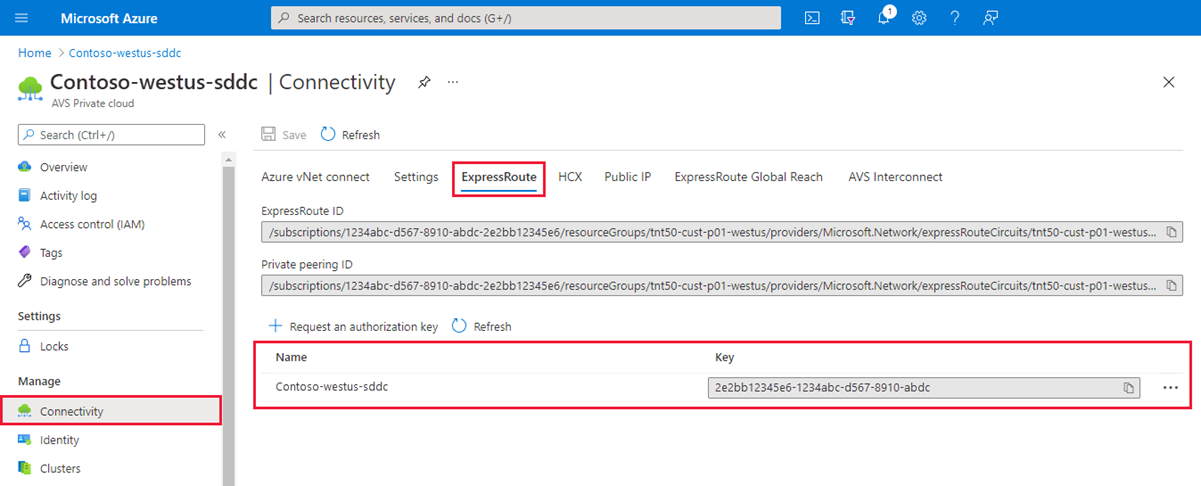

La création de la clé peut prendre environ 30 secondes. La clé créée apparaît dans la liste des clés d’autorisation pour le cloud privé.

Copiez la clé d’autorisation et l’ID ExpressRoute. Vous en avez besoin pour effectuer le peering. La clé d’autorisation disparaît après un certain temps. Copiez-la dès qu’elle apparaît.

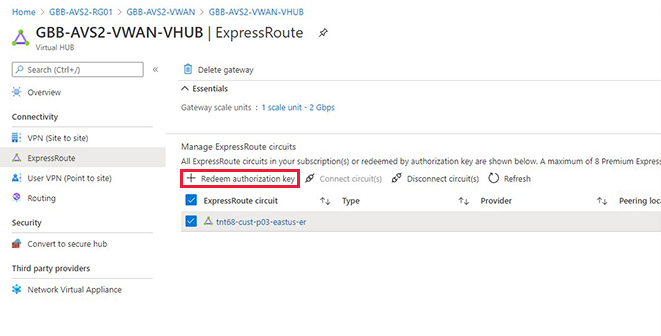

Liez Azure VMware Solution et la passerelle VPN dans le hub Virtual WAN. Utilisez la clé d’autorisation et l’ID ExpressRoute (URI du circuit pair) de l’étape précédente.

Sélectionnez votre passerelle ExpressRoute, puis sélectionnez Accepter la clé d’autorisation.

Collez la clé d’autorisation dans le champ Clé d’autorisation.

Collez l’ID ExpressRoute dans le champ URI du circuit pair.

Cochez la case Associez automatiquement ce circuit ExpressRoute au hub.

Sélectionnez Ajouter pour établir le lien.

Testez votre connexion en créant un segment NSX-T Data Center et en provisionnant une machine virtuelle sur le réseau. Effectuez un test Ping à la fois sur les points de terminaison Azure VMware Solution et sur les points de terminaison locaux.

Remarque

Attendez environ 5 minutes avant de tester la connectivité à partir d’un client situé derrière votre circuit ExpressRoute, par exemple, une machine virtuelle dans le réseau virtuel que vous avez créée précédemment.