Activer les adresses IP publiques sur un nœud de périphérie NSX pour VMware NSX

Dans cet article, découvrez comment activer des adresses IP publiques sur un nœud de périphérie VMware NSX pour exécuter VMware NSX pour votre instance d’Azure VMware Solution.

Conseil

Avant d’activer l’accès Internet pour votre instance Azure VMware Solution, passez en revue les considérations relatives à la conception de la connectivité Internet.

Les adresses IP publiques vers un nœud de périphérie NSX pour NSX sont une fonctionnalité d’Azure VMware Solution qui active l’accès Internet entrant et sortant pour votre environnement Azure VMware Solution.

Important

L’utilisation de l’adresse IP publique IPv4 peut être consommée directement dans Azure VMware Solution et facturée en fonction du préfixe d’adresse IP publique IPv4 affiché dans Tarification – Adresses IP de machine virtuelle. Aucuns frais pour l’entrée de données ou la sortie ne sont liés à ce service.

La plage d’adresses IP publiques est configurée dans Azure VMware Solution via le portail Azure et l’interface NSX dans votre cloud privé Azure VMware Solution.

Avec cette fonctionnalité, vous disposez des fonctionnalités suivantes :

- Une expérience cohérente et simplifiée pour réserver et utiliser une adresse IP publique au nœud de périphérie NSX.

- Possibilité de recevoir 1 000 adresses IP publiques ou plus. Activation de l’accès à Internet à grande échelle.

- Accès Internet entrant et sortant pour vos machines virtuelles de charge de travail.

- Protection de sécurité par déni de service distribué (DDoS) contre le trafic réseau vers et depuis Internet.

- Prise en charge de la migration VMware HCX sur l’Internet public.

Important

Vous pouvez configurer un maximum de 64 adresses IP publiques totales sur ces blocs réseau. Si vous souhaitez configurer plus de 64 adresses IP publiques, envoyez un ticket de support qui indique le nombre d’adresses dont vous avez besoin.

Prérequis

- Cloud privé Azure VMware Solution.

- Serveur DNS configuré pour votre instance de NSX.

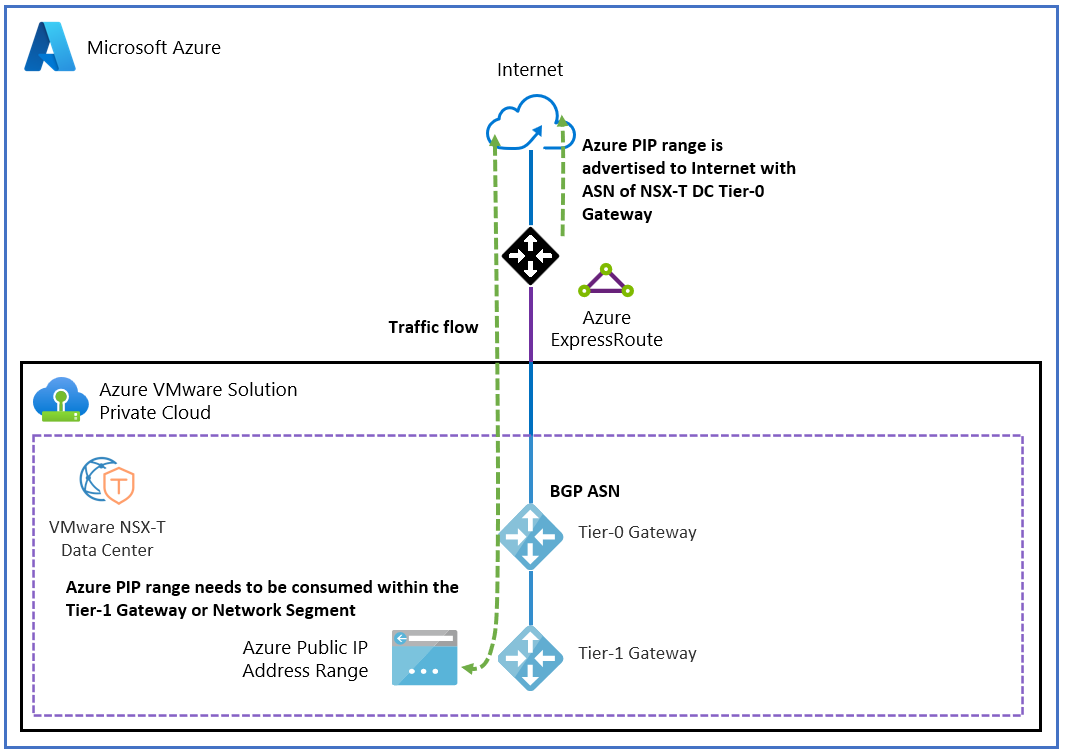

Architecture de référence

L’illustration suivante montre l’accès à Internet à votre cloud privé Azure VMware Solution via une adresse IP publique directement vers le nœud de périphérie NSX pour NSX.

Important

L’utilisation d’une adresse IP publique sur le nœud de périphérie NSX pour NSX n’est pas compatible avec la recherche DNS inversée. Si vous utilisez ce scénario, vous ne pouvez pas héberger un serveur de messagerie dans Azure VMware Solution.

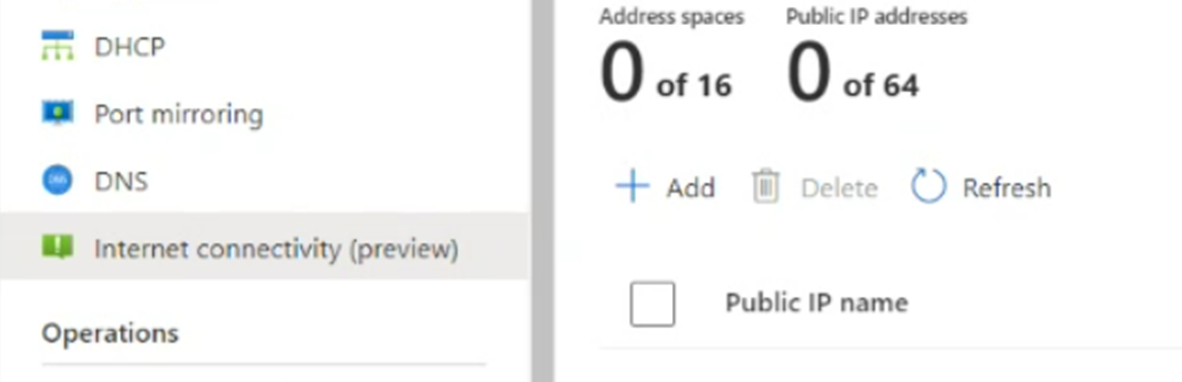

Configurer une adresse IP publique ou une plage

Pour configurer une adresse IP publique ou une plage, utilisez le portail Azure :

Connectez-vous au portail Azure, puis accédez à votre cloud privé Azure VMware Solution.

Dans le menu des ressources, sous Mise en réseau de la charge de travail, sélectionnez Connectivité Internet.

Cochez la case Se connecter à l’aide de l’adresse IP publique jusqu’à la périphérie NSX.

Important

Avant de sélectionner une adresse IP publique, soyez conscient des implications de votre environnement existant. Pour plus d’informations, consultez Considérations relatives à la conception de la connectivité Internet. Cela passe par un examen de l’atténuation des risques avec vos équipes concernées de gouvernance et de conformité en matière de sécurité et de mise en réseau.

Sélectionnez IP publique.

Entrez une valeur pour Nom d’adresse IP publique. Dans la liste déroulante Espace d’adressage, sélectionnez une taille de sous-réseau. Ensuite, sélectionnez Configurer.

Cette adresse IP publique est disponible dans un délai d’environ 20 minutes.

Vérifiez que le sous-réseau est répertorié. Si vous ne voyez pas le sous-réseau, actualisez la liste. Si l’actualisation ne parvient pas à afficher le sous-réseau, réessayez la configuration.

Après avoir défini l’adresse IP publique, cochez la case Se connecter à l’aide de l’adresse IP publique jusqu’à la périphérie NSX pour désactiver toutes les autres options Internet.

Sélectionnez Enregistrer.

Vous avez correctement activé la connectivité Internet pour votre cloud privé Azure VMware Solution et réservé une adresse IP publique allouée par Microsoft. Vous pouvez maintenant définir cette adresse IP publique sur le nœud de périphérie NSX pour NSX à utiliser pour vos charges de travail. NSX est utilisé pour toutes les communications de machine virtuelle.

Vous avez trois options pour configurer votre adresse IP publique réservée sur le nœud de périphérie NXS pour NSX :

- Accès Internet sortant pour les machines virtuelles

- Accès Internet entrant pour les machines virtuelles

- Pare-feu de passerelle pour filtrer le trafic vers des machines virtuelles sur des passerelles T1

Accès Internet sortant pour les machines virtuelles

Un service de traduction d’adresses réseau source (SNAT) avec traduction d’adresses de port (PAT) est utilisé pour permettre à de nombreuses machines virtuelles d’utiliser un service SNAT. En utilisant ce type de connexion, vous pouvez fournir une connectivité Internet pour de nombreuses machines virtuelles.

Important

Pour activer SNAT pour vos plages d’adresses spécifiées, vous devez configurer une règle de pare-feu de passerelle et une SNAT pour les plages d’adresses spécifiques que vous souhaitez utiliser. Si vous ne souhaitez pas activer SNAT pour des plages d’adresses spécifiques, vous devez créer une règle no-NAT pour les plages d’adresses à exclure de la traduction d’adresses réseau (NAT). Pour que votre service SNAT fonctionne comme prévu, la règle No-NAT doit être une priorité inférieure à la règle SNAT.

Créer une règle SNAT

Dans votre cloud privé Azure VMware Solution, sélectionnez Informations d’identification de VMware.

Recherchez votre URL et vos informations d’identification du gestionnaire NSX.

Connectez-vous au gestionnaire de VMware NSX.

Accédez à Règles NAT.

Sélectionnez le routeur T1.

Sélectionnez Ajouter une règle NAT.

Entrez le nom de la règle.

Sélectionnez SNAT.

Entrez éventuellement une source comme un sous-réseau vers SNAT ou une destination.

Entrez l’adresse IP traduite. Cette adresse IP provient de la plage d’adresses IP publiques que vous avez réservées dans le portail Azure VMware Solution.

Donnez éventuellement à la règle un numéro de priorité plus élevé. Cette hiérarchisation déplace la règle plus loin dans la liste des règles pour s’assurer que les règles les plus spécifiques sont d’abord mises en correspondance.

Sélectionnez Enregistrer.

La journalisation est activée via le curseur de journalisation.

Pour plus d’informations sur la configuration et les options NAT de VMware NSX, consultez le Guide d’administration NAT de NSX Data Center.

Créer une règle no-NAT

Vous pouvez créer une règle no-NAT ou no-SNAT dans le gestionnaire NSX pour exclure certaines correspondances de l’exécution de NAT. Cette stratégie peut être utilisée pour autoriser le trafic d’adresses IP privées à contourner les règles de traduction d’adresses réseau existantes.

- Dans votre cloud privé Azure VMware Solution, sélectionnez Informations d’identification de VMware.

- Recherchez votre URL et vos informations d’identification du gestionnaire NSX.

- Connectez-vous au gestionnaire NSX, puis sélectionnez règles NAT.

- Sélectionnez le routeur T1, puis Ajouter une règle NAT.

- Sélectionnez la règle No SNAT comme type de règle NAT.

- Sélectionnez la valeur IP source comme plage d’adresses que vous ne souhaitez pas traduire. La valeur Adresse IP de destination doit être toutes les adresses internes que vous atteignez à partir de la plage des plages d’adresses IP sources.

- Sélectionnez Enregistrer.

Accès Internet entrant pour les machines virtuelles

Un service de traduction réseau de destination (DNAT) est utilisé pour exposer une machine virtuelle sur une adresse IP publique spécifique ou sur un port spécifique. Ce service fournit un accès Internet entrant à vos machines virtuelles de charge de travail.

Créer une règle DNAT

Dans votre cloud privé Azure VMware Solution, sélectionnez Informations d’identification de VMware.

Recherchez votre URL et vos informations d’identification du gestionnaire NSX.

Connectez-vous au gestionnaire NSX, puis sélectionnez règles NAT.

Sélectionnez le routeur T1, puis Ajouter une règle DNAT.

Entrez le nom de la règle.

Sélectionnez DNAT comme action.

Pour la correspondance de destination, entrez l’adresse IP publique réservée. Cette adresse IP provient de la plage d’adresses IP publiques qui sont réservées dans le portail Azure VMware Solution.

Pour l’adresse IP traduite, entrez l’adresse IP privée de la machine virtuelle.

Sélectionnez Enregistrer.

Si vous le souhaitez, configurez le port traduit ou l’adresse IP source pour des correspondances plus spécifiques.

La machine virtuelle est désormais exposée à Internet sur l’adresse IP publique ou sur les ports spécifiques.

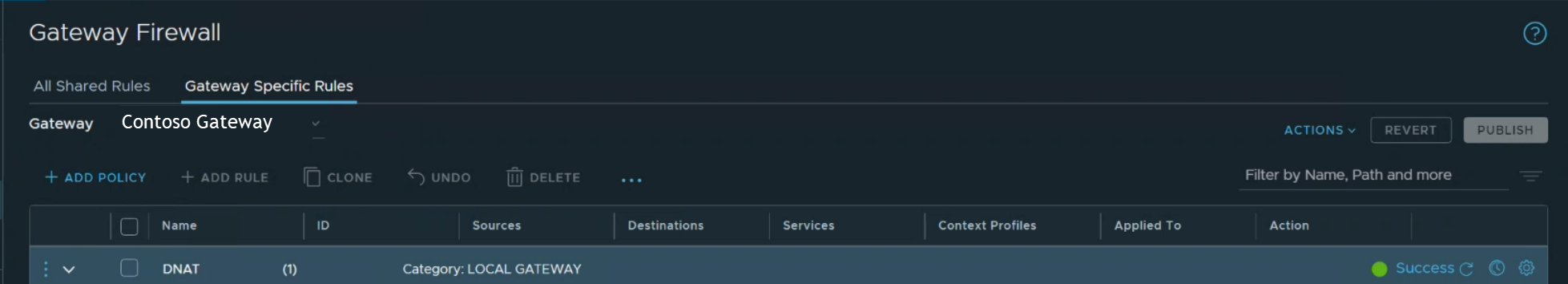

Configurez un pare-feu de passerelle pour filtrer le trafic vers des machines virtuelles sur des passerelles T1

Vous pouvez fournir une protection de sécurité pour votre trafic réseau dans et hors de l’Internet public via votre pare-feu de passerelle.

Dans votre cloud privé Azure VMware Solution, sélectionnez Informations d’identification de VMware.

Recherchez votre URL et vos informations d’identification du gestionnaire NSX.

Connectez-vous au gestionnaire NSX.

Dans la page de présentation de NSX, sélectionnez Stratégies de passerelle.

Sélectionnez Règles spécifiques de la passerelle, choisissez la passerelle T1, puis Ajouter une stratégie.

Sélectionnez Nouvelle stratégie et entrez un nom de stratégie.

Sélectionnez la stratégie, puis Ajouter une règle.

Configurez la règle :

- Sélectionnez New Rule.

- Entrez un nom descriptif.

- Configurez la source, la destination, les services et l’action.

Sélectionnez Mettre en correspondance l’adresse externe pour appliquer des règles de pare-feu à l’adresse externe d’une règle NAT.

Par exemple, la règle suivante est définie sur Mettre en correspondance l’adresse externe. Le paramètre autorise le trafic Secure Shell (SSH) entrant vers l’adresse IP publique.

Si vous avez spécifié Mettre en correspondance l’adresse interne, la destination est l’adresse IP interne ou privée de la machine virtuelle.

Pour plus d’informations sur le pare-feu de passerelle NSX, consultez le Guide d’administration du pare-feu de passerelle NSX. Le pare-feu distribué peut être utilisé pour filtrer le trafic vers des machines virtuelles. Pour plus d’informations, consultez le Guide d’administration du pare-feu distribué NSX.