Connectivité réseau pour Kubernetes avec Azure Arc

Kubernetes avec Arc prend en charge les modes entièrement connecté et semi-connecté pour l’intégration et la gestion des clusters Kubernetes avec le plan de contrôle d’Azure Arc. Les agents Kubernetes avec Azure Arc communiquent avec les points de terminaison Azure Arc pour échanger différents types d’informations de métadonnées à l’aide des méthodes envoyer (push) et tirer (pull) à partir de clusters Kubernetes.

Ce document explique l’architecture réseau, les considérations et recommandations concernant la conception vous permettant d’activer la connectivité au plan de contrôle Azure afin de gérer et d’exploiter des clusters Kubernetes avec Arc s’exécutant dans des environnements locaux et d’autres environnements cloud.

Architecture

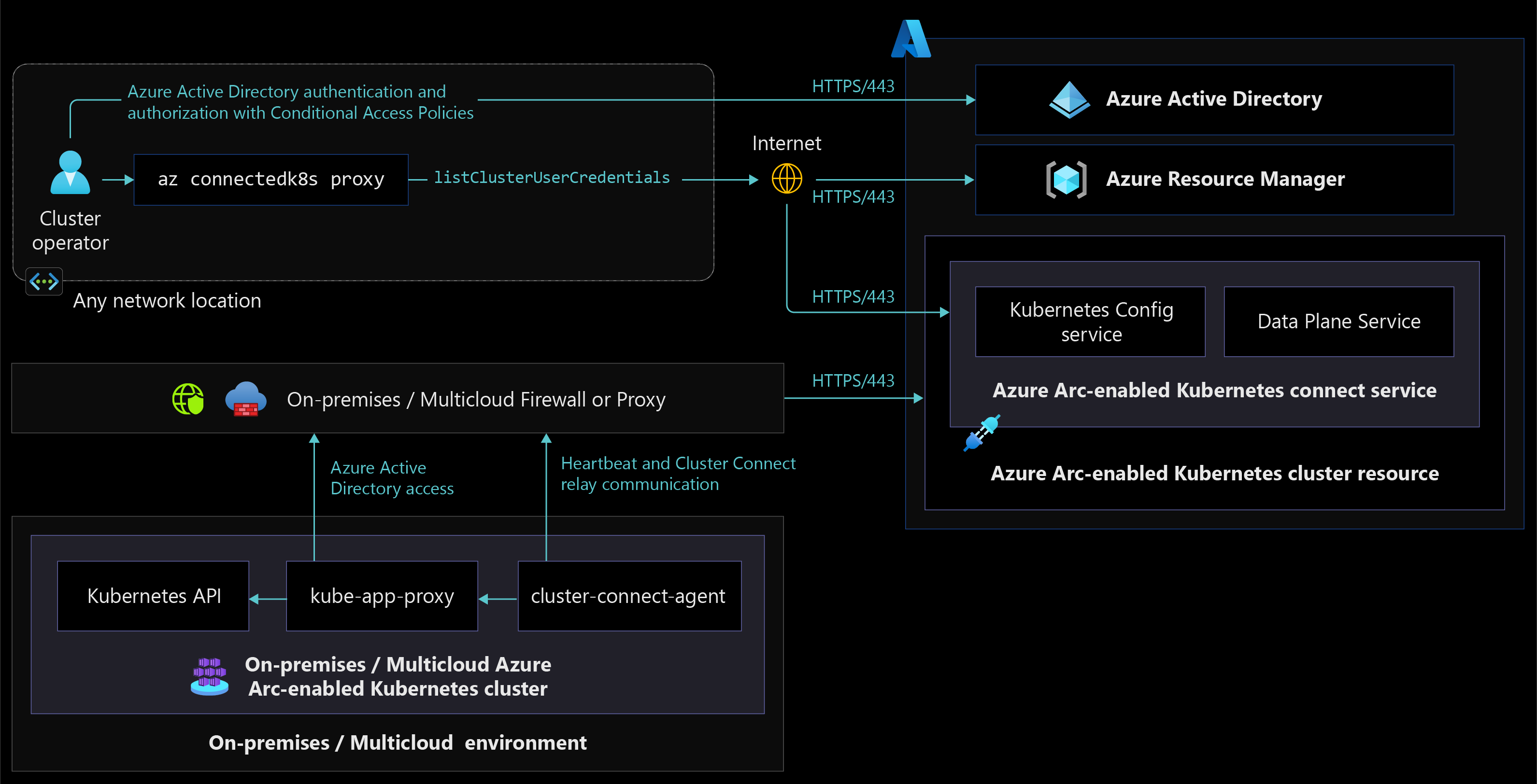

Le diagramme suivant présente une architecture réseau Kubernetes avec Azure Arc qui prend en charge les modes de connectivité réseau entièrement connecté et semi-connecté.

Le diagramme suivant présente une architecture réseau qui autorise l’accès au cluster à partir de n’importe quel emplacement réseau à l’aide de la fonctionnalité Capacité Connexion au cluster Kubernetes avec Azure Arc.

Remarques relatives à la conception

- Passez en revue la zone de conception de topologie et connectivité du réseau des zones d’atterrissage Azure pour évaluer l’effet de Kubernetes avec Azure Arc sur votre modèle de connectivité.

- Passez en revue les exigence liées au réseau pour Kubernetes avec Azure Arc afin de comprendre comment les clusters communiquent avec Azure à partir d’un réseau local ou d’autres fournisseurs de cloud.

- Prenez en compte les compromis entre les exigences de sécurité et de conformité de votre organisation et les avantages offerts par Kubernetes avec Azure Arc. Choisissez entre le mode entièrement connecté et le mode semi-connecté pour votre implémentation.

- Déterminez s’il faut utiliser des points de terminaison publics ou privés lors de la connexion à des espaces de travail Azure Log Analytics via ExpressRoute ou VPN par rapport à une connectivité Internet.

- Déterminez s’il faut utiliser des points de terminaison publics ou privés lors de la connexion à des coffres Azure Key Vault via ExpressRoute ou VPN par rapport à une connectivité Internet.

- Choisissez vos options de connectivité réseau pour la gestion des clusters Kubernetes avec Azure Arc, car les clusters Kubernetes avec Azure Arc prennent en charge la gestion des clusters depuis n’importe quel réseau. Pour connaître les considérations relatives à la conception et les recommandations lors du choix de la gestion indépendante du cluster réseau, consultez Gestion des identités et des accès.

- Envisagez de gérer en toute sécurité le cluster Kubernetes avec Azure Arc via la Capacité Connexion au cluster à partir de n’importe quel emplacement, ce qui élimine l’ouverture du port réseau entrant et autorise uniquement la communication sortante vers les services Azure Arc dans Azure.

- Quand vous utilisez des pare-feu ou des serveurs proxy pour l’inspection TLS locaux ou multiclouds de votre système de détection et de prévention des intrusions (IDPS) du réseau et trafic sortant, déterminez si les points de terminaison Kubernetes avec Azure Arc doivent être exemptés, car certains certificats de serveur ne sont pas approuvés par ces pare-feu ni ces serveurs proxy.

Recommandations de conception

- L’utilisation du mode entièrement connecté pour les clusters Kubernetes intégrés vous permet de rester à jour avec les dernières versions du produit, les mises à jour de sécurité, les stratégies et les extensions installées pour l’intégration des services cloud Azure aux environnements locaux ou multiclouds.

- Assurez-vous de satisfaire aux exigences réseau de Kubernetes avec Azure Arc en fonction du modèle de connectivité choisi.

- Activez Azure Private Link pour accéder aux ressources Azure comme Key Vault, les comptes de stockage, Microsoft Container Registry et Log Analytics à partir de clusters Kubernetes s’exécutant dans des environnements locaux ou d’autres environnements cloud par le biais d’Azure Express Route ou de connexions VPN .

- Configurez un redirecteur DNS pour résoudre la zone DNS publique du service Azure dans Azure.

- Pour le trafic des agents Kubernetes avec Azure Arc via vos pare-feu ou serveurs proxy, créez une source et des groupes d’objets de destination et/ou des étiquettes afin de simplifier les règles de trafic Internet sortant et prendre en charge d’autres listes d’autorisation d’URL pour les extensions Azure Arc.

- Utilisez Azure Monitor pour suivre l’état de connectivité du cluster Kubernetes avec Azure Arc et déclencher des alertes qui avertissent les administrateurs quand les états de connectivité changent. Envisagez d’utiliser les Requêtes Azure Resource Graph avec Azure Monitor.

- Si vous utilisez le mode de connectivité réseau semi-connecté, connectez votre cluster à Azure Arc au moins une fois toutes les 30 jours pour exporter les données de facturation et au moins une fois tous les 90 jours pour renouveler les certificats d’identité managé et mettre à jour les ressources et les agents Kubernetes avec Azure Arc.

Étapes suivantes

Pour plus d’informations sur votre parcours cloud hybride et multicloud, consultez les articles suivants :

- Passez en revue les prérequis pour Kubernetes avec Azure Arc.

- Passez en revue les distributions Kubernetes validées pour Kubernetes avec Azure Arc.

- Passez en revue Gérer des environnements hybrides et multiclouds.

- Découvrez comment Connecter un cluster Kubernetes existant à Azure Arc.

- Découvrez les Modes de connectivité Kubernetes avec Azure Arc.

- Découvrez Données échangées entre des clusters Kubernetes avec Azure Arc et Azure.

- Découvrez comment Appliquer des configurations à grande échelle à l’aide d’Azure Policy.

- Passez en revue Exemples de requêtes Azure Resource Graph pour Azure Arc avec Kubernetes.

- Comprendre Open Service Mesh avec Azure Arc pour sécuriser la communication du cluster Kubernetes avec Azure Arc et la zone de conception critique d’observabilité des services.

- Découvrez comment Accéder aux clusters Kubernetes avec Azure Arc à partir de n’importe quel emplacement à l’aide de la fonctionnalité Connexion au cluster.

- Découvrez des scénarios automatisés de Kubernetes avec Azure Arc avec le démarrage rapide Azure Arc Jumpstart.

- Apprenez-en davantage sur Azure Arc via le Parcours d’apprentissage Azure Arc.

- Consultez les Questions fréquentes (FAQ) sur Azure Arc pour trouver des réponses aux questions les plus courantes.