Déployer un cluster Azure Data Explorer dans votre réseau virtuel

Important

Envisagez de passer à une solution basée sur un point de terminaison privé Azure pour implémenter la sécurité réseau avec Azure Data Explorer. Elle est moins sujette aux erreurs et fournit une parité des fonctionnalités.

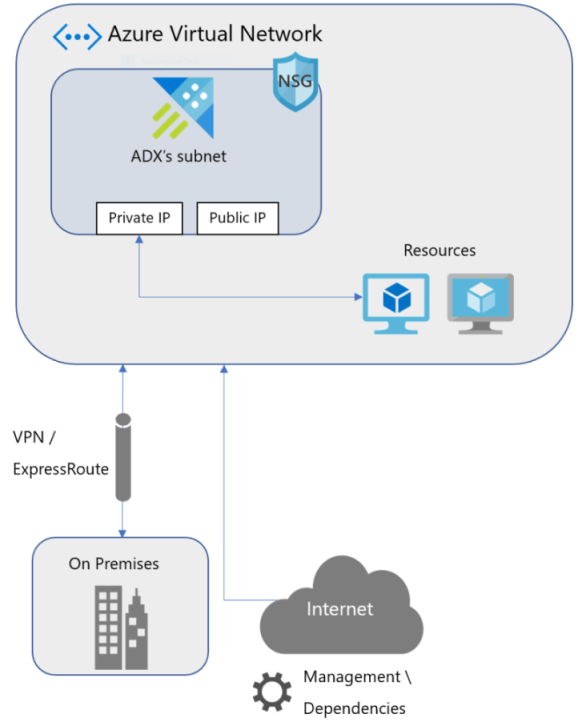

Cet article décrit les ressources présentes lorsque vous déployez un cluster Azure Data Explorer dans un réseau virtuel Azure personnalisé. Ces informations vous aideront à déployer un cluster dans un sous-réseau de votre réseau virtuel (VNet). Pour plus d’informations sur les réseaux virtuels Azure, consultez Qu’est-ce que le réseau virtuel Azure ?

Azure Data Explorer prend en charge le déploiement d’un cluster dans un sous-réseau de votre réseau virtuel (VNet). Cette fonctionnalité vous permet d’effectuer les opérations suivantes :

- Appliquer des règles du groupe de sécurité réseau (NSG) sur le trafic de votre cluster Azure Data Explorer.

- Connectez votre réseau local au sous-réseau du cluster Azure Data Explorer.

- Sécurisez vos sources de connexion de données (Event Hubs et Event Grid) avec des points de terminaison de service.

Accéder à votre cluster Azure Data Explorer dans votre réseau virtuel

Vous pouvez accéder à votre cluster Azure Data Explorer à l’aide des adresses IP suivantes pour chaque service (moteur et services de gestion des données) :

- Adresse IP privée : utilisée pour accéder au cluster à l’intérieur du réseau virtuel.

- Adresse IP publique : utilisée pour accéder au cluster à partir de l’extérieur du réseau virtuel à des fins de gestion et de surveillance, et comme adresse source pour les connexions sortantes démarrées à partir du cluster.

Important

Les règles de groupe de sécurité réseau par défaut bloquent l’accès aux adresses IP publiques en dehors du réseau virtuel. Pour atteindre un point de terminaison public, vous devez ajouter une exception pour vos adresses IP publiques dans le groupe de sécurité réseau.

Les enregistrements DNS suivants sont créés pour accéder au service :

[clustername].[geo-region].kusto.windows.net(moteur)ingest-[clustername].[geo-region].kusto.windows.net(gestion des données) sont mappés à l’adresse IP publique de chaque service.private-[clustername].[geo-region].kusto.windows.net(moteur)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(gestion des données) sont mappés à l’adresse IP privée de chaque service.

Planifier la taille du sous-réseau dans votre réseau virtuel

La taille du sous-réseau utilisé pour héberger un cluster Azure Data Explorer ne peut pas être modifiée après le déploiement du sous-réseau. Dans votre réseau virtuel, Azure Data Explorer utilise une adresse IP privée pour chaque machine virtuelle et deux adresses IP privées pour les équilibreurs de charge internes (gestion du moteur et des données). La mise en réseau Azure utilise également cinq adresses IP pour chaque sous-réseau. Azure Data Explorer configure deux machines virtuelles pour le service de gestion des données. Les machines virtuelles du service de moteur sont approvisionnées par capacité de mise à l’échelle de la configuration utilisateur.

Nombre total d’adresses IP :

| Utilisation | Nombre d’adresses |

|---|---|

| Service du moteur | 1 par instance |

| Service de gestion des données | 2 |

| Équilibreurs de charge internes | 2 |

| Adresses réservées Azure | 5 |

| Total | #engine_instances + 9 |

Important

- Veillez à planifier la taille du sous-réseau avant de déployer Azure Data Explorer. Une fois déployée, la taille du sous-réseau ne peut pas être modifiée.

- Veillez à ne pas déployer d’autres ressources ou services Azure dans le sous-réseau dans lequel vous envisagez de déployer Azure Data Explorer. Cela empêchera le démarrage d’Azure Data Explorer lors de la reprise d’un état suspendu.

Points de terminaison de service pour la connexion à Azure Data Explorer

Les points de terminaison de service Azure vous permettent de sécuriser vos ressources azure multilocataires sur votre réseau virtuel. Le déploiement du cluster dans votre sous-réseau vous permet de configurer des connexions de données avec Event Hubs ou Event Grid tout en limitant les ressources sous-jacentes pour le sous-réseau Azure Data Explorer.

Points de terminaison privés

Les points de terminaison privés autorisent l’accès privé aux ressources Azure (telles que le stockage/event hub/Data Lake Gen 2) et utilisent l’adresse IP privée de votre Réseau virtuel, ce qui permet d’intégrer efficacement la ressource dans votre réseau virtuel. Créez un point de terminaison privé pour les ressources utilisées par les connexions de données, telles que le hub d’événements et le stockage, et des tables externes telles que Stockage, Data Lake Gen 2 et SQL Database à partir de votre réseau virtuel pour accéder aux ressources sous-jacentes en privé.

Notes

La configuration d’un point de terminaison privé demande de configurer DNS. Nous prenons en charge la configuration d’une zone DNS privée Azure uniquement. Les serveurs DNS personnalisés ne sont pas pris en charge.

Configurer des règles de groupe de sécurité réseau

Les groupes de sécurité réseau vous permettent de contrôler l’accès réseau au sein d’un réseau virtuel. Vous devez configurer des groupes de sécurité réseau pour que votre cluster Azure Data Explorer fonctionne dans votre réseau virtuel.

Configurer des règles de groupe de sécurité réseau en utilisant la délégation de sous-réseau

La délégation de sous-réseau est la méthode par défaut de configuration des règles de groupe de sécurité réseau pour les clusters Azure Data Explorer déployés dans un sous-réseau de votre réseau virtuel. Lorsque vous utilisez la délégation de sous-réseau, vous devez déléguer le sous-réseau à Microsoft.Kusto/clusters avant de créer le cluster dans le sous-réseau.

En activant la délégation de sous-réseau sur le sous-réseau du cluster, vous permettez au service de définir ses conditions préalables pour le déploiement sous la forme de stratégies d’intention réseau. Lorsque vous créez le cluster dans le sous-réseau, les configurations NSG mentionnées dans les sections suivantes sont automatiquement créées pour vous.

Avertissement

La modification de votre configuration de la délégation de sous-réseau interrompt finalement le fonctionnement normal de votre cluster. Par exemple, après avoir arrêté le cluster, vous ne pouvez pas démarrer votre cluster, exécuter des commandes de gestion ni appliquer la surveillance de l’intégrité sur votre cluster.

Configurer manuellement des règles de groupe de sécurité réseau

Vous pouvez également configurer votre groupe de sécurité réseau manuellement. Par défaut, le déploiement d’un cluster dans un réseau virtuel nécessite la configuration de la délégation de sous-réseau pour « Microsoft.Kusto/clusters ». Vous pouvez refuser cette exigence en utilisant le volet Fonctionnalités d’évaluation.

Avertissement

La configuration manuelle de règles de groupe de sécurité réseau pour votre cluster n’est pas une tâche anodine. Vous devez vous reporter constamment à cet article pour prendre connaissance des modifications apportées. Nous vous recommandons vivement d’utiliser la délégation de sous-réseau pour votre cluster ou, si vous préférez, une solution basée sur un point de terminaison privé.

Configuration NSG entrante

| Utilisation | From | To | Protocole |

|---|---|---|---|

| Gestion | Adresses de gestion Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet : 443 | TCP |

| Surveillance de l’intégrité | Adresses de supervision de l’intégrité Azure Data Explorer | YourAzureDataExplorerSubnet : 443 | TCP |

| Communication interne Azure Data Explorer | YourAzureDataExplorerSubnet : tous les ports | YourAzureDataExplorerSubnet : tous les ports | Tous |

| Autoriser le trafic entrant provenant de l’équilibreur de charge (probe d’intégrité) | AzureLoadBalancer | YourAzureDataExplorerSubnet : 80,443 | TCP |

Configuration NSG sortante

| Utilisation | From | To | Protocole |

|---|---|---|---|

| Dépendance sur le Stockage Azure | YourAzureDataExplorerSubnet | Stockage : 443 | TCP |

| Dépendance sur Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake : 443 | TCP |

| Monitoring de services et ingestion Event Hubs | YourAzureDataExplorerSubnet | EventHub : 443, 5671 | TCP |

| Publier les mesures | YourAzureDataExplorerSubnet | AzureMonitor : 443 | TCP |

| Active Directory (le cas échéant) | YourAzureDataExplorerSubnet | AzureActiveDirectory : 443 | TCP |

| Dépendance sur KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Autorité de certification | YourAzureDataExplorerSubnet | Internet : 80 | TCP |

| Communications internes | YourAzureDataExplorerSubnet | Sous-réseau Azure Data Explorer : tous les ports | Tous |

Ports utilisés pour les plug-ins sql\_request et http\_request |

YourAzureDataExplorerSubnet | Internet : personnalisé | TCP |

Les sections suivantes listent les adresses IP pertinentes pour la gestion et le monitoring de l’intégrité.

Remarque

Vous pouvez ignorer les listes suivantes si votre sous-réseau est délégué à Microsoft.Kusto/clusters, comme décrit dans Configurer des règles de groupe de sécurité réseau en utilisant la délégation de sous-réseau. Dans ce scénario, les adresses IP peuvent ne pas être à jour, mais elles seront automatiquement mises à jour quand les règles de groupe de sécurité réseau requises seront affectées au cluster.

Adresses IP de gestion Azure Data Explorer

Notes

Pour les futurs déploiements, utiliser l’étiquette de service AzureDataExplorer

| Région | Adresses |

|---|---|

| Centre de l’Australie | 20.37.26.134 |

| Centre de l’Australie 2 | 20.39.99.177 |

| Australie Est | 40.82.217.84 |

| Sud-Australie Est | 20.40.161.39 |

| Brésil Sud | 191.233.25.183 |

| Brésil Sud-Est | 191.232.16.14 |

| Centre du Canada | 40.82.188.208 |

| Est du Canada | 40.80.255.12 |

| Inde centrale | 40.81.249.251, 104.211.98.159 |

| USA Centre | 40.67.188.68 |

| EUAP USA Centre | 40.89.56.69 |

| Chine orientale 2 | 139.217.184.92 |

| Chine Nord 2 | 139.217.60.6 |

| Asie Est | 20.189.74.103 |

| USA Est | 52.224.146.56 |

| USA Est 2 | 52.232.230.201 |

| USA Est 2 (EUAP) | 52.253.226.110 |

| France Centre | 40.66.57.91 |

| France Sud | 40.82.236.24 |

| Allemagne Centre-Ouest | 51.116.98.150 |

| Japon Est | 20.43.89.90 |

| OuJapon Est | 40.81.184.86 |

| Centre de la Corée | 40.82.156.149 |

| Corée du Sud | 40.80.234.9 |

| Centre-Nord des États-Unis | 40.81.43.47 |

| Europe Nord | 52.142.91.221 |

| Norvège Est | 51.120.49.100 |

| Norvège Ouest | 51.120.133.5 |

| Pologne Centre | 20.215.208.177 |

| Afrique du Sud Nord | 102.133.129.138 |

| Afrique du Sud Ouest | 102.133.0.97 |

| États-Unis - partie centrale méridionale | 20.45.3.60 |

| Asie Sud-Est | 40.119.203.252 |

| Inde Sud | 40.81.72.110, 104.211.224.189 |

| Suisse Nord | 20.203.198.33 |

| Suisse Ouest | 51.107.98.201 |

| Émirats arabes unis Centre | 20.37.82.194 |

| Émirats arabes unis Nord | 20.46.146.7 |

| Sud du Royaume-Uni | 40.81.154.254 |

| Ouest du Royaume-Uni | 40.81.122.39 |

| US DoD - Centre | 52.182.33.66 |

| USDoD Est | 52.181.33.69 |

| Gouvernement des États-Unis - Arizona | 52.244.33.193 |

| Gouvernement des États-Unis - Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| Centre-USA Ouest | 52.159.55.120 |

| Europe Ouest | 51.145.176.215 |

| Inde Ouest | 40.81.88.112 |

| USA Ouest | 13.64.38.225 |

| USA Ouest 2 | 40.90.219.23 |

| USA Ouest 3 | 20.40.24.116 |

Adresses de surveillance de l’intégrité

| Région | Adresses |

|---|---|

| Centre de l’Australie | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Centre de l’Australie 2 | 52.163.244.128 |

| Australie Est | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australie Sud-Est | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brésil Sud | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Centre du Canada | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Est du Canada | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Inde Centre | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| USA Centre | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| EUAP USA Centre | 23.101.115.123 |

| Chine orientale 2 | 40.73.96.39 |

| Chine Nord 2 | 40.73.33.105 |

| Asie Est | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| USA Est | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| USA Est 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| USA Est 2 (EUAP) | 104.46.110.170 |

| France Centre | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| France Sud | 40.127.194.147 |

| Japon Est | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| OuJapon Est | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Centre de la Corée | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Corée du Sud | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Centre-Nord des États-Unis | 23.101.115.123 |

| Europe Nord | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Afrique du Sud Nord | 52.163.244.128 |

| Afrique du Sud Ouest | 52.163.244.128 |

| États-Unis - partie centrale méridionale | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Inde Sud | 52.163.244.128 |

| Asie Sud-Est | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Suisse Nord | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Sud du Royaume-Uni | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Ouest du Royaume-Uni | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| US DoD - Centre | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD Est | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Centre-USA Ouest | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Europe Ouest | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Inde Ouest | 52.163.244.128 |

| USA Ouest | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| USA Ouest 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Configuration ExpressRoute

Utilisez ExpressRoute pour connecter votre réseau local au réseau virtuel Azure. Une configuration courante consiste à publier l’itinéraire par défaut (0.0.0.0/0) via la session Border Gateway Protocol (BGP). Cela force le trafic sortant du réseau virtuel à être transféré vers le réseau local du client qui peut supprimer le trafic, provoquant ainsi l’interruption des flux sortants. Pour contourner ce paramètre par défaut, Itinéraire défini par l’utilisateur (UDR) (0.0.0.0/0) peut être configuré et le tronçon suivant sera Internet. Étant donné que l’UDR a la priorité sur le protocole BGP, le trafic est destiné à Internet.

Sécurisation du trafic sortant avec un pare-feu

Si vous souhaitez sécuriser le trafic sortant à l’aide du Pare-feu Azure ou d’une appliance virtuelle pour limiter les noms de domaine, les noms de domaine complets (FQDN) suivants doivent être autorisés dans le pare-feu.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Notes

Pour restreindre l’accès aux dépendances avec un caractère générique (*), utilisez l’API décrite dans Comment découvrir automatiquement les dépendances.

Si vous utilisez le pare-feu Azure, ajoutez une règle réseau avec les propriétés suivantes :

Protocole : TCP Type source : Adresse IP Source : * Étiquettes de service : AzureMonitor Ports de destination : 443

Configurer la table de routage

Vous devez configurer la table de routage du sous-réseau de votre cluster avec le tronçon suivant Internet pour éviter les problèmes de routes asymétriques.

Configurer la table de routage en utilisant la délégation de sous-réseau

Nous vous recommandons d’utiliser la délégation de sous-réseau pour configurer la table de routage pour le déploiement de votre cluster, comme pour les règles de groupe de sécurité réseau. En activant la délégation de sous-réseau sur le sous-réseau du cluster, vous permettez au service de configurer et de mettre à jour la table de routage pour vous.

Configurer la table de routage manuellement

Vous pouvez également configurer la table de routage manuellement. Par défaut, le déploiement d’un cluster dans un réseau virtuel nécessite la configuration de la délégation de sous-réseau pour « Microsoft.Kusto/clusters ». Vous pouvez refuser cette exigence en utilisant le volet Fonctionnalités d’évaluation.

Avertissement

La configuration manuelle de la table de routage pour votre cluster n’est pas une tâche anodine. Vous devez vous reporter constamment à cet article pour prendre connaissance des modifications apportées. Nous vous recommandons vivement d’utiliser la délégation de sous-réseau pour votre cluster ou, si vous préférez, une solution basée sur un point de terminaison privé.

Pour configurer manuellement la table de routage, vous devez la définir sur le sous-réseau. Vous devez ajouter les adresses de gestion et de monitoring de l’intégrité avec le tronçon suivant Internet.

Par exemple, pour la région USA Ouest, les UDR suivants doivent être définis :

| Nom | Préfixe d’adresse | Tronçon suivant |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Comment découvrir automatiquement les dépendances

Azure Data Explorer fournit une API qui permet aux clients de découvrir toutes les dépendances sortantes externes (FQDN) par programmation. Ces dépendances sortantes permettent aux clients de configurer un pare-feu de leur côté pour autoriser le trafic de gestion par le biais des FQDN dépendants. Les clients peuvent placer ces appliances de pare-feu dans Azure ou au niveau local. Cette deuxième option peut entraîner une latence supplémentaire et impacter les performances du service. Les équipes de service devront tester ce scénario pour évaluer l’impact sur les performances du service.

L’outil ARMClient est utilisé pour démontrer l’API REST avec PowerShell.

Se connecter avec ARMClient

armclient loginAppeler l’opération de diagnostic

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionVérifier la réponse

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Les dépendances sortantes couvrent des catégories telles que l’ID Microsoft Entra, Azure Monitor, l’autorité de certification, le stockage Azure et le suivi interne. Chaque catégorie comprend une liste de noms de domaine et de ports nécessaires pour exécuter le service. Vous pouvez les utiliser pour configurer par programmation l’appliance de pare-feu de votre choix.

Déployer un cluster Azure Data Explorer dans votre réseau virtuel à l’aide d’un modèle de Resource Manager Azure

Pour déployer un cluster Azure Data Explorer dans votre réseau virtuel, utilisez le modèle Déployer un cluster Azure Data Explorer dans votre réseau virtuel Azure Resource Manager.

Ce modèle crée le cluster, le réseau virtuel, le sous-réseau, le groupe de sécurité réseau et les adresses IP publiques.

Limitations connues

- Les ressources de réseau virtuel avec des clusters déployés ne prennent pas en charge l’opération de déplacement vers un nouveau groupe de ressources ou nouvel abonnement.

- Les ressources d’adresse IP publique utilisées pour le moteur de cluster ou le service de gestion des données ne prennent pas en charge l’opération de déplacement vers un nouveau groupe de ressources ou nouvel abonnement.

- Il n’est pas possible d’utiliser le préfixe DNS « privé » des clusters Azure Data Explorer injectés sur réseau virtuel dans le cadre de votre requête

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour