Activer et gérer les contrôles d’application adaptatifs

Les contrôles d'application adaptatifs de Microsoft Defender pour le cloud fournissent une solution automatisée intelligente et basée sur des données qui renforcent votre sécurité en définissant des listes d'autorisations d'applications sûres connues pour vos machines. Avec cette fonctionnalité, les organisations peuvent gérer des collections d’ordinateurs qui exécutent régulièrement les mêmes processus. À l’aide du Machine Learning, Microsoft Defender pour le cloud peut analyser les applications en cours d’exécution sur vos machines et créer une liste de logiciels réputés sécurisés. Ces listes d’autorisation sont basées sur vos charges de travail Azure spécifiques. Vous pouvez personnaliser davantage les suggestions à l'aide des instructions fournies sur cette page.

Sur un groupe de machines

Si Microsoft Defender pour le cloud a identifié des groupes de machines dans vos abonnements, qui exécutent constamment un ensemble similaire d’applications, vous êtes invité à suivre la recommandation suivante : des contrôles d’application adaptatifs pour la définition d’applications sûres doivent être activés sur vos machines.

Sélectionnez la recommandation ou ouvrez la page des contrôles d’application adaptatifs pour afficher la liste des applications et des groupes d’ordinateurs à sécurité reconnue recommandés.

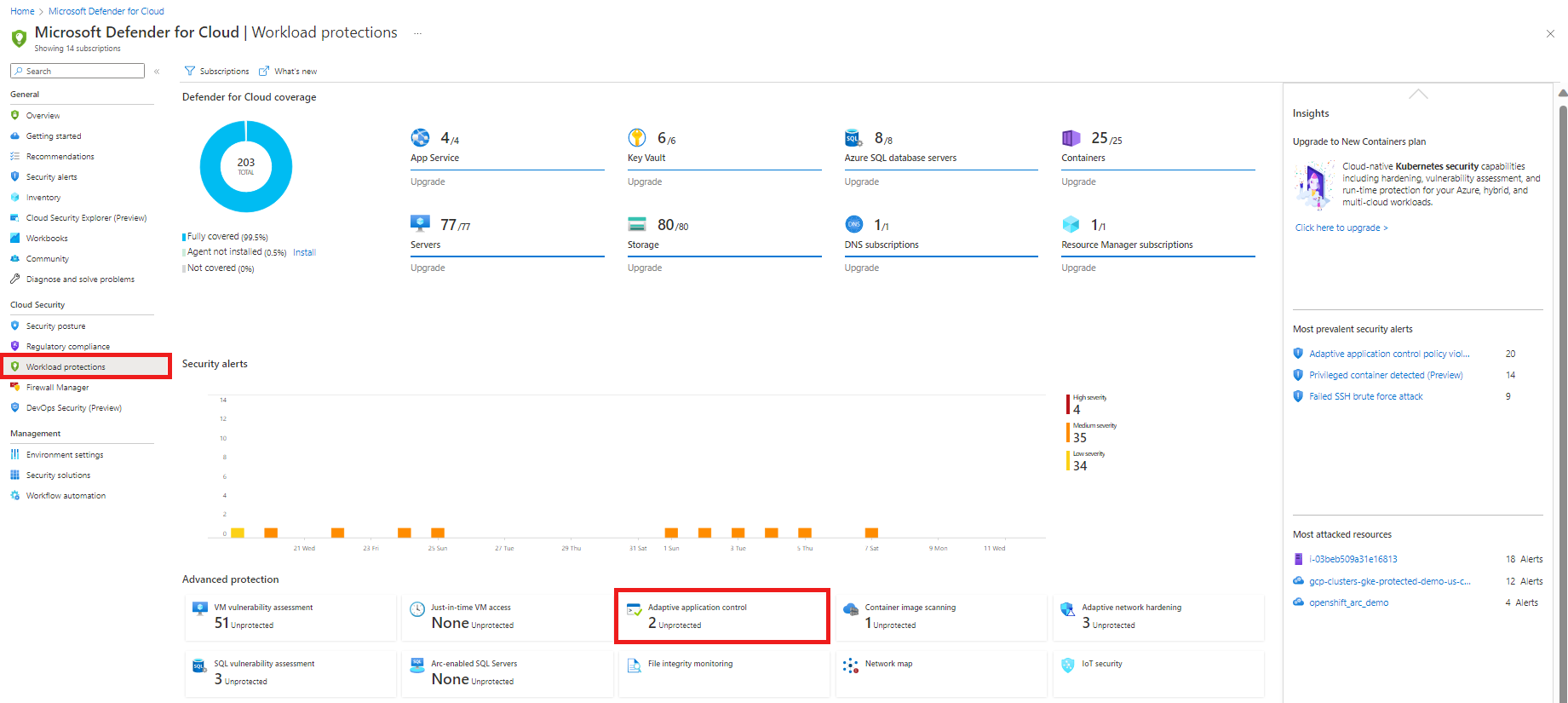

Ouvrez le tableau de bord Protection de charge de travail, puis, dans la zone de protection avancée, sélectionnez Contrôles d’application adaptatifs.

La page Contrôles d’application adaptatifs s’ouvre avec vos machines virtuelles regroupées dans les onglets suivants :

Configurés : groupes d’ordinateurs qui disposent déjà d’une liste d’autorisation d’applications. Pour chaque groupe, l’onglet Configurés affiche :

- le nombre de machines dans le groupe ;

- les alertes récentes.

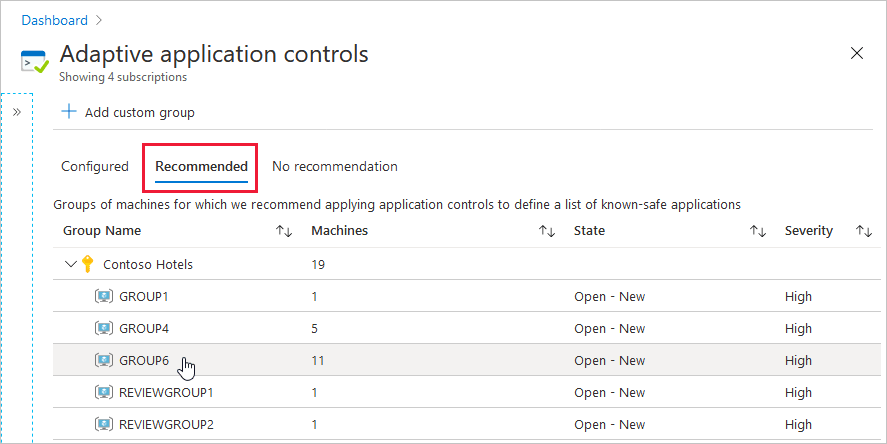

Recommandés : groupes d’ordinateurs qui exécutent régulièrement les mêmes applications et qui n’ont pas de liste d’autorisation configurée. Nous vous recommandons d’activer les contrôles d’application adaptatifs pour ces groupes.

Conseil

Si vous voyez un nom de groupe avec le préfixe REVIEWGROUP, il contient des ordinateurs avec une liste d’applications partiellement cohérente. Microsoft Defender pour le cloud ne voit pas de modèle, mais recommande d’examiner ce groupe pour voir si vous pouvez définir manuellement certaines règles de contrôles d’application adaptatifs, comme décrit dans Modification de la règle de contrôle d’application adaptative d’un groupe.

Vous pouvez également déplacer des machines de ce groupe vers d’autres groupes, comme décrit dans Déplacer une machine d’un groupe vers un autre.

Aucune recommandation : machines sans liste d’autorisation d’applications et qui ne prennent pas en charge la fonctionnalité. Votre machine peut se trouver dans cet onglet pour les raisons suivantes :

- Il manque un agent Log Analytics

- L’agent Log Analytics n’envoie pas d’événements

- Il s’agit d’un ordinateur Windows avec une stratégie AppLocker préexistante activée par un GPO ou une stratégie de sécurité locale

- AppLocker n’est pas disponible (installations Windows Server Core)

Conseil

Defender pour le cloud a besoin d’au moins deux semaines de données pour définir les recommandations uniques par groupe d’ordinateurs. Les machines qui ont été créées récemment ou qui appartiennent à des abonnements récemment protégés par Microsoft Defender pour les serveurs s’affichent sous l’onglet Aucune recommandation.

Ouvrez l’onglet Recommandé. Les groupes de machines avec les listes d’autorisation recommandées s’affichent.

Sélectionnez un groupe.

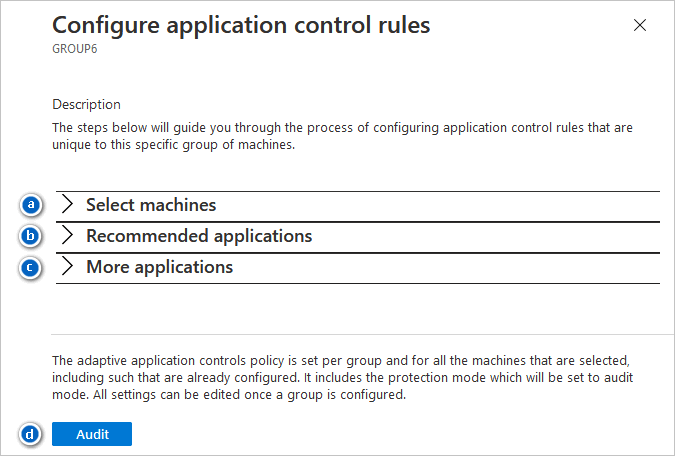

Pour configurer votre nouvelle règle, passez en revue les différentes sections de cette page Configurer des règles de contrôle d’applications et le contenu, qui sera propre à ce groupe spécifique de machines :

Sélectionner les machines : par défaut, toutes les machines du groupe identifié sont sélectionnées. Désélectionnez tout pour les supprimer de cette règle.

Applications recommandées : passez en revue cette liste d’applications qui sont communes aux ordinateurs au sein de ce groupe et dont l’autorisation d’exécution est recommandée.

Plus d’applications : passez en revue cette liste d’applications qui sont vues moins fréquemment sur les ordinateurs de ce groupe ou qui sont susceptibles d’être exploitées. Une icône d’avertissement indique qu’une application peut être utilisée par un attaquant pour ignorer une liste d’autorisation d’applications. Nous vous recommandons de passer attentivement en revue ces applications.

Conseil

Les deux listes d’applications incluent l’option permettant de limiter une application spécifique à certains utilisateurs. Adoptez le principe du moindre privilège dans la mesure du possible.

Les applications sont définies par leurs éditeurs. Si une application ne possède pas d’informations d’éditeur (si elle n’est pas signée), une règle de chemin d’accès est créée pour le chemin d’accès complet de l’application spécifique.

Pour appliquer la règle, sélectionnez Audit.

Modifier la règle de contrôles d’application adaptatifs d’un groupe

Vous pouvez décider de modifier la liste d’autorisation pour un groupe d’ordinateurs en raison des modifications connues dans votre organisation.

Pour modifier les règles d’un groupe d’ordinateurs :

Ouvrez le tableau de bord Protection de charge de travail, puis, dans la zone de protection avancée, sélectionnez Contrôles d’application adaptatifs.

Dans l’onglet Configurés, sélectionnez le groupe dont vous souhaitez modifier la règle.

Passez en revue les différentes sections de la page Configurer les règles de contrôle d’applications, comme décrit dans Sur un groupe d’ordinateurs.

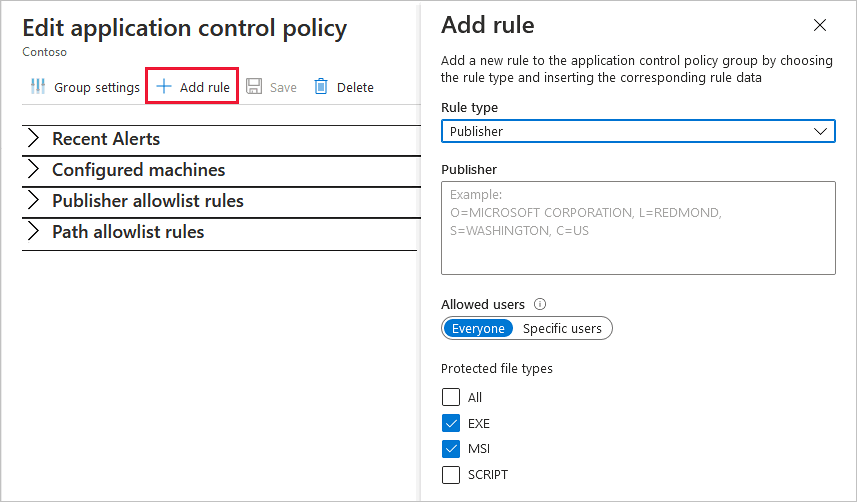

Si vous le souhaitez, ajoutez une ou plusieurs règles personnalisées :

- Sélectionnez Ajouter une règle.

Si vous définissez un chemin d’accès réputé sécurisé, changez le Type de règle en « Path » et entrez un chemin d’accès unique. Vous pouvez inclure des caractères génériques dans le chemin d’accès. Les écrans suivants montrent quelques exemples d’utilisation de caractères génériques.

Conseil

Voici quelques scénarios pour lesquels les caractères génériques dans un chemin d’accès peuvent être utiles :

- Utilisation d’un caractère générique à la fin d’un chemin d’accès pour autoriser tous les exécutables dans ce dossier et ses sous-dossiers.

- Utilisation d’un caractère générique au milieu d’un chemin d’accès pour activer un nom d’exécutable connu avec un nom de dossier variable (par exemple, des dossiers utilisateur personnels contenant un exécutable connu, des noms de dossiers générés automatiquement, etc.).

Définissez les utilisateurs autorisés et les types de fichiers protégés.

Une fois que vous avez fini de définir la règle, sélectionnez Ajouter.

Pour appliquer les modifications, sélectionnez Enregistrer.

Examiner et modifier les paramètres d’un groupe

Pour afficher les détails et les paramètres de votre groupe, sélectionnez Paramètres du groupe.

Ce volet affiche le nom du groupe (qui peut être modifié), le type de système d’exploitation, l’emplacement et d’autres détails pertinents.

Si vous le souhaitez, modifiez le nom du groupe ou les modes de protection du type de fichier.

Sélectionnez Appliquer et Enregistrer.

Répondre à la recommandation « Les règles de liste verte de la stratégie de contrôles d’application adaptatifs doivent être mises à jour »

Cette recommandation s’affiche lorsque l’apprentissage automatique de Defender pour le cloud identifie un comportement potentiellement légitime qui n’a pas été autorisé précédemment. La recommandation suggère de nouvelles règles pour vos définitions existantes afin de réduire le nombre d’alertes de faux positifs.

Pour corriger les problèmes :

Dans la page des recommandations, sélectionnez la recommandation Les règles de liste verte de la stratégie de contrôles d’application adaptatifs doivent être mises à jour pour afficher les groupes avec un comportement récemment identifié et potentiellement légitime.

Sélectionnez le groupe dont vous souhaitez modifier la règle.

Passez en revue les différentes sections de la page Configurer les règles de contrôle d’applications, comme décrit dans Sur un groupe d’ordinateurs.

Pour appliquer les modifications, sélectionnez Audit.

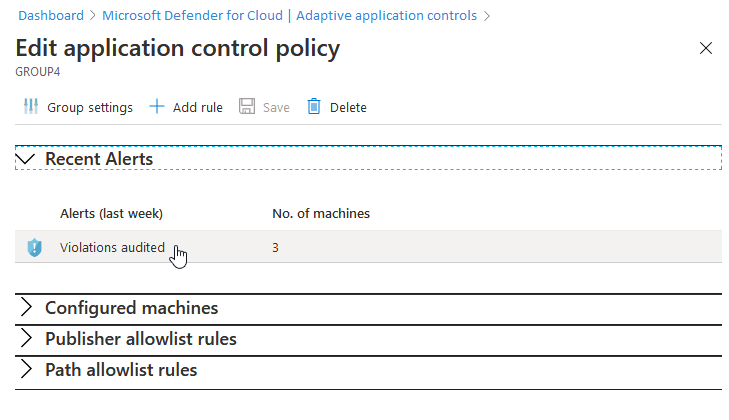

Auditer les alertes et les violations

Ouvrez le tableau de bord Protection de charge de travail, puis, dans la zone de protection avancée, sélectionnez Contrôles d’application adaptatifs.

Pour afficher les groupes avec des ordinateurs qui ont des alertes récentes, passez en revue les groupes listés dans l’onglet Configurés.

Pour approfondir vos recherches, sélectionnez un groupe.

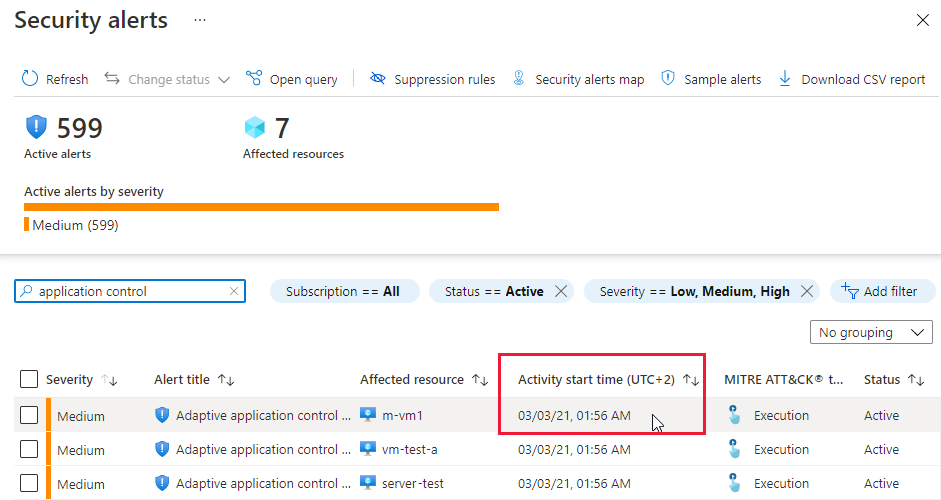

Pour plus d’informations et pour obtenir la liste des machines affectées, sélectionnez une alerte.

La page d’alertes de sécurité affiche plus de détails sur les alertes, et fournit un lien Prendre des mesures avec des recommandations sur la façon d’atténuer la menace.

Remarque

Les contrôles d’application adaptatifs calculent les événements une fois toutes les douze heures. L’« heure de début de l’activité » indiquée dans la page d’alertes de sécurité correspond à l’heure à laquelle les contrôles d’application adaptatifs ont créé l’alerte, et non à l’heure à laquelle le processus suspect était actif.

Déplacer une machine d’un groupe à un autre

Lorsque vous déplacez une machine d’un groupe à un autre, la stratégie de contrôle des applications qui lui est appliquée change en fonction des paramètres du groupe de destination. Vous pouvez également déplacer une machine d’un groupe configuré vers un groupe non configuré, ce qui supprime toutes les règles de contrôle d’application qui ont été appliquées à la machine.

Ouvrez le tableau de bord Protection de charge de travail, puis, dans la zone de protection avancée, sélectionnez Contrôles d’application adaptatifs.

Sur la page Contrôles d’application adaptatifs, sous l’onglet Configurés, sélectionnez le groupe contenant l’ordinateur à déplacer.

Ouvrez la liste des Machines configurées.

Ouvrez le menu de l’ordinateur à partir de trois points à la fin de la ligne, puis sélectionnez Déplacer. Le volet Déplacer l’ordinateur vers un autre groupe s’ouvre.

Sélectionnez le groupe de destination, puis sélectionnez Déplacer l’ordinateur.

Pour enregistrer vos modifications, sélectionnez Enregistrer.

Gérer les contrôles d’application via l’API REST

Pour gérer vos contrôles d’application adaptatifs par programmation, utilisez notre API REST.

La documentation d’API pertinente est disponible dans la section Contrôles d’application adaptatifs de la documentation sur l’API de Defender pour le cloud.

Voici certaines des fonctions disponibles à partir de l’API REST :

List récupère toutes vos recommandations de groupe et fournit un JSON avec un objet pour chaque groupe.

Get récupère le JSON avec les données de recommandation complètes (c’est-à-dire la liste des machines, les règles d’éditeur/de chemin d’accès, etc.).

Put configure votre règle (utilisez le JSON que vous avez récupéré avec Get comme corps pour cette demande).

Important

La fonction Put attend moins de paramètres que le JSON retourné par la commande Get.

Supprimez les propriétés suivantes avant d’utiliser le JSON dans la requête Put : recommendationStatus, configurationStatus, issues, location et sourceSystem.

Contenu connexe

Dans cette page, vous avez découvert comment utiliser les contrôles d’application adaptatifs dans Microsoft Defender pour le cloud afin de définir des listes d’autorisation d’applications s’exécutant sur les machines Azure et non Azure. Pour en savoir plus sur certaines des autres fonctionnalités de protection de la charge de travail cloud, consultez :

- Fonctionnement de l’accès aux machines virtuelles juste-à-temps (JAT)

- Sécurisation de vos clusters Azure Kubernetes

- Consultez les questions courantes sur les contrôles d’application adaptatifs