Utiliser des stratégies pour gérer les jetons d’accès personnels pour les utilisateurs

Azure DevOps Services

Vous pouvez limiter la création, l’étendue et la durée de vie des jetons d’accès personnels nouveaux ou renouvelés pour les utilisateurs dans Azure DevOps en activant les stratégies Microsoft Entra. Vous pouvez également gérer la révocation automatique des PAT fuites. Découvrez le comportement par défaut de chaque stratégie dans sa propre section de cet article.

Important

Les PAT existants, créés via l’interface utilisateur et les API, s’appliquent au reste de leur durée de vie. Mettez à jour vos PAT existants pour qu’ils soient conformes à la nouvelle restriction, puis ils peuvent être renouvelés avec succès.

Prérequis

- Votre organisation doit être liée à l’ID Microsoft Entra.

- Vous devez être un azure DevOps Administration istrator dans Microsoft Entra ID pour gérer vos stratégies d’organisation.

Pour case activée votre rôle, connectez-vous au Portail Azure, puis choisissez Rôles et administrateurs d’ID>Microsoft Entra. Si vous n’êtes pas administrateur Azure DevOps, contactez votre administrateur.

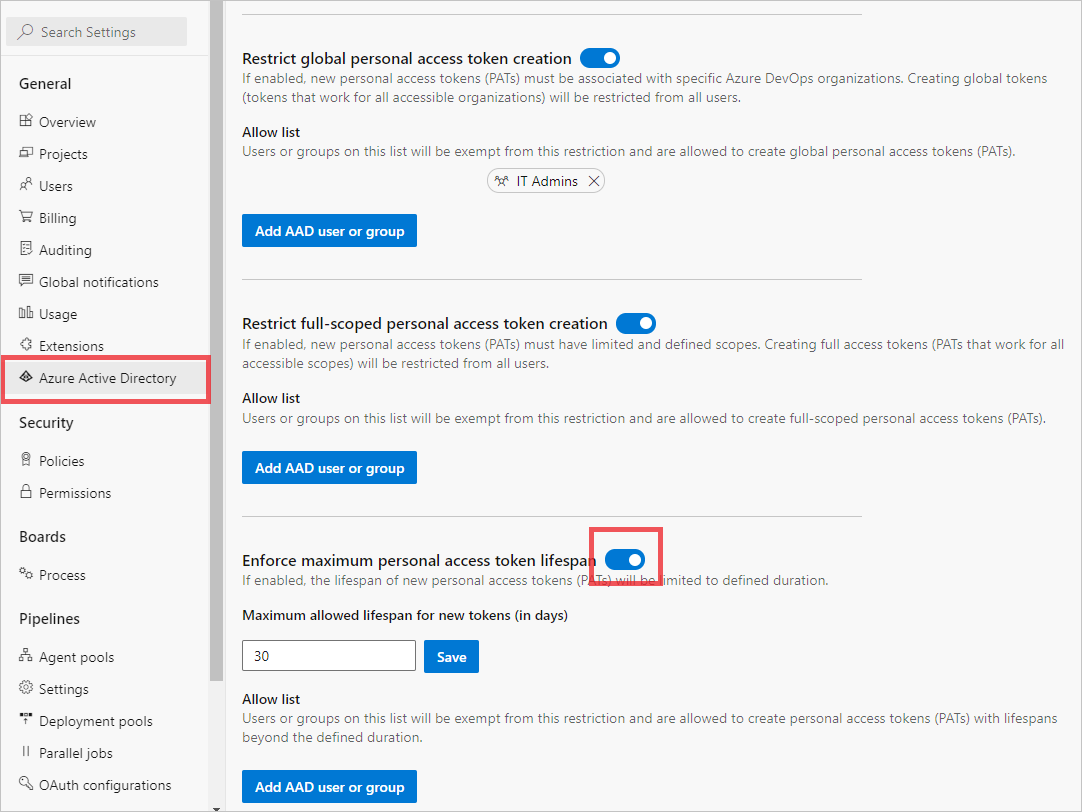

Restreindre la création de PAT globaux

Azure DevOps Administration istrator dans Microsoft Entra empêche les utilisateurs de créer des PAT globaux. Les jetons globaux s’appliquent à toutes les organisations accessibles, plutôt qu’à une seule organization. L’activation de cette stratégie signifie que les nouveaux PAT doivent être associés à des organisations Azure DevOps spécifiques. Par défaut, cette stratégie est désactivée.

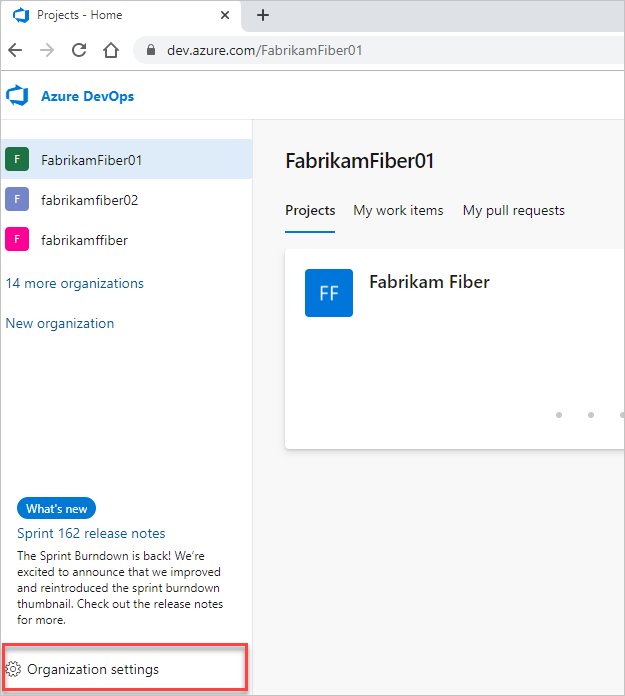

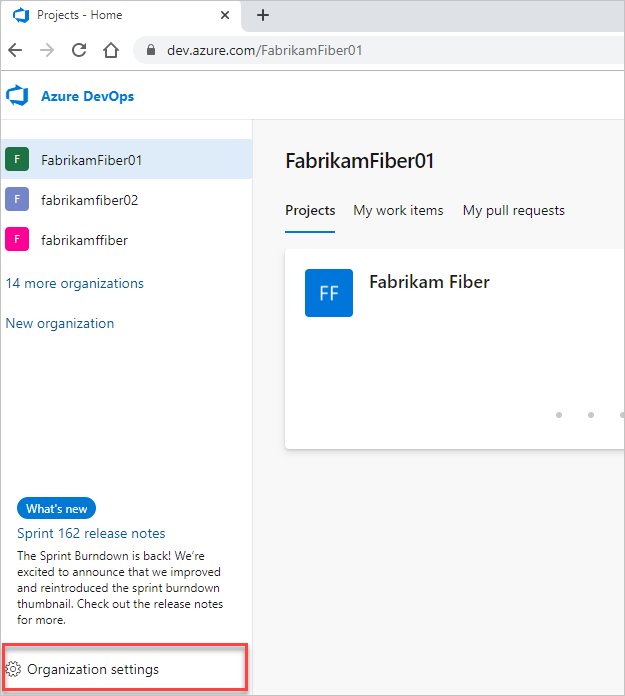

Connectez-vous à votre organization (

https://dev.azure.com/{yourorganization}).Choisissez

Paramètres de l’organisation.

Paramètres de l’organisation.

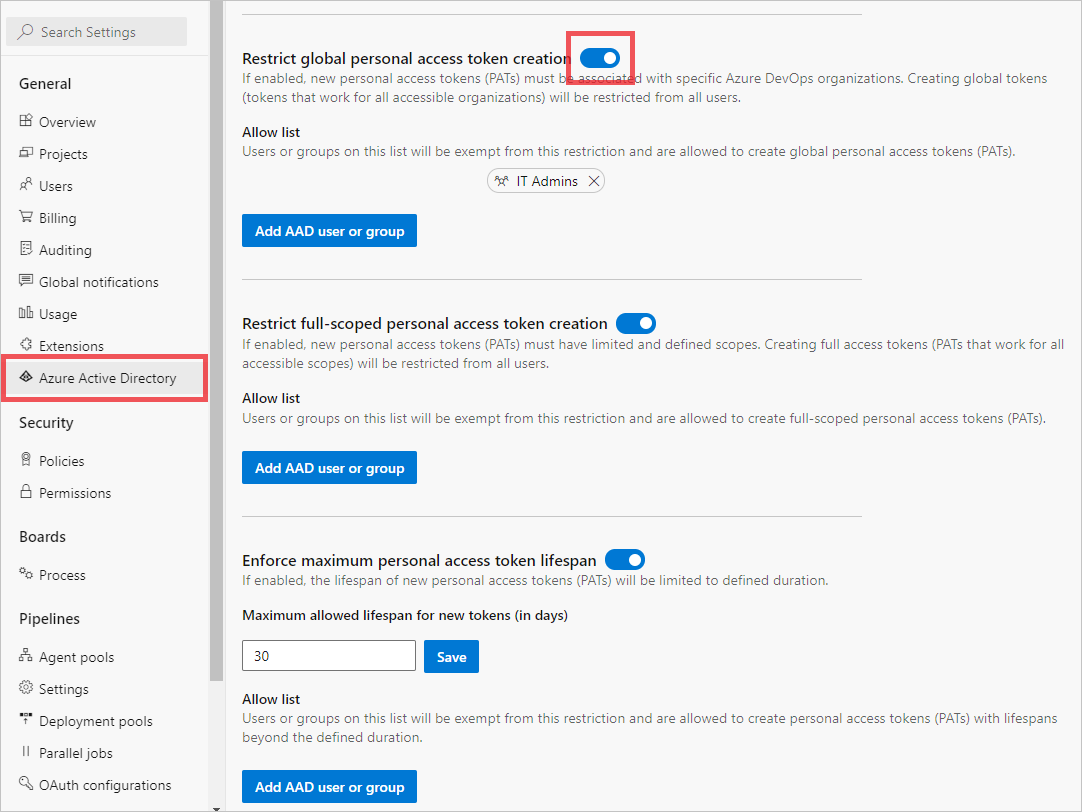

Sous l’onglet ID Microsoft Entra, recherchez la stratégie de création de jeton d’accès personnel restreignez et déplacez le bouton bascule.

Restreindre la création de pats complets

Azure DevOps Administration istrator dans Microsoft Entra empêche les utilisateurs de créer des PAT complets. L’activation de cette stratégie signifie que les nouveaux PAT doivent être limités à un ensemble d’étendues personnalisé spécifique. Par défaut, cette stratégie est désactivée.

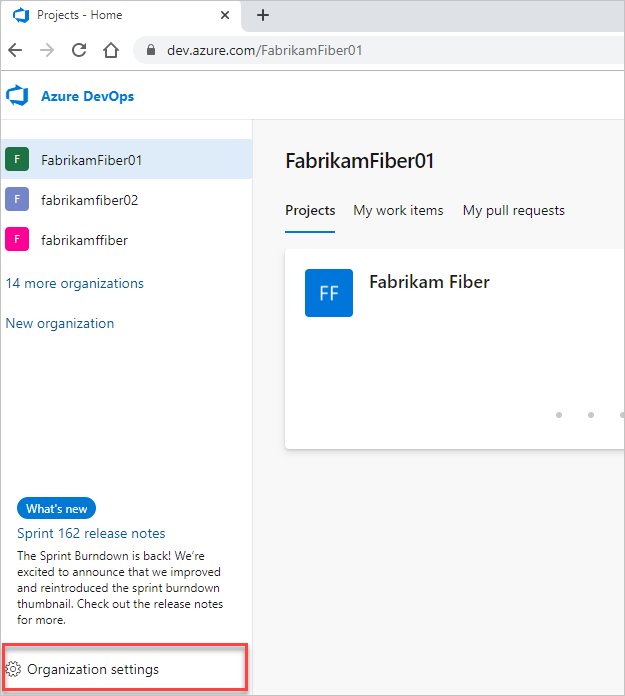

Connectez-vous à votre organization (

https://dev.azure.com/{yourorganization}).Choisissez

Paramètres de l’organisation.

Paramètres de l’organisation.

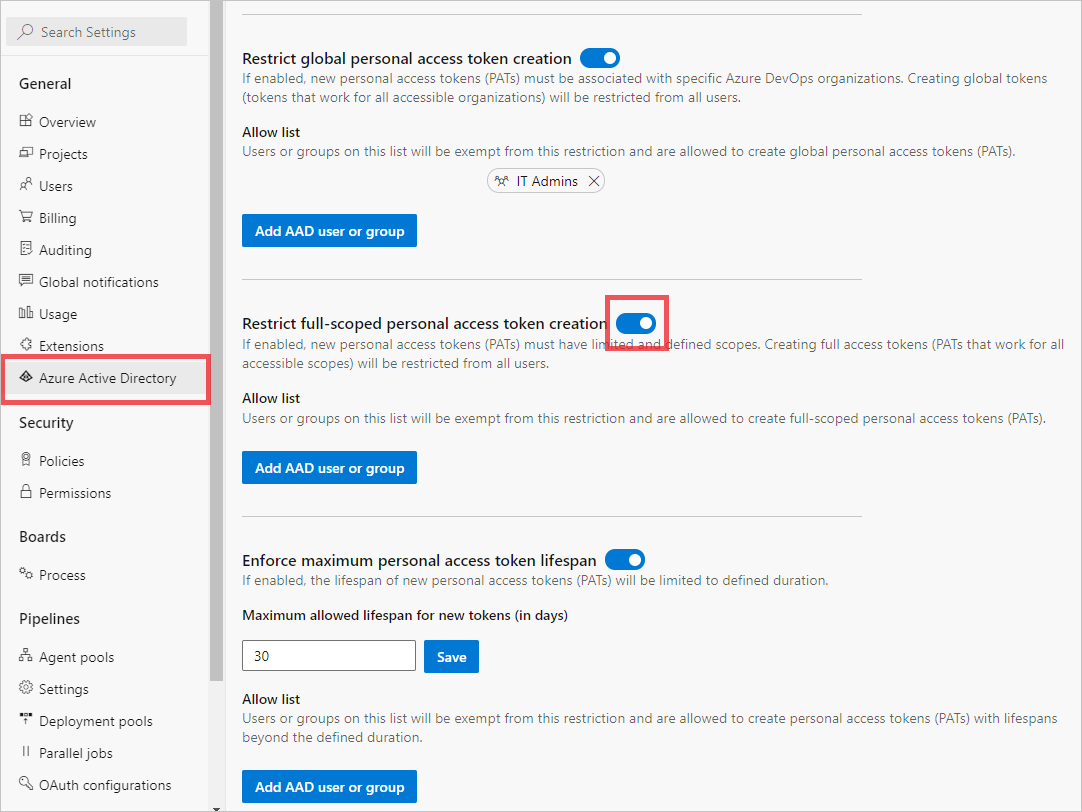

Dans l’onglet ID Microsoft Entra, recherchez la stratégie *Restreindre la création de jetons d’accès personnel à étendue complète et déplacez le bouton bascule.

Définir la durée de vie maximale des nouveaux PAT

Azure DevOps Administration istrator dans Microsoft Entra ID définit la durée de vie maximale d’un PAT. La durée de vie maximale des nouveaux jetons peut être spécifiée en nombre de jours. Par défaut, cette stratégie est désactivée.

Connectez-vous à votre organization (

https://dev.azure.com/{yourorganization}).Choisissez

Paramètres de l’organisation.

Paramètres de l’organisation.

Dans l’onglet ID Microsoft Entra, recherchez la stratégie de durée de vie maximale des jetons d’accès personnel et déplacez le bouton bascule.

Entrez le nombre maximal de jours, puis sélectionnez Enregistrer.

Ajouter des utilisateurs ou des groupes Microsoft Entra à la liste verte

Avertissement

Nous vous recommandons d’utiliser des groupes avec vos listes d’autorisation de stratégie de locataire. Si vous utilisez un utilisateur nommé, n’oubliez pas qu’une référence à l’identité de l’utilisateur nommé résidera dans les États-Unis, en Europe (UE) et en Asie Sud-Est (Singapour).

Les utilisateurs ou groupes de la liste verte sont exemptés des restrictions et des mises en œuvre créées par ces stratégies lorsqu’elles sont activées. Sélectionnez Ajouter un utilisateur ou un groupe Microsoft Entra pour ajouter l’utilisateur ou le groupe à la liste, puis sélectionnez Ajouter. Chaque stratégie a sa propre liste d’autorisation. Si un utilisateur figure sur la liste verte pour une stratégie, toutes les autres stratégies activées s’appliquent toujours. En d’autres termes, si vous souhaitez qu’un utilisateur soit exempté de toutes les stratégies, vous devez l’ajouter à chaque liste verte.

Révoquer automatiquement les PAT divulgués

Azure DevOps Administration istrator dans Microsoft Entra ID peut gérer la stratégie qui révoque automatiquement les paT divulguées. Cette stratégie s’applique à tous les PAT au sein de toutes les organisations liées à votre locataire Microsoft Entra. Par défaut, cette stratégie est définie sur activé. Si les PAT Azure DevOps sont archivés dans des dépôts GitHub publics, ils sont automatiquement révoqués.

Avertissement

Si vous désactivez cette stratégie, tous les PAT qui sont archivés dans les dépôts GitHub publics resteront et pourraient compromettre vos organization et données Azure DevOps, ce qui expose vos applications et services à des risques importants. Une fois la stratégie désactivée et la fonctionnalité désactivée, vous recevez toujours une notification par e-mail lorsque nous trouvons votre PAT divulgué, mais nous ne la révoquez pas.

Désactiver la révocation automatique des PAT divulgués

Connectez-vous à votre organization (

https://dev.azure.com/{yourorganization}).Choisissez

Paramètres de l’organisation.

Paramètres de l’organisation.

Dans l’onglet ID Microsoft Entra, recherchez la stratégie de jetons d’accès personnels divulguées automatiquement et déplacez le bouton bascule vers désactivé.

La stratégie est désactivée et tous les PAT qui sont archivés dans les dépôts GitHub publics restent.

Étapes suivantes

Articles connexes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour