Améliorations de la sécurité de l’API REST Azure Pipelines

Avec cette mise à jour, nous avons amélioré la sécurité de l’API REST Azure Pipelines pour les pipelines de build classiques. À présent, l’étendue d’autorisation du travail de génération est Project, par défaut au lieu de Collection de projets.

Pour plus d’informations, consultez les notes de publication.

Azure Pipelines

- Améliorations de la sécurité de l’API REST pipelines

- Utiliser des URL de proxy pour l’intégration de GitHub Enterprise

- Améliorations des builds planifiées

- Mises à jour à l’événement de hook de service « État de l’étape d’exécution modifié »

- Modification de l’étendue par défaut des jetons d’accès dans les pipelines de build classiques

- Prise en charge d’Azure Pipelines pour la version san diego de ServiceNow

- Annonce de la mise hors service de l’image Windows 2016

- Annonce de la dépréciation des images macOS 10.15 Catalina (mise à jour)

Azure Artifacts

Azure Pipelines

Prise en charge d’Azure Pipelines pour la version san diego de ServiceNow

Azure Pipelines a une intégration existante à ServiceNow. L’intégration s’appuie sur une application dans ServiceNow et une extension dans Azure DevOps. Nous avons maintenant mis à jour l’application pour qu’elle fonctionne avec la version San Diego de ServiceNow. Pour garantir le fonctionnement de cette intégration, effectuez une mise à niveau vers la nouvelle version de l’application (4.205.2) à partir du magasin ServiceNow.

Pour plus d’informations, consultez la documentation Intégrer à ServiceNow Change Management.

Améliorations de la sécurité de l’API REST pipelines

La majorité des API REST dans Azure DevOps utilisent des jetons PAT délimités. Toutefois, certains d’entre eux nécessitent des jetons PAT entièrement étendus. En d’autres termes, vous devez créer un jeton PAT en sélectionnant « Accès total » pour utiliser certaines de ces API. Ces jetons présentent un risque de sécurité, car ils peuvent être utilisés pour appeler n’importe quelle API REST. Nous avons apporté des améliorations dans Azure DevOps pour supprimer le besoin de jetons entièrement étendus en incorporant chaque API REST dans une étendue spécifique. Dans le cadre de cet effort, l’API REST pour mettre à jour les autorisations de pipeline pour une ressource nécessite désormais une étendue spécifique. L’étendue dépend du type de ressource autorisé à être utilisée :

Code (read, write, and manage)pour les ressources de typerepositoryAgent Pools (read, manage)ouEnvironment (read, manage)pour les ressources de typequeueetagentpoolSecure Files (read, create, and manage)pour les ressources de typesecurefileVariable Groups (read, create and manage)pour les ressources de typevariablegroupService Endpoints (read, query and manage)pour les ressources de typeendpointEnvironment (read, manage)pour les ressources de typeenvironment

Pour modifier en bloc les autorisations de pipelines, vous aurez toujours besoin d’un jeton PAT entièrement étendu. Pour en savoir plus sur la mise à jour des autorisations de pipeline pour les ressources, consultez la documentation Autorisations de pipeline - Mettre à jour les autorisations de pipeline pour les ressources .

Utiliser des URL de proxy pour l’intégration de GitHub Enterprise

Azure Pipelines s’intègre aux serveurs GitHub Enterprise locaux pour exécuter l’intégration continue et les builds de tirage. Dans certains cas, GitHub Enterprise Server se trouve derrière un pare-feu et nécessite que le trafic soit acheminé via un serveur proxy. Pour prendre en charge ce scénario, les connexions de service GitHub Enterprise Server dans Azure DevOps vous permettent de configurer une URL proxy. Auparavant, le trafic d’Azure DevOps n’était pas acheminé via cette URL de proxy. Avec cette mise à jour, nous nous assurons que nous acheminons le trafic suivant à partir d’Azure Pipelines pour passer par l’URL du proxy :

- Obtenir des branches

- Obtenir des informations de demande de tirage

- Status de génération de rapports

Améliorations des builds planifiées

Nous avons résolu un problème qui entraînait l’endommagement des informations de planification d’un pipeline et le non-chargement du pipeline. Cela s’est produit, par exemple, lorsque le nom de la branche a dépassé un certain nombre de caractères.

Annonce de la mise hors service de l’image Windows 2016

Azure Pipelines supprime l’image Windows 2016 (vs2017-win2016) de nos pools hébergés le 31 juillet. Pour en savoir plus sur l’identification des pipelines à l’aide d’images dépréciées, y compris Windows 2016, case activée notre billet de blog Dépréciation des images de pipelines hébergés.

Annonce de la dépréciation des images macOS 10.15 Catalina (mise à jour)

Azure Pipelines déprécie les images macOS 10.15 Catalina (macOS-1015) sur nos pools hébergés. Cette image sera retirée le 30 septembre. Vous pouvez commencer à voir des temps de file d’attente plus longs.

Pour vous aider à mieux identifier les pipelines qui utilisent l’image macOS-1015, nous prévoyons des brownouts. Les travaux échouent pendant une période d’abandon.

- Les messages d’avertissement s’affichent sur les exécutions de pipeline à l’aide de l’image macOS-1015

- Un script est disponible pour vous aider à trouver des pipelines à l’aide d’images dépréciées, y compris macOS-1015

- Nous programmons de courts « brownouts ». Toutes les exécutions macOS-1015 échouent pendant la période d’abandon. Par conséquent, il est recommandé de migrer vos pipelines avant les brownouts.

Planification brownout (mise à jour)

- 7 octobre, 10:00 UTC - Octobre 7, 16:00 UTC

- 14 octobre, 12:00 UTC - Octobre 14, 18:00 UTC

- 21 octobre, 14:00 UTC - 21 octobre, 20:00 UTC

- 28 octobre, 16:00 UTC - 28 octobre, 22:00 UTC

- 4 novembre, 22:00 UTC - Novembre 5, 04:00 UTC

- 11 novembre, 04:00 UTC - 11 novembre, 10:00 UTC

- 18 novembre, 06:00 UTC - 18 novembre, 12:00 UTC

- 25 novembre, 08:00 UTC - 25 novembre, 14:00 UTC

Mises à jour à l’événement de hook de service « État de l’étape d’exécution modifié »

Les hooks de service vous permettent d’exécuter des tâches sur d’autres services lorsque des événements se produisent dans votre projet dans Azure DevOps. L’état de l’étape d’exécution modifié est l’un de ces événements. L’événement Run stage changed state doit contenir des informations sur l’exécution, notamment le nom du pipeline et l’état de l’exécution globale. Auparavant, il contenait uniquement des informations sur l’ID et le nom de l’exécution. Avec cette mise à jour, nous avons apporté des modifications à l’événement pour inclure les informations manquantes.

Modification de l’étendue par défaut des jetons d’accès dans les pipelines de build classiques

Pour améliorer la sécurité des pipelines de build classiques, lors de la création d’un nouveau pipeline, l’étendue d’autorisation du travail de build est Project, par défaut. Jusqu’à présent, il s’agit d’une collection de projets. En savoir plus sur les jetons d’accès aux travaux. Cette modification n’a aucun impact sur les pipelines existants. Elle a uniquement un impact sur les nouveaux pipelines de build classiques que vous créez à partir de ce point.

Azure Artifacts

Autorisations de flux par défaut mises à jour

Les comptes du service de génération de collection de projets auront désormais le rôle Collaborateur par défaut lorsqu’un nouveau flux Azure Artifacts d’étendue organization est créé, au lieu du rôle Contributeur actuel.

Étapes suivantes

Notes

Ces fonctionnalités seront déployées au cours des deux à trois prochaines semaines.

Accédez à Azure DevOps et jetez un coup d’œil.

Comment fournir des commentaires

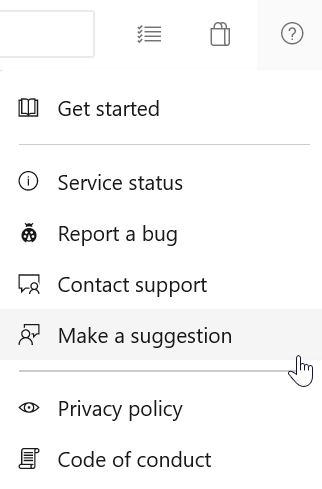

Nous aimerions savoir ce que vous pensez de ces fonctionnalités. Utilisez le menu d’aide pour signaler un problème ou fournir une suggestion.

Vous pouvez également obtenir des conseils et répondre à vos questions par la communauté sur Stack Overflow.

Merci,

Vijay Machiraju

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour