Améliorations apportées aux fonctionnalités d’analyse des secrets et au nouveau hub de carte activé par défaut

Nous sommes heureux d’annoncer que nous déployons une vue d’ensemble de la sécurité, un seul volet d’affichage en verre pour vos alertes et activation avancées de sécurité, et nous avons également amélioré nos fonctionnalités d’analyse des secrets en ajoutant d’autres modèles de partenaires dans GitHub Advanced Security ! Cela augmentera considérablement les capacités de détection de notre fonctionnalité d’analyse secrète, fournissant un environnement plus sécurisé pour vos projets.

Avec cette mise à jour, nous sommes proches de rendre New Boards Hub votre expérience par défaut ! Il introduit une conception mise à jour, de meilleures performances et une accessibilité améliorée. En outre, nous prévisualisons deux nouvelles fonctionnalités dans boards : les liens AB# sur les demandes de tirage GitHub et une recherche de référentiel GitHub plus fiable, supprimant ainsi le risque d’expirations.

Pour plus d’informations, consultez les notes de publication.

GitHub Advanced Security pour Azure DevOps

- Vue d’ensemble des risques et de la couverture de la sécurité

- Ensemble développé de détections d’analyse des secrets

- L’analyse secrète détecte désormais les modèles non fournisseurs

Azure Boards

- New Boards Hub activé par défaut

- Ajouter un lien vers la validation GitHub ou la demande de tirage (pull request) est généralement disponible

- Liens AB# sur les demandes de tirage GitHub (préversion)

- Connecter aux améliorations apportées à la recherche de référentiel GitHub (préversion)

Azure Pipelines

- Modifier l’autorisation de configuration de build de file d’attente

- TFX vérifie si une tâche utilise un exécuteur de nœud de fin de vie

GitHub Advanced Security pour Azure DevOps

Vue d’ensemble des risques et de la couverture de la sécurité

Vous pouvez maintenant voir une vue à l’échelle de l’organisation de vos référentiels et leurs alertes Advanced Security et l’état d’activation de la sécurité avancée de tous les référentiels de votre organisation.

La fonctionnalité de vue d’ensemble de la sécurité avancée est disponible en accédant à la vue d’ensemble de la sécurité des paramètres > de l’organisation. Pour plus d’informations, consultez Vue d’ensemble de la sécurité sur GitHub Advanced Security pour Azure DevOps.

Ensemble développé de détections d’analyse des secrets

Nous développons l’ensemble des modèles partenaires qui peuvent être détectés avec l’analyse secrète. Cette extension apporte de nombreux modèles de confiance élevés pour les nouveaux types de jetons. Ces nouveaux modèles incluent un grand nombre de fournisseurs de ressources Azure et d’autres fournisseurs SaaS via le programme partenaire d’analyse des secrets GitHub Advanced Security.

Pour plus d’informations sur les types de modèles de partenaires détectés par GitHub Advanced Security Secret Scan, consultez alertes d’analyse des secrets pour GitHub Advanced Security pour Azure DevOps.

L’analyse secrète détecte désormais les modèles non fournisseurs

L’analyse des secrets détecte désormais de nombreux modèles non fournisseurs, notamment :

- En-têtes d’authentification HTTP

- Chaînes de connexion MongoDB

- MySQL/Postgres/SQL Server chaîne de connexion s

- Clés privées OpenSSH

- Clés privées RSA

Remarque

La détection des modèles non fournisseurs est actuellement en préversion et susceptible de changer.

La détection de ces modèles est activée pour tous les référentiels activés par GitHub Advanced Security dans Azure DevOps. Les secrets résultants apparaissent dans un nouveau filtre distinct dans la liste d’alertes d’analyse des secrets appelée « Confiance ».

Pour plus d’informations sur les types de modèles détectés par GitHub Advanced Security Secret Scan, consultez alertes d’analyse des secrets pour GitHub Advanced Security pour Azure DevOps.

Azure Boards

New Boards Hub activé par défaut

Si vous avez suivi la progression du New Boards Hub, vous savez probablement que la préversion a été active depuis un certain temps. En fait, nous avons officiellement annoncé la préversion du New Boards Hub il y a un peu plus de deux ans.

Aujourd’hui, nous sommes heureux d’annoncer la dernière étape de notre voyage. Nous commençons le processus de création de New Boards Hub comme expérience par défaut pour tous nos clients. Cela se produit en deux vagues, avec le premier à partir du milieu d’avril. Le processus de déploiement de chaque vague s’étend plusieurs semaines, car nous déployons progressivement sur un ensemble différent de clients tous les autres jours.

Pour plus d’informations, consultez notre dernier billet de blog ici.

Ajouter un lien vers la validation GitHub ou la demande de tirage (pull request) est généralement disponible

Après plusieurs semaines en préversion, nous sommes heureux d’annoncer une expérience améliorée pour lier des éléments de travail à GitHub. Recherchez et sélectionnez le référentiel souhaité, puis explorez-le pour rechercher et lier à la demande ou à la validation de tirage spécifique. Il n’est plus nécessaire de modifier plusieurs fenêtres et de copier-coller (même si vous avez toujours cette option).

Remarque

Cette fonctionnalité est disponible uniquement dans la préversion du New Boards Hub.

Liens AB# sur les demandes de tirage GitHub (préversion)

Dans le cadre de nos améliorations continues apportées à l’intégration d’Azure Boards + GitHub, nous prévisualisons une fonctionnalité qui améliore l’expérience avec les liens AB#. Avec cette mise à jour, vos liens AB# s’affichent désormais directement dans la section Développement de la demande de tirage GitHub. Cela signifie que vous pouvez afficher les éléments de travail liés sans avoir à parcourir la description ou les commentaires, ce qui facilite l’accès à ces liens AB#.

Ces liens ne seront disponibles que lorsque vous utilisez AB# dans la description de la demande de tirage. Ils ne s’affichent pas si vous liez directement à partir de la demande de tirage à partir de l’élément de travail. La suppression du lien AB# de la description le supprime également du contrôle développement.

Si vous souhaitez participer à la préversion, contactez-nous directement par e-mail. Veillez à inclure le nom de votre organisation GitHub (github.com/{nom de l’organisation}).

Connecter aux améliorations apportées à la recherche de référentiel GitHub (préversion)

Auparavant, la connexion d’un projet Azure DevOps à une organisation GitHub avec des milliers de référentiels était difficile. Les clients avec ce grand nombre de référentiels GitHub peuvent rencontrer des erreurs de délai d’attente ou des temps d’attente longs. Aujourd’hui, nous annonçons une préversion qui débloque les grandes organisations GitHub. Vous pouvez désormais rechercher et sélectionner des milliers de référentiels sans risque de problèmes de délai d’expiration.

Nous sommes heureux d’activer cette fonctionnalité à la demande. Si vous êtes intéressé, envoyez-nous votre nom d’organisation Azure DevOps (dev.azure.com/{organisation}).

Azure Pipelines

Modifier l’autorisation de configuration de build de file d’attente

Pour vous aider à améliorer la posture de sécurité de vos pipelines, nous ajoutons une nouvelle autorisation de pipeline nommée Modifier la configuration de build de file d’attente qui contrôle les valeurs des variables définies au moment de la file d’attente et des paramètres d’exécution de texte libre.

Les variables définies au moment de la file d’attente et les paramètres vous permettent d’écrire des pipelines YAML configurables. Malheureusement, ils introduisent également la possibilité d’exécuter des entrées utilisateur. La nouvelle autorisation atténue ce risque.

Les utilisateurs disposant uniquement d’une autorisation de génération de file d’attente sont en mesure de mettre en file d’attente les builds et de modifier les valeurs des paramètres d’exécution qui ont un ensemble prédéfini de valeurs. Autrement dit, ils peuvent choisir des valeurs pour les paramètres de type boolean, number ou ils ont la values propriété définie.

Si un paramètre peut contenir du texte libre, par exemple, est de type object, seuls les utilisateurs disposant de l’autorisation Modifier la configuration de build de file d’attente peuvent le définir.

Considérez un pipeline avec les paramètres suivants définis :

parameters:

- name: Configuration

type: string

values:

- release

- debug

default: debug

- name: UseNewDeploymentMethod

type: boolean

default: false

- name: AzureSKU

type: object

default:

WUS1: Standard D2lds v5

WUS2: Standard D2lds v5

WUS3: Standard D2lds v5

Si un utilisateur qui met en file d’attente une exécution dispose uniquement de l’autorisation de génération file d’attente. Lorsqu’ils filent d’attente le pipeline, ils peuvent uniquement spécifier les valeurs des paramètres et UseNewDeploymentMethod des Configuration paramètres. Ils ne pourront pas spécifier la valeur du AzureSKU paramètre.

La modification des variables marquées comme étant définies au moment de la file d’attente nécessite également l’autorisation Modifier la configuration de build de la file d’attente. Sinon, il n’est pas possible de modifier la valeur de la variable.

Pour vous assurer que la nouvelle autorisation n’interfère pas avec vos charges de travail quotidiennes, toutes les personnes disposant d’une autorisation de génération de file d’attente reçoivent l’autorisation Modifier la configuration de build de la file d’attente. Ensuite, vous pouvez supprimer cette autorisation si nécessaire.

TFX vérifie si une tâche utilise un exécuteur de nœud de fin de vie

Les auteurs de tâches utilisent TFX pour publier des extensions. TFX a été mis à jour pour effectuer des validations sur d’autres versions de l’exécuteur de nœud.

Les extensions qui contiennent des tâches à l’aide d’une version d’exécuteur de nœud qui est en fin de vie (EOL) (jusqu’à nœud 16) verront cet avertissement :

TaskName <> dépend d’un exécuteur de tâches qui est de fin de vie et qui est supprimé à l’avenir. Les auteurs doivent consulter les conseils de mise à niveau des nœuds : https://aka.ms/node-runner-guidance

Étapes suivantes

Notes

Ces fonctionnalités seront déployées au cours des deux à trois prochaines semaines.

Accédez à Azure DevOps et jetez un coup d’œil.

Comment fournir des commentaires

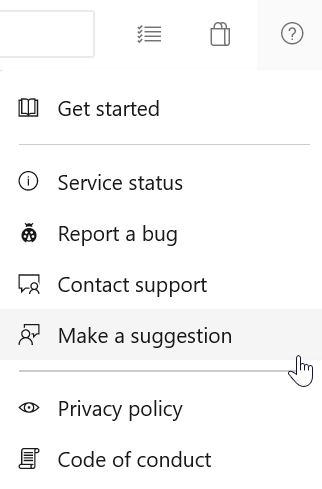

Nous aimerions savoir ce que vous pensez de ces fonctionnalités. Utilisez le menu Aide pour signaler un problème ou faire une suggestion.

Vous pouvez également obtenir des conseils et répondre à vos questions par la communauté sur Stack Overflow.

Merci,

Dan Hellem

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour