Afficher les résultats de l’analyse du code des fournisseurs tiers dans Azure DevOps

À mesure que nous continuons notre intégration à GitHub Advanced Security, nous sommes heureux d’annoncer que vous pouvez désormais tirer parti de la tâche de publication (AdvancedSecurity-Publish@1) pour importer des résultats de sécurité provenant de fournisseurs tiers dans le hub d’alertes d’analyse du code de sécurité avancée !

Pour plus d’informations, consultez les notes de publication.

Général

GitHub Advanced Security pour Azure DevOps

- Vue d’ensemble des risques de sécurité : liens vers les alertes de référentiel

- Tâche de publication pour l’intégration à des fournisseurs tiers

Azure Pipelines

- préversion macOS-14 Sonoma et mise hors service macOS-11

- Nœud 10 supprimé des packages d’agent pipelines-*

Général

Améliorer les résultats de recherche avec des préfixes et des sous-chaînes génériques carte

Nous sommes heureux d’annoncer notre nouvelle fonctionnalité de recherche, qui prend désormais en charge le caractère générique carte en tant que recherches de préfixe et de sous-chaîne entre le code, les éléments de travail, le wiki et les packages. En ajoutant un caractère générique carte au début et à la fin de votre terme de recherche, vous pouvez trouver toutes les chaînes pertinentes qui contiennent votre terme. Par exemple, la saisie de « Test » dans la zone de recherche génère des résultats tels que « mytestclass », « improvecodewithtest » et « test_wikiarticle ». Cette fonctionnalité est déployée au cours des prochaines semaines.

GitHub Advanced Security pour Azure DevOps

Vue d’ensemble des risques de sécurité : liens vers les alertes de référentiel

La page des risques de sécurité de vue d’ensemble de la sécurité est désormais directement liée à la page des alertes avancées de sécurité de chaque référentiel. À l’instar de la page de couverture, pour un référentiel particulier, pointez sur la ligne et cliquez sur l’icône située à droite de la ligne pour accéder directement à la page des alertes.

Tâche de publication pour l’intégration à des fournisseurs tiers

La tâche AdvancedSecurity-Publish@1 vous permet de récupérer facilement les résultats des fournisseurs tiers, en améliorant l’intégration à la sécurité avancée GitHub pour AzureDevOps. Ces fournisseurs peuvent inclure des tâches de pipeline d’analyse de sécurité open source et commerciale qui génèrent des résultats au format SARIF conforme. En tirant parti de cela, vous pouvez désormais afficher les résultats dans le hub d’alertes d’analyse avancée du code de sécurité, en fournissant une vue unifiée des alertes de sécurité du code à partir des outils d’analyse actuellement pris en charge directement dans Azure DevOps. Cette intégration prend en charge SARIF 2.1, vous offrant une vue d’ensemble complète de leur posture de sécurité.

Pour obtenir des instructions détaillées sur la configuration de l’analyse du code dans GitHub Advanced Security avec Azure DevOps, consultez Configurer l’analyse du code.

Azure Pipelines

préversion macOS-14 Sonoma et mise hors service macOS-11

L’image macOS-14 est désormais disponible en préversion pour les agents hébergés par Azure Pipelines. Pour utiliser cette image, mettez à jour votre fichier YAML pour inclure vmImage:'macos-14':

- job: macOS14

pool:

vmImage: 'macOS-14'

steps:

- bash: |

echo Hello from macOS Sonoma Preview

sw_vers

Pour les logiciels installés sur macOS-14, consultez la configuration de l’image.

L’image macOS-12 sera toujours utilisée lors de la spécification macOS-latest. Une fois macOS-14 la disponibilité générale, macOS-latest migrera directement vers macOS-14. L’étiquette macOS-latest ignore macOS-13.

L’image macOS-11 est déconseillée et sera mise hors service en juin 2024.

Nœud 10 supprimé des packages d’agent pipelines-*

Nos agents prennent en charge les tâches implémentées dans PowerShell ou Node. L’agent est fourni avec plusieurs versions de Node qui répondent à différentes exigences de tâche.

À mesure que de nouvelles versions de Node sont publiées, les tâches sont mises à jour pour utiliser ces versions plus récentes de Node. Les runtimes requis sont inclus avec l’agent.

Toutefois, à mesure que les nœuds plus anciens quittent leur fenêtre de maintenance, certaines tâches de pipelines peuvent toujours dépendre d’eux. Azure DevOps met à jour les tâches prises en charge vers une version node qui est toujours prise en charge, bien que les tâches tierces puissent nécessiter l’exécution d’anciennes versions.

Pour gérer cela, nous avons deux packages d’agents de pipeline :

| Packages | Versions de nœud | Description |

|---|---|---|

vsts-agent-* |

6, 10, 16, 20 | Inclut toutes les versions de Nœud qui peuvent être utilisées en tant que gestionnaire d’exécution de tâches |

pipelines-agents-* |

16, 20 | Inclut uniquement les versions récentes de Node. L’objectif de ces packages est de ne pas inclure de version de fin de vie de Node. |

Si vous souhaitez exécuter une tâche qui nécessite le gestionnaire d’exécution Node 10 sur un agent qui n’a pas de nœud 10 groupé, vous pouvez installer le gestionnaire d’exécution en insérant la tâche NodeTaskRunnerInstaller@0 dans votre pipeline :

steps:

- task: NodeTaskRunnerInstaller@0

inputs:

runnerVersion: 10

Étapes suivantes

Notes

Ces fonctionnalités seront déployées au cours des deux à trois prochaines semaines.

Accédez à Azure DevOps et jetez un coup d’œil.

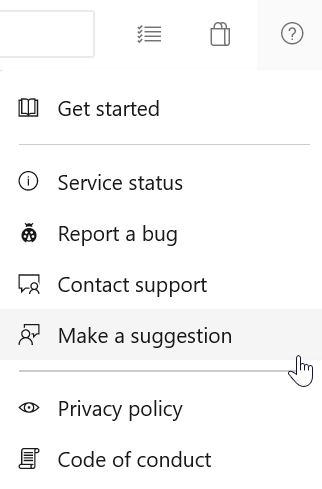

Comment fournir des commentaires

Nous aimerions savoir ce que vous pensez de ces fonctionnalités. Utilisez le menu Aide pour signaler un problème ou faire une suggestion.

Vous pouvez également obtenir des conseils et répondre à vos questions par la communauté sur Stack Overflow.

Merci,

Silviu Andrica

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour