Forum aux questions sur Azure Protection des données (AIP)

Remarque

Recherchez-vous Microsoft Purview Information Protection, anciennement Microsoft Information Protection (MIP) ?

Le complément Azure Protection des données est supprimé et remplacé par des étiquettes intégrées à vos applications et services Microsoft 365. En savoir plus sur l’état de la prise en charge d’autres composants Azure Information Protection des données.

Le nouveau client Protection des données Microsoft Purview (sans complément) est actuellement en préversion et planifié pour la disponibilité générale.

Vous avez une question sur Azure Protection des données (AIP) ou sur le service Azure Rights Management (Azure RMS) ?

Vérifiez s’il est répondu ci-dessous ou sur les pages suivantes, plus spécifiques, faq.

Que sont Microsoft Information Protection et Azure Information Protection ?

Contrairement à Azure Protection des données, Protection des données Microsoft Purview n’est pas un abonnement ou un produit que vous pouvez acheter. Au lieu de cela, il s’agit d’une infrastructure pour les produits et les fonctionnalités intégrées qui vous aident à protéger les informations sensibles de votre organisation.

Les produits de Protection des données Microsoft Purview incluent :

- Azure Information Protection

- Microsoft 365 Protection des données, comme Microsoft 365 DLP

- Protection des informations Windows

- Microsoft Defender for Cloud Apps

Les fonctionnalités de la Protection des données Microsoft Purview incluent :

- Gestion unifiée des étiquettes

- Expériences d’étiquetage des utilisateurs finaux intégrées aux applications Office

- La possibilité pour Windows de comprendre les étiquettes unifiées et d’appliquer la protection aux données

- Le kit de développement logiciel (SDK) Microsoft Information Protection

- Fonctionnalité dans Adobe Acrobat Reader pour afficher les fichiers PDF étiquetés et protégés

Pour plus d’informations, consultez les fonctionnalités de protection des informations pour protéger vos données sensibles.

Comment puis-je déterminer si mon locataire se trouve sur la plateforme d’étiquetage unifiée ?

Lorsque votre locataire se trouve sur la plateforme d’étiquetage unifié, il prend en charge les étiquettes de confidentialité qui peuvent être utilisées par les clients et les services qui prennent en charge l’étiquetage unifié. Si vous avez obtenu votre abonnement pour Azure Protection des données en juin 2019 ou version ultérieure, votre locataire est automatiquement sur la plateforme d’étiquetage unifiée et aucune autre action n’est nécessaire. Votre locataire peut également se trouver sur cette plateforme, car quelqu’un a migré vos étiquettes Azure Protection des données.

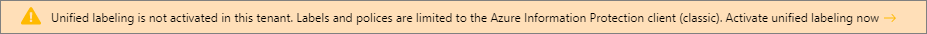

Si votre locataire n’est pas sur la plateforme d’étiquetage unifiée, vous verrez la bannière d’informations suivante dans le Portail Azure, dans les volets Azure Protection des données :

Vous pouvez également case activée en accédant à Azure Protection des données> Manage>Unified labeling et en affichant l’état d’étiquetage unifié :

| Statut | Description |

|---|---|

| Activé | Votre locataire se trouve sur la plateforme d’étiquetage unifiée. Vous pouvez créer, configurer et publier des étiquettes à partir du portail de conformité Microsoft Purview. |

| Non activé | Votre locataire n’est pas sur la plateforme d’étiquetage unifiée. Pour obtenir des instructions et des conseils sur la migration, consultez Comment migrer des étiquettes Azure Protection des données vers des étiquettes de confidentialité unifiées. |

Quelle est la différence entre Azure Information Protection et Azure Rights Management ?

Azure Protection des données (AIP) fournit la classification, l’étiquetage et la protection des documents et e-mails d’une organisation.

Le contenu est protégé à l’aide du service Azure Rights Management, qui est désormais un composant d’AIP.

Pour plus d’informations, consultez Comment AIP protège vos données et Qu’est-ce qu’Azure Rights Management ?.

Quel est le rôle de la gestion des identités pour Azure Protection des données ?

La gestion des identités est un composant important d’AIP, car les utilisateurs doivent avoir un nom d’utilisateur et un mot de passe valides pour accéder au contenu protégé.

Pour en savoir plus sur la façon dont Azure Protection des données permet de sécuriser vos données, consultez Le rôle d’Azure Protection des données dans la sécurisation des données.

Quel abonnement ai-je besoin pour Azure Protection des données et quelles fonctionnalités sont incluses ?

Pour en savoir plus sur les abonnements AIP, consultez :

- Guide de gestion des licences Microsoft 365 pour la conformité et la sécurité

- Comparaison du plan de travail moderne (téléchargement PDF)

Faut-il être administrateur général pour configurer Azure Information Protection ou puis-je déléguer à d’autres administrateurs ?

Les administrateurs généraux d’un locataire Microsoft 365 ou d’un locataire Microsoft Entra peuvent évidemment exécuter toutes les tâches d’administration pour Azure Protection des données.

Toutefois, si vous souhaitez attribuer des autorisations d’administration à d’autres utilisateurs, utilisez les rôles suivants :

- Administrateur Azure Information Protection

- Administrateur de conformité ou administrateur de données de conformité

- Administrateur de la sécurité

- Azure Rights Management Global Administration istrator et Connecter or Administration istrator

Notez également ce qui suit lors de la gestion des tâches et des rôles d’administration :

| Problème | Détails |

|---|---|

| Types de comptes pris en charge | Les comptes Microsoft ne sont pas pris en charge pour l’administration déléguée d’Azure Protection des données, même si ces comptes sont affectés à l’un des rôles d’administration répertoriés. |

| Contrôles d’intégration | Si vous avez configuré des contrôles d’intégration, cette configuration n’affecte pas la possibilité d’administrer Azure Protection des données, à l’exception du connecteur RMS. Par exemple, si vous avez configuré des contrôles d’intégration afin que la possibilité de protéger le contenu soit limitée au groupe de services informatiques, le compte utilisé pour installer et configurer le connecteur RMS doit être membre de ce groupe. |

| Suppression de la protection | Administration istrateurs ne peuvent pas supprimer automatiquement la protection des documents ou des e-mails protégés par Azure Protection des données. Seuls les utilisateurs qui sont affectés en tant que super utilisateurs peuvent supprimer la protection et uniquement lorsque la fonctionnalité super utilisateur est activée. Tout utilisateur disposant d’autorisations d’administration pour Azure Protection des données peut activer la fonctionnalité super utilisateur et affecter des utilisateurs en tant que super utilisateurs, y compris leur propre compte. Ces actions sont enregistrées dans un journal d’administration. Pour plus d’informations, consultez la section Bonnes pratiques de sécurité dans Configuration de super utilisateurs pour Azure Protection des données et les services de découverte ou la récupération de données. Conseil : si votre contenu est stocké dans SharePoint ou OneDrive, les administrateurs peuvent exécuter l’applet de commande Unlock-SensitivityLabelEncryptedFile pour supprimer à la fois l’étiquette de confidentialité et le chiffrement. Pour plus d’informations, consultez la documentation de Microsoft 365. |

| Migration vers le magasin d’étiquetage unifié | Si vous migrez vos étiquettes Azure Protection des données vers le magasin d’étiquetage unifié, veillez à lire la section suivante dans la documentation de migration des étiquettes : Administration rôlesistratifs qui prennent en charge la plateforme d’étiquetage unifiée. |

Administrateur Azure Information Protection

Ce rôle d’administrateur Microsoft Entra permet à un administrateur de configurer Azure Protection des données mais pas d’autres services.

Administration istrateurs dotés de ce rôle peuvent :

- Activer et désactiver le service de protection Azure Rights Management

- Configurer les paramètres de protection et les étiquettes

- Configurer la stratégie d’Protection des données Azure

- Exécutez toutes les applets de commande PowerShell pour le client Azure Protection des données et à partir du module AIPService

Pour affecter un utilisateur à ce rôle d’administration, consultez Affecter un utilisateur aux rôles d’administrateur dans Microsoft Entra ID.

Remarque

Ce rôle n’est pas pris en charge dans l’Portail Azure si votre locataire se trouve sur la plateforme d’étiquetage unifiée.

Administrateur de conformité ou administrateur de données de conformité

Ces rôles d’administrateur Microsoft Entra permettent aux administrateurs de :

- Configurer Azure Protection des données, notamment l’activation et la désactivation du service de protection Azure Rights Management

- Configurer les paramètres de protection et les étiquettes

- Configurer la stratégie d’Protection des données Azure

- Exécutez toutes les applets de commande PowerShell pour le client Azure Protection des données et à partir du module AIPService.

Pour affecter un utilisateur à ce rôle d’administration, consultez Affecter un utilisateur aux rôles d’administrateur dans Microsoft Entra ID.

Pour connaître les autres autorisations dont disposent un utilisateur avec ces rôles, consultez la section Rôles disponibles dans la documentation Microsoft Entra.

Remarque

Ces rôles ne prennent pas en charge le suivi et la révocation de documents pour les utilisateurs.

Administrateur de sécurité

Ce rôle d’administrateur Microsoft Entra permet aux administrateurs de configurer azure Protection des données dans le Portail Azure et certains aspects d’autres services Azure.

Administration istrateurs avec ce rôle ne peuvent pas exécuter l’un des AdministrationApplets de commande PowerShell du module AIPService, ou suivre et révoquer des documents pour les utilisateurs.

Pour affecter un utilisateur à ce rôle d’administration, consultez Affecter un utilisateur aux rôles d’administrateur dans Microsoft Entra ID.

Pour connaître les autres autorisations dont dispose un utilisateur avec ce rôle, consultez la section Rôles disponibles dans la documentation Microsoft Entra.

Azure Rights Management Global Administration istrator et Connecter or Administration istrator

Le rôle Global Administration istrator permet aux utilisateurs d’exécuter toutes les applets de commande PowerShell à partir du module AIPService sans les rendre administrateur général pour d’autres services cloud.

Le rôle Connecter or Administration istrator permet aux utilisateurs d’exécuter uniquement le connecteur Rights Management (RMS).

Ces rôles d’administration n’accordent pas d’autorisations aux console de gestion s. Le rôle Connecter or Administration istrator ne prend pas en charge le suivi et la révocation de documents pour les utilisateurs.

Pour attribuer l’un de ces rôles d’administration, utilisez l’applet de commande PowerShell AIPService, Add-AipServiceRoleBased Administration istrator.

Azure Protection des données prend-il en charge les scénarios locaux et hybrides ?

Oui. Bien qu’Azure Protection des données soit une solution basée sur le cloud, elle peut classifier, étiqueter et protéger des documents et des e-mails stockés localement, ainsi que dans le cloud.

Si vous disposez de serveurs de fichiers Exchange Server, SharePoint Server et Windows, utilisez une ou les deux méthodes suivantes :

- Déployer le connecteur Rights Management afin que ces serveurs locaux puissent utiliser le service Azure Rights Management pour protéger vos e-mails et documents

- Synchronisez et fédrez vos contrôleurs de domaine Active Directory avec Microsoft Entra ID pour une expérience d’authentification plus transparente pour les utilisateurs. Par exemple, utilisez Microsoft Entra Connecter.

Le service Azure Rights Management génère et gère automatiquement des certificats XrML en fonction des besoins, de sorte qu’il n’utilise pas d’infrastructure à clé publique locale.

Pour plus d’informations sur la façon dont Azure Rights Management utilise des certificats, consultez la procédure pas à pas de l’utilisation d’Azure RMS : première utilisation, protection du contenu, consommation de contenu.

Quels types de données Azure Protection des données classifier et protéger ?

Azure Protection des données peut classifier et protéger les e-mails et les documents, qu’ils se trouvent localement ou dans le cloud. Ces documents incluent des documents Word, des feuilles de calcul Excel, des présentations PowerPoint, des documents PDF, des fichiers texte et des fichiers image.

Pour plus d’informations, consultez les types de fichiers de liste complets pris en charge.

Remarque

Azure Protection des données ne peut pas classifier et protéger des données structurées telles que des fichiers de base de données, des éléments de calendrier, des publications Yammer, du contenu Sway et des blocs-notes OneNote.

Conseil

Power BI prend en charge la classification à l’aide d’étiquettes de confidentialité et peut appliquer la protection de ces étiquettes aux données exportées aux formats de fichiers suivants : .pdf, .xls et .ppt. Pour plus d’informations, consultez Protection des données dans Power BI.

Je vois qu’Azure Information Protection est listé en tant qu’application cloud disponible pour l’accès conditionnel ; comment cela fonctionne-t-il ?

Oui, en tant qu’offre en préversion, vous pouvez configurer l’accès conditionnel Microsoft Entra pour Azure Protection des données.

Lorsqu’un utilisateur ouvre un document protégé par Azure Protection des données, les administrateurs peuvent désormais bloquer ou accorder l’accès aux utilisateurs de leur locataire, en fonction des contrôles d’accès conditionnel standard. Exiger l’authentification multifacteur (MFA) est l’une des conditions les plus couramment demandées. Un autre est que les appareils doivent être conformes à vos stratégies Intune afin que, par exemple, les appareils mobiles répondent à vos exigences de mot de passe et qu’une version minimale du système d’exploitation, et que les ordinateurs doivent être joints à un domaine.

Pour plus d’informations et des exemples de procédures pas à pas, consultez le billet de blog suivant : Stratégies d’accès conditionnel et documents chiffrés.

Informations complémentaires :

| Rubrique | Détails |

|---|---|

| Fréquence d’évaluation | Pour les ordinateurs Windows et la préversion actuelle, les stratégies d’accès conditionnel pour Azure Protection des données sont évaluées lorsque l’environnement utilisateur est initialisé (ce processus est également appelé démarrage), puis tous les 30 jours. Pour affiner la fréquence à laquelle vos stratégies d’accès conditionnel sont évaluées, configurez la durée de vie du jeton. |

| comptes Administration istrator | Nous vous recommandons de ne pas ajouter de comptes d’administrateur à vos stratégies d’accès conditionnel, car ces comptes ne pourront pas accéder au volet Azure Protection des données dans le Portail Azure. |

| MFA et B2B Collaboration | Si vous utilisez l’authentification multifacteur dans vos stratégies d’accès conditionnel pour collaborer avec d’autres organisations (B2B), vous devez utiliser Microsoft Entra B2B Collaboration et créer des comptes invités pour les utilisateurs avec lesquels vous souhaitez partager dans l’autre organisation. |

| Invites de conditions d’utilisation | Avec la préversion de Microsoft Entra Décembre 2018, vous pouvez maintenant inviter les utilisateurs à accepter les conditions d’utilisation avant d’ouvrir un document protégé pour la première fois. |

| Applications cloud | Si vous utilisez de nombreuses applications cloud pour l’accès conditionnel, vous ne verrez peut-être pas Microsoft Protection des données Service de synchronisation et microsoft Rights Management Service affichés dans la liste à sélectionner. Dans ce cas, utilisez la zone de recherche en haut de la liste. Commencez à taper « Microsoft Protection des données Sync Service » et « Microsoft Rights Management Service » pour filtrer les applications disponibles. Fourniture d’un abonnement pris en charge ; vous verrez ensuite cette option et pourrez les sélectionner. |

Remarque

La prise en charge d’Azure Protection des données pour l’accès conditionnel est actuellement en préversion. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Azure Protection des données convient-il à mon pays ?

Les différents pays ont des exigences et des réglementations différentes. Pour vous aider à répondre à cette question pour votre organisation, consultez l’adéquation pour différents pays.

Comment Azure Protection des données-il aider avec le RGPD ?

Remarque

Si vous souhaitez afficher ou supprimer des données personnelles, consultez les instructions de Microsoft dans le Gestionnaire de conformité Microsoft Purview et dans la section RGPD du site Microsoft 365 Entreprise Conformité. Si vous recherchez des informations générales sur le RGPD, consultez la section RGPD du portail d’approbation de services.

Où puis-je trouver des informations de prise en charge pour Azure Protection des données, telles que des contrats juridiques, de conformité et des contrats sla ?

Consultez les informations de conformité et de prise en charge pour Azure Protection des données.

Comment puis-je signaler un problème ou envoyer des commentaires pour Azure Protection des données ?

Pour le support technique, utilisez vos canaux de support standard ou contactez Support Microsoft.

Nous vous invitons également à collaborer avec notre équipe d’ingénierie sur leur site Azure Protection des données Yammer.

Que dois-je faire si ma question ne se trouve pas ici ?

Tout d’abord, passez en revue les questions fréquemment posées ci-dessous, qui sont spécifiques à la classification et à l’étiquetage, ou spécifiques à la protection des données. Le service Azure Rights Management (Azure RMS) fournit la technologie de protection des données pour Azure Information Protection. Azure RMS peut être utilisé avec la classification et l’étiquetage, ou par lui-même.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour