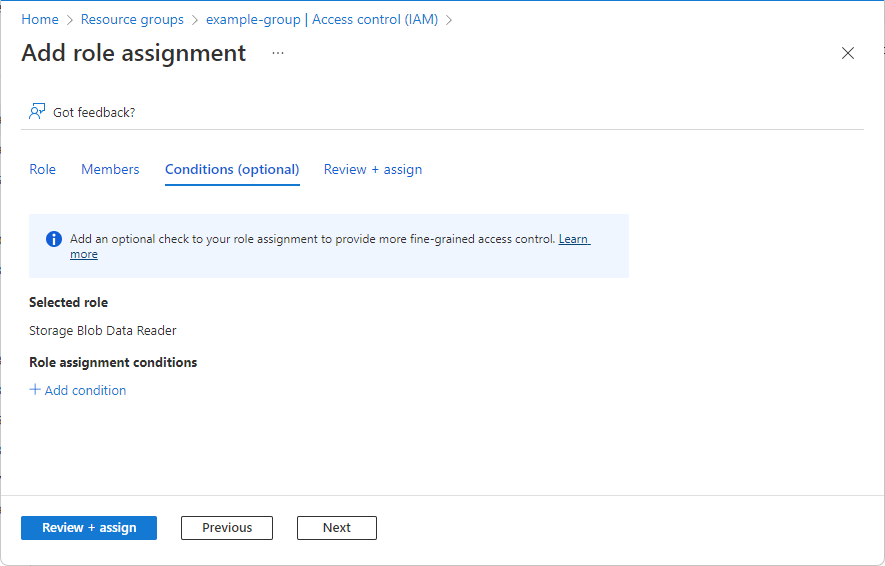

Si vous avez sélectionné un rôle qui prend en charge les conditions, un onglet Conditions s’affiche et vous avez la possibilité d’ajouter une condition à votre attribution de rôle. Une condition est une vérification supplémentaire que vous pouvez éventuellement ajouter à votre attribution de rôle pour fournir un contrôle d’accès plus précis.

L’onglet Conditions diffère selon le rôle que vous avez sélectionné.

Condition de délégué

Important

La délégation de la gestion des attributions de rôle Azure avec des conditions est actuellement en préversion.

Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

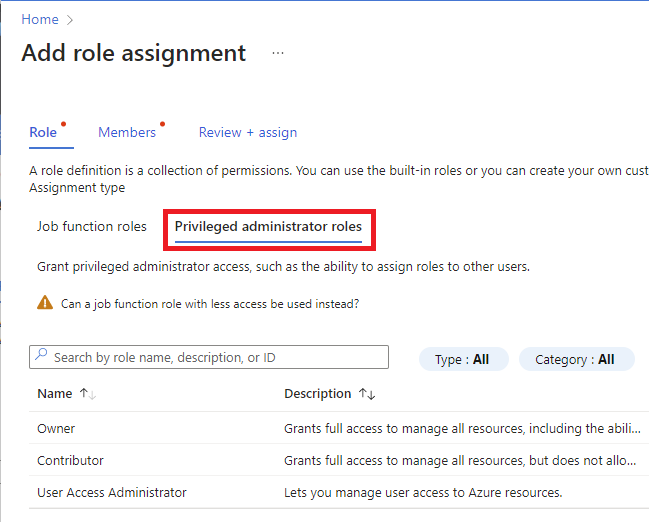

Si vous avez sélectionné un des rôles privilégiés suivants, effectuez les étapes décrites dans cette section.

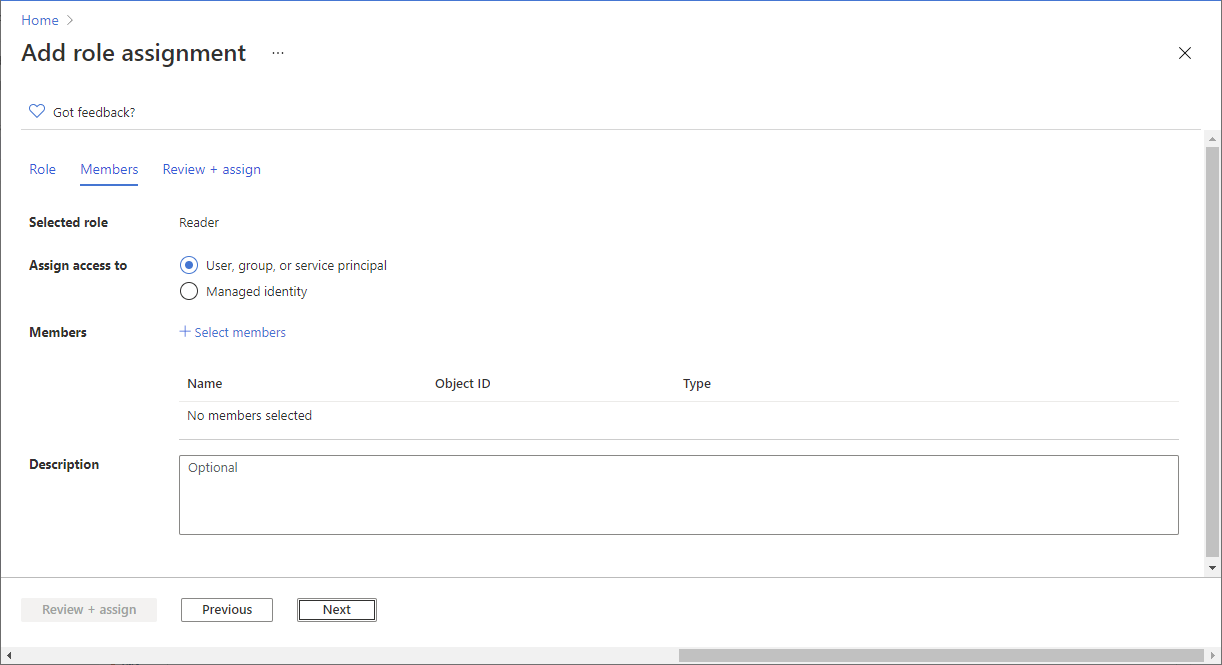

Sous l’onglet Conditions sous Ce que l’utilisateur peut faire, sélectionnez l’option Autoriser l’utilisateur à attribuer uniquement des rôles sélectionnés à des principaux sélectionnés (moins de privilèges).

Cliquez sur Sélectionner des rôles et des principaux pour ajouter une condition qui restreint les rôles et les principaux auxquels cet utilisateur peut attribuer des rôles.

Suivez les étapes décrites dans Déléguer la gestion des attributions de rôles Azure à d’autres personnes avec des conditions.

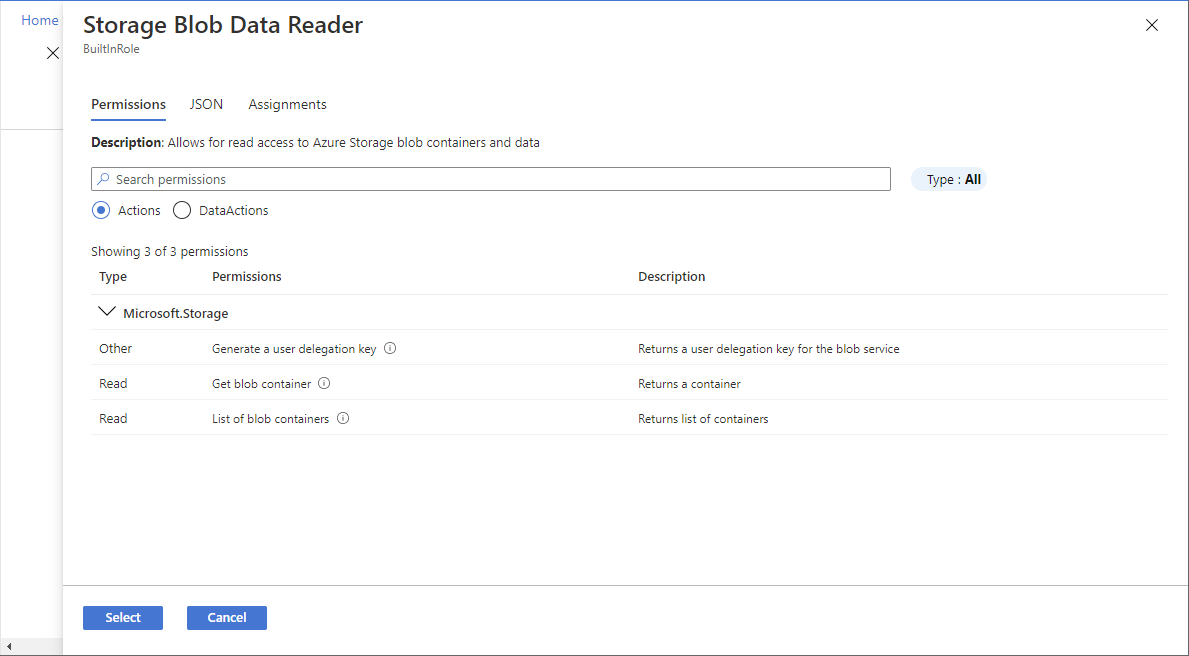

Condition de stockage

Si vous avez sélectionné l’un des rôles de stockage suivants, suivez les étapes décrites dans cette section.