Configurer un pare-feu IP pour la Recherche Azure AI

Azure AI Search prend en charge les règles IP pour l’accès entrant via un pare-feu, comme les règles IP trouvées dans un groupe de sécurité de réseau virtuel Azure. En appliquant des règles IP, vous pouvez restreindre l’accès au service à un ensemble approuvé d’appareils et de services cloud. Une règle IP autorise uniquement la requête via. L’accès aux données et aux opérations nécessite toujours que l’appelant présente un jeton d’autorisation valide.

Vous pouvez définir des règles IP dans le portail Azure, comme décrit dans cet article, ou utiliser l’API REST de gestion, Azure PowerShell ou Azure CLI.

Remarque

Pour accéder à un service de recherche protégé par un pare-feu IP via le portail, autorisez l’accès à partir d’un client spécifique et de l’adresse IP du portail.

Prérequis

- Un service de recherche avec le niveau de base ou supérieur

Définir des plages d’adresses IP dans le portail Azure

Connectez-vous au portail Azure et accédez à la page de votre service Recherche Azure AI.

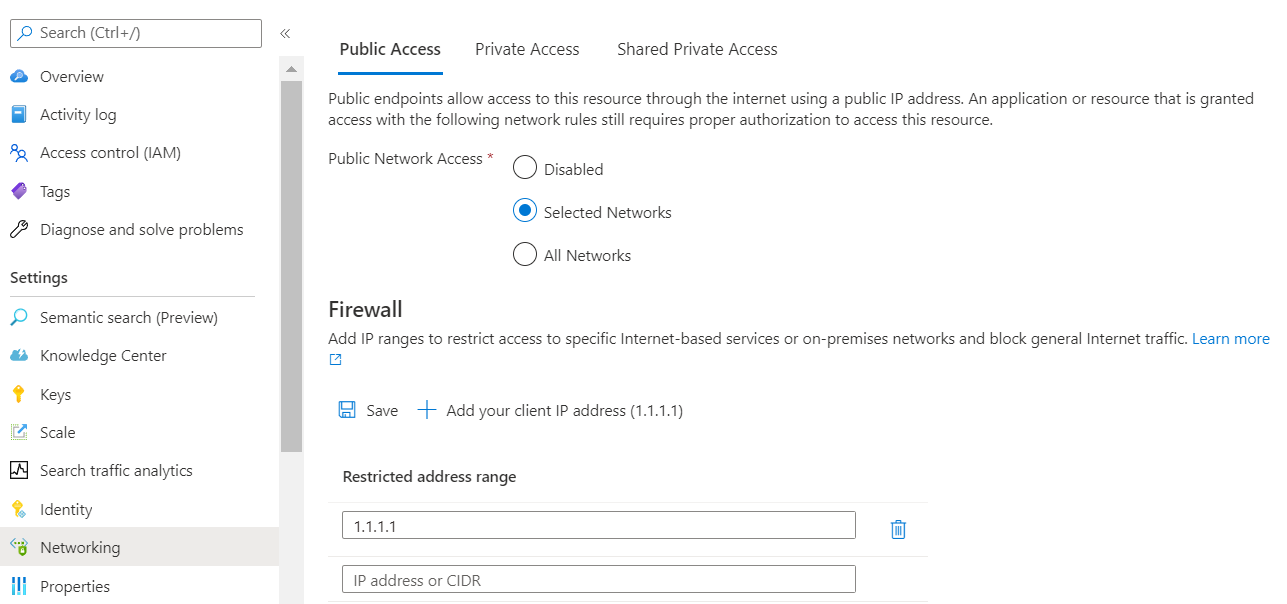

Sélectionnez Réseau dans le volet de navigation de gauche.

Définissez l’accès au réseau public sur les réseaux sélectionnés. Si votre connectivité est définie sur Désactivé, vous pouvez accéder à votre service de recherche uniquement avec un point de terminaison privé.

Le Portail Azure prend en charge les adresses IP et les plages d’adresses IP au format CIDR. Un exemple de notation CIDR est 8.8.8.0/24, qui représente les adresses IP comprises entre 8.8.8.0 et 8.8.8.255.

Sélectionnez Ajouter l’adresse IP de votre client sous Pare-feu pour créer une règle de trafic entrant pour l’adresse IP de votre système.

Ajoutez les adresses IP d’autres clients pour d’autres machines, appareils et services qui envoient des demandes à un service de recherche.

Une fois que vous avez activé la stratégie de contrôle d’accès IP pour votre service Recherche Azure AI, toutes les demandes adressées au plan de données à partir de machines ne figurant pas dans la liste des plages d’adresses IP autorisées sont rejetées.

Requêtes rejetées

Quand les demandes proviennent d’adresses IP qui ne figurent pas dans la liste autorisée, une réponse générique 403 Interdit est renvoyée sans autres informations.

Autoriser l’accès à partir de l’adresse IP du portail Azure

Lorsque des règles IP sont configurées, certaines fonctionnalités du Portail Azure sont désactivées. Vous pouvez afficher et gérer les informations de niveau de service, mais l’accès au portail aux index, aux indexeurs et à d’autres ressources de niveau supérieur est limité. Vous pouvez restaurer l’accès du portail à la gamme complète des opérations de service de recherche en autorisant l’accès à partir de l’adresse IP du portail et l’adresse IP de votre client.

Pour obtenir l’adresse IP du portail, exécutez la commande nslookup (ou ping) sur stamp2.ext.search.windows.net, qui est le domaine du gestionnaire de trafic. Pour nslookup, l’adresse IP est visible dans la partie « Réponse ne faisant pas autorité » de la réponse.

Dans l’exemple suivant, l’adresse IP que vous devez copier est 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Lorsque les services s’exécutent dans différentes régions, ils se connectent à différents gestionnaires de trafic. Quel que soit le nom de domaine, l’adresse IP renvoyée par la commande ping est la bonne à utiliser lors de la définition d’une règle de pare-feu entrante pour le Portail Azure dans votre région.

Pour le test ping, la requête expire, mais l’adresse IP est visible dans la réponse. Par exemple, dans le message "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", l’adresse IP est 52.252.175.48.

La fourniture d’adresses IP aux clients garantit que la demande n’est pas rejetée catégoriquement. Toutefois, pour permettre l’accès au contenu et aux opérations, une autorisation est également nécessaire. Utilisez l’une des méthodologies suivantes pour authentifier votre requête :

- Authentification par clé, où une clé API d’administrateur ou d’interrogation est fournie dans la requête

- Autorisation basée sur les rôles, où l’appelant est membre d’un rôle de sécurité sur un service de recherche, et où l’application inscrite présente un jeton OAuth de Microsoft Entra ID.

Étapes suivantes

Si votre application cliente est une application web statique sur Azure, découvrez comment déterminer sa plage d’adresses IP pour l’inclure dans une règle de pare-feu IP d’un service de recherche.