Organiser des abonnements en groupes d’administration et attribuer des rôles à des utilisateurs

Gérez la position de sécurité de votre organisation à grande échelle en appliquant des stratégies de sécurité à tous les abonnements Azure liés à votre locataire Microsoft Entra.

Pour avoir une visibilité sur le niveau de sécurité de tous les abonnements liés à un locataire Microsoft Entra, vous aurez besoin d’un rôle Azure avec des autorisations de lecture suffisantes sur le groupe d’administration racine.

Organiser vos abonnements dans des groupes d’administration

Vue d’ensemble des groupes d’administration

Utilisez des groupes d’administration pour gérer efficacement l’accès, les stratégies et les rapports de groupes d’abonnements, ainsi que l’ensemble du domaine Azure en exécutant des actions sur le groupe d’administration racine. Vous pouvez organiser les abonnements en groupes d’administration et y appliquer vos stratégies de gouvernance. Tous les abonnements d’un groupe d’administration héritent automatiquement des stratégies appliquées à ce groupe d’administration.

Chaque locataire Microsoft Entra reçoit un seul groupe d’administration de niveau supérieur appelé groupe d’administration racine. Ce groupe d’administration racine est intégré à la hiérarchie et contient tous les groupes d’administration et abonnements. Il permet d’appliquer des stratégies globales et des attributions de rôles Azure au niveau du répertoire.

Le groupe d’administration racine est créé automatiquement quand vous effectuez l’une des actions suivantes :

- Dans le portail Azure, sélectionnez groupes d’administration.

- Créer un groupe d’administration avec un appel d’API.

- Créer un groupe d’administration avec PowerShell. Pour des instructions sur PowerShell, consultez Créer des groupes d’administration pour gérer les ressources et l’organisation.

Les groupes d’administration ne sont pas obligatoires pour intégrer Defender pour le cloud, mais nous vous recommandons vivement d’en créer au moins un pour que le groupe d’administration racine soit créé. Une fois que le groupe est créé, tous les abonnements sous votre locataire Microsoft Entra y sont liés.

Pour une présentation détaillée des groupes d’administration, consultez l’article Organiser vos ressources avec des groupes d’administration Azure.

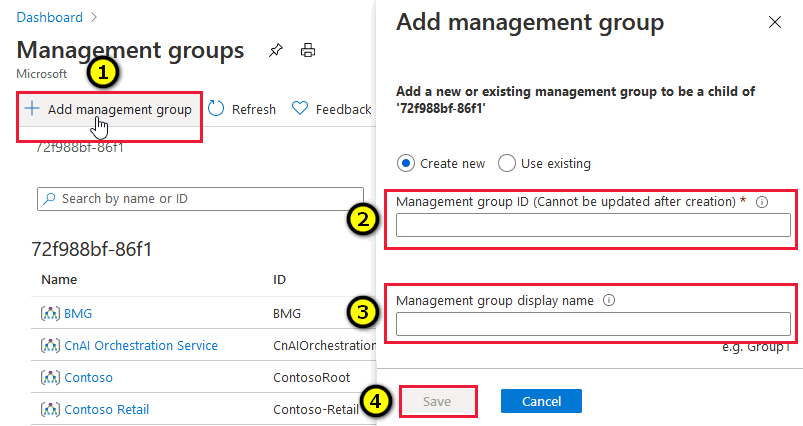

Afficher et créer des groupes d’administration dans le portail Azure

Connectez-vous au portail Azure.

Recherchez et sélectionnez Groupes d’administration.

Pour créer un groupe d’administration, sélectionnez Créer, entrez les informations appropriées, puis sélectionnez Envoyer.

L’ID du groupe d’administration est l’identificateur unique de l’annuaire utilisé pour envoyer des commandes sur ce groupe d’administration. Cet identificateur n’est pas modifiable après sa création car il est utilisé dans tout le système Azure pour identifier ce groupe.

Le champ du nom d’affichage correspond au nom qui s’affiche dans le portail Azure. Un nom d’affichage distinct est un champ facultatif lors de la création du groupe d’administration. Il peut être modifié à tout moment.

Ajouter des abonnements à un groupe d’administration

Vous pouvez ajouter des abonnements au groupe d’administration que vous avez créé.

Connectez-vous au portail Azure.

Recherchez et sélectionnez Groupes d’administration.

Sélectionner le groupe d’administration pour votre abonnement.

Lorsque la page du groupe s’ouvre, sélectionnez Abonnements.

Dans la page des abonnements, sélectionnez Ajouter, choisissez vos abonnements, puis sélectionnez Enregistrer. Répétez les étapes pour tous les abonnements concernés.

Important

Les groupes d’administration peuvent contenir à la fois des abonnements et des groupes d’administration enfants. Lorsque vous attribuez un rôle Azure à un utilisateur dans le groupe d’administration parent, l’accès est hérité par les abonnements du groupe d’administration enfant. Les stratégies définies au niveau du groupe d’administration parent sont aussi héritées par les enfants.

Attribuer des rôles Azure à d’autres utilisateurs

Attribuer des rôles Azure aux utilisateurs via le portail Azure

Connectez-vous au portail Azure.

Recherchez et sélectionnez Groupes d’administration.

Sélectionnez le groupe d’administration approprié.

Sélectionnez Contrôle d’accès (IAM) , ouvrez l’onglet Attributions de rôle, puis sélectionnez Ajouter>Ajouter une attribution de rôle.

Dans la page Ajouter une attribution de rôle, sélectionnez le rôle approprié.

Dans l’onglet Membres, sélectionnez + Sélectionner des membres et attribuez le rôle aux membres appropriés.

Dans l’onglet Passer en revue + affecter, sélectionnez Passer en revue + affecter pour affecter le rôle.

Attribuer des rôles Azure aux utilisateurs à l’aide de PowerShell

Installez Azure PowerShell.

Exécutez les commandes suivantes :

# Login to Azure as a Global Administrator user Connect-AzAccountQuand vous y êtes invité, connectez-vous avec des informations d’identification d’administrateur général.

Accordez les autorisations du rôle de lecteur en exécutant la commande suivante :

# Add Reader role to the required user on the Root Management Group # Replace "user@domian.com” with the user to grant access to New-AzRoleAssignment -SignInName "user@domain.com" -RoleDefinitionName "Reader" -Scope "/"Pour supprimer le rôle, utilisez la commande suivante :

Remove-AzRoleAssignment -SignInName "user@domain.com" -RoleDefinitionName "Reader" -Scope "/"

Supprimer l’accès élevé

Une fois les rôles Azure attribués aux utilisateurs, l’administrateur client doit se supprimer du rôle d’administrateur d’accès utilisateur.

Connectez-vous au portail Azure.

Dans la liste de navigation, sélectionnez Microsoft Entra ID, puis Propriétés.

Sous Gestion des accès aux ressources Azure, définissez le commutateur sur Non.

Pour enregistrer votre paramètre, sélectionnez Enregistrer.

Étapes suivantes

Sur cette page, vous avez appris comment organiser des abonnements en groupes d’administration et attribuer des rôles à des utilisateurs. Pour plus d’informations, consultez :