Intégrer Microsoft Sentinel et Microsoft Purview (préversion publique)

Microsoft Purview offre aux organisations une visibilité sur l’emplacement de stockage des informations sensibles, ce qui aide à prioriser les données à risque pour la protection. Pour en savoir plus, consultez la documentation sur la gouvernance des données Microsoft Purview.

Intégrez Microsoft Purview à Microsoft Sentinel pour réduire le volume élevé d’incidents et de menaces exposés dans Microsoft Sentinel et comprendre les aspects les plus importants pour commencer.

Commencez par ingérer vos journaux Microsoft Purview dans Microsoft Sentinel via un connecteur de données. Utilisez ensuite un classeur Microsoft Sentinel pour afficher des données comme les ressources analysées, les classifications trouvées et les étiquettes appliquées par Microsoft Purview. Utilisez des règles d’analyse pour créer des alertes en cas de modifications concernant la sensibilité des données.

Personnalisez le classeur Microsoft Purview et les règles d’analyse pour les adapter aux besoins de votre organisation. Combinez les journaux Microsoft Purview aux données ingérées à partir d’autres sources afin de créer des insights enrichis dans Microsoft Sentinel.

Important

La solution Microsoft Purview est en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Dans cet article, vous découvrirez comment :

- Installer la solution Microsoft Sentinel pour Microsoft Purview

- Activer votre connecteur de données Microsoft Purview

- En savoir plus sur le classeur et les règles d’analyse déployés dans votre espace de travail Microsoft Sentinel avec la solution Microsoft Purview

Prérequis

Avant de commencer, assurez-vous que vous avez intégré un espace de travail Microsoft Sentinel et Microsoft Purview, et que votre utilisateur dispose des rôles suivants :

Le rôle de propriétaire ou de contributeur d’un compte Microsoft Purview ; configurer les paramètres de diagnostic et le connecteur de données.

Un rôle Contributeur Microsoft Sentinel avec des autorisations en écriture pour activer le connecteur de données, afficher le classeur et créer des règles d’analyse.

Installer la solution Microsoft Purview

La solution Microsoft Purview est un ensemble de contenus groupés, notamment un connecteur de données, un classeur et des règles d’analyse, configurés spécifiquement pour les données Microsoft Purview.

Conseil

Les solutions Microsoft Sentinel peuvent vous aider à intégrer le contenu de sécurité Microsoft Sentinel pour un connecteur de données spécifique à l’aide d’un processus unique.

Pour installer la solution

Dans Microsoft Sentinel, sous Gestion de contenu, sélectionnez Hub de contenu, puis recherchez la solution Microsoft Purview.

En bas à droite, sélectionnez Afficher les détails, puis Créer. Sélectionnez l’abonnement, le groupe de ressources et l’espace de travail dans lesquels vous souhaitez installer la solution, puis passez en revue le connecteur de données et le contenu de sécurité associé qui sera déployé.

Lorsque vous avez terminé, sélectionnez Vérifier + créer pour installer la solution.

Pour plus d’informations, consultez À propos du contenu et des solutions Microsoft Sentinel et Découvrir et déployer de manière centralisée du contenu et des solutions prêts à l’emploi.

Commencer à ingérer des données Microsoft Purview dans Microsoft Sentinel

Configurez les paramètres de diagnostic pour que les journaux de sensibilité des données Microsoft Purview soient acheminés vers Microsoft Sentinel, puis exécutez une analyse Microsoft Purview pour commencer à ingérer vos données.

Les paramètres de diagnostic n’envoient des événements de journal qu’après l’exécution d’une analyse complète ou lorsqu’une modification est détectée au cours d’une analyse incrémentielle. Environ 10 à 15 minutes sont généralement nécessaires pour que les journaux commencent à apparaître dans Microsoft Sentinel.

Conseil

Les instructions d’activation de votre connecteur de données sont également disponibles dans Microsoft Sentinel, sur la page du connecteur de données Microsoft Purview.

Pour permettre aux journaux de sensibilité des données de circuler dans Microsoft Sentinel :

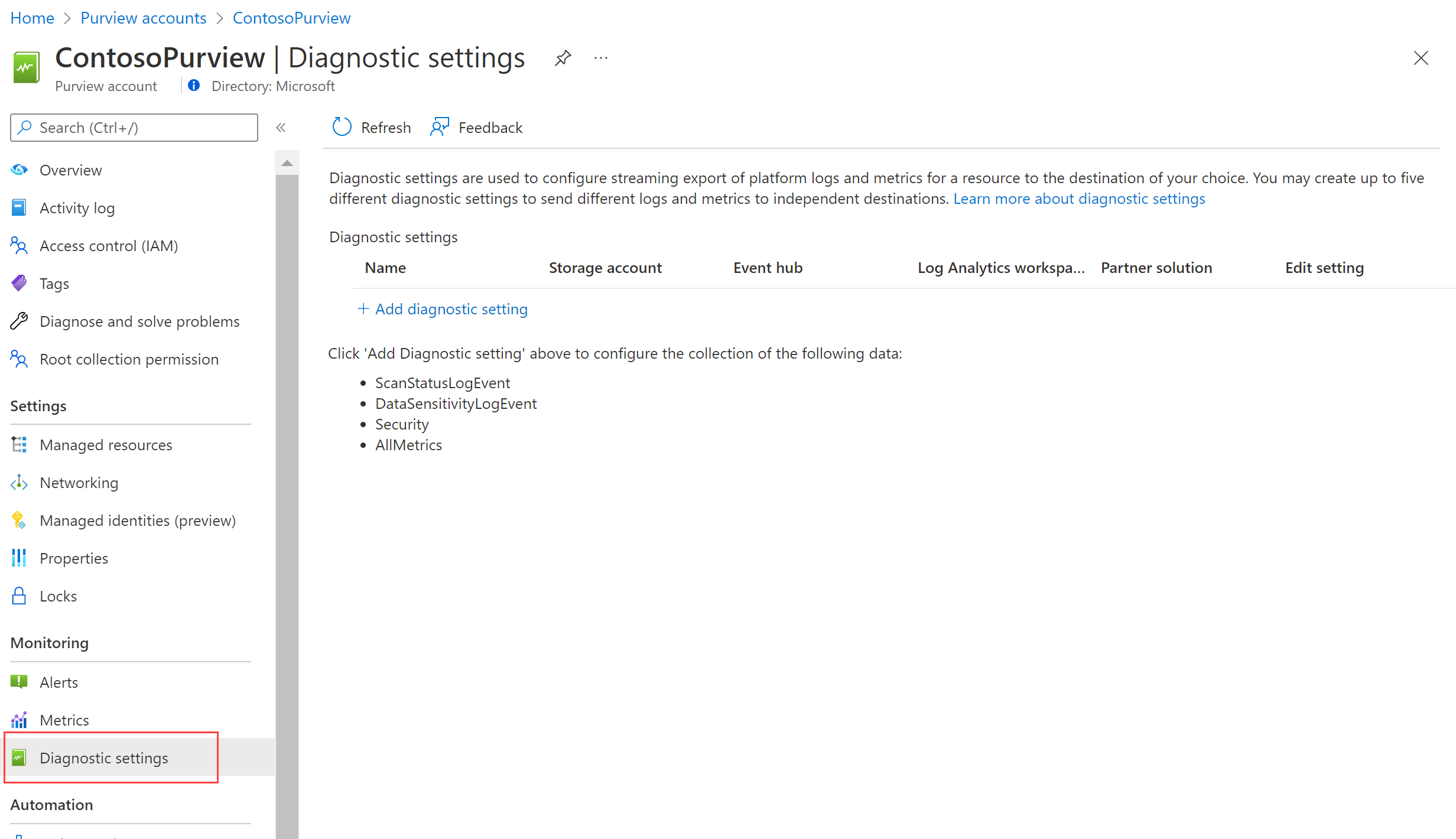

Accédez à votre compte Microsoft Purview dans le portail Azure et sélectionnez Paramètres de diagnostic.

Sélectionnez + Ajouter un paramètre de diagnostic et configurez le nouveau paramètre de manière à envoyer des journaux de Microsoft Purview vers Microsoft Sentinel :

- Entrez un nom explicite pour votre paramètre.

- Sous Journaux, sélectionnez DataSensitivityLogEvent.

- Sous Détails de la destination, sélectionnez Envoyer à l’espace de travail Log Analytics, puis sélectionnez les détails de l’abonnement et de l’espace de travail utilisés pour Microsoft Sentinel.

Sélectionnez Enregistrer.

Pour plus d’informations, reportez-vous à Connecter Microsoft Sentinel à d’autres services Microsoft à l’aide de connexions basées sur les paramètres de diagnostic.

Pour exécuter une analyse Microsoft Purview et afficher des données dans Microsoft Sentinel :

Dans Microsoft Purview, exécutez une analyse complète de vos ressources. Pour plus d’informations, consultez Gérer des sources de données dans Microsoft Purview.

Une fois vos analyses Microsoft Purview terminées, revenez au connecteur de données Microsoft Purview dans Microsoft Sentinel et vérifiez que les données ont été reçues.

Afficher les données récentes découvertes par Microsoft Purview

La solution Microsoft Purview fournit deux modèles de règle d’analyse prêts à l’emploi que vous pouvez activer, notamment une règle générique et une règle personnalisée.

- La version générique, Données sensibles découvertes au cours des dernières 24 heures, surveille la détection des classifications détectées dans l’ensemble de vos données au cours d’une analyse Microsoft Purview.

- La version personnalisée, Données sensibles découvertes au cours des dernières 24 heures - Personnalisé, surveille et génère des alertes chaque fois que la classification spécifiée, telle que le numéro de sécurité sociale, a été détectée.

Cette procédure permet de personnaliser les requêtes des règles d’analyse Microsoft Purview afin de détecter les ressources avec une classification spécifique, une étiquette de sensibilité, une région source, etc. Combinez les données générées avec d’autres données dans Microsoft Sentinel pour enrichir vos détections et alertes.

Notes

Les règles d’analyse Microsoft Sentinel sont des requêtes KQL qui déclenchent des alertes en cas de détection d’une activité suspecte. Personnalisez et regroupez vos règles pour créer des incidents que votre équipe SOC doit étudier.

Modifier les modèles de règle d’analyse Microsoft Purview

Dans Microsoft Sentinel, sous Configuration, sélectionnez Analyse>Règles actives, puis recherchez une règle nommée Données sensibles découvertes au cours des dernières 24 heures - Personnalisé.

Par défaut, les règles d’analyse créées par les solutions Microsoft Sentinel sont désactivées. Veillez à activer la règle pour votre espace de travail avant de continuer :

Sélectionnez la règle, puis, en bas à droite, sélectionnez Modifier.

Dans l’Assistant Règle d’analyse, en bas de l’onglet Général, basculez le bouton État sur Activé.

Sous l’onglet Définir la logique de la règle, modifiez la Requête de règle pour interroger les champs de données et classifications pour lesquels vous souhaitez générer des alertes. Pour plus d’informations sur ce qui peut être inclus dans votre requête, consultez :

- Les champs de données pris en charge sont les colonnes de la table PurviewDataSensitivityLogs

- Classifications prises en charge

Les requêtes mises en forme ont la syntaxe suivante :

| where {data-field} contains {specified-string}.Par exemple :

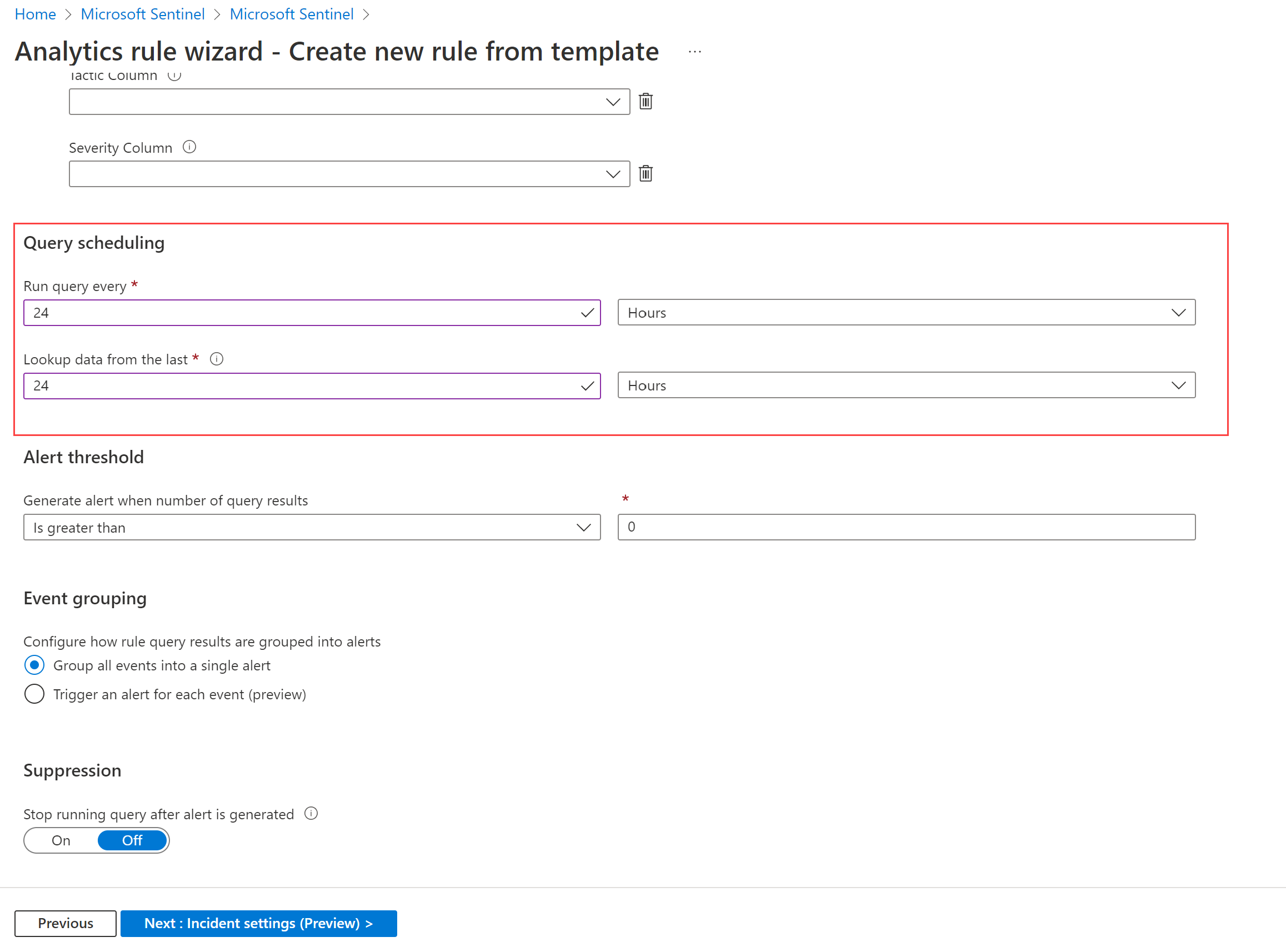

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Sous Planification des requêtes, définissez les paramètres afin que les règles affichent les données découvertes au cours des dernières 24 heures. Nous vous recommandons également de définir Regroupement d’événements de manière à regrouper tous les événements dans une seule alerte.

Personnalisez au besoin les onglets Paramètres de l'incident et Réponse automatisée. Par exemple, sous l’onglet Paramètres des incidents, vérifiez que l’option Créer des incidents à partir d’alertes déclenchées par cette règle d’analyse est sélectionnée.

Sous l’onglet Vérifier et créer, sélectionnez Enregistrer.

Pour plus d’informations, consultez Créer des règles d’analytique personnalisées pour détecter des menaces.

Afficher les données Microsoft Purview dans les classeurs Microsoft Sentinel

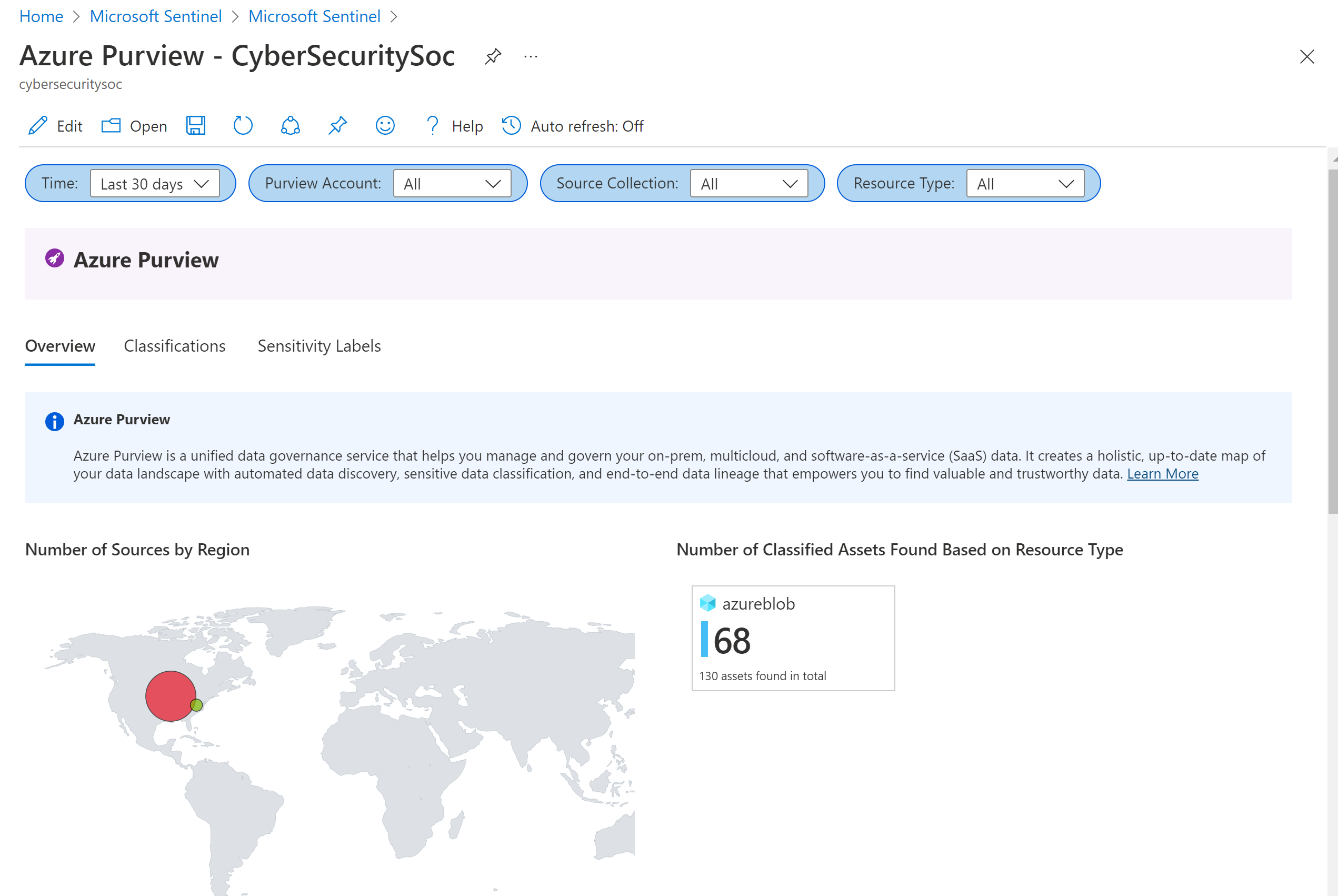

Dans Microsoft Sentinel, sous Gestion des menaces, sélectionnez Classeurs>Mes classeurs, puis recherchez le classeur Microsoft Purview déployé avec la solution Microsoft Purview. Ouvrez le classeur et personnalisez les paramètres en fonction des besoins.

Le classeur Microsoft Purview affiche les onglets suivants :

- Vue d’ensemble : affiche les régions et les types de ressources où les données se trouvent.

- Classifications : affiche les ressources qui contiennent des classifications spécifiées, comme les numéros de carte de crédit.

- Étiquettes de sensibilité : affiche les ressources qui ont des étiquettes confidentielles, ainsi que les ressources qui n’ont actuellement aucune étiquette.

Pour descendre dans la hiérarchie du classeur Microsoft Purview :

- Sélectionnez une source de données spécifique pour accéder à cette ressource dans Azure.

- Sélectionnez un lien de chemin d’accès aux ressources pour afficher plus de détails, avec tous les champs de données partagés dans les journaux ingérés.

- Sélectionnez une ligne dans les tables Source de données, Classification ou Étiquette de confidentialité pour filtrer les données de niveau de la ressource comme configurées.

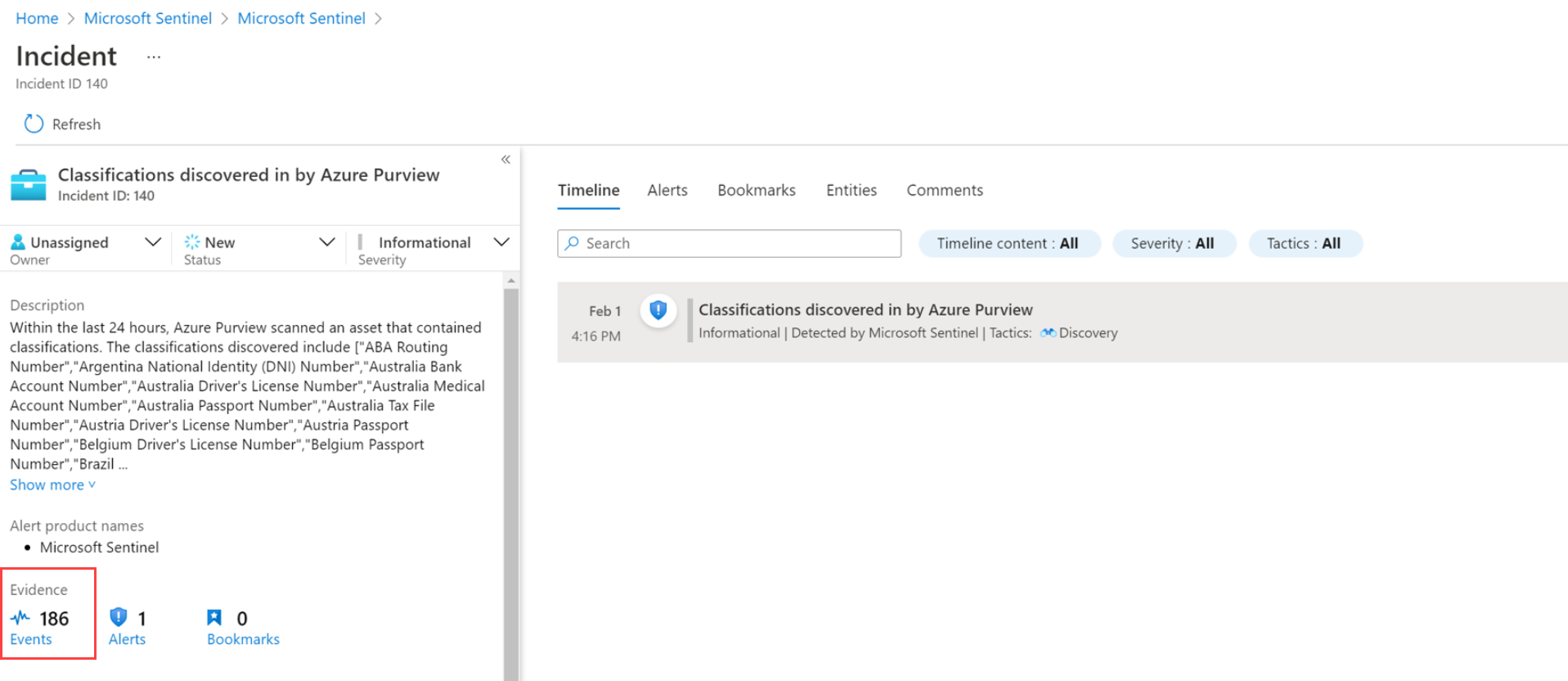

Examiner les incidents déclenchés par les événements Microsoft Purview

Lors de l’examen d’incidents déclenchés par les règles d’analyse Microsoft Purview, recherchez des informations détaillées sur les ressources et classifications détectées dans les Événements de l’incident.

Par exemple :

Étapes suivantes

Pour plus d'informations, consultez les pages suivantes :

- Visualiser les données collectées

- Créer des règles d’analytique personnalisées pour détecter des menaces

- Examiner les incidents avec Microsoft Azure Sentinel

- À propos du contenu et des solutions Microsoft Sentinel

- Découvrir et déployer de manière centralisée du contenu et des solutions Microsoft Sentinel prêts à l’emploi (préversion publique)