Déployer le connecteur de données Microsoft Sentinel pour SAP avec SNC

Cet article explique comment déployer le connecteur de données Microsoft Sentinel pour SAP afin d’ingérer des journaux SAP NetWeaver et SAP ABAP sur une connexion sécurisée en utilisant SNC (Secure Network Communications).

L’agent du connecteur de données SAP se connecte généralement à un serveur SAP ABAP avec une connexion RFC (appel de fonction à distance), et avec un nom d’utilisateur/mot de passe pour l’authentification.

Toutefois, certains environnements peuvent nécessiter une connexion sur un canal chiffré ou l’utilisation de certificats clients pour l’authentification. Dans ce cas, vous pouvez utiliser SNC à partir de SAP pour connecter de manière sécurisée votre connecteur de données. Effectuez les étapes décrites dans cet article.

Prérequis

Pour déployer le connecteur de données Microsoft Sentinel pour SAP avec SNC, vous avez besoin des éléments suivants :

- La bibliothèque de chiffrement SAP.

- Connectivité réseau SNC utilise le port 48xx (où xx est le numéro d’instance SAP) pour se connecter au serveur ABAP.

- Un serveur SAP configuré pour prendre en charge l’authentification SNC.

- Un certificat émis par l’autorité de certification, auto-signé ou d’entreprise, pour l’authentification utilisateur.

Remarque

Cet article décrit un exemple de cas pour la configuration de SNC. Dans un environnement de production, nous vous recommandons vivement de consulter les administrateurs SAP pour créer un plan de déploiement.

Exporter le certificat de serveur

Pour commencer, exportez le certificat de serveur :

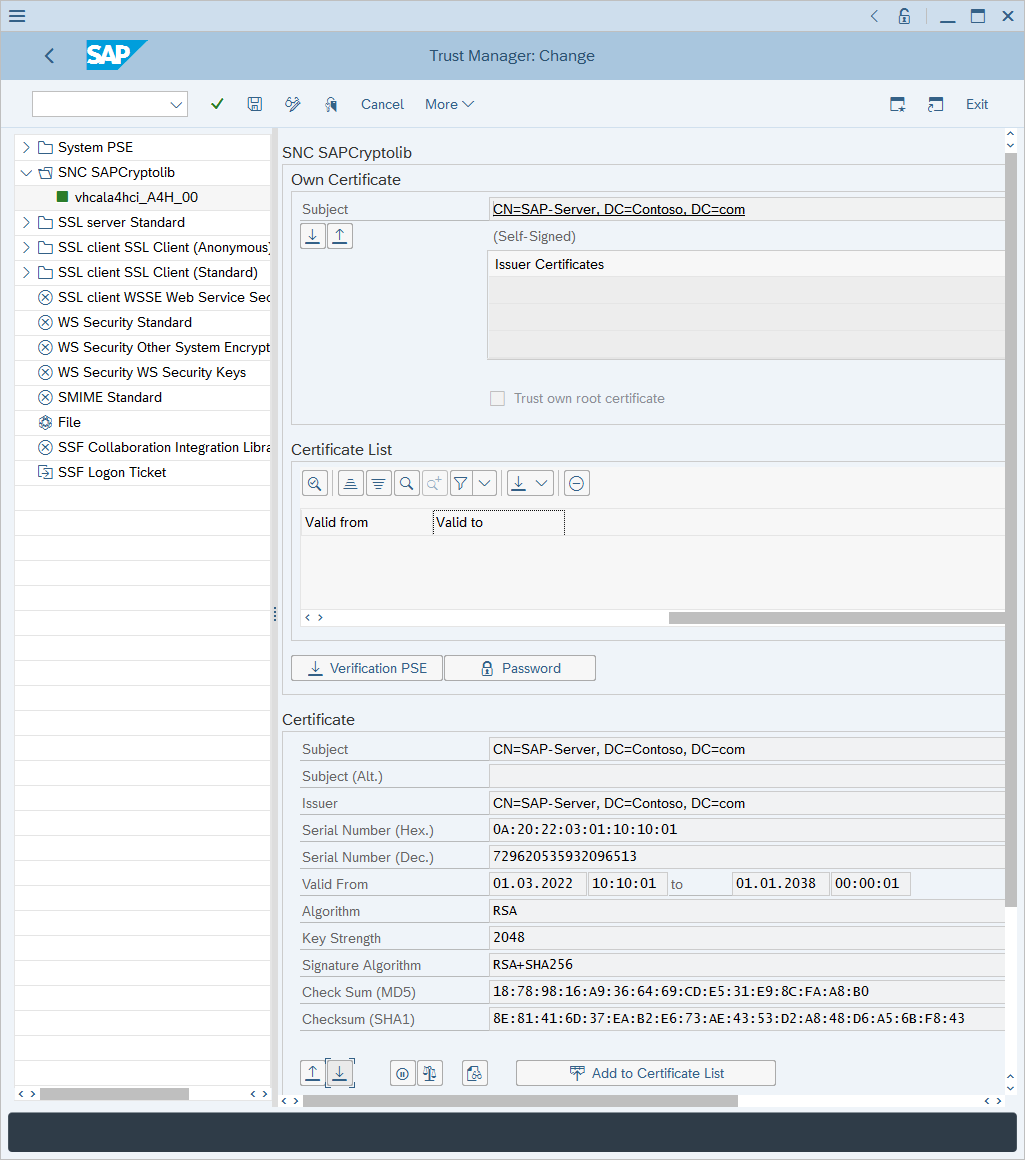

Connectez-vous à votre client SAP et exécutez la transaction STRUST .

Dans le volet gauche, accédez à SNC SAPCryptolib et développez la section.

Sélectionnez le système, puis sélectionnez une valeur pour Objet.

Les informations du certificat de serveur s’affichent dans la section Certificat.

Sélectionnez Exporter le certificat.

Dans la boîte de dialogue Exporter le certificat :

Pour le format de fichier, sélectionnez Base64.

À côté de Chemin du fichier, sélectionnez l’icône avec deux boîtes.

Sélectionnez un nom de fichier où exporter le certificat.

Sélectionnez la coche verte pour exporter le certificat.

Importer votre certificat

Cette section explique comment importer un certificat afin qu’il soit approuvé par votre serveur ABAP. Il est important de comprendre quel certificat doit être importé dans le système SAP. Seules les clés publiques des certificats doivent être importées dans le système SAP.

Si le certificat utilisateur est auto-signé : importez un certificat utilisateur.

Si le certificat utilisateur est émis par une autorité de certification d’entreprise : importez un certificat d’autorité de certification d’entreprise. Si les serveurs d’autorité de certification racine et subordonné sont utilisés, importez les deux certificats publics d’autorité de certification racine et subordonné.

Pour importer votre certificat :

Exécutez la transaction STRUST.

Select Afficher<->Modifier.

Sélectionnez Importer le certificat.

Dans la boîte de dialogue Importer le certificat :

À côté de Chemin du fichier, sélectionnez l’icône avec deux boîtes et accédez au certificat.

Accédez au fichier contenant le certificat (pour une clé publique uniquement) et sélectionnez la coche verte pour importer le certificat.

Les informations de certificat s’affichent dans la section Certificat.

Sélectionnez Ajouter à la liste des certificats.

Le certificat s’affiche dans la section Liste des certificats.

Associer le certificat à un compte d’utilisateur

Pour associer le certificat à un compte d’utilisateur :

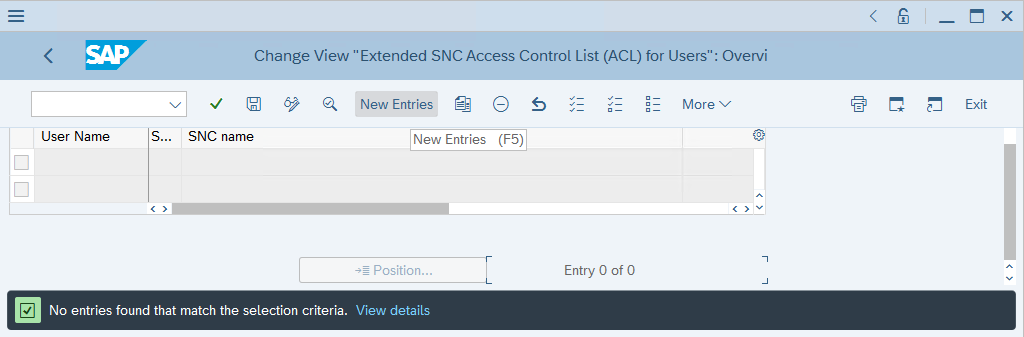

Exécutez la transaction SM30.

Dans Table/vue, entrez USRACLEXT, puis sélectionnez Gérer.

Passez en revue la sortie et identifiez si l’utilisateur cible a déjà un nom SNC associé. Si aucun nom SNC n’est associé à l’utilisateur, sélectionnez Nouvelles entrées.

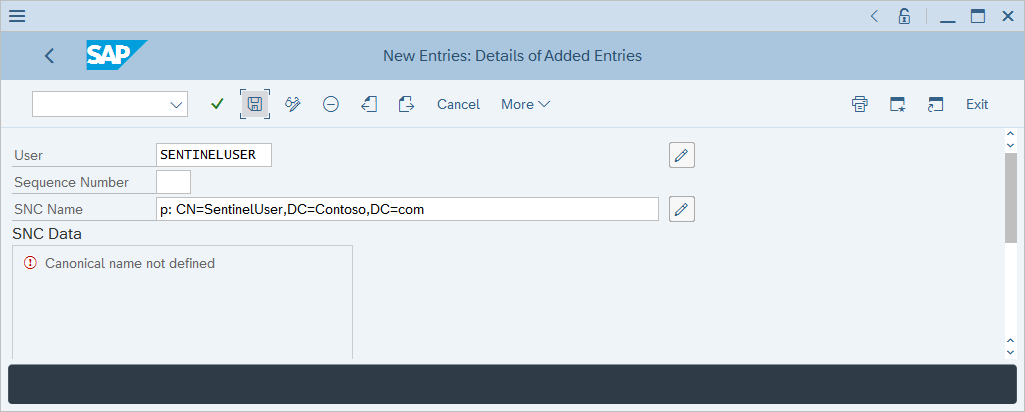

Pour Utilisateur, entrez le nom d’utilisateur. Pour Nom SNC, entrez le nom d’objet de certificat de l’utilisateur précédé de p:, puis sélectionnez Enregistrer.

Accorder des droits d’ouverture de session avec le certificat

Pour accorder des droits d’ouverture de session :

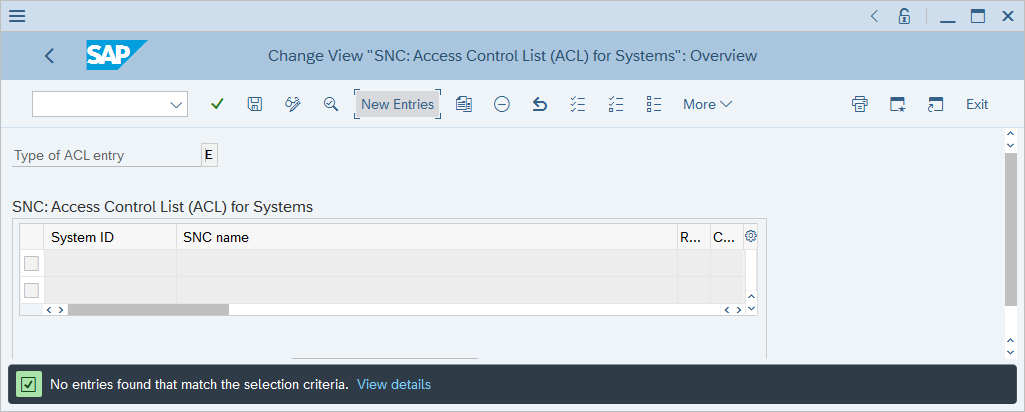

Exécutez la transaction SM30.

Dans Table/vue, entrez VSNCSYSACL, puis sélectionnez Gérer.

Dans l’invite d’informations qui s’affiche, confirmez que la table est inter-clients.

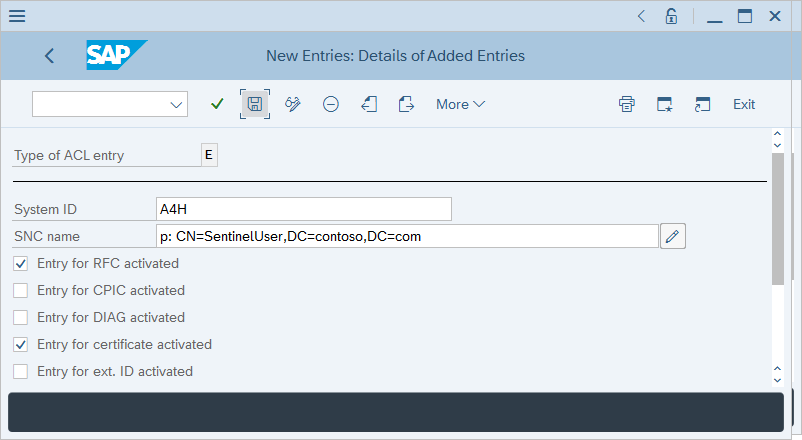

Dans Déterminer la zone de travail : Entrée, tapez E pour Type d’entrée ACL, puis sélectionnez la coche verte.

Passez en revue la sortie et identifiez si l’utilisateur cible a déjà un nom SNC associé. Si l’utilisateur n’a pas de nom SNC associé, sélectionnez Nouvelles entrées.

Entrez votre ID système et le nom de l’objet du certificat utilisateur avec un préfixe p:.

Vérifiez que les cases Entrée pour RFC activée et Entrée pour le certificat activée sont cochées, puis sélectionnez Enregistrer.

Mapper les utilisateurs du fournisseur de services ABAP à des identifiants utilisateurs externes

Pour mapper les utilisateurs du fournisseur de services ABAP à des identifiants utilisateur externes :

Exécutez la transaction SM30.

Dans Table/vue, entrez VUSREXTID, puis sélectionnez Gérer.

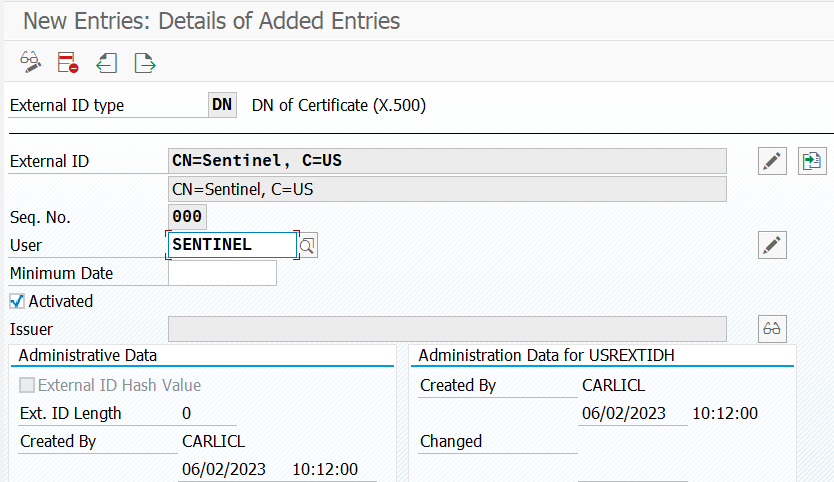

Dans Déterminer la zone de travail : Entrée, sélectionnez le type d’ID DN comme Zone de travail.

Saisissez les valeurs suivantes :

- Pour ID externe, entrez CN=Sentinel, C=US.

- Pour Numéro de séquence, entrez 000.

- Pour Utilisateur, entrez SENTINEL.

Sélectionnez Enregistrer, puis Entrée.

Configurer le conteneur

Remarque

Si vous configurez le conteneur de l’agent du connecteur de données SAP avec l’interface utilisateur, ignorez les étapes décrites dans cette section. À la place, continuez la configuration du connecteur dans la page du connecteur.

Pour configurer le conteneur :

Transférez les fichiers libsapcrypto.so et sapgenpse vers le système où créer le conteneur.

Transférez le certificat client (clés privée et publique) vers le système où créer le conteneur.

Le certificat client et la clé peuvent être au format .p12, .pfx ou Base64 .crt et .key.

Transférez le certificat de serveur (clé publique uniquement) vers le système où créer le conteneur.

Le certificat de serveur doit être au format Base64 .crt.

Si le certificat client a été émis par une autorité de certification d’entreprise, transférez l’autorité de certification émettrice et les certificats d’autorité de certification racine vers le système où créer le conteneur.

Obtenez le script kickstart à partir du dépôt GitHub Microsoft Sentinel :

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shModifiez les autorisations du script pour le rendre exécutable :

chmod +x ./sapcon-sentinel-kickstart.shExécutez le script en spécifiant les paramètres de base suivants :

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Si le certificat client est au format .crt ou .key, utilisez les commutateurs suivants :

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Si le certificat client est au format .pfx ou .p12, utilises ces commutateurs :

--client-pfx <pfx filename> --client-pfx-passwd <password>Si le certificat client a été émis par une autorité de certification d’entreprise, ajoutez ce commutateur pour chaque autorité de certification dans la chaîne d’approbation :

--cacert <path to ca certificate>Par exemple :

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Pour plus d’informations sur les options disponibles dans le script kickstart, consultez Informations de référence : script kickstart.

Résolution des problèmes et informations de référence

Pour obtenir des informations de résolution des problèmes, consultez ces articles :

- Résoudre les problèmes de déploiement des applications Solution Microsoft Sentinel pour SAP

- Solutions Microsoft Azure Sentinel

Pour voir les informations de référence, consultez ces articles :

- Informations de référence sur les données des applications Solution Microsoft Sentinel pour SAP

- Applications Solution Microsoft Sentinel pour SAP : informations de référence sur le contenu de sécurité

- Informations de référence sur le script Kickstart

- Mettre à jour la référence de script

- Informations de référence sur le fichier Systemconfig.ini